كيف يمكن أتمتة الأمن السيبراني لمؤسستك باستخدام مركز عمليات الأمان (SOC) المدعوم بالذكاء الاصطناعي؟

نشرت: 2023-09-05عندما يتعلق الأمر بتزويد خبراء الأمن السيبراني بالأدوات المناسبة التي يحتاجون إليها لاتخاذ الإجراءات في الوقت المناسب، يمكن أن يحدث التعلم الآلي والأتمتة فرقًا كبيرًا.

تعمل غالبية الشركات، وخاصة تلك التي تعمل في مجال الإنترنت، مع كمية هائلة من البيانات التي تصبح أكثر من اللازم بالنسبة للبشر لمعالجتها وحمايتها في إطار زمني محدود.

بالإضافة إلى ذلك، يتطلب النقص الشامل في السياق الآلي متابعة يدوية لاتخاذ الإجراءات العلاجية. على سبيل المثال، نظرًا لغياب الذكاء الاصطناعي في الأمن السيبراني، ينتهي الأمر بمراكز العمليات (SOCs) إلى الاعتماد على فريق الإدارة لحظر الاتصالات الضارة، وفريق دعم تكنولوجيا المعلومات لعزل المضيف، وفريق البريد لحذف صناديق البريد المخترقة.

في الوضع الحالي للحلول السحابية المتعددة، تعمل الشركات مع مجموعة متنوعة من أدوات الأمان ومراكز البيانات القديمة، وهو أمر يستدعي حلول الأمن السيبراني المدعومة بالذكاء الاصطناعي. الحلول التي من شأنها سحب المعلومات من جميع هذه المنصات المتنوعة وإعطاء نظرة شاملة للتوقعات الأمنية للمؤسسة.

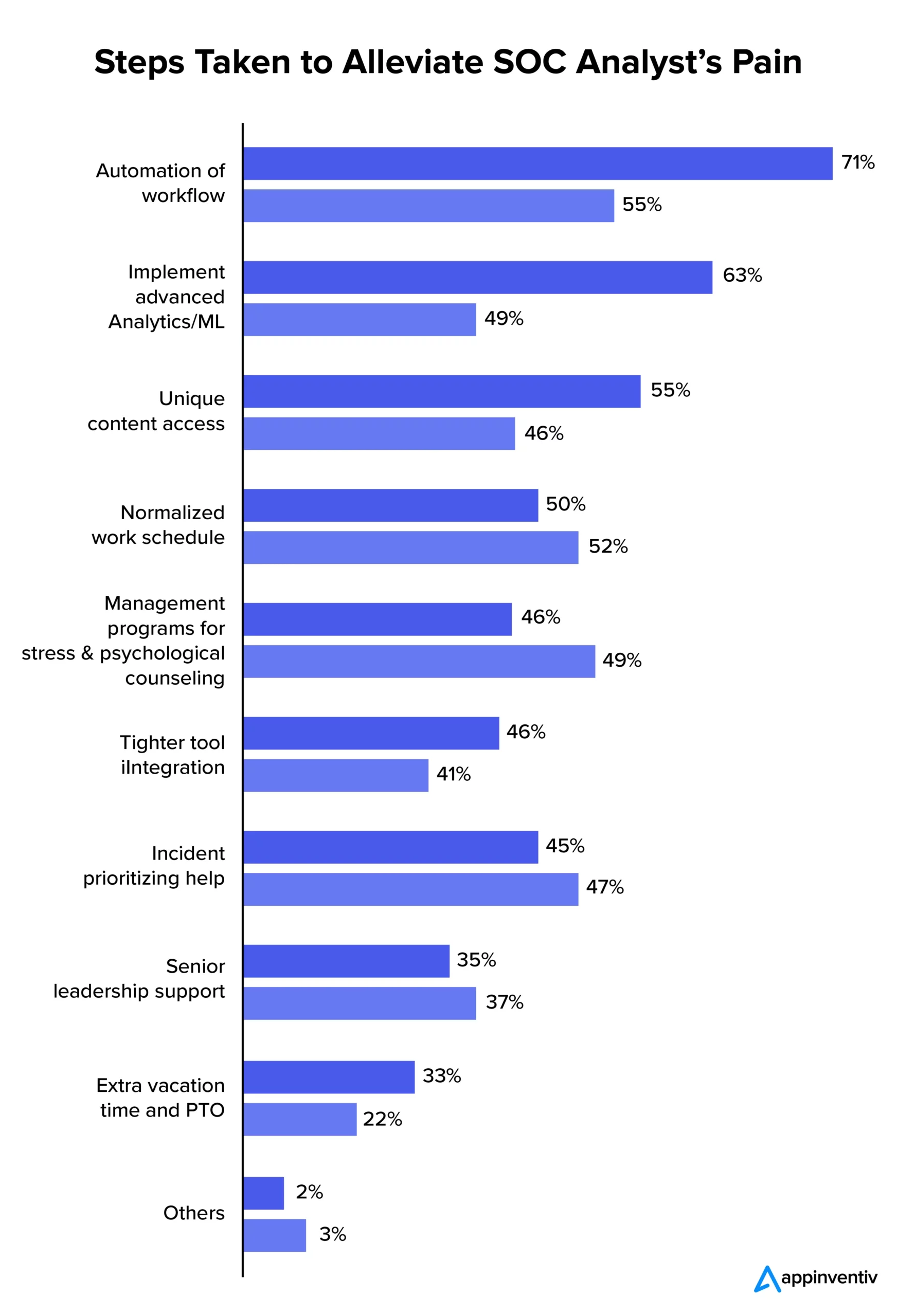

كما يوحي الرسم البياني، أصبح الذكاء الاصطناعي في مجال الأمن السيبراني حاجة ملحة لمحللي مركز عمليات الأمان (SOC) لأنه سيوفر لهم رؤية متزايدة للتهديدات عبر البيئات السحابية والمحلية ويحقق في نهاية المطاف في المخاطر القائمة على الامتثال بشكل أفضل.

تحدد حاجة الساعة هذه دورًا جديدًا للذكاء الاصطناعي في الأمن السيبراني على المستوى الشمولي والخاص بمراكز العمليات الأمنية. دعونا نلقي نظرة على تفاصيل استخدام الذكاء الاصطناعي في الأمن السيبراني بعد ذلك.

تأثير الذكاء الاصطناعي على الأمن السيبراني

أصبح التعلم الآلي والذكاء الاصطناعي ضروريين للأمن لأنهما قادران على تحليل ملايين البيانات وتتبع العديد من التهديدات السيبرانية. ما يعمل بشكل أفضل مع التكنولوجيا هو أنها تتحسن باستمرار من خلال التعرف على البيانات السابقة. دعونا نلقي نظرة على بعض فوائد استخدام الذكاء الاصطناعي للأمن السيبراني.

أتمتة المهام المتكررة

يلغي الأمن السيبراني القائم على الذكاء الاصطناعي الحاجة إلى تحديث برامج الأمان ونشرها باستمرار، وتعلم مهارات الأمان، ودعم البيانات يدويًا. تتيح منصات الأمن السيبراني المدعومة بالذكاء الاصطناعي للشركات القيام بمهام مثل مراقبة الامتثال والاستجابة للحوادث وما إلى ذلك بشكل تلقائي. يقدم هذا المستوى من الأتمتة مجموعة من الفوائد للشركات -

- ربط البيانات

- سرعة إنشاء الحماية ضد التهديدات

- الكشف عن الالتهابات في النظام

مراقبة التهديدات السيبرانية وتحديدها والرد عليها

يمكن رؤية حالة استخدام الذكاء الاصطناعي للأمن السيبراني في التكنولوجيا التي تحلل سلوك المستخدمين وتستنتج نمطًا لتحديد الانحراف غير الطبيعي في الأعمال. يتيح ذلك اكتشاف المناطق الضعيفة في النظام ومعالجتها بسرعة لمنع أي هجمات مستقبلية. علاوة على ذلك، يتم تدريب التعلم الآلي على عدد من أحداث البرامج الضارة التي يمكن أن تؤدي إلى اكتشاف وتوقع استباقي للبرامج الضارة التي قد تتسلل إلى شبكة تكنولوجيا المعلومات.

تتبع سلوك المستخدم ونشاطه

يعد فهم كيفية عمل مستخدمي الأعمال والموظفين أمرًا ضروريًا لتحديد السلوك الشاذ الذي قد يكون ضارًا والتخفيف منه. باستخدام الذكاء الاصطناعي للأمن السيبراني، يمكن لمحللي SOC اتخاذ إجراءات متعددة مثل تتبع سلوك المستخدمين وأنشطتهم اليومية على شبكة الأعمال. وفي المقابل، يمكن لنظام الذكاء الاصطناعي تطوير فهم لأنماط السلوك لاكتشاف المخالفات وتسليط الضوء على الملفات الضارة والمضيفين المصابين وحسابات المستخدمين المخترقة.

محاربة الروبوتات

نظرًا لأن الروبوتات تشكل جزءًا كبيرًا من حركة المرور على الإنترنت، فقد تصبح تهديدًا حقيقيًا. وعندما يُترك الأمر خارج نطاق السيطرة، فإنه يمكن أن يؤدي إلى الاستيلاء على الحساب والاحتيال على البيانات - وهو أمر لا يمكن إدارته بمفرده من خلال الاستجابة اليدوية. من خلال دمج الذكاء الاصطناعي في الأمن السيبراني، يمكن للشركات إنشاء فهم تفصيلي لحركة مرور مواقعها على الويب والتمييز بين الروبوتات الجيدة والروبوتات السيئة والبشر.

التنبؤ بمخاطر الخرق

تساعد حلول الأمن السيبراني المعتمدة على الذكاء الاصطناعي في تحديد مخزون تكنولوجيا المعلومات وهو سجل دقيق للمستخدمين والأجهزة والتطبيقات ذات مستويات وصول متعددة. الآن وبالنظر إلى عناصر جرد الأصول والتعرض للتهديدات، يمكن للأمن السيبراني المدعوم بالذكاء الاصطناعي التنبؤ بفرص تعرض أنظمة الأعمال للخطر، مما يؤدي إلى التخطيط في الوقت المناسب وتخصيص الموارد نحو نقاط الضعف القابلة للمعالجة.

تحليل المناظر الطبيعية

مع تحول العمل عن بعد إلى الوضع الطبيعي الجديد، أصبح تحديث الأنظمة القديمة وإنشاء شبكات ومنصات هجينة ضرورة عمل. قام الموظفون الذين يستخدمون التطبيقات المستندة إلى السحابة في العمل بتوسيع ممارسات أمان الأعمال إلى ما هو أبعد من "الجدران الأربعة" النموذجية للشركة. من أجل تعزيز بيئة العمل متعددة المواقع هذه، هناك حاجة إلى موارد أمان نقطة النهاية لإدارة المعاملات والاتصالات والتطبيقات والاتصالات.

يمكن رؤية الذكاء الاصطناعي في حالة استخدام الأمن السيبراني في هذا السياق في محللي SOC الذين يستخدمون التكنولوجيا لدعم نقاط النهاية هذه والوصول إليها وتوسيع نطاقها مع إنشاء ارتباط بين التهديدات المحتملة لفهم كيف يمكن أن يؤثر التهديد على الموارد الأخرى.

كشف الحوادث والاستجابة لها

يمكن رؤية مجموعة أخرى من أمثلة الذكاء الاصطناعي في مجال الأمن السيبراني في قدرة التكنولوجيا على التمييز بين أنواع مختلفة من التهديدات وتحديد أولوياتها وتوزيع الإشعارات وفقًا لذلك. يمكن أن يتخذ ذلك أشكالًا متعددة بدءًا من أتمتة إنشاء البطاقة وإضافة معلومات العلاج ذات الصلة لاكتشاف وجود البرامج الضارة حتى قبل فتح الملف الضار أو البريد الإلكتروني.

لا يقتصر دور برنامج الأمن السيبراني القائم على الذكاء الاصطناعي، والذي يهدف إلى اكتشاف الحوادث والاستجابة لها، على تقليل وقت الانتظار وتسريع وقت الإصلاح فحسب، بل يمنح الشركات أيضًا القدرة على اتخاذ تدابير استباقية ووقائية.

من أجل قياس دور الذكاء الاصطناعي في الأمن السيبراني، من المهم النظر في الأمثلة الواقعية للمشاريع التي تتمحور حول تنفيذ الذكاء الاصطناعي في الأمن السيبراني.

أمثلة واقعية لاستخدام الذكاء الاصطناعي في الأمن السيبراني

تحتوي مجموعة الذكاء الاصطناعي في حالات استخدام الأمن السيبراني التي قمنا بتغطيتها أعلاه على العديد من الأمثلة الواقعية لدعمها. دعونا ننظر في أهمها بعد ذلك.

- تستخدم Google الذكاء الاصطناعي لتحليل تهديدات نقاط النهاية المحمولة وحماية العدد المتزايد من الأجهزة المحمولة. وأعلنت MobileIron وZimperium أيضًا عن تعاونهما لمساعدة الشركات على اعتماد حلول مكافحة البرامج الضارة على الأجهزة المحمولة القائمة على الذكاء الاصطناعي.

- يجمع Cognito البيانات التعريفية للشبكة ويخزنها ويبني عليها برؤى أمنية فريدة، والتي يتم استخدامها بعد ذلك لاكتشاف الهجمات وتحديد أولوياتها في الوقت الفعلي.

- يمكن رؤية مجموعة أخرى من أمثلة الذكاء الاصطناعي في مجال الأمن السيبراني في نظام Darktrace Enterprise Immune System، استنادًا إلى الذكاء الاصطناعي والتعلم الآلي، الذي يقوم بنمذجة سلوكيات كل مستخدم وجهاز وشبكة لدراسة أنماط محددة وتحديد السلوك الشاذ تلقائيًا لتنبيه الشركات في الوقت الفعلي.

أحد أكبر التحديات التي تواجهها مراكز العمليات الأمنية اليوم هو اكتشاف الهجمات المستقبلية والرد عليها بطريقة استباقية. أصبح قراصنة العصر الحديث أكثر ذكاءً في شن هجمات على نظام مخترق باستخدام تقنيات الجيل التالي مثل التزييف العميق والذكاء الاصطناعي التوليدي. إن النقطة العمياء التي يخلقها هذا الوضع تدعو إلى اعتماد استراتيجي لحلول الأمن السيبراني القائمة على الذكاء الاصطناعي.

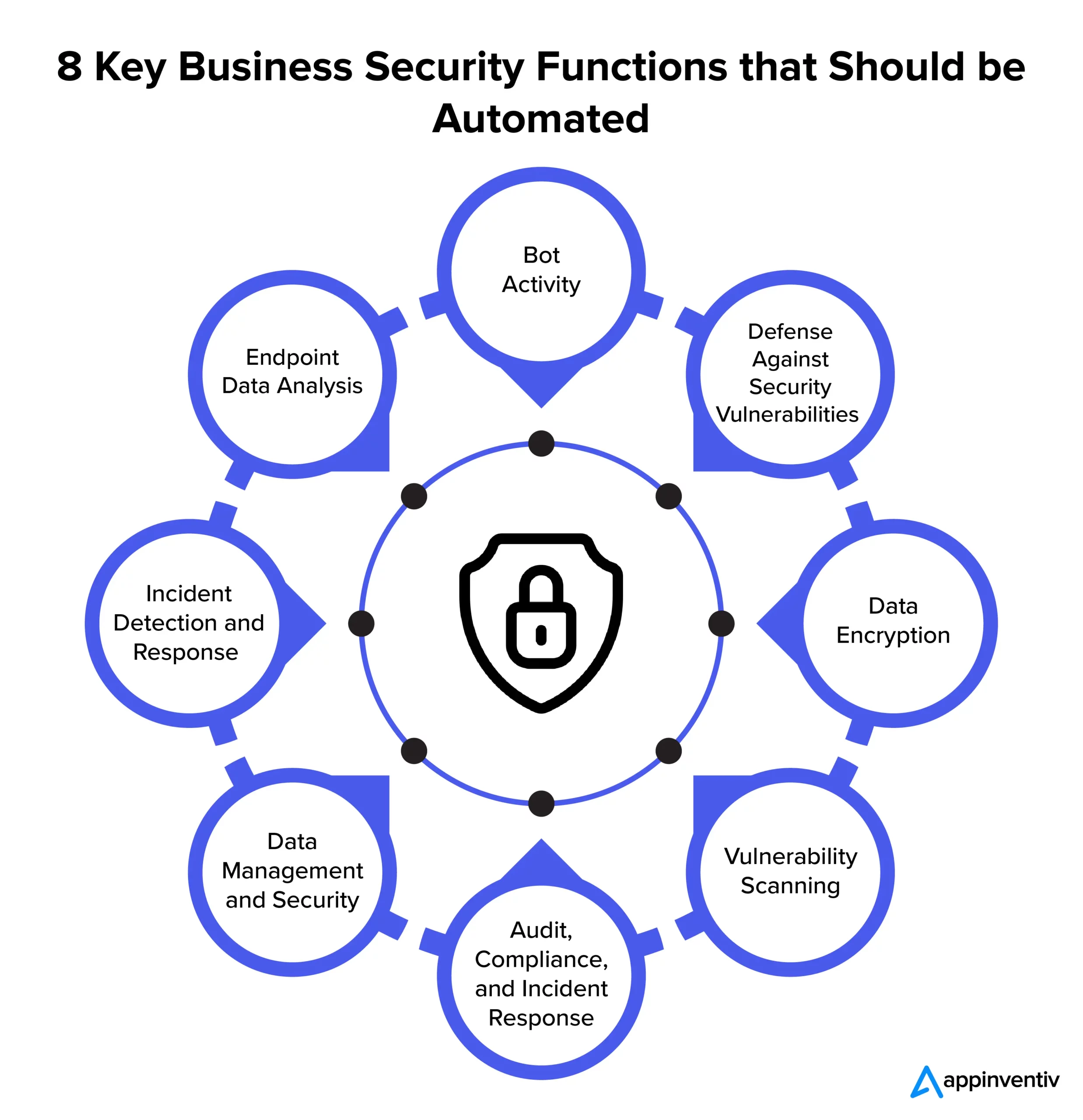

تكمن الخطوة الأولى لأتمتة أمان مؤسستك من خلال مراكز عمليات الأمان المستندة إلى الذكاء الاصطناعي في فهم الوظائف التي يجب تشغيلها آليًا.

فيما يلي رسم بياني يسرد وظائف تكنولوجيا المعلومات المختلفة التي يجب على الشركة أتمتتها باستخدام الذكاء الاصطناعي للأمن السيبراني.

كيف تتعامل Appinventiv مع أتمتة SOC من خلال الذكاء الاصطناعي في مجال الأمن السيبراني؟

في Appinventiv، عندما نعمل على حالات استخدام الذكاء الاصطناعي على مستوى المؤسسات في الأمن السيبراني، فإن الهدف الأساسي هو أتمتة الأنظمة. بعد أن قمنا بإحضار جميع وظائف الأمان المذكورة أعلاه إلى وضع الكشف والإخطار التلقائي، فإن الخطوة التالية هي تنفيذ الذكاء الاصطناعي للأمن السيبراني مع التركيز على برنامج SOC.

إليك ما تبدو عليه خطة التنفيذ النموذجية لدينا عندما نعمل في مشروع كمزود للأمن السيبراني القائم على الذكاء الاصطناعي:

- إجراء تقييم للاحتياجات لتحديد متطلبات SOC الخاصة بالمنظمة.

- بناء برنامج يلبي احتياجات الذكاء الاصطناعي الخاصة بالأعمال في مجال الأمن السيبراني داخل الشركة.

- دمج حل الأمن السيبراني الجديد القائم على الذكاء الاصطناعي مع البنية التحتية الأمنية الحالية.

- إنشاء بعض قواعد اللعب الخاصة بالكشف/الاستجابة لاستخدامها كمعيار عمل.

- اختبار النظام ضد الدقة والأداء السليم.

- تطوير العملية والسياسة لاستخدام التكنولوجيا وقياس تأثير الذكاء الاصطناعي على الأمن السيبراني.

- مراقبة أداء النظام وإجراء التعديلات حيثما لزم الأمر.

- توثيق خوارزميات الذكاء الاصطناعي والتعلم الآلي المستخدمة مع خطوات التنفيذ.

- إعداد تقرير مفصل عن أسلوب مشروع الأمن السيبراني للذكاء الاصطناعي ونتائجه وتوصياته لمزيد من التحسينات.

- تقييم فعالية النظام في مواجهة الحوادث الأمنية والاستجابة لها.

من خلال خبرتنا الواسعة في تطوير الذكاء الاصطناعي في العمل مع تقنيات الجيل الجديد مثل الذكاء الاصطناعي وإنترنت الأشياء وسلسلة الكتل وما إلى ذلك، فقد ساعدنا العديد من المؤسسات بدءًا من شركات SaaS إلى وحدات التصنيع وشركات التكنولوجيا المالية على تنفيذ استخدام الذكاء الاصطناعي في الأمن السيبراني على نطاق واسع. النطاق، مع ضمان الاكتشاف التنبؤي والمعالجة في الوقت المحدد. تواصل معنا لبناء حل الأمن السيبراني الخاص بك باستخدام الذكاء الاصطناعي.

الأسئلة الشائعة حول الذكاء الاصطناعي في الأمن السيبراني

س: كيف يعمل الذكاء الاصطناعي للأمن السيبراني؟

ج: يعمل الذكاء الاصطناعي في مجال الأمن السيبراني من خلال تحليل ملايين الأحداث وأنماط سلوك المستخدم وأنواع التهديدات لتحديد الهجمات المحتملة في الوقت الفعلي. بالإضافة إلى ذلك، فهو يجمع بين إمكانات إنترنت الأشياء والتعلم الآلي وتقنية blockchain لإنشاء نظام بيئي شفاف في الوقت الفعلي من شأنه إخطار أصحاب المصلحة بالأحداث الضارة.

س: كيف يؤثر الذكاء الاصطناعي على الأمن السيبراني؟

ج: يمكن رؤية تأثير الذكاء الاصطناعي في الأمن السيبراني في: أتمتة المهام المتكررة، وإنشاء ارتباط بين البيانات، وإنشاء سريع للحماية ضد التهديدات، والكشف عن الإصابات في النظام، وتتبع سلوك المستخدم ونشاطه، ومكافحة الروبوتات، والتنبؤ بمخاطر الاختراق، تحليل المناظر الطبيعية والكشف عن الحوادث والاستجابة لها.

س: ما هي بعض الأمثلة على الذكاء الاصطناعي في الأمن السيبراني؟

ج: يمكن رؤية أمثلة الذكاء الاصطناعي في مجال الأمن السيبراني من خلال اكتشاف الاختراقات والتصيد الاحتيالي والبرامج الضارة، وتصفية البريد العشوائي، وتحديد الروبوتات، وذكاء الخيوط، وإدارة الثغرات الأمنية، والاستجابة للحوادث، واكتشاف الاحتيال، وتجزئة الشبكة.