6 دروس مستفادة من خروقات البيانات الحديثة

نشرت: 2020-09-30كان هناك عدد من خروقات البيانات الحديثة في عام 2020 والتي ينبغي أن تكون مصدر قلق كبير للشركات.

في هذا العام فقط ، شهدنا ارتفاعًا كبيرًا في الهجمات ، مدفوعة في الغالب من قبل المتسللين الذين يتطلعون إلى الاستفادة من تدابير الأمان الضعيفة نتيجة للعمل عن بُعد.

وظيفة ذات صلة: عمليات الاحتيال المتعلقة بفيروس كورونا: سؤال وجواب مع مدير Impact لخدمات الأمن في معهد ماساتشوستس للتكنولوجيا

بصرف النظر عن الإلمام المتزايد بانتهاكات البيانات التي أثرت على بعض أكبر الشركات حولها ، هناك قلق متزايد بين أصحاب الأعمال الصغيرة حول كيف يمكن أن يقعوا ضحية في المستقبل القريب.

في حين أن بعض الهجمات الأكبر تكون أكثر احتلالاً للعناوين الرئيسية ، فإن الحقيقة هي أن ما يقرب من نصف جميع الهجمات تستهدف في الواقع الشركات الصغيرة.

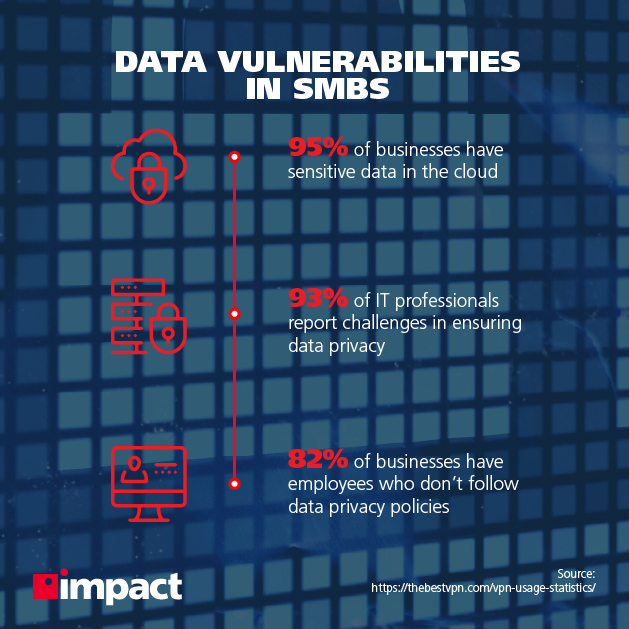

لسوء الحظ ، في سوق الأمن السيبراني اليوم ، العديد من الشركات الصغيرة والمتوسطة غير مجهزة بشكل جيد للتعامل مع التهديدات السيبرانية وتجد نفسها معرضة لخطر الاختراق.

يُجمع صناع القرار في مجال تقنية المعلومات تقريبًا على الاعتقاد بأن مؤسساتهم عرضة للهجمات الخارجية ، ويقول 71٪ من صانعي القرار هؤلاء إنهم لا يمتلكون البنية التحتية للأمن السيبراني للاستعداد للهجوم.

مع التكاليف المجمعة لوقوع مخالفة اللوائح وفقدان ثقة العملاء (والأهم من ذلك) فقدان البيانات الحساسة ، لا تستطيع الشركات الصغيرة والمتوسطة ببساطة تحمل تكاليف الهجمات الإلكترونية المكلفة على أعمالها.

إليك ستة دروس تعلمناها من خروقات البيانات الأخيرة التي يمكنك استخدامها لحماية عملك:

1. أخذ زمام المبادرة من الأعلى

ساعدت بعض الانتهاكات البارزة في السنوات الأخيرة في تسليط الضوء على قضية الأمن السيبراني للمديرين التنفيذيين.

على سبيل المثال ، كان خرق Equifax في نهاية عام 2017 مسؤولاً عن تعريض المعلومات الشخصية لما يقرب من 150 مليون شخص للخطر وتصدر عناوين الصحف منذ ذلك الحين.

شهد عام 2018 عددًا قياسيًا من السجلات الشخصية التي تم الكشف عنها في عمليات اختراق البيانات - حيث زادت الحوادث بنسبة 126٪

مع تزايد خطر الهجمات الإلكترونية وتزايد حدوثها ، يتعين على كبار صانعي القرار - والأكثر شيوعًا - أن يصبحوا أكثر انخراطًا في الأمن السيبراني ، وتنفيذ الممارسات من أعلى إلى أسفل.

هذا هو الاتجاه الذي شهد تقدمًا في عام 2019 ، حيث إن 54٪ من المديرين التنفيذيين و 39٪ من المديرين على دراية ومشاركين في استجابات التخطيط لخروقات البيانات.

هذا اتجاه يجب أن يستمر ؛ إن مشاركة المديرين التنفيذيين في C-suite أمر بالغ الأهمية. كما هو الحال مع العديد من تطبيقات التكنولوجيا ، يجب أن يكون لها دعم من أعلى إلى أسفل لإظهار أن المنظمة جادة بشأن حماية البيانات.

2. تدريب القوى العاملة الخاصة بك

الأخطاء تحدث وهي حتمية ولا يمكن تجنبها. ومع ذلك ، فإن التخفيف من احتمالية حدوث خطأ بشري هو ضرورة مطلقة وحجر الزاوية في أي خطة شاملة للأمن السيبراني.

إنه أحد الأسباب التي تجعلنا في Impact Networking نقدم تدريبًا للتوعية الأمنية كجزء أساسي من حماية الأمن السيبراني لدينا لضمان أن يكون العمال أكثر وعياً وأكثر إطلاعًا على كيفية التعامل مع مجموعات البيانات المهمة.

47٪ من انتهاكات البيانات ناتجة عن إهمال الموظف مثل الفقد العرضي لجهاز أو وضع مستند في غير مكانه عبر الإنترنت. نظرًا لأن الهجمات الإلكترونية تكلف الشركات في المتوسط 5 ملايين دولار ، فإن هذا مجال يجب على جميع الشركات الصغيرة والمتوسطة أن تتطلع إلى تحسينه

سيعني تحسين الوعي بالأمن السيبراني معالجة العادات السيئة الشائعة فيما يتعلق باستخدام التكنولوجيا ، وضمان إجراء العمل عن بُعد بأمان وتحسين ثقافة مكان العمل لتبني "النظافة الرقمية".

من بين المنظمات التي طبقت أساليب تدريب عبر الإنترنت ، تجنبت 79٪ منها حدوث اختراق ؛ مقارنة بـ 69٪ ممن لم يفعلوا ذلك

3. إدارة أجهزة إنترنت الأشياء الخاصة بك

شهد سوق إنترنت الأشياء نموًا هائلاً على مدار العامين الماضيين. بلغت قيمة السوق 235 مليار دولار في عام 2017 ، ومن المتوقع أن تبلغ قيمتها 520 مليار دولار بحلول عام 2021.

كما هو الحال مع أي شكل من أشكال التكنولوجيا الجديدة تقريبًا ، يجب أن يلعب الأمن السيبراني دور اللحاق بالركب ، ولا يختلف الاستخدام المتزايد للأجهزة المتصلة في مكان العمل.

تعرض ما يقرب من نصف الشركات الصغيرة والمتوسطة لخرق واحد على الأقل لبيانات إنترنت الأشياء

هذا في المقام الأول بسبب النقص الواضح في خطط الأمان التي تغطي بشكل شامل جميع الأجهزة في الشبكة. مع قيام 9 من كل 10 موظفين بإحضار التكنولوجيا الخاصة بهم إلى مكان العمل ، فإن هذه المسؤولية تعد أحد الاعتبارات الرئيسية التي يجب معالجتها.

لهذا السبب ، يعد ضمان فرض أمان عملك على مستوى الشبكة أمرًا أساسيًا. يجعل الكم الهائل من أجهزة إنترنت الأشياء الموجودة في بيئة العمل من المستحيل تنفيذ الأمان على مستوى الجهاز.

تصبح فوائد الأمان السحابي أكثر وضوحًا هنا. مع وجود العديد من الأجهزة الجديدة التي تصل إلى كميات هائلة من البيانات المخزنة الآن على الأنظمة السحابية وتجمعها ، فإن وجود برنامج شامل لأمن السحابة يعد أمرًا ضروريًا لحماية بيانات العميل وبيانات المؤسسة.

في الممارسة العملية ، يعني هذا وجود نظام أساسي يسمح بإدارة أجهزة الشبكة من خلال جهاز واحد ، وتوفير الأجهزة ، ودفع تحديثات البرامج وحتى مسحها في حالة فقدها.

وظيفة ذات صلة: ما الذي يجعل نظام إدارة جهاز محمول جيدًا

4. لديك خطة للتعافي من الكوارث

هذا أمر لا بد منه لأي عمل تجاري صغير. كلما طالت دورة حياة الخرق ، زادت تكلفته وزاد الضرر الذي يلحقه بالمؤسسة.

متوسط الوقت الذي تستغرقه الشركة لتحديد واحتواء خرق البيانات في نظامها هو 279 يومًا - أي أكثر من تسعة أشهر

يجب أن يكون وضع خطة لاستعادة القدرة على العمل بعد الكوارث واستمرارية الأعمال للتعامل مع الهجمات بسرعة وفعالية على رأس جدول أعمال الأمن السيبراني الخاص بك.

هذا يعني الوصول إلى مصدر آمن لأي وجميع البيانات المتأثرة. يجب أن تشمل الحلول:

- نسخ احتياطية لصورة نظام التشغيل بالكامل ؛ بما في ذلك جميع التطبيقات والتكوينات والبيانات

- القدرة على استعادة كل شيء تمامًا كما كان قبل الاختراق

- تشغيل الخوادم المستعادة في فترة زمنية محددة مسبقًا بعد الاختراق

كل هذا يمكن القيام به في عام 2020 باستخدام السحابة. أصبحت مراكز البيانات أكثر أمانًا مما كانت عليه من قبل ، ويمكن للنسخ الاحتياطي السحابي عالي الجودة أن يضمن تقريبًا عدم توقف العمل عن العمل.

لمزيد من المعلومات ، اقرأ منشور المدونة الخاص بنا حول مستويات مركز البيانات للحفاظ على أمان بياناتك.

5. افهم أن الأمن السيبراني هو عملية مستمرة

تعد خطة التعافي من الكوارث واستمرارية الأعمال التي تراقب مؤسستك على أساس مستمر واحدة من أفضل الخطوات الاستباقية التي يمكنك اتخاذها للحفاظ على سلامتك الإلكترونية.

آخر هو التأكد من أن عملك يتم تقييمه بانتظام لاختبار قدراته ضد الهجمات. يمكن القيام بذلك من خلال اختبار الاختراق ، حيث يتم استخدام أدوات متخصصة لمحاكاة هجمات العالم الحقيقي لاختراق الأنظمة بشكل فعال وآمن والتعرف على نقاط الضعف.

يمكن بعد ذلك إجراء تقييم حول قابلية تعرض شبكة الأعمال للتأثر ويمكن تحديد كيفية تحسين الوظائف الحالية وتنفيذ وظائف جديدة.

في Impact ، نوصي بإجراء اختبار اختراق شبه منتظم ، بالإضافة إلى سياسة الأمان المحدثة وفحوصات الامتثال ، غالبًا على أساس ربع سنوي.

يتغير مشهد الأمن السيبراني باستمرار. يتم العثور على ثغرات أمنية ونظامية جديدة كل يوم.

هذا وثيق الصلة بشكل خاص بالأعداد الكبيرة من الشركات الصغيرة والمتوسطة التي تمر بنوع من التحول الرقمي - تعتبر عمليات التنفيذ والتغييرات في عمليات الأعمال وأنظمة سير العمل بيئة ناضجة للهجمات الإلكترونية.

لهذه الأسباب ، نوصي صانعي القرار بأن ينظروا إلى الأمن السيبراني على أنه عملية مستمرة للمستقبل ، وليس عملية تثبيت فردية.

6. استثمر في الأمن السيبراني الخاص بك

هناك المزيد من الاستثمار في الأمن السيبراني أكثر من أي وقت مضى.

بلغت قيمة سوق الأمن السيبراني 3.5 مليار دولار في عام 2004. وتقدر قيمة السوق هذا العام بنحو 124 مليار دولار

والسبب في هذا النمو الهائل هو أن صانعي القرار في الشركات الصغيرة والمتوسطة أصبحوا أكثر وعياً بالحاجة إلى الاستثمار في استراتيجية للأمن السيبراني تحمي مؤسساتهم.

في حين أن هناك حالات لا تستثمر فيها الشركات الصغيرة والمتوسطة في حلول تكنولوجيا المعلومات التي يحتاجون إليها ، فإن الغالبية تدرك أن الاستثمار ضرورة للأعمال التجارية الحديثة والتطلعية.

عندما يجد صناع القرار أن نتائج استثماراتهم غير مرضية ، فغالبًا ما يكون ذلك نتيجة للحصول على حلول أو خدمات خاطئة.

هذا هو المكان الذي يمكن لبرنامج MSSP التدخل فيه وتقديم تقييم شامل يحلل العمليات ويكتشف نقاط الضعف ويحدد الحلول اللازمة لتنفيذ الأمن السيبراني الشامل.

بالنسبة لقادة الأعمال ، يعد الأمن السيبراني أحد أكثر المشكلات إلحاحًا التي تواجه شركاتهم اليوم. يوفر برنامج Impact حماية حيوية للأمن السيبراني للعملاء ، مما يجعل عقولهم مرتاحة في معرفة أن البنية التحتية لتكنولوجيا المعلومات الخاصة بهم تتم مراقبتها وصيانتها من قبل خبراء الأمن السيبراني لدينا. تعرف على المزيد حول عروض Impact هنا.