الأمن السيبراني المتقدم: لماذا لن يكون جدار الحماية كافيًا في عام 2020

نشرت: 2020-02-04أصبح الأمن السيبراني المتقدم سريعًا ضرورة للشركات الصغيرة والمتوسطة.

أصبحت الهجمات الإلكترونية حدثًا إخباريًا شائعًا مع ضجة حول اختراق وسرقة البيانات الشخصية وكلمات المرور وبيانات الشركة الخاصة إلى جانب خسارة مئات الملايين من الدولارات.

86٪ من الشركات الأمريكية زادت إنفاقها لإيجاد حلول تقنية توفر نوع الحماية التي يحتاجونها لإحباط هذا التهديد المتزايد باستمرار.

لسوء الحظ ، بدلاً من تقليل تأثيرهم ، يطور مجرمو الإنترنت هجمات أكثر تعقيدًا مصممة للتحايل على أدوات أمان تكنولوجيا المعلومات الأساسية الشائعة ، مثل جدران الحماية.

وأهدافهم ، في أغلب الأحيان ، هي الشركات الصغيرة والمتوسطة الحجم (SMBs).

في عام 2020 ، تحتاج الشركات الصغيرة والمتوسطة إلى أكثر بكثير من مجرد تطبيق أمان أساسي.

الشركات الصغيرة في مرمى النيران

بالنسبة إلى مجرمي الإنترنت ، تمثل الشركات الصغيرة والمتوسطة الفاكهة المثالية المنخفضة الحدوث - هدف سهل وضعيف ووفير عندما تفكر في أن ما يقرب من 99.7٪ من جميع الشركات في الولايات المتحدة مصنفة على أنها شركات صغيرة ومتوسطة.

لهذا السبب يركز مجرمو الإنترنت الأذكياء ما يقرب من نصف هجماتهم (47٪) على هذه الشركات.

السبب الآخر الذي يجعل هذه المنظمات هي أهداف الاختيار هو الأمن السيبراني المتقدم المتراخي (أو أي أمان لهذا الأمر) الموجود غالبًا بين الشركات الصغيرة والمتوسطة.

كثيرون غير مستعدين لهجوم ، مع عدم وجود خطة للتعافي من الكوارث في مكانها الصحيح وقليل من التدابير الأمنية القوية لمنع الوصول.

بالإضافة إلى ذلك ، فهم يعتمدون على البرامج القديمة التي نفذها فريق تكنولوجيا المعلومات الداخلي المثقل بالأعباء - أو الأسوأ من ذلك ، ليس لديهم فريق داخلي على الإطلاق لتثبيت ومراقبة إجراءات الحماية المناسبة.

لماذا لم يعد جدار الحماية فعالاً للشركات الحديثة

بغض النظر عن حجم مؤسستك ، فإن الاعتماد على جدار حماية للحماية من الهجمات الإلكترونية لا يكفي لحماية الشركات الحديثة من التهديدات الإلكترونية المعقدة بشكل متزايد.

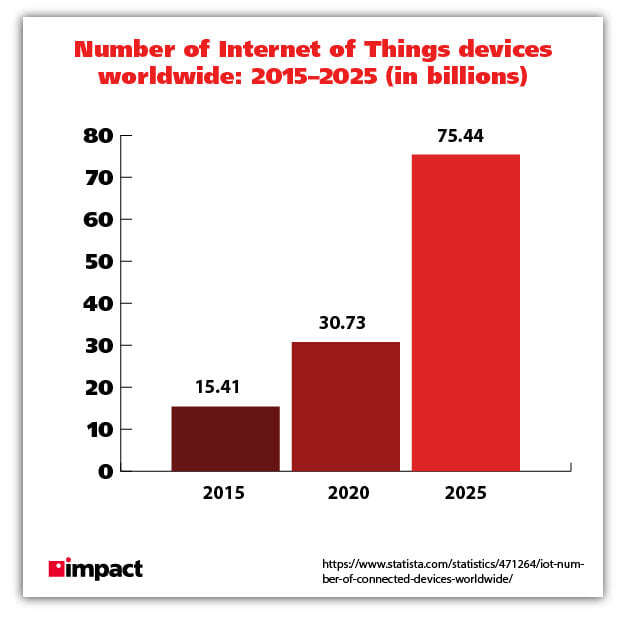

ينبع جزء من السبب من ازدهار ثقافة إحضار جهازك الخاص (BYOD) وإنترنت الأشياء (IoT) الموجودة في بيئة الأعمال الحالية.

يمكن توصيل أي جهاز ذكي تقريبًا من الهواتف وأجهزة الكمبيوتر المحمولة إلى الطابعات والأجهزة اللوحية وأجهزة التلفزيون بشبكة أعمال ، مما يؤدي إلى إنشاء نقطة وصول للمجرمين ونقطة ضعف إضافية.

في حين أن البيئة التي تتميز بتقنية BYOD و IoT يمكن أن تزيد الإنتاجية وتؤثر إيجابًا على سير العمل والإيرادات ، فإنها تقلل أيضًا من التحكم المحلي ، وتوفر ضعفًا إضافيًا للبرامج الضارة والفيروسات ، وتتطلب تأمين وإدارة أنظمة تشغيل متعددة ، وتزيد من فرصة السرقة المادية.

بغض النظر عن الطريقة التي تنظر إليها ، فإن التعقيد الإضافي لهذه التقنيات الموفرة للوقت والمال يتطلب أيضًا إجراءات أمنية معقدة بشكل متزايد لضمان الحماية المناسبة للبيانات.

أدوات الأمن السيبراني التي تحتاجها للدفاع الفعال

لحسن الحظ ، طور مقدمو خدمات الأمان المدارة ذوي الخبرة (MSSPs) تدابير أمان إلكتروني متقدمة لنقل أمان شركتك إلى المستوى التالي. وتشمل على سبيل المثال لا الحصر:

1. مضاد الفيروسات من الجيل التالي (NGAV)

يتطلب تطوير التقنيات والتهديدات حلولاً من الجيل التالي يمكنها مراقبة تكتيكات الهجوم السيبراني المتطورة والاستجابة لها.

توفر منتجات البرامج الجديدة هذه أمانًا قويًا لنقاط النهاية باستخدام التعلم الآلي لدفع التحليلات التنبؤية التي تحدد السلوك الضار وتستجيب للتهديدات الناشئة.

عادةً ما يكون NGAV قائمًا على السحابة ، لذلك يمكن نشره بسرعة مع إزالة عبء الصيانة المستمرة وإدارة البنية التحتية التي عادةً ما تجهد أقسام تكنولوجيا المعلومات الداخلية.

2. صيد التهديد

توظف العديد من الشركات متخصصين في أمن المعلومات يُطلق عليهم صيادو التهديدات الإلكترونية وتستخدم برامج الجيل التالي لاكتشاف وتحييد نوع تهديدات الأمن السيبراني المتقدمة التي عادة ما تتجنب أنظمة الأمان المؤتمتة الحديثة.

في المتوسط ، يستغرق الأمر 197 يومًا لتحديد خرق داخل المنظمة. هذا أكثر من ستة أشهر حتى تكون على علم بأنك تعرضت للخطر.

من خلال افتراض أن نظامك قد تم اختراقه بالفعل ، يمكن لصائدي التهديدات أيضًا إجراء تحقيقات بناءً على معلومات استخباراتية تكتيكية عن التهديدات للكشف عن الهجمات الخفية أو الأنشطة الضارة.

يساعد هذا الشركات على التخلص من الجهات الفاعلة الخبيثة التي تمكنت من الوصول خلسة إلى شبكتها أثناء التهرب من الإجراءات الأمنية النموذجية.

3. الأمن المتقدم لنقطة النهاية

الآن بعد أن أدى BYOD و IoT إلى تعقيد الشبكات الآمنة مع نقاط نهاية ونقاط ضعف إضافية ، فإن زيادة أمان نقطة النهاية أمر لا بد منه لتوفير الحماية المثلى.

عادةً ما يتضمن الأمن السيبراني المتقدم لنقاط النهاية استخدام خوارزميات الذكاء الاصطناعي للحماية من مجموعة واسعة من المتجهات في الوقت الفعلي.

4. التعليم

قد يبدو الأمر بسيطًا ، ولكن توفير التدريب المناسب للتوعية الأمنية لجميع الموظفين أمر ضروري لمنح شركتك دفاعًا متقدمًا في مجال الأمن السيبراني من هجمات التصيد الاحتيالي والبرامج الضارة والتهديدات الشائعة الأخرى للأمان.

في الماضي القريب ، تسببت الانتهاكات الأمنية بشكل كبير ، إما عن طريق الخطأ أو عن قصد ، من قبل الناس.

يجب أن يكون لدى الموظفين فهم واضح للإجراءات الأمنية ونقاط الضعف وأن يتم تدريبهم بانتظام على كيفية تجنبها.

تعرضت 64٪ من الشركات لهجوم تصيد في العام الماضي

لحسن الحظ ، يمكن إدارة كل هذه الأدوات من أجلك بواسطة MSSP مختص ومعتمد ، مما يزيل الضغط عن موظفي تكنولوجيا المعلومات الداخليين ويزيد من الاستعداد للتهديدات بشكل عام.

في Impact ، على سبيل المثال ، نستخدم تدريب KnowBe4 الأمني لإبقاء جميع عملائنا على اطلاع بأحدث أفضل الممارسات المتعلقة بالأمان.

نصائح للعثور على شريك الأمن السيبراني المناسب

لم يتم إنشاء جميع MSSPs على قدم المساواة.

للقيام بالاختيار الصحيح لشريك الأمان لاحتياجات الأمن السيبراني المتقدمة الخاصة بك ، يجب أن تبحث عن خدمة معتمدة في نشر وإدارة كل من تقنيات الأمان الحالية والمقترحة.

سيكون مقدم الخدمة عالي الجودة على استعداد لتقديم تدقيق لبيئتك الحالية واقتراح حلول مخصصة لمستواك الفريد من المخاطر ومجال عملك بدلاً من التوصية بالخيارات الأكثر شيوعًا.

غالبًا ما يتم العثور على هذا النوع من الخدمة الشخصية بين MSSPs المستقلين.

تأكد من أنك إذا كنت شريكًا ، فإن مقدم الخدمة الخاص بك يستخدم أفضل الحلول في فئته وليس ملزمًا بتقديم حزمة من شريك واحد فقط.

على سبيل المثال ، ألق نظرة على عرض Impact للأمن السيبراني: لدينا شريك تم اختياره يدويًا نشعر أنه الأفضل لكل وظيفة على حدة:

- KnowBe4: إدارة التدريب على الوعي الأمني

- Cisco Meraki: إدارة الشبكة والأجهزة المحمولة

- Proofpoint: خدمات تصفية البريد العشوائي المتقدمة

- SentinelOne: نظام أمان مضاد للفيروسات من الجيل التالي

- CloudFlare: جدار حماية تطبيقات الويب

- CodeGuard: خدمة النسخ الاحتياطي واستعادة الموقع

- DigiCert: شهادات رقمية آمنة

- Duo: أداة مصادقة ثنائية

- JumpCloud: الدليل النشط كخدمة ومزود إدارة الهوية

- Passportal: بوابة إدارة كلمة المرور

الوجبات الجاهزة

- أصبحت الهجمات الإلكترونية حدثًا إخباريًا يوميًا مع ضجة حول اختراق وسرقة البيانات الشخصية وكلمات المرور وبيانات الشركة الخاصة إلى جانب مئات الملايين من الدولارات. تشكل الهجمات على الشركات الصغيرة ما يقرب من نصف جميع الهجمات الإلكترونية.

- تخلق ثقافة إحضار جهازك الخاص (BYOD) وإنترنت الأشياء (IoT) المتنامي نقطة وصول للمجرمين ونقطة ضعف إضافية. يتطلب التعقيد الإضافي لهذه التقنيات الموفرة للوقت والمال إجراءات أمان معقدة بشكل متزايد تتجاوز جدران الحماية البسيطة.

- يمكن أن تقدم MSSP أدوات متخصصة مثل برامج مكافحة الفيروسات من الجيل التالي ، والبحث عن التهديدات ، وأمن نقاط النهاية المتقدمة ، والتعليم المخصص للمساعدة في حماية بيانات عملك.

- يوفر MSSP المستقل المعتمد في التقنيات المعقدة المطلوبة أفضل خيار لك للحماية المثلى.

يوفر برنامج الأمن المدار من Impact Networking حماية حيوية للأمن السيبراني للعملاء ، مما يجعل أذهانهم مرتاحة في معرفة أن البنية التحتية لتكنولوجيا المعلومات الخاصة بهم تتم مراقبتها وصيانتها من قبل خبراء الأمن لدينا.

لقد قمنا بفحص مئات البائعين للتأكد من أن برنامجنا يستخدم أفضل الحلول لعملائنا. في عالم اليوم ، لم يكن برنامج الأمن السيبراني الشامل أكثر أهمية من أي وقت مضى. تعرف على المزيد حول عرض Impact هنا.