ابق في مأمن من عمليات الاحتيال المتعلقة بفيروس كورونا: سؤال وجواب مع مدير إمباكت لخدمات الأمن في إم آي تي

نشرت: 2020-03-13بدأت عمليات الاحتيال المتعلقة بفيروس كورونا في الظهور بوتيرة متزايدة مؤخرًا.

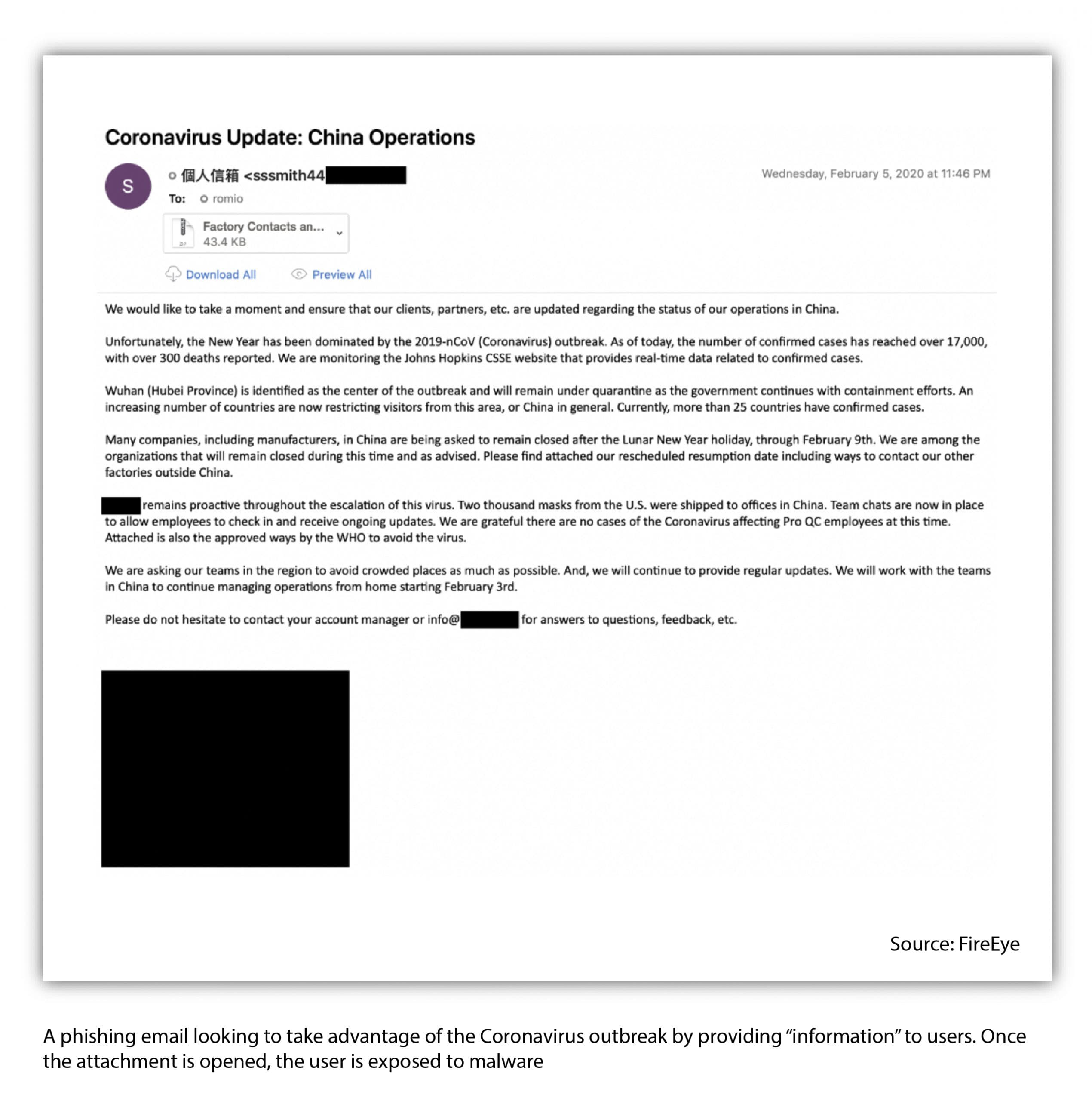

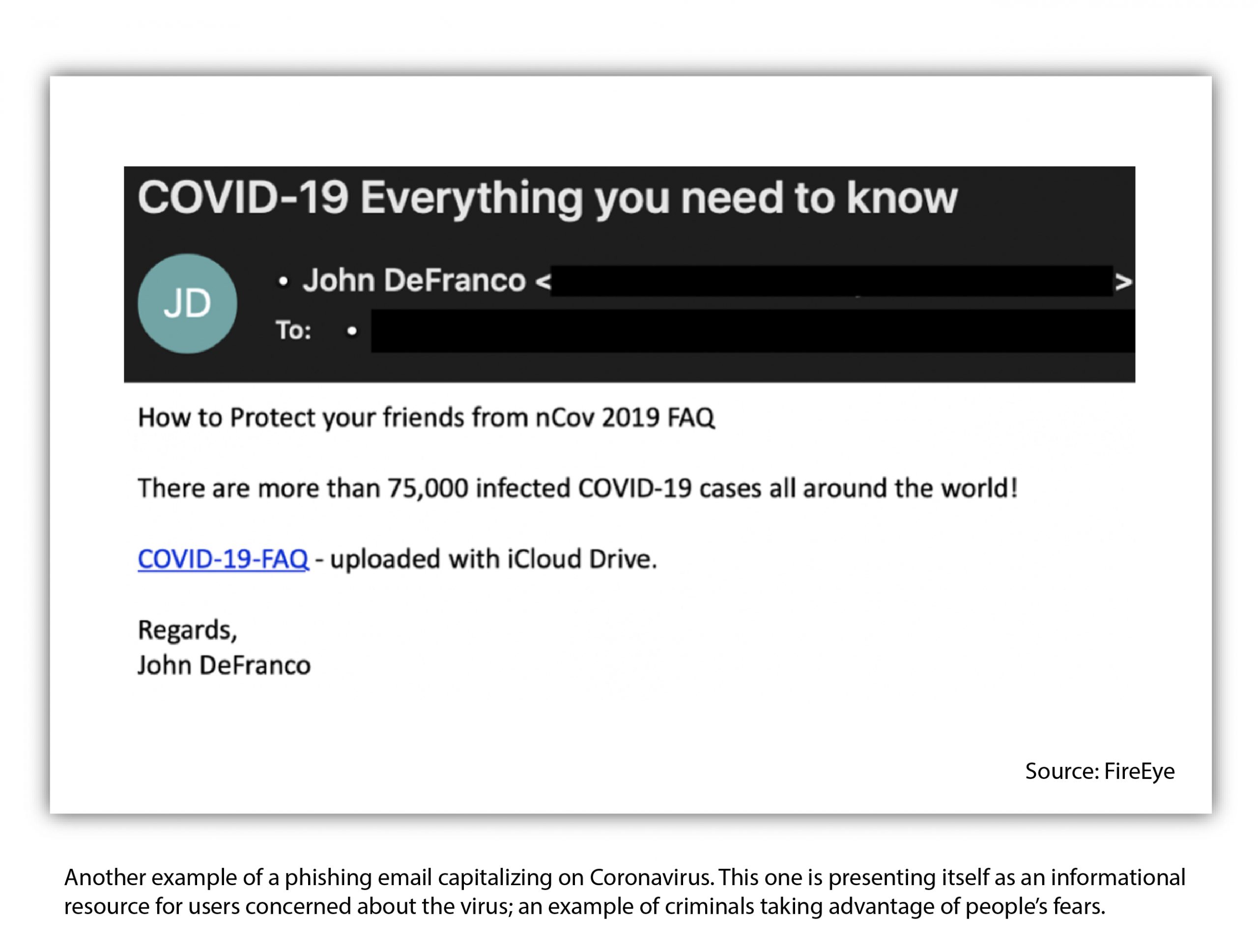

كان هناك عدد كبير من عمليات تسجيل مواقع الويب المتعلقة بـ COVID-19 ، وحملات البريد الإلكتروني من المجرمين.

حذار المستخدمين. يستفيد مجرمو الإنترنت من الوباء عن طريق خداع المستخدمين لتسليم معلومات مهمة ، سواء كان ذلك من خلال مجالات جديدة أو عمليات التصيد الاحتيالي.

أصبحت عمليات الاحتيال المتعلقة بالفيروس مؤسسة مربحة للمجرمين ، حيث يبحث المستخدمون المهتمون عن معلومات حول تفشي المرض الأكثر استهدافًا.

من المهم أكثر من أي وقت مضى أن يظل الناس يقظين لتجنب الوقوع ضحية لهذه الهجمات.

جلسنا مع جيف ليدر ، مدير إمباكت لخدمات الأمن في معهد ماساتشوستس للتكنولوجيا ، للحديث عن قضايا الأمن السيبراني التي نشأت وأفضل طريقة للتعامل معها.

أشرف ليدر على قسم الأمن السيبراني المُدار في Impact منذ البداية ، وقام بفحص مئات الحلول من أجل بناء أفضل خدمة للأمن السيبراني لعملائنا.

إذن ، ما الذي يجب أن يقوله بشأن حماية نفسك من الارتفاع الأخير في الهجمات الإلكترونية المتعلقة بفيروس كورونا؟

لماذا يستفيد المتسللون من تفشي المرض؟

لقد رأينا هجمات مماثلة تحدث حول أحداث أخرى ، مثل الكوارث الطبيعية والمخاوف الاقتصادية والانتخابات السياسية الكبرى

JL: " يزدهر مجرمو الإنترنت في الهندسة الاجتماعية. وهذا يعني أن المهاجم سيستخدم التفاعل البشري لمصلحته للحصول على معلومات قيمة.

"الأحداث الجارية ، خاصة تلك ذات الأسس" المخيفة "أو المقلقة ، غالبًا ما يسيء المهاجمون استخدامها لهذا الغرض بالضبط. تم تصميم الهندسة الاجتماعية الفعالة فيما يتعلق بالهجمات الإلكترونية للتغلب على قدرة الأشخاص على التعرف على التهديدات من خلال الاستفادة من أشياء مثل الخوف وعدم اليقين.

"لقد رأينا هجمات مماثلة تحدث حول أحداث أخرى ، مثل الكوارث الطبيعية ، والمخاوف الاقتصادية ، والانتخابات السياسية الكبرى."

كيف يستفيد المتسللون من تفشي المرض؟

حتى أن المهاجمين نشروا تطبيقات جوال ضارة تدعي أنها قادرة على القيام بأشياء مستحيلة مثل اكتشاف ما إذا كان الفرد مصابًا أم لا

JL: " كانت هناك عدة هجمات للأمن السيبراني مؤخرًا مصممة لاستغلال مخاوف الناس بشأن COVID-19. تم تحديد العديد من حملات البرامج الضارة والتي تقوم بتغليف البرامج الضارة داخل تطبيقات تبدو "مفيدة" والتي تدعي إعلام الأشخاص أو حمايتهم من الفيروس.

"لقد رأينا أيضًا عددًا لا يحصى من رسائل التصيد الاحتيالي التي تم إرسالها لإغراء الأشخاص بالكشف عن معلومات حساسة أو تثبيت برامج ضارة. كما لوحظ نشاط احتيالي مع بعض الجهات الفاعلة الخبيثة التي تدعي أنها قادرة على إرسال تطعيمات COVID-19 في مقابل عملة مشفرة لا يمكن تعقبها.

"حتى أن المهاجمين نشروا تطبيقات جوال ضارة تدعي أنها قادرة على القيام بأشياء مستحيلة مثل اكتشاف ما إذا كان الفرد مصابًا أم لا."

ماذا يعني كل هذا في بيئة تشعر فيها الشركات بالفعل بالقلق من الهجمات الإلكترونية؟

من منظور مجرم الإنترنت ، يمثل كل شيء سطحًا للهجوم

جيه إل: " هذا النوع من النشاط يسلط الضوء حقًا على حقيقة أن المهاجمين يكيّفون باستمرار أساليبهم لاستغلال أي ثغرات يمكنهم استغلالها لمصلحتهم الخاصة.

"من منظور مجرمي الإنترنت ، يمثل كل شيء سطحًا للهجوم ، بما في ذلك الأشخاص ، لذا فإن إيجاد طرق جديدة للتلاعب أو إساءة استخدام أسطح الهجوم هذه هو جهد مستمر. يتجلى هذا حقًا في حقيقة أن المهاجمين على استعداد لاستغلال مشكلة صحية خطيرة لتحقيق مكاسب مالية.

"تعتبر كل مؤسسة على هذا الكوكب هدفًا لمجرمي الإنترنت والشركات التي لا تبذل جهدًا لتحديد المخاطر بشكل مستمر والتخفيف من حدتها في وضع خطير للغاية."

ما الذي يعنيه الأشخاص الذين يضطرون الآن إلى العمل عن بُعد لأمن مؤسستهم؟

يمكننا أن نتوقع زيادة استغلال الوصول عن بُعد وعمليات نشر VPN للعميل والتي قد يتم تسريعها أو عدم اختبارها أو تكوينها بشكل خاطئ أو تنفيذها بشكل غير آمن

JL: " العديد من الشركات ليست مستعدة جيدًا لإدارة القوى العاملة عن بُعد والحفاظ عليها. من المرجح أن تؤدي التحديات التقنية التي تفرضها الحاجة الملحة لتوفير الوصول عن بُعد إلى زيادة المخاطر الأمنية بالنسبة للكثيرين.

"يمكننا أن نتوقع استغلالًا متزايدًا للوصول عن بُعد وعمليات نشر VPN للعميل والتي قد يتم تسريعها أو عدم اختبارها أو تكوينها بشكل خاطئ أو تنفيذها بشكل غير آمن. قد نشهد أيضًا زيادة في الخدمات والأنظمة المكشوفة والمعرضة للخطر بسبب حاجة فرق تكنولوجيا المعلومات إلى توفير الوصول إلى الموارد التي يتم تخزينها عادةً خلف جدران الحماية المعتمدة.

"من المحتمل أن تكون هناك مشكلات أخرى أيضًا ، مثل ارتفاع سرقة بيانات الاعتماد بسبب الهجمات التي تستهدف الاتصالات اللاسلكية العامة ، والمشكلات المحتملة المرتبطة بعدم كفاية أمان الشبكة في المساكن الخاصة."

ما هي الإجراءات الاستباقية التي يمكن أن تتخذها الشركات لضمان تقليل مخاطر الخرق إلى الحد الأدنى؟

ضمان الاستخدام السليم للشبكة والخادم وتقنيات الوصول عن بُعد للعاملين عن بُعد

JL: " تنفيذ وفرض المصادقة متعددة العوامل الفعالة (MFA) لجميع الأنظمة ، خاصة تلك التي تحتوي على بيانات حساسة. ضمان الاستخدام السليم للشبكة والخادم وتقنيات الوصول عن بُعد للعاملين عن بُعد.

"قم بمراجعة والتحقق من صحة وفعالية أنظمة النسخ الاحتياطي والتعافي من الكوارث (BDR) للحماية من أشياء مثل برامج الفدية. تأكد من المراقبة الاستباقية للحزم وسجلات الأحداث والوصول إلى النظام وصحة الخدمة بحثًا عن أي علامات على نشاط المهاجم ".

ما الذي يمكن للأفراد فعله للتخفيف من كونهم ضحية لهجوم إلكتروني؟

يجب التعامل مع أي اتصال غير عادي ، سواء كان بريدًا إلكترونيًا أو رسالة نصية أو حتى مكالمة هاتفية ، بحذر

JL: " كن مدركًا لحقيقة أن المهاجمين يستغلون الوضع الحالي لاستغلالك ، وكن مدركًا أنهم سيستفيدون من الأحداث المماثلة في المستقبل - افهم أن تهديدات الأمن السيبراني ستستمر في الارتفاع حتى بعد COVID-19 لقد ذهب.

"أوصي بأن يظل الجميع يقظين وأن يدركوا كيف يمكن لأفعالهم أن تعرض أنفسهم ومؤسساتهم للخطر - تذكر أن الهجمات يمكن أن تأتي من أي مكان. يجب التعامل مع أي اتصال غير عادي ، سواء كان بريدًا إلكترونيًا أو رسالة نصية أو حتى مكالمة هاتفية ، بحذر.

"تجنب فتح الروابط أو المرفقات أو التطبيقات من مصادر غير مؤكدة ، وقم بإخطار موظفي تكنولوجيا المعلومات أو الأمن أو الموارد البشرية إذا لاحظت سلوكًا مشبوهًا أو مهددًا يبدو أنه قد يكون مصدره أحد المهاجمين. أخيرًا ، التزم بالمنظمات الشرعية الجديرة بالثقة مثل منظمة الصحة العالمية ومركز السيطرة على الأمراض عند البحث عن معلومات إضافية تتعلق بـ COVID-19 ".

يوفر برنامج الأمن المدار من Impact Networking حماية حيوية للأمن السيبراني للعملاء ، مما يجعل أذهانهم مرتاحة في معرفة أن البنية التحتية لتكنولوجيا المعلومات الخاصة بهم تتم مراقبتها وصيانتها من قبل خبراء الأمن لدينا.

لقد قمنا بفحص مئات البائعين للتأكد من أن برنامجنا يستخدم أفضل الحلول لعملائنا. في عالم اليوم ، لم يكن برنامج الأمن السيبراني الشامل أكثر أهمية من أي وقت مضى. تعرف على المزيد حول عرض Impact هنا.