ما هي النظافة السيبرانية؟

نشرت: 2020-05-20تحديث ، مايو 2020: أصبحت النظافة الإلكترونية أكثر أهمية من أي وقت مضى. مع الشركات في جميع أنحاء العالم والدولة التي تتعامل مع الوباء ، زادت مخاوف الأمن السيبراني مع انتشار الهجمات التي تستهدف المستخدمين النهائيين في كل مكان.

من المهم أن تظل الشركات يقظة خلال هذه الأوقات - فآخر شيء يريد أي SMB التعامل معه الآن هو انتهاك البيانات.

لمعرفة المزيد حول طبيعة هذه الهجمات ، اقرأ الأسئلة والأجوبة حول عمليات الاحتيال المتعلقة بفيروس كورونا وكيفية التعامل معها.

النظافة الإلكترونية هي مفتاح مكان العمل الحديث

تعد النظافة الإلكترونية - ممارسات لضمان المعالجة الآمنة للبيانات - ضرورية الآن لأن أماكن العمل الحديثة هي بؤر للحلول الرقمية ومجموعات البيانات الضخمة .

لقد قررنا أن نلقي نظرة فاحصة على ما يجب أن تفعله الشركات الصغيرة والمتوسطة من أجل الاعتناء ببياناتها وتجنب الوقوع ضحية للاختراق.

عمليًا ، نفذ كل مشروع صغير ومتوسط استراتيجية لرقمنة جانب واحد على الأقل من مؤسسته.

سواء كانت خارطة طريق واسعة النطاق لسنوات أو ترحيل بسيط لخادم البريد الإلكتروني للحصول على الكرة ، فإن الشركات الصغيرة والمتوسطة الحجم تشارك في التحول الرقمي بطريقة أو بأخرى بشكل جماعي .

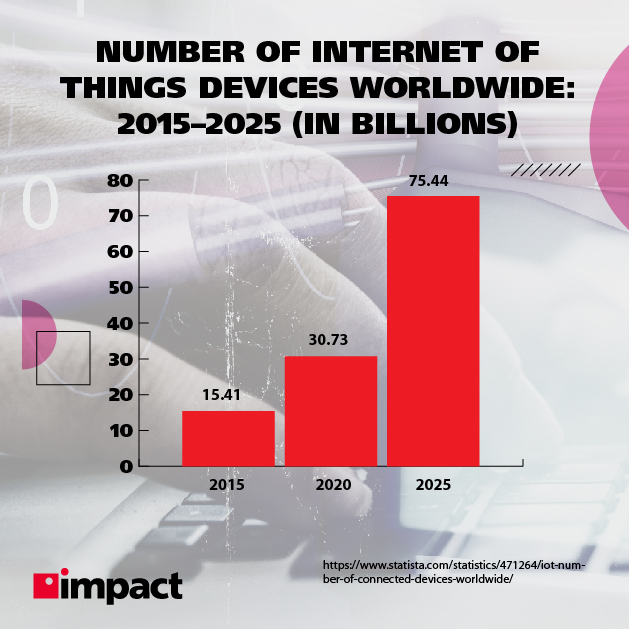

وقد أدى ذلك إلى زيادة حادة في كمية التكنولوجيا الرقمية التي يجب حمايتها في بيئات المكاتب ، لا سيما مع ظهور تقنية إنترنت الأشياء (IoT) .

يتم الوصول إلى بيانات الشركة ومشاركتها من خلال عدد كبير من الأجهزة ، وتكافح الشركات الصغيرة والمتوسطة من أجل اللحاق بمعايير الأمن السيبراني الخاصة بها.

يعتقد 96٪ من صانعي القرار في مجال تكنولوجيا المعلومات أن مؤسساتهم عرضة للهجمات الإلكترونية الخارجية. إذا أضفت إلى هذا المزيج أن الشركات الصغيرة والمتوسطة مستهدفة من قبل مجرمي الإنترنت أكثر من أي وقت مضى - ما يقرب من نصف جميع الهجمات تركز على الشركات الصغيرة ومتوسطة الحجم - إذن يكون لديك وصفة لكارثة

ما هي النظافة الإلكترونية بالضبط؟

النظافة الإلكترونية هي عملية مراقبة الإجراءات الصحيحة لضمان سلامة البيانات داخل الشبكة.

بالنسبة للأعمال التجارية ، يعني هذا إنشاء ممارسات تحافظ على أمان بيانات العملاء والموظفين قدر الإمكان.

الحلقة الضعيفة

يعتمد مجرمو الإنترنت ، في الغالب ، إلى حد كبير على الخطأ البشري وسوء النظافة الإلكترونية في نجاحهم.

تقر 52٪ من الشركات بأن الموظفين هم أكبر نقاط ضعفهم في أمن تكنولوجيا المعلومات ، حيث تعرض أفعالهم المتهورة استراتيجية أمن تكنولوجيا المعلومات للأعمال للخطر

ومن الأمثلة الواضحة على ذلك التصيد الاحتيالي ، حيث يحاول المحتالون إقناع الضحايا بالتخلي عن المعلومات من خلال التظاهر بأنهم كيان جدير بالثقة ، قبل طلب تفاصيل حساسة.

هذا عادة ما يأخذ شكل رسالة بريد إلكتروني. غالبًا ما يتم رصد حيل التصيد الأقل تعقيدًا ، لكن المحاولات الأكثر إقناعًا تتطلب عينًا حريصة للكشف عن التفاصيل.

تعتبر عمليات الاحتيال عبر الإنترنت مثل التصيد الاحتيالي قانونًا للألعاب المتوسطة ؛ عاجلاً أم آجلاً ، سيقع شخص ما في غرامها.

هذا هو أحد الأسباب العديدة التي تجعل التركيز القوي على الصحة الإلكترونية مهمًا جدًا للشركات الصغيرة والمتوسطة.

إليك ثمانية أشياء يمكنك القيام بها لتعزيز النظافة الإلكترونية لشركتك.

1. قم بتثبيت جدار حماية الشبكة

يعد جدار الحماية لشبكتك هو خط الدفاع الأول في إستراتيجية الأمن السيبراني الخاصة بك.

تمنع جدران الحماية القوية المستخدمين غير المصرح لهم من الوصول إلى البيانات والبريد الإلكتروني والتطبيقات . باختصار ، إنها تحافظ على المستخدمين الذين تم التحقق منهم في والمستخدمين الذين لم يتم التحقق منهم.

بالنسبة لمسؤولي النظام ، يعني هذا إدراج المستخدمين المعتمدين في القائمة البيضاء ، وإدراج المستخدمين غير المعروفين في القائمة السوداء ، والتأكد من أن أي اتصالات عبر الاتصالات اللاسلكية تستخدم تشفير WPA.

2. استخدام نوعية مكافحة الفيروسات

كانت برامج مكافحة الفيروسات أحد الإجراءات الأساسية للأمن السيبراني لسنوات. ولكن ، في حين أن الغالبية العظمى من الشركات الصغيرة والمتوسطة تستخدم نوعًا من برامج مكافحة الفيروسات ، فإن التباين بين العروض يمكن أن يكون كبيرًا.

تشير الدراسات الحديثة إلى أنه على الرغم من عدد الحلول التي يمكن لأقسام تكنولوجيا المعلومات الاستفادة منها ، فإن الثقة العامة في الحلول الأمنية لا تزال منخفضة ، مع وجود شركة واحدة فقط من كل خمس شركات صغيرة ومتوسطة الحجم واثقة تمامًا من حلول تكنولوجيا المعلومات الخاصة بها.

في حين أن الخيارات المجانية لمكافحة الفيروسات قد تكون مناسبة للشركات الصغيرة جدًا ، يجب أن تتأكد الشركات الصغيرة والمتوسطة من أن برامج مكافحة الفيروسات لديها معيار مقبول لحماية شبكتها . كحد أدنى ، يجب أن يقوم برنامج مكافحة الفيروسات الخاص بك بما يلي:

- القضاء على الرموز والبرامج الضارة

- جدولة عمليات الفحص التلقائي

- تحليل صحة أجهزة الكمبيوتر والأجهزة الأخرى

- استهداف ملفات معينة لاكتشاف البرامج الضارة

وظيفة ذات صلة: ما هو مضاد الفيروسات من الجيل التالي؟

3. تشفير أجهزتك

توفر حلول S راحة البال من خلال تشفير الأجهزة ورسائل البريد الإلكتروني والبيانات.

غالبًا ما تكون أماكن العمل الحديثة لامركزية بشكل كبير ، عادةً بسبب عدد الأجهزة التي تعمل في الشبكات.

أدت سياسات تقنية إنترنت الأشياء وسياسات إحضار الجهاز الشخصي (BYOD) إلى تحديات أمنية جديدة للشركات الصغيرة والمتوسطة .

بالنسبة للشركات الصغيرة ، يمثل الاعتماد المتزايد على إنترنت الأشياء نوعًا من الثورة الصناعية ، حيث يُتوقع أن يغوص أكثر من 50٪ من الشركات الجديدة في تقنية إنترنت الأشياء في أقرب وقت هذا العام

ارتفعت كمية الأجهزة ، سواء كانت هواتف محمولة أو أجهزة كمبيوتر محمولة أو طابعات أو حتى أجهزة تلفزيون ذكية ، مما يعني أن هناك العديد من نقاط الدخول التي يمكن لمجرمي الإنترنت الاستفادة منها.

يعد استخدام التشفير على جميع الأجهزة التي تصل إلى شبكتك جانبًا مهمًا لضمان منع فقدان البيانات.

4. النسخ الاحتياطي بشكل منتظم

من المهم للغاية إجراء نسخ احتياطي لبيانات مؤسستك باستمرار.

تمتلك الشركات الصغيرة والمتوسطة بيانات أكثر من أي وقت مضى ، ويزداد مقدار المعلومات التي يتم إنشاؤها ومعالجتها من قبل الشركات كل عام.

تم إنشاء 90٪ من جميع البيانات في العالم في العامين الماضيين فقط

وقد زاد هذا من الضغط على المؤسسات الصغيرة والمتوسطة الحجم لرعاية البيانات التي تجمعها بشكل فعال .

بالإضافة إلى ذلك ، فإن قوانين البيانات الجديدة التي صدرت لحماية المستهلكين ، مثل القانون العام لحماية البيانات (GDPR) وقانون حماية خصوصية المستهلك في كاليفورنيا ( CCPA ) ، تفرض على الشركات تحمل المزيد من المسؤولية للحفاظ على البيانات.

يمكن تخزين النسخ الاحتياطية على خوادم فعلية في مكان العمل أو عبر السحابة . يوفر كلا الخيارين القدرة على تأمين بياناتك من خلال النسخ الاحتياطية القائمة على الصور.

يمكن نسخ هذه الصور احتياطيًا بشكل متكرر كل 15 دقيقة في حالة استخدام التخزين المستند إلى السحابة ، مما يجعل فقدان البيانات عند الحد الأدنى في حالة التعافي من الكوارث.

الوظائف ذات الصلة: مستويات مركز البيانات: ما هي ولماذا هي مهمة؟

5. استخدم كلمات مرور آمنة

قد يبدو هذا واضحًا ، لكن كلمات المرور الضعيفة لا تزال نقطة عمياء هائلة للعديد من المؤسسات.

من بين خروقات البيانات المؤكدة التي تؤثر على الشركات الصغيرة والمتوسطة ، يحدث ما يقرب من ثلثيها بسبب كلمات المرور الضعيفة أو الافتراضية أو المسروقة.

هذا بسبب تقنيات القرصنة مثل هجمات القوة الغاشمة ، التي تستخدم الخوارزميات لإدخال ملايين محاولات كلمة المرور من أجل الدخول إلى النظام.

شهدت هذه الأنواع من الهجمات ارتفاعًا مفاجئًا مؤخرًا ، مما جعلها أكثر أهمية الشركات لتنفيذ استراتيجيات لكلمات مرور قوية في مكان العمل.

في الوقت الذي تتجه فيه الشركات الصغيرة والمتوسطة إلى التقنيات المتقدمة لتحسين عملياتها ، يبدو من الإهمال عدم اعتماد بروتوكول كلمة المرور - وهي طريقة بسيطة لتجنب الضرر غير الضروري.

اجعل كلمات المرور القوية سياسة ، وبروتوكولات كلمات المرور الضعيفة تتطلب مشاكل.

6. اعتماد المصادقة متعددة العوامل

تعد المصادقة متعددة العوامل (MFA) ، من نواحٍ عديدة ، امتدادًا طبيعيًا لامتلاك بروتوكول كلمة مرور قوي.

كما يوحي الاسم ، فإن عمليات المصادقة المتعددة مطلوبة للوصول . يمكن أن يتخذ هذا شكل أي مجموعة من كلمة المرور أو بصمة الإصبع أو رمز PIN أو نص التحقق أو البريد الإلكتروني والمزيد.

ترى خدمات السحابة من Microsoft 300 مليون محاولة تسجيل دخول احتيالية كل يوم. ويقدرون أن أسلوب العائدات المتعددة (MFA) يحجب 99.9٪ من الهجمات الآلية

أثبت أسلوب العائالت المتعددة MFA نجاحه الهائل في درء الهجمات ، وخاصة الهجمات الإلكترونية باستخدام القوة الغاشمة.

حيثما أمكن ، استخدم المصادقة متعددة العوامل على الأجهزة التي تعمل داخل مؤسستك لمزيد من الأمان .

7. تحديث برامج الجهاز بانتظام

يقع العديد من الشركات الصغيرة والمتوسطة ضحية لعقلية مفادها أنهم ببساطة أصغر من أن يستهدفهم مجرمو الإنترنت.

هذا أسلوب تفكير خطير للغاية بالنسبة للشركات الصغيرة والمتوسطة الحجم. إذا كنت تمتلك بيانات ، فأنت هدف.

هناك نسبة كبيرة مقلقة (40٪) من الشركات الصغيرة والمتوسطة لا تقوم بتحديث برامجها بانتظام ، ومع تزايد عدد الهجمات على الشركات الصغيرة والمتوسطة بسرعة واحتمال إفلاس المؤسسات بعد هجوم ، هناك عاصفة مثالية للمشاكل.

تتمثل إحدى الطرق الأساسية للوصول إلى الشبكة في الاستفادة من عمليات الاستغلال في البرامج .

من الضروري للغاية أن تحافظ على تحديث تطبيقات البرامج وأنظمة التشغيل لديك . نوصي دائمًا بتمكين التحديثات التلقائية لسد الفجوات بمجرد ظهورها ، ويفضل استخدام حل المراقبة عن بُعد لدفع هذه التحديثات إلى جميع الأجهزة من خلال متخصص واحد في تكنولوجيا المعلومات.

الوظيفة ذات الصلة: التحكم في شبكة التأثير: المراقبة والإدارة عن بُعد (RMM)

8. تثقيف موظفيك

أخيرًا وليس آخرًا هو التعليم.

كما ذكرنا سابقًا ، يحدث قدر كبير من خروقات البيانات بسبب خطأ بشري .

52٪ من الهجمات الإلكترونية تُعزى مباشرة إلى خطأ بشري ؛ من الواضح أن العديد من العاملين يفتقرون إلى المعرفة الصحيحة للتعامل بشكل مناسب مع الهجمات

الموظفين الذين لا يعرفون ما الذي تبحث عنه وعدم إعطاء المعرفة بأفضل الممارسات للنظافة الإلكترونية هو حادث ينتظر حدوثه.

تعد برامج التدريب على الوعي الأمني ، مثل KnowBe4 ، أمثلة ممتازة على الأدوات التي تستخدمها الشركات الصغيرة والمتوسطة لزيادة كفاءة الموظفين في مواجهة التهديدات الإلكترونية مثل عمليات التصيد الاحتيالي .

معلومات رسومية ذات صلة: 7 نصائح حول النظافة الإلكترونية للعمل عن بُعد

لماذا تستخدم الشركات الصغيرة والمتوسطة مزود خدمة أمان مُدار

مقدمو خدمات الأمان المدارة (MSSP ) هم شركاء يقدمون استراتيجية لاحتياجات الأمن السيبراني الخاصة بك.

في Impact Networking ، على سبيل المثال ، قمنا بفحص المئات من الحلول حرفيًا للتأكد من حصول عملائنا على حل جيد متعدد الطبقات لمؤسساتهم.

يقوم برنامج MSSP عالي الجودة بالرفع الثقيل بحيث يمكنك تركيز فريق تكنولوجيا المعلومات لديك على أهداف العمل. إنه أحد الأسباب التي تجعل الشركات الصغيرة والمتوسطة تشارك بشكل متكرر مع مقدمي الخدمات من أجل تلبية احتياجات تكنولوجيا المعلومات الخاصة بهم.

يمنحك MSSP كل ما مررنا به اليوم ، بالإضافة إلى قائمة من خبراء الأمن السيبراني لمكافحة التهديدات من أجلك.

إذا كنت قلقًا بشأن تعيين فريق كامل للأمن السيبراني لعملك ، ففكر في استخدام MSSP لخبرتهم وحلولهم وموظفي الدعم المعتمدين للمساعدة .

في ضوء الأحداث الأخيرة ، وجدت العديد من المنظمات نفسها تلعب دورها في اللحاق بالأمن السيبراني ، في محاولة لتنفيذ حلول مؤقتة لتعويض الخسارة بينما تعمل القوى العاملة لديها عن بُعد في المستقبل القريب.

لمعرفة المزيد حول كيفية ضمان أن الأمن السيبراني لشركتك في حالة جيدة في الوقت الحالي وفي المستقبل ، قم بتنزيل كتابنا الإلكتروني ، "ما الذي يجعل دفاعًا جيدًا عن الأمن السيبراني للشركات الصغيرة والمتوسطة الحديثة؟".