أهم 10 مخاطر أمنية على السحابة في عام 2023 وكيفية معالجتها

نشرت: 2022-12-13تستخدم الصناعات من جميع الأنواع والأحجام السحابة هذه الأيام لمجموعة متنوعة من الخدمات. يمكن استخدامه للنسخ الاحتياطي للبيانات ، أو تحليلات البيانات ، أو تطوير البرامج ، أو كمكتب افتراضي. ولكن مع هذه الراحة تأتي دائمًا مخاطر الأمن. هل البيانات المدخلة في السحابة آمنة بما فيه الكفاية؟ من لديه حق الوصول إليه ، وما مدى حمايته؟

بينما تقوم الشركات بترحيل بياناتها إلى السحابة ، أصبحت المخاوف الأمنية مثل التعرض العرضي لبيانات الاعتماد وفقدان البيانات أكثر شيوعًا من أي وقت مضى. على مدى السنوات القليلة الماضية ، ازداد عدد التهديدات السيبرانية مما يجعل حلول الأمان السحابية ضرورية للشركات.

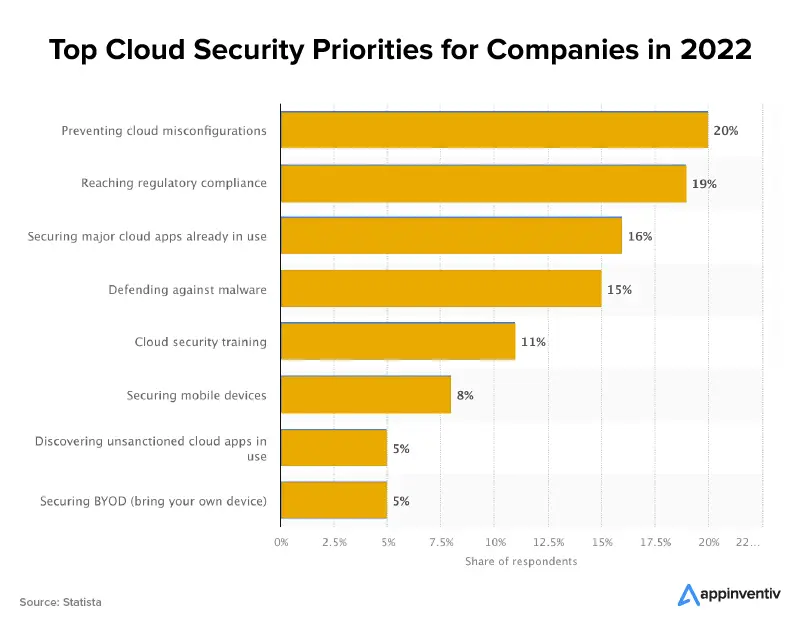

وفقًا لتقرير Statista ، بلغت قيمة سوق برامج الأمان السحابي العالمي 29.5 مليار دولار في عام 2020 ومن المتوقع أن تصل إلى 37 مليار دولار بحلول عام 2026.

لذلك ، يجب أن يكون لدى مؤسستك إستراتيجية قوية لحماية نفسها من تهديدات الأمان السحابية وضمان استمرارية الأعمال. ولكن لكي تكون لديك استراتيجية أمان قوية ، يجب أن تكون على دراية أولاً بأهم مشكلات أمان السحابة وحلولها المحتملة في عام 2023.

دعنا نتعمق!

ما هي أهم 10 مخاطر أمنية على السحابة في عام 2023 وكيف يمكن التخفيف منها؟

1. خرق البيانات

عندما يتم الوصول إلى البيانات السرية لمؤسستك واستخدامها دون علمك أو موافقتك ، فإننا نسميها خرقًا للبيانات. إنها في الأساس سرقة ، والتي تحدث غالبًا بسبب ضعف بيانات الاعتماد أو أنظمة الوصول المعقدة للغاية ، والتي يمكن أن تعطي أذونات خاطئة للأشخاص الخطأ.

يمكن أن يكون أيضًا بسبب دخول البرامج الضارة إلى نظامك. في هذا ، يتم توجيه معظم الهجمات إلى أنظمة البيانات ، لأن هذا هو ما يقدره المهاجمون. يمكن أن يؤدي التكوين السحابي غير الملائم أو عدم وجود حماية في وقت التشغيل إلى جعل البيانات عرضة للسرقة.

الأنواع المختلفة من المعلومات لها عواقب مختلفة عند تعرضها للخطر. يشتري لصوص الهوية والمتصيدون بيانات حساسة مثل أرقام الضمان الاجتماعي والسجلات الطبية من المجرمين على شبكة الإنترنت المظلمة.

تحتوي المستندات الداخلية ورسائل البريد الإلكتروني على معلومات حساسة يمكن استخدامها لإفساد اسم الشركة الجيد وخفض سعر سهمها إذا وقع في الأيدي الخطأ. بغض النظر عن الدافع وراء السرقة ، تشكل الاختراقات خطرًا كبيرًا على الشركات التي تخزن البيانات في السحابة.

ماهو الحل؟

التشفيرات

من خلال التشفير على حافة الشبكة ، يمكن حماية المعلومات الحساسة حتى قبل أن تغادر مقر شركتك وتشق طريقها إلى السحابة. بمجرد تشفير بياناتك ، يجب أن تتمسك بالمفاتيح التي يمكن استخدامها لتشفير البيانات وفك تشفيرها.

يجب ألا تحتفظ أبدًا بمفاتيح التشفير في نفس البرنامج مثل معلوماتك الحساسة. بصرف النظر عن ضمان امتلاكهم لمفاتيح التشفير ، يجب على أقسام تكنولوجيا المعلومات تقييم فعالية بروتوكولات التشفير الحالية بانتظام.

مصادقة متعددة العوامل

ليس فقط تحديد الهوية والوصول ، يجب أيضًا توفير بيانات الاعتماد من قبل المستخدم. على سبيل المثال ، إدخال كلمة مرور ثم تلقي إشعار يحتوي على مفتاح استخدام لمرة واحدة للأرقام. في هذه الأيام ، يعد هذا أحد المتطلبات القياسية للتخفيف من مخاطر أمان السحابة. تعرف على كيفية تنفيذ نظام مصادقة متعدد العوامل في تطبيق هاتفك المحمول.

تشير الدراسات إلى أن 25٪ من انتهاكات أمن البيانات تتم من خلال التصيد الاحتيالي.

2. انتهاك الامتثال

تتعرض الشركات لخطر كبير من العواقب الوخيمة إذا وقعت في حالة عدم الامتثال. يجب اتباع لوائح مثل PCI DSS و HIPAA التي تحمي البيانات الحساسة من قبل جميع المؤسسات.

قد يتطلب الامتثال لهذه اللوائح إنشاء جزء منعزل من الشبكة لا يمكن الوصول إليه إلا من قبل الموظفين المعتمدين. تضع العديد من المنظمات قيودًا على الوصول وما يمكن للأفراد القيام به عند منحهم حق الوصول لضمان اتباع معايير الامتثال.

إذا لم يتم اتباع لوائح الامتثال ، فقد يتعين على الشركة مواجهة عقوبات وغرامات يمكن أن يكون لها تأثير ضار على العمل. لسوء الحظ ، لا يلتزم جميع مزودي الخدمات السحابية بجميع معايير الأمان التي تحددها الصناعة. تنشأ مشكلة كبيرة عند إضافة خدمة قائمة على السحابة دون التحقق من امتثالها لجميع المعايير القانونية المعمول بها.

ماهو الحل؟

ضمان الامتثال الفعال

نفذت معظم الشركات سياسات الخصوصية والامتثال لحماية مواردها. علاوة على ذلك ، يجب أن يحدد إطار الحوكمة الأدوار والمسؤوليات داخل الأعمال ويضمن امتثال هذه القواعد.

لاحظ أدوار ومسؤوليات كل موظف في مجموعة من السياسات. يجب أن تحدد أيضًا كيفية تواصلهم مع بعضهم البعض.

[قد يثير اهتمامك أيضًا قراءة كيفية إنشاء تطبيق متوافق مع PCI DSS ومتوافق مع HIPAA.]

3. فقدان البيانات

يعد فقدان البيانات هو الخطر الأكبر الذي لا رجعة فيه في معظم الأوقات. يمكن أن تُفقد البيانات لأسباب مختلفة - ضعف قواعد البيانات ، أو التخزين على مزود خدمة التخزين السحابي غير المعتمد ، أو فقدان البيانات أو حذفها عن طريق الخطأ ، أو فقدان بيانات الاعتماد الخاصة بك للوصول إلى البيانات.

على الرغم من أن الميزة الكبيرة والضرورية للتعاون القائم على السحابة هي البساطة التي يمكنك من خلالها مشاركة المعلومات عبر السحابة. ومع ذلك ، فإنه يؤدي إلى مشاكل كبيرة في الخصوصية والأمان ، وهذه هي المشكلة الرئيسية التي تواجه الشركات مع السحابة. عندما يتم تعيين مشاركة المعلومات عبر الروابط العامة أو المستودع المستند إلى السحابة على الجمهور ، يمكن لأي شخص لديه الرابط الوصول إليها ، وهناك أدوات مصممة للبحث في الويب عن عمليات النشر السحابية غير الآمنة هذه.

ماهو الحل؟

فرض سياسات الخصوصية

يعتمد نجاح أي عمل على قدرته على الحفاظ على أمان البيانات الخاصة والحساسة. تخزين معلومات المنظمة لمعلومات التعريف الشخصية عرضة للقرصنة وغيرها من أشكال الخروقات الأمنية. عندما يحتاج مزود الخدمة السحابية إلى توفير ضمانات أمنية كافية ، يجب على الشركات إما الذهاب إلى مكان آخر أو الامتناع عن تخزين أي بيانات حساسة معهم.

النسخ الاحتياطية

أفضل طريقة لمنع فقدان البيانات في معظم أشكالها هي من خلال النسخ الاحتياطي للبيانات بانتظام. تحتاج إلى جدول زمني لنسخ البيانات احتياطيًا وتعريفًا دقيقًا للبيانات التي سيتم نسخها احتياطيًا وما لن يتم نسخه احتياطيًا. للأتمتة ، استخدم برنامج منع فقدان البيانات.

[اقرأ أيضًا: كيف يمكن للمؤسسات حماية بياناتها في البيئات السحابية؟]

4. هجوم السطح

ما نسميه الضعف العام للبيئة يسمى سطح الهجوم. ينمو سطح الهجوم مع كل مهمة جديدة. في بعض الحالات ، يمكن أن يزداد حجم عبء العمل الذي يمكن الوصول إليه بشكل مفتوح بعد استخدام الخدمات المصغرة. إذا لم تحافظ على إدارتها بشكل جيد ، فقد تكون بنيتك التحتية ضعيفة بطرق لا تكون على دراية بها بمجرد مهاجمتها.

المكالمة في هذه الساعة هي آخر شيء يريده أي شخص.

تسريبات المعلومات الدقيقة التي تفتح الباب للهجوم تشكل أيضًا جزءًا من سطح الهجوم. نظرًا للطبيعة المتأصلة للإنترنت والسحابة ، فإنك دائمًا ما تترك نفسك عرضة للهجمات الخارجية.

يمكن أن يكون أمرًا حاسمًا في الأداء اليومي لشركتك ، ولكن يجب أن تراقبها.

ماهو الحل؟

تجزئة الشبكة والأمن السليم

قم بإنشاء مناطق أمان في كل بيئة من بيئاتك واسمح فقط لحركة المرور الضرورية والمناسبة لتجاوز جدار الحماية. إن أمكن ، قم بتوفير كل بيئة تطبيق (تطوير ، مرحلي ، وإنتاج) حسابها السحابي الخاص بها.

الاستفادة من مبدأ الامتياز الأقل

مع الغرض ، توفير الوصول والموارد. على سبيل المثال ، لا ينبغي للمطور الذي يقوم فقط بنشر التعليمات البرمجية ، أن يكون لديه حق وصول إداري إلى حساب السحابة بالكامل. لا ينبغي أن يتمتع المطور أيضًا بوصول مستمر إلى بيئة العمل. فقط زودهم بما يحتاجون إليه. تتوفر الأدوات للمساعدة في تحديد حجم الحسابات والمستخدمين بشكل صحيح.

5. واجهات برمجة التطبيقات غير الآمنة

بصرف النظر عن السماح للشركات بتخصيص خدمتهم السحابية ، فإن واجهات برمجة التطبيقات أو واجهات برمجة التطبيقات تتيح أيضًا الوصول والمصادقة والتشفير. مع تقدم واجهات برمجة التطبيقات لتقديم خدمة أفضل للمستخدمين ، فإنها تشكل أيضًا خطرًا أمنيًا أكبر على مخزن البيانات.

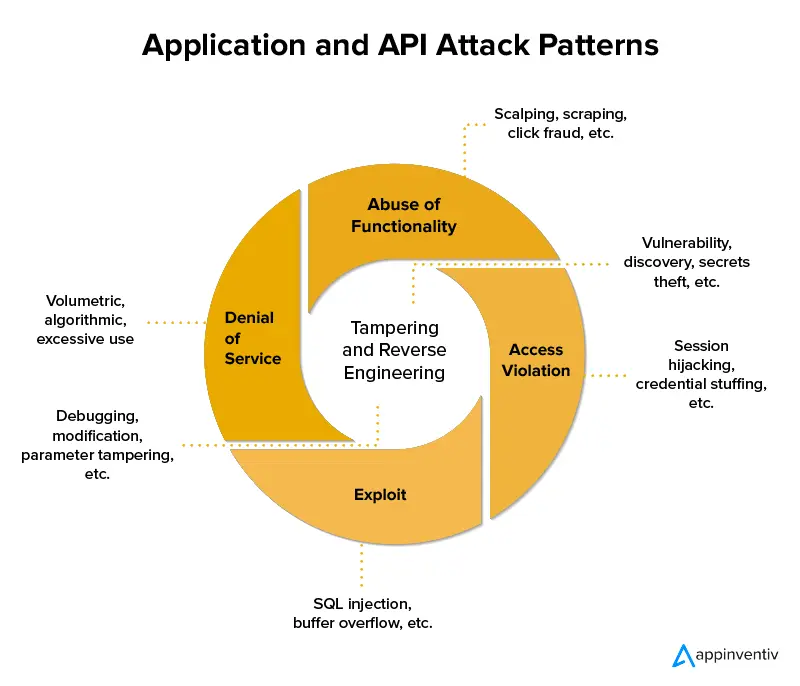

يمكن اختراق بياناتك وأنظمتك إذا كنت تعتمد على الخدمات السحابية ذات واجهات برمجة التطبيقات غير الآمنة. عادة ، يتم توثيقها جيدًا لسهولة استخدام العملاء ، ولكن إذا لم يتم تأمينها بشكل مناسب ، فقد تتسبب في مشكلات خطيرة. لاقتحام واجهة برمجة التطبيقات (API) ، يستخدم المتسللون عادةً واحدة من ثلاث طرق: القوة الغاشمة ، أو رفض الخدمة ، أو الرجل في المنتصف. يجب أن تكون حلول أمان السحابة الخاصة بك قادرة على معالجة هذه الطرق الثلاث.

ماهو الحل؟

خرق مزيف

سيعطيك اختبار الاختراق الذي يحاكي هجومًا خارجيًا على مجموعة من نقاط نهاية واجهة برمجة التطبيقات بهدف اختراق الأمان والوصول إلى البيانات السرية للمؤسسة فكرة عن مدى أمان النظام وما هو التحسين المطلوب.

تقييم أمن النظام العام

يجب أن تتضمن عمليات التدقيق المنتظمة التي يجب عليك القيام بها فحص النظام وطبقات الأمان الخاصة به للتأكد من أنه لن يسمح لأي شخص باختراق واجهات برمجة التطبيقات.

إذا كنت ترغب في الحصول على مزيد من الأفكار حول كيفية معالجة مخاطر أمان واجهة برمجة التطبيقات ، فانتقل إلى مدونتنا ، وأهم مخاطر أمان واجهة برمجة التطبيقات وكيفية التخفيف منها.

6. خطأ في التكوين

مع مرور الوقت ، سيتم توفير المزيد والمزيد من الخدمات في بيئة السحابة. اليوم ، من الشائع أن تعمل الشركات مع بائعين متعددين.

كل خدمة لها تنفيذ فريد وخواص دقيقة يمكن أن تختلف اختلافًا كبيرًا من مزود إلى آخر. ستستمر الجهات الفاعلة في التهديد في الاستفادة من الثغرات الأمنية في البنية التحتية السحابية ما لم وحتى تقوم الشركات بتحسين ممارسات أمان السحابة الخاصة بهم.

ماهو الحل؟

تحقق جيدًا من أمنك

عند إعداد خادم سحابي محدد ، تحقق مرة أخرى من إعدادات أمان السحابة. على الرغم من أنه يبدو واضحًا ، إلا أنه يتم تجاهله لصالح أمور أكثر إلحاحًا مثل تخزين البضائع دون إعطاء أمان محتوياتها فكرة ثانية.

7. الرؤية المحدودة لاستخدام السحابة

عند نقل المعلومات والأصول إلى السحابة ، يتم فقد بعض الرؤية والتحكم في هذه الأصول. تُعد الرؤية المحدودة للسحابة من المخاطر التي تخشاها معظم المؤسسات لأنها تؤدي إلى تحديين رئيسيين:

- يتسبب في "ظل تكنولوجيا المعلومات" أو الاستخدام غير المصرح به للسحابة من قبل الموظفين.

- يؤدي إلى إساءة استخدام السحابة من قبل المستخدمين المصرح لهم باستخدام السحابة.

يمكن أن تكون الرؤية المحدودة سببًا لانتهاكات البيانات وفقدان البيانات لأنها تفتح مخاطر مرتبطة بالحوكمة السيئة وانعدام الأمن. أسوأ جزء هو أن هذه النقاط العمياء لا تسمح بالتنبيه في الوقت المناسب عند حدوث مشكلات أمنية أو انتهاكات أو أداء أو الامتثال.

ماهو الحل؟

تدقيق أمن البيانات

اكتشف ما إذا كان مزود الخدمة السحابية الخاص بك يقوم بانتظام بتدقيق عناصر التحكم في الأمان لحماية البيانات الشخصية والملفات الحساسة التي يخزنها المستخدمون النهائيون عبر شبكاتهم. إذا لم يفعلوا ذلك ، فابحث في مكان آخر عن شريك يمكنه توفير الشفافية الكاملة فيما يتعلق بالإجراءات الأمنية التي ينفذها مسؤولو النظام لديهم. تريد حماية نفسك من مخاطر الحوسبة السحابية بأي ثمن.

تقييم وتحليل المخاطر

يجب عليك إجراء تقييم للمخاطر على فترات منتظمة للحفاظ على فحص المخاطر المحتملة. تأكد أيضًا من أن لديك خطة للتخفيف من هذه المخاطر التي تنشأ عن الشفافية الجزئية.

8. مخالفات العقد مع شركاء العمل

استخدام البيانات والأفراد الذين يُسمح لهم بالوصول إليها مقيدون بشروط العقود المبرمة بين الشركات وعملائها. من خلال تخزين المعلومات الحساسة في التخزين السحابي الشخصي دون إذن مناسب ، يعرض الموظفون صاحب العمل وأنفسهم لخطر الإجراءات القانونية.

غالبًا ما تتعطل بنود السرية في العقود التجارية. وهذا صحيح بشكل خاص إذا كان موفر السحابة يحتفظ بالحق في الكشف عن أي وجميع البيانات المقدمة إلى أي طرف مهتم.

ماهو الحل؟

التوافقية

تأكد من قدرة البائعين لديك على التعاون عندما تكون مصدرًا للعديد من موفري الخدمات السحابية لنفس الخدمات. لا تنس تضمين تغطية نقل البيانات بعد الإنهاء. يمكن أن يؤدي الافتقار إلى معايير البيانات الموحدة إلى جعل حركة البيانات بين السحب عملية مرهقة. من الأهمية بمكان ضمان الوصول الموثوق به في الوقت المناسب إلى بياناتك وتحديد التزاماتك فيما يتعلق بالتزامات المزود الخاص بك.

أمن البيانات

يجب أن تأخذ الشروط المنصوص عليها في العقود في الاعتبار الهجمات الداخلية والخارجية وكذلك الأخطاء البشرية. من الضروري أحيانًا مراعاة أن الخرق الذي يسببه الموظف الساخط قد يكون أسوأ من الانتهاك الناجم عن هجوم خارجي.

9. سرقة الحسابات

إعادة استخدام كلمة المرور وكلمات المرور البسيطة هما مثالان فقط على سوء نظافة كلمات المرور التي تصيب الكثير من الناس. نظرًا لأنه يمكنك استخدام كلمة مرور واحدة مسروقة عبر عدة حسابات ، فإن هذه المشكلة تضخم الضرر الناجم عن هجمات التصيد الاحتيالي وخروقات البيانات.

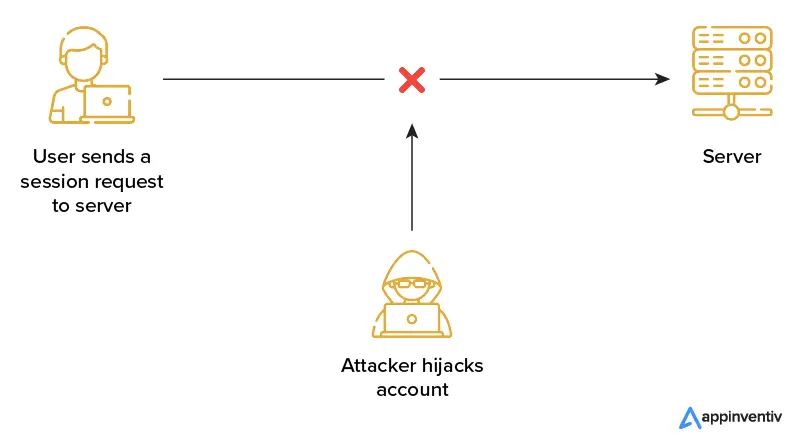

نظرًا لأن الشركات تعتمد بشكل أكبر على البنية التحتية والتطبيقات المستندة إلى السحابة ، فقد أصبح سرقة الحسابات تهديدًا رئيسيًا لأمن السحابة. افترض أن مهاجمًا تمكن من الوصول إلى بيانات اعتماد الموظف. في هذه الحالة ، قد يكون لديهم إمكانية الوصول إلى المعلومات أو القدرات الحساسة ، وإذا تم اختراق بيانات اعتماد العميل ، فإن المهاجم يكتسب وصولاً كاملاً إلى حساب العميل عبر الإنترنت. أيضًا ، على عكس البنية التحتية المحلية ، توفر البيئات السحابية أحيانًا رؤية مختلفة للمخاوف الأمنية والتحكم فيها.

ماهو الحل؟

التخطيط للطوارئ

في حالة حدوث أي حالات طوارئ كبرى ، مثل الكوارث الطبيعية أو الهجمات الإرهابية ، فأنت بحاجة إلى إدارة مخاطر أمان السحابة الخاصة بك. تأكد من أن مزود التخزين عبر الإنترنت لديه خطة لاستمرارية الأعمال تحدد استراتيجيته لحماية المعلومات المخزنة داخل خوادمه. اسألهم عن عدد المرات التي يختبرون فيها استراتيجية إدارة مخاطر الأمان على السحابة للتأكد من أن كل شيء يعمل بشكل صحيح.

ادارة الوصول

قم بتعيين تخطيط مميز لإدارة الوصول. يحدد تخطيط إدارة الوصول إمكانية الوصول إلى المعلومات لمختلف المستخدمين. على سبيل المثال ، يجب ألا تكون بروتوكولات قسم ضمان الجودة متاحة لقسم التسويق والعكس صحيح.

10. هجوم رفض الخدمة (هجوم DoS)

من المحتمل أن يحدث DoS في الأنظمة القديمة التي تغمرها البيانات وتتوقف عن العمل بشكل صحيح بسبب الحمل الزائد. إنه ليس مرادفًا حقًا للقرصنة ولكن نتيجة مثل هذا الهجوم هو أنه يجعل النظام غير قابل للاستخدام أو يتعذر الوصول إليه.

الهدف من هجوم رفض الخدمة هو منع المستخدمين من استخدام البرامج أو التدخل في سير عملهم. الفئتان الرئيسيتان لهجمات DoS هما:

- الهجمات العنيفة من أصول مختلفة

- تهدف الهجمات المعقدة إلى استغلال عمليات النظام مثل توصيل المحتوى

تُهدر موارد النظام أثناء هجوم DoS ، مما قد يؤدي إلى عدد من مشكلات السرعة والاستقرار. يجعل من الصعب تحميل التطبيقات أو يجعل من الصعب تحديد مصدر الاضطراب.

من المحتمل أنك تواجه DoS عندما تكون:

- تواجه مشكلة في تحميل موقع ويب معين

- تواجه فقدانًا سريعًا في الاتصال بين الأجهزة المتصلة بالشبكة نفسها

ماهو الحل؟

نظام كشف التسلل

تستخدم الشركات أنظمة كشف التسلل للحماية من اعتداءات DoS. وفقًا لبيانات اعتماد المستخدم والمتغيرات السلوكية ، يساعد هذا النظام في تحديد حركة المرور غير العادية ويوفر تحذيرًا مبكرًا. غالبًا ما يشار إليه على أنه تنبيه اقتحام لإدارة مخاطر الأمان السحابية.

فحص حركة مرور جدار الحماية

يمكن أن يساعد فحص حركة المرور الواردة من خلال جدار ناري لتحديد مصدرها أو لتحديد حركة المرور الجيدة أو الضارة من أجل المساعدة في فرز حركة المرور والقضاء على حركة المرور غير المرغوب فيها في منع DoS. يساعد حظر عناوين IP التي يمكن أن تطلق هجومًا أيضًا في منع هجوم DoS.

استفد من تجربة Appinventiv للحصول على خدمات سحابية آمنة

في Appinventiv ، نتفهم الحاجة إلى خدمات الحوسبة السحابية الآمنة ببنية قوية لا تتعطل بسهولة. اكتسب فريقنا الداخلي من المهندسين والمصممين الخبراء خبرة هائلة في تقديم أكثر من 200 تطبيق قائم على السحابة لإدارة وتصميم بنى سحابية قوية للعديد من العلامات التجارية العالمية.

على سبيل المثال ، قمنا بتطوير حل ERP آمن قائم على السحابة لأحد أكبر بائعي الأثاث بالتجزئة ، IKEA. أثناء العمل على عنوان IP خاص ، أنشأنا حلاً مكّن كل متجر من العمل بشكل مستقل مع الاستمرار في التعاون.

وبالمثل ، من خلال توفير حل آمن لخدمات تحليل البيانات المستندة إلى السحابة ، قمنا بتمكين مزود خدمات الاتصالات الرائد بحل قلل من تكاليف أجهزته وصيانته بنسبة 26٪.

مع فريق من محترفي السحابة المعتمدين الذين يعملون مع مهمة الابتكار المستمر لتقديم حلول ناضجة ، احصل على حل سحابي موثوق وآمن للتخلص من جميع مشكلات أمان السحابة. نحن نوفر وصولاً كاملاً إلى جميع بياناتك السحابية في الوقت الفعلي ونقدم حلاً قابلاً للتطوير للسحابة الخاصة بك. ستدعم السحابة أيضًا جميع عمليات الدمج الرئيسية ، والتي يمكن أن تساعدك على تقليل مجموعة متنوعة من مخاطر أمان الحوسبة السحابية.

أسئلة وأجوبة

س: هل السحابة آمنة لبياناتي؟

ج: نظرًا لأن شركات مثل Amazon و Google يمكنها توظيف مهندسين ماهرين وأتمتة العديد من إجراءاتهم ، فإن السحابة تكون عادةً أكثر أمانًا من معظم مراكز البيانات الخاصة. بالإضافة إلى ذلك ، يوفر موفرو البنية التحتية السحابية أدوات وخيارات معمارية لعزل عبء العمل وتشفير البيانات واكتشاف تهديدات الأمان السحابية.

من ناحية أخرى ، تعمل السحابات العامة على نموذج المسؤولية المشتركة ، حيث يكون المستخدم مسؤولاً عن حماية البيانات والتطبيقات المخزنة على السحابة. اعتمادًا على مستوى الحوسبة السحابية ، يتغير هذا التقسيم لواجبات الأمان.

يجب أن تمر فرق تكنولوجيا المعلومات من خلال منحنى تعليمي لتنفيذ الحوسبة السحابية لأن طريقة تأمين بيئة سحابية تختلف عن إجراءات مركز البيانات التقليدية. أكثر نقاط الضعف شيوعًا في أمان السحابة هي الوصول غير المصرح به إلى الموارد.

س. ما هي الأسئلة الأساسية التي يجب أن أطرحها على مزود الخدمة السحابية فيما يتعلق بمخاطر وتدابير أمان السحابة؟

ج: بينما يمكن أن تختلف الأسئلة وفقًا لمتطلباتك ، استخدم الأسئلة التالية كدليل:

- ما هي عمليات تشفير نقل البيانات المحددة المضمنة في السحابة؟

- أين توجد الخوادم فعليًا؟

- من يمكنه الوصول إلى البيانات في السحابة؟

- ما هو الإجراء الذي سيتم اتخاذه في حالة حدوث انتهاك أمني؟

- كيف يتم حماية واجهات برمجة التطبيقات وواجهة المستخدم الرسومية؟

- ما هو مستوى الدعم الفني المتاح؟

- ما هو دور شركتي في حماية البيانات؟

س: ما هو عبء العمل الذي يجب أن أنقله إلى السحابة؟

ج: يمكنك نقل أي حمل عمل إلى بنية سحابية. للوفاء بجميع الامتثال التنظيمي الضروري ، ستحتاج إلى إيلاء اهتمام خاص للآثار المترتبة على ترحيل السحابة ، وأن بنيتها تحافظ على أمان بياناتك.