كيف يمكن استخدام الأتمتة لضمان الأمن والامتثال في الأعمال؟

نشرت: 2022-09-01ستندهش من معرفة أن متوسط تكلفة خرق البيانات يبدأ من 3.92 مليون دولار تم الحصول عليه بشكل رئيسي من قبل المؤسسات الصغيرة والمتوسطة الحجم. في واقع الأمر ، تقع الشركات الصغيرة ضحية لأكثر من 43٪ من خروقات البيانات سنويًا ، ويرجع ذلك أساسًا إلى عمليات التسليم القديمة للبرامج.

وفقًا لدراسة حديثة أجرتها مؤسسة Gartner ، فإن أتمتة الأمان والامتثال في خط أنابيب الأعمال هو الخطوة الأساسية لتحديث الأداة.

لذلك ، إذا كانت الشركات تتطلع إلى التحول الرقمي وتحديث تقديم برامجها ، فمن الأهمية بمكان عدم التغاضي عن الأمان والامتثال. تشمل أكبر محركات أمان البرامج والتطبيقات عملية تطوير البرامج السريعة ، والنظام البيئي الآلي ، والتقنيات الحديثة المتكاملة التي تعمل على تدفق البيانات المستقر.

وفقًا لتقرير DevOps لعام 2021 من Google ، فإن تقنية السحابة الآلية مسؤولة عن الأداء التشغيلي والتكنولوجي القابل للتطوير لأي شركة.

كما تم ذكر أن الشركات التي تدمج ممارسات الأمان المؤتمتة خلال عملية التطوير لديها احتمالية أكبر بمقدار 1.5 مرة لتحقيق أهدافها التنظيمية. هذا يحدد كل شيء حول الأمان والامتثال يدور حول الأتمتة.

هذا ما يتحدث عنه هذا المقال ؛ هنا سنتناول المخاوف المتعلقة بأتمتة أمان الأعمال ، ومزايا وتطبيقات أتمتة الأمان ، وكيف يمكن للشركات الاستفادة من التقنيات المؤتمتة لإثبات عملياتها.

لذلك لنبدأ.

ما هي أتمتة الأمن؟

الأتمتة الأمنية هي عملية أتمتة المهام بما في ذلك الكشف عن الحوادث والاستجابة لها والواجبات الإدارية. بعبارات بسيطة ، هو تنفيذ آلي للإجراءات الأمنية يمكنه اكتشاف التهديدات السيبرانية والتحقيق فيها ومكافحتها بتدخل بشري وبدونه.

تفيد أتمتة الأمان والامتثال الصناعات من كل المقاييس والأحجام ، وخاصة المؤسسات الأرضية. يعتمد أمان الأتمتة على مفهوم أمان الثقة الصفري للمساعدة في إدارة المخاطر الإلكترونية للمؤسسات. هنا ، بدلاً من الوثوق الضمني بالأنظمة الداخلية والمستخدمين ، فإن أمان الثقة الصفرية يرفض أو يوافق على أي طلب على أساس كل حالة على حدة.

إذا وضعنا عامل الأمان جانباً ، فإن سوق الأتمتة العالمي لا يزال قوياً ومن المتوقع أن يصل إلى القيمة السوقية البالغة 265 مليار دولار بحلول عام 2025.

هذا هو السبب في أن الشركات تعمل على تحسين أتمتة أمان عمليات تكنولوجيا المعلومات لتحديث الامتثال والتحقق من صحته. إذا قمت بوضع طلب أعمال الأتمتة بالأرقام من حيث الأمان والامتثال ، فمن المتوقع أن ينمو حجم السوق SOAR (تنسيق الأمان والأتمتة والاستجابة) من قيمة تقديرية تبلغ 1.1 مليار دولار في عام 2022 إلى 2.3 مليار دولار في عام 2027 بمعدل نمو سنوي مركب قدره 15.8٪ في فترة ست سنوات.

الآن ، ما الذي يأتي ضمن أتمتة الأمان إلى جانب الحماية؟

الأنشطة المشاركة في أتمتة الأمن

تتمتع أتمتة أمان الأعمال بالقدرة على تحديد التهديدات المحتملة المستقبلية وتحديد أولويات التنبيهات وفرزها عند ظهورها. الهدف الأساسي من استخدام الأتمتة في الأمن هو تعزيز خفة الحركة وزيادة الاستجابة للحوادث. من أجل القيام بذلك ، باتباع الأنشطة المهمة التي يتم إجراؤها في إطار عملية أمان الأتمتة:

- كشف الحوادث والتهديدات في بيئة تكنولوجيا المعلومات

- متابعة سير عمل سري للتحليل الأمني والتحقيق في الأحداث الفردية

- تتبع العنصر والإجراءات الأنسب للتخفيف من المخاطر

- تنفيذ إجراءات التخفيف دون أي إعاقة لسير العمل

يساعد هذا المخطط الانسيابي في تأمين أتمتة العمليات الآلية استنادًا إلى استراتيجية عدم الثقة المستدامة.

دعونا نرى لماذا يحتاج عملك إلى أتمتة أمان لتنبيهات الأمن السيبراني.

تحقق أيضًا من كيف يمكن للشركات الحفاظ على الأمن السيبراني في عصر إنترنت الأشياء .

لماذا تعتبر أتمتة الأمان مهمة للشركات

في النظام البيئي الرقمي الحالي ، تعد أتمتة الأمان هي جدار الحماية الوحيد الذي يقضي على مخاطر خرق البيانات ، ويعزز بنية الامتثال الشاملة ، وأتمتة عمليات الأمان القياسية. لماذا تحتاج إلى أتمتة الأمان؟

تعمل أتمتة سير عمل الأمان تلقائيًا على التخلص من تنبيهات الأمان الشائعة بحيث يمكن لـ SecOps (عمليات الأمان) التركيز على الجدول الفعلي. بهذه الطريقة ، لن تضطر أنظمة الامتثال لسياسة الأمان إلى قضاء وقتها في كل تنبيه. إليك كيفية استخدام الشركات لأمن الأتمتة:

1. لتقليل عبء العمل SecOps و DevOps

في كثير من الأحيان ، يكافح المطورون للامتثال لنظام أمان صعب للتشغيل والمصادقة. يصبح من الصعب أيضًا على متخصصي تكنولوجيا المعلومات الآخرين فهم كل تنبيه أمان وارد يتطلب استجابة سريعة.

يمكن أن تساعد أتمتة الأمان من خلال إيقاف التباين بين الأنظمة والفرق تلقائيًا. يقوم بتحويل وبناء كل تنبيه أمني بناءً على أولويات الفريق المختلفة. يجب على المحترفين فقط اتباع التعليمات لقيادة العملية بسلاسة.

2. للعمل بكفاءة

تعمل أتمتة أمان الشبكة على جعل العمليات التجارية أكثر كفاءة من خلال تحديد أولويات الإجراءات من التهديدات الواردة وإدارة الهجمات الإلكترونية الشائعة تلقائيًا في مؤقت محدد.

يتم تنظيم العديد من هذه المهام تلقائيًا بواسطة أنظمة برمجيات أتمتة أمان الأعمال التي لا تتطلب تدخلًا بشريًا أو أقل. مع مرور الوقت ، تصبح هذه الأنظمة ذكية وتصبح سريعة في تحديد التهديدات.

3. لاكتشاف التهديدات بسرعة وفي الوقت الحقيقي

تعمل الأتمتة المستخدمة في الأمان على تحليل عدد n من المخاطر الواردة التي يمكن التخلص منها تلقائيًا من خلال مسار عمل محدد. تكتشف عملية أمان الأتمتة التهديدات مثل هجمات التصيد والبرامج الضارة بشكل أسرع وتنبه عملية الأمان في الوقت الفعلي دون أي تدخل يدوي.

4. لوقف التعب التنبيه

من المعروف أن إرهاق التنبيه الأمني يمثل تهديدًا خطيرًا وقويًا للشركات من أجل الأمن السيبراني. يحدث هذا عندما يتلقى نظام الأمان إخطارات ضخمة ، مما يجعل اكتشاف الخطر الحقيقي أمرًا صعبًا. إنه يخدر عملية التنبيه السيبراني ، عندما يتم استخدام أمان الأتمتة.

تعمل أتمتة الأمان على التخلص من الإخطارات والهجمات الأكثر شيوعًا مع تنبيه الأنظمة فقط في حالة وجود أخطاء فادحة.

5. لتأمين تثبيت البرنامج

تقوم الشركات بشكل متكرر بنشر تطبيقات البرامج لجعل العملية أكثر فعالية. هنا ، توفر أتمتة الأمان أمانًا متطورًا طوال عملية التطوير. يحدد التهديدات الأمنية المحتملة التي يمكن معالجتها وإصلاحها أثناء العملية.

عند الحديث عن تطوير البرامج والتطبيقات ، قد ترغب أيضًا في قراءة: Android مقابل iOS: أي نظام أساسي أكثر أمانًا في عام 2022 .

تشمل مزايا أتمتة أمان الأعمال أيضًا إدارة الأمن المركزية وإثراء التذاكر. تتكون العملية من خوارزميات وممارسات مختلفة لدمج العلاج ، وضمان الأمن والامتثال باستخدام الأنظمة والأدوات والبرامج الآلية.

عند الحديث عن أدوات الأتمتة ، إليك أمثلة لأدوات الأمان والامتثال للأتمتة الأكثر استخدامًا من قبل الشركات

أنواع أدوات أتمتة الأمان التي تحتاجها

من خلال استخدام واجهات برمجة التطبيقات وأدوات التشغيل الآلي ، يمكن لشركتك ربط حلول الأمان المستقلة معًا ، مما يسمح بالمراقبة المركزية والإدارة وتعزيز مشاركة تهديدات البيانات عبر البنية التحتية الأمنية بالكامل. لمساعدتك في هذه العملية ، فيما يلي الفئات الثلاث لأدوات أتمتة الأمان التي تعمل على أتمتة بنية الأمان واستراتيجيتك.

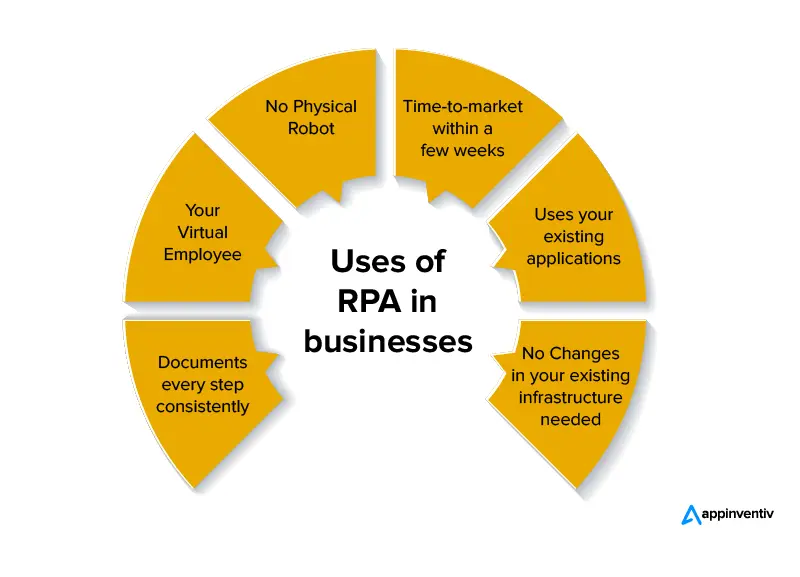

1. أتمتة العمليات الروبوتية (RPA)

تُعرف تقنية RPA بأتمتة العمليات منخفضة المستوى التي لا تتطلب تحليلًا ذكيًا. تعتمد حلول RPA عادةً على مفهوم "الروبوتات" البرمجية التي تستخدم أوامر لوحة المفاتيح والماوس لأتمتة العمليات على أنظمة وأجهزة الكمبيوتر الافتراضية.

فيما يلي بعض الأمثلة على مهام أمان الأتمتة التي يمكن للشركات تنفيذها باستخدام تقنية RPA:

- تشغيل أدوات المراقبة وحفظ النتائج

- البحث عن نقاط الضعف

- التخفيف الأساسي من التهديدات - على سبيل المثال ، حقن قاعدة جدار الحماية لحظر IP ضار

الجانب السلبي الوحيد لاستخدام تقنية RPA هو أنها تؤدي مهامًا بدائية فقط. إنها لا تتعاون مع أدوات الأمان ولا يمكن أن تتضمن تفكيرًا أو تحليلًا معقدًا لتوجيه إجراءاتها.

يمكنك أيضًا التحقق من تطبيقات ومزايا تقنية RPA في قطاع التأمين وقطاع الرعاية الصحية والقطاع المالي .

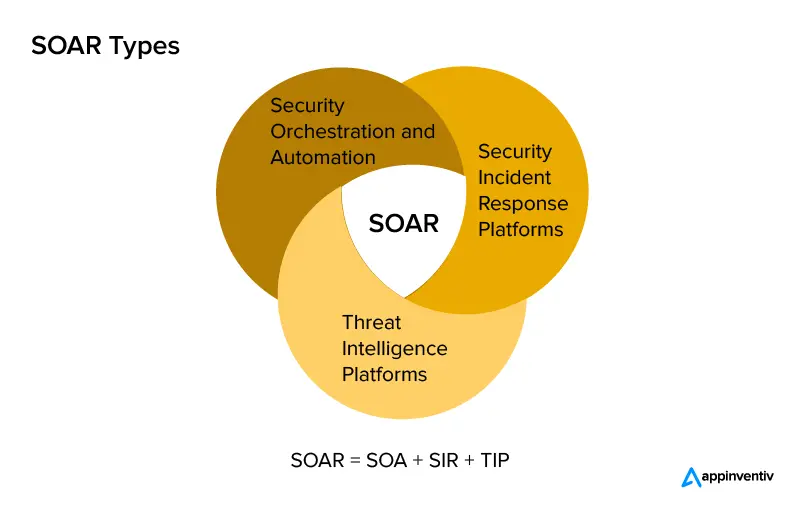

2. تنظيم الأمن والأتمتة والاستجابة (SOAR)

عادةً ما تكون أنظمة SOAR عبارة عن مجموعة من الحلول التي تسمح للشركات بجمع البيانات حول التهديدات الأمنية والاستجابة للحوادث الأمنية وفقًا لذلك دون أي تدخل يدوي. كما أوضحت شركة Gartner ، يمكن تطبيق فئة SOAR هذه على أي أداة تحدد وظائف الاستجابة للحوادث وترتيبها حسب الأولوية وتوحيدها وأتمتتها.

تتيح منصات SOAR عمليات التنسيق عبر عمليات وأدوات أمنية متعددة. تدعم هذه الأنظمة الأساسية أيضًا سير عمل الأمان الآلي ، وأتمتة التقارير ، وتنفيذ السياسة ويمكن استخدامها بسهولة من قبل أي مؤسسة لأتمتة إدارة الثغرات الأمنية ومعالجتها.

3. الكشف والاستجابة الممتدة (XDR)

تُعرف حلول الاكتشاف والاستجابة الممتدة (XDR) بتطور اكتشاف نقطة النهاية والاستجابة لها (EDR) واكتشاف الشبكة والاستجابة لها (NDR). الغرض من XDR هو دمج البيانات عبر بيئة الأمان التي تتكون من نقاط النهاية وأنظمة السحابة والشبكات والمزيد. بهذه الطريقة ، يمكن للأنظمة تحديد الهجمات الغازية التي تختبئ بين مستودعات البيانات وطبقات الأمان.

يمكن لـ XDR أيضًا تجميع بيانات القياس عن بُعد تلقائيًا داخل قصة هجوم مما يساعد المحللين على الحصول على معلومات حول كل ما يحتاجون إليه من أجل التحقيق والرد. يمكن لنظام الأدوات الآلية هذا أيضًا التعاون بشكل مباشر مع أدوات الأمان لتنفيذ الاستجابات الآلية ، مما يجعله منصة أتمتة شاملة للاستجابة والتحقيق في الحوادث.

تتضمن قدرات أتمتة XDR ما يلي:

- الارتباط بين التنبيهات والبيانات ذات الصلة - يتتبع XDR تلقائيًا سلاسل الأحداث لتحديد الأسباب الجذرية ، ويقوم بتجميع التنبيهات ذات الصلة بشكل متكرر ، وإنشاء مخططات زمنية للهجوم

- تنسيق الاستجابة- يسمح XDR بالاستجابة التلقائية من خلال تكامل واجهة برمجة التطبيقات الثرية ، بالإضافة إلى الاستجابات اليدوية عبر واجهة مستخدم المحلل باستخدام أدوات أمان متعددة.

- الاكتشاف القائم على التعلم الآلي - هنا ، يتضمن XDR طرقًا شبه خاضعة للإشراف وخاضعة للإشراف لتحديد التهديدات غير التقليدية وغير التقليدية. تستند هذه التهديدات إلى خطوط الأساس السلوكية والهجمات الأخرى التي انتهكت بالفعل المحيط الأمني

- واجهة المستخدم المركزية (UI) - يحمل XDR واجهة واحدة لمراجعة التنبيهات وإجراء تحقيقات جنائية متعمقة وإدارة الإجراءات الآلية لمعالجة التهديدات

التحسين بمرور الوقت - تصبح خوارزميات التعلم الآلي X DR تدريجيًا أكثر فعالية في اكتشاف مجموعة واسعة من الهجمات بمرور الوقت.

متابعة الشركات العامة لعملية أتمتة الأمن

تعمل كل أداة من أدوات أتمتة الأمان بشكل مختلف ، ولهذا السبب ربما تحتاج إلى خدمات استشارية من DevOps لإرشادك. ومع ذلك ، لإعطائك فكرة أساسية ، فيما يلي عملية عامة يتبعها نظام أمان آلي للحفاظ على الأمان والامتثال.

في كثير من الحالات ، لن يؤدي نظام الأمان الآلي سوى خطوة واحدة أو أكثر من هذه الخطوات ، وسيتطلب الباقي محلل بشري:

1. محاكاة خطوات التحقيق لمحللي الأمن البشري

يتضمن ذلك تلقي التنبيهات من أدوات الأمان ، ودمجها مع البيانات الأخرى أو معلومات التهديد ، وتحليل ما إذا كان التنبيه يمثل حادثًا أمنيًا فعليًا أم لا.

2. تحديد العمل المتجاوب

يتضمن ذلك تحديد الحادث الأمني الذي يقع واختيار أنسب دليل أمني أو عملية مؤتمتة.

3. الاحتواء والاستئصال

هنا تقوم أنظمة أمان الأتمتة بأنشطة آلية باستخدام أدوات الأمان أو أنظمة تكنولوجيا المعلومات الأخرى لضمان عدم انتشار التهديد أو التسبب في المزيد من الضرر. علاوة على ذلك ، للقضاء على التهديدات من الأنظمة المتضررة. على سبيل المثال ، في المرحلة الأولى من الأتمتة ، يمكن للأنظمة عزل نظام مصاب من شبكة الخادم والتخفيف من حدته في المرحلة الثانية.

4. إغلاق التذكرة أو التصعيد

هنا ، تستخدم الأنظمة المؤتمتة البروتوكولات لفهم ما إذا كانت الإجراءات الآلية تخفف من التهديد بنجاح أو إذا كانت هناك حاجة إلى مزيد من الإجراءات. إذا كان الأمر كذلك ، فإن الأنظمة تتعاون مع أنظمة الجدولة عند الطلب أو الترحيل لتنبيه المحللين البشريين. تحتوي هذه التنبيهات على معلومات محددة حول الحادث المستمر.

يمكن للأتمتة إغلاق البطاقة إذا لم تكن هناك حاجة إلى مزيد من الإجراءات ، مما يوفر تقريرًا كاملاً عن التهديدات المكتشفة والأنشطة التي تم تنفيذها.

مخاوف أمنية يجب مراعاتها عند أتمتة عملك

تختلف المخاوف والمخاطر الأمنية من عمل إلى آخر. ومع ذلك ، هناك العديد من الاهتمامات المشتركة المرتبطة بشكل كبير بأتمتة الأمان. دعنا نلقي نظرة مفصلة عليهم:

- تتمتع روبوتات الأتمتة بامتيازات الوصول المصدق إلى بيانات الاعتماد الحساسة المطلوبة للوصول إلى قواعد البيانات والتطبيقات الداخلية. الشاغل الرئيسي هو كشف بيانات الاعتماد هذه التي يمكن أن تعرض المعلومات السرية لشركتك للخطر.

- يُسمح للأنظمة الآلية بالوصول إلى بيانات المستخدم الحساسة لنقل تلك البيانات من خلال عملية تجارية محددة ، خطوة واحدة في كل مرة. ومع ذلك ، يمكن الكشف عن هذه البيانات عبر السجلات أو التقارير أو لوحات المعلومات ، مما يؤدي إلى تعرض سلامة الأمان للخطر.

- مصدر قلق رئيسي آخر هو الوصول غير المصرح به إلى العمليات التجارية حيث يمكن عرضها أو استخدامها من قبل الموظفين الذين ليس لديهم إذن للقيام بذلك. قد يؤدي هذا أيضًا إلى ما يسمى بانتهاك الأمن الداخلي.

ستساعد معالجة هذه المخاوف الأمنية المحتملة عملك على ضمان أمان عملياته الآلية. وفي الوقت نفسه ، يمكنك أيضًا التخلص من التهديدات الأمنية الحالية.

يجب أن تعرف ممارسات الامتثال وأمن الأتمتة

من أجل مكافحة التهديدات الضارة بنجاح ، يجب أن تكون على دراية أيضًا بممارسات الأمان والأتمتة للبنية التحتية المتوافقة. فيما يلي أهم أربع ممارسات لأتمتة الأمان يمكنك اتباعها كمبتدئ للبدء:

1. انتبه إلى الوصول إلى المستندات

من الأهمية بمكان التحكم في من يمكنه عرض المعلومات وتحريرها ومشاركتها داخل أنظمة وأجهزة عملك. يمكنك القيام بذلك عن طريق إنشاء حقوق إدارية وحقوق مستخدم.

يمكنك أيضًا تحديد من قام بتفويض البيانات: فرد أو عدة أشخاص أو جميع المستلمين في النموذج الخاص بك. على سبيل المثال ، إذا كان لديك تقرير مفصل يمكن الوصول إليه من قبل مدير واحد في شركتك ، فلن يتمكن أي فرد آخر من الوصول إليه.

2. تشفير البيانات الخاصة بك

يعمل تشفير البيانات كطبقة حماية إضافية لأي ترخيص بالدفع أو بيانات العميل الخاصة أو بيانات المستخدم السرية المطلوبة في عمليات الأعمال الآلية. وغني عن القول ، يجب نقل هذه البيانات فقط باستخدام قنوات مؤمنة.

يمكنك اتباع طريقة تشفير TLS ، المستخدمة لتمرير بيانات اعتماد المستخدم والمصادقة وبيانات التفويض لأي تطبيق مستضاف يستند إلى الويب أو نشر خدمات الويب.

3. منع فقدان البيانات مع مسارات التدقيق

مسار التدقيق هو سجل زمني لجميع التعديلات التي تم إجراؤها على قاعدة بيانات أو ملف. تعتبر مسارات التدقيق هذه مفيدة عند تحديد التغييرات التي تم إجراؤها على المستند.

يمكن أن يمر أي نشاط يتم إجراؤه داخل النظام دون أن يلاحظه أحد دون إجراء تدقيق. لذلك ، يعد تنفيذ ممارسة مسار المراجعة أمرًا ذا قيمة لتحليل النشاط غير المعتاد وأخطاء النظام واكتشافها.

4. انتبه للامتثال الخاص بالصناعة

الصناعات القانونية ، والبنوك ، والتكنولوجيا المالية ، وقطاعات الرعاية الصحية لديها بروتوكولات تنظيمية صارمة . يؤدي عدم الامتثال إلى غرامات. على سبيل المثال ، قد يكلفك عدم التوافق مع قانون HIPAA في صناعة الرعاية الصحية من 100 دولار إلى 50000 دولار ، إلى جانب بعض الانتهاكات التي تحمل عقوبة تصل إلى 10 سنوات في السجن.

يتطلب عالم الأعمال الحديث شركة تلتزم بالمعايير الصارمة للأمن والامتثال للتنظيم بشكل آمن ومستدام على المدى الطويل. لحسن الحظ ، يمكن أن يساعدك اختيار عملية تطوير المنتج المناسبة وأدوات التشغيل الآلي وخدمات DevOps في تحقيق أهدافك الأمنية.

كيف يمكن أن تساعدك Appinventiv في أتمتة الأمان والامتثال؟

تقدم Appinventiv خدمات استشارية شاملة لـ DevOps يمكن استخدامها لأي تطبيق - من الأنظمة التي تواجه المستهلك إلى المنتجات على نطاق المؤسسات الكبيرة. لبدء الانتقال إلى DevOps ، يقوم مستشارو DevOps لدينا بإجراء تحليل شامل لمتطلباتك ويساعدونك في تصور النتائج.

يرشدك مستشارونا أيضًا خلال عملية DevOps بأكملها من خلال التعاون الرائع وأفضل الممارسات والأدوات الحديثة ، مما يساعد مؤسستك على زيادة تواتر وموثوقية إصدارات البرامج. تحدث إلى خبرائنا للبدء.