كيفية تجنب تصنيف Google على "موقع ويب ضار"

نشرت: 2012-03-15 في الآونة الأخيرة ، تم اختراق مدوناتي الصغيرة على خادم مشترك وحقنها بشفرة بريدية. لم أقم بتحديث أي نصوص على أي من هذه المواقع لأنني لم أكن أنشر الكثير من المحتوى عليها.

في الآونة الأخيرة ، تم اختراق مدوناتي الصغيرة على خادم مشترك وحقنها بشفرة بريدية. لم أقم بتحديث أي نصوص على أي من هذه المواقع لأنني لم أكن أنشر الكثير من المحتوى عليها.

تم استغلال ملفات تيم ثامب

يوجد أدناه نسخة من رسالة بريد إلكتروني تلقيتها من Bluehost الذين اتخذوا حرية إصلاح المشكلة ونصحوني بتحديث جميع البرامج النصية الآن.

عزيزي الزبون،

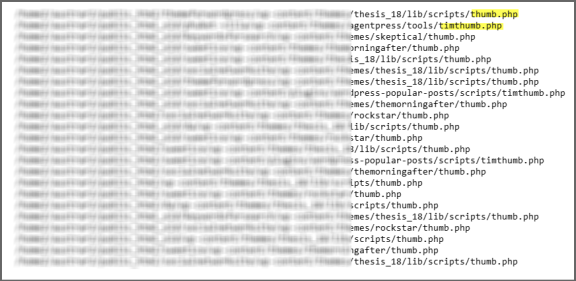

هذا إشعار مجاملة وجدنا فيه ملف (ملفات) timthumb.php القابل للاستغلال وصححناه على حسابك في australia-wine.com ، والمدرجة أدناه.

بينما قمنا بتصحيح هذه الملفات ، نوصيك بالتأكد من تصحيح جميع عمليات الاستغلال المحتملة في حسابك. من الأفضل القيام بذلك عن طريق تحديث جميع البرامج النصية والإضافات والوحدات النمطية والقوالب الموجودة في حسابك إلى أحدث إصدار.

بصفتك مالك الحساب ، فأنت مسؤول عن الحفاظ على المحتوى المستضاف خاليًا من البرامج الضارة. للحصول على المساعدة الفنية ، يمكنك أيضًا الوصول إلى فريق الدردشة لدينا من Bluehost.com أو عن طريق الانتقال مباشرة إلى:

http://www.bluehost.com/chat

ملف timthumb.php هو برنامج نصي شائع الاستخدام في سمات WordPress (والبرامج الأخرى) والمكونات الإضافية لتغيير حجم الصور.

يسمح الاستغلال للمهاجم بتحميل وإنشاء ملفات و / أو مجلدات بشكل تعسفي على حسابك ، والتي يمكن استخدامها بعد ذلك في عدد من المهام الخبيثة ، بما في ذلك على سبيل المثال لا الحصر التشويه ، والسرقة العالية للمتصفح والإصابة ، وجمع البيانات والمزيد.

بعد استغلال أحد المواقع ، قد يؤدي ذلك إلى تصنيف "موقع الويب الضار" من قِبل Google أو السلطات الأمنية الأخرى.

أي ملف timthumb.php أقل من الإصدار 1.35 ، ولكن الإصدار الأعلى 1.09 يعتبر عرضة للخطر ، ما لم يتم تصحيحه. لمنع الاختراق ، ننصحك بتحديث جميع مثيلات timthumb.php إلى الإصدار 2.0 ، أو تصحيح الملفات المعرضة للخطر الموجودة.

لاحظ أن تصحيح الملفات يتطلب معرفة أكثر عمقًا بلغة البرمجة النصية PHP.

يمكن العثور على الإصدار المحدث من timthumb.php هنا:

http://timthumb.googlecode.com/svn/trunk/timthumb.php

لقد قمنا تلقائيًا بتصحيح الملفات التالية نيابة عنك:

يمكن العثور على معلومات إضافية بخصوص التسوية على موقعي الويب التاليين ، بالإضافة إلى مواقع أخرى ؛ لاحظ أن جميع مواقع الويب الخارجية في هذا البريد الإلكتروني ليست تابعة لـ Bluehost.com بأي صفة ، وهي للرجوع إليها فقط.

http://markmaunder.com/2011/08/01/zero-day-vulnerability-in-many-wordpress-themes/

http://redleg-redleg.blogspot.com/2011/08/malware-hosted-newportalsecom.html

يمكنك أن ترى بوضوح من لقطة الشاشة أعلاه أن هناك العديد من الملفات المتأثرة بما في ذلك السمات والمكونات الإضافية غير النشطة.

ووردبريس أمن الملفات

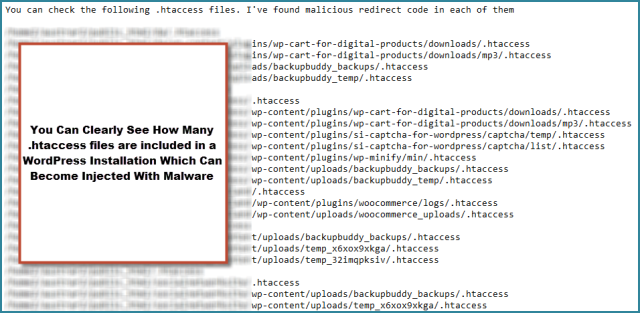

يتضمن هذا القرصنة ملفات .htacces المصابة والتي يتم حقنها بعمليات إعادة توجيه ضارة إلى موقع يوزع برامج ضارة. ثم قامت Google بإدراج هذه المدونات في القائمة السوداء مما أدى إلى عرض تحذير في Google SERPS وكذلك على كل موقع نفسه.

لقد كتبت بالفعل عن حل واحد لتأمين ملفات htaccess الخاصة بك ونسخها احتياطيًا ، ولكن هناك حلول أخرى متاحة عبر المكونات الإضافية للأمان والحلول اليدوية.

هذه لقطة شاشة لملفات htaccess المصابة

كنت محظوظًا لأنني أخذت نسخة احتياطية كاملة لجميع هذه المواقع وقمت بتخزينها بعيدًا عن الخادم أو ربما تم حقن النسخ الاحتياطية أيضًا. حساب Bluehost الذي أستخدمه لاستضافة هذه المواقع هو أيضًا حساب Pro مما يعني أنه كان بإمكاني الوصول إلى النسخ الاحتياطية اليومية والأسبوعية والشهرية.

النسخ الاحتياطية الشهرية حيث لا توجد إصابة مما يعني أنه لا يمكنني استعادتها بسهولة بعد حذف الملفات المصابة ثم تحديث جميع البرامج النصية فورًا بعد ذلك لتجنب الحقن مرة أخرى.

إذا كنت أستخدم حساب استضافة مشتركًا قياسيًا فقط ولم أحتفظ بنسخ احتياطية كاملة خارج الموقع ، فقد يكون الحل مكلفًا للغاية.

لقد كتبت بالفعل عن سبب أهمية تحديث البرامج النصية لـ WordPress وتأمين موقع WordPress الخاص بك مسبقًا وهذا الحقن الأخير من البرامج الضارة يعزز فقط مشكلات الأمان هذه.

هناك عدة طرق لفحص تثبيتات WordPress الخاصة بك لتأمين مواقع WordPress الخاصة بك ، ويمكن إكمال أحدها باستخدام مكون إضافي يسمى مدافع موقع الويب.

لقد فوجئت قليلاً أن Bluehost ساعدني في إصلاح هذه المشكلات بعد تلقي هذا البريد الإلكتروني مسبقًا.

على الرغم من أننا نستضيف موقع الويب الخاص بك ، إلا أننا غير قادرين على إدارة أمان المحتوى الخاص بك. لدينا العديد من الإجراءات الوقائية لمنع اختراق خوادمنا ، بما في ذلك الوقاية من هجمات القوة الغاشمة والأمن المشدد على حسابات المستخدمين.

غالبًا ما توجد نقاط الضعف الفعلية التي يستخدمها المتسلل للوصول إلى الدليل الرئيسي أو مجلد public_html في البرامج النصية نفسها.

لهذا السبب ، نقدم تحديثات من خلال SimpleScripts عند إتاحتها ، ونقدم أيضًا نسخًا احتياطية مجانية للخادم وأداة مساعدة للنسخ الاحتياطي في cPanel ، والتي يمكنك استخدامها لأخذ لقطات جزئية أو كاملة لحسابك متى شعرت بالحاجة.

فيما يتعلق بالبرنامج النصي الذي تم استغلاله للسماح بالوصول إلى حسابك ، فسنكون غير متأكدين مما تم استخدامه ، حيث أن معظم عمليات الاستغلال تستخدم صفحات قياسية في حسابك مع طلبات تم تكوينها بشكل غير عادي لإدخال محتواها الخاص إلى موقعك.

هناك العديد من الموارد عبر الإنترنت لمساعدتك في تحديد السبب ، ونقترح البدء بمؤلفي البرنامج الذي تقوم بتشغيله ، لمعرفة ما إذا كانت هناك عمليات استغلال أو تحديثات معروفة يعرفها البائع.

فيما يلي قائمة التحقق من الأمان التي يمكنك مراجعتها والتي يمكن أن تساعد بشكل كبير في تأمين مواقع حسابك:

- قم بتغيير البريد الإلكتروني للمسؤول في حسابك.

- قم بتغيير كلمة المرور في حسابك.

- قم بتغيير بطاقة الائتمان المسجلة في حسابك.

- قم بتحديث وتطبيق أي تصحيحات أو ترقيات أو تحديثات قد تكون متوفرة لدى مورد الطرف الثالث أو مطور الويب للبرامج النصية الخاصة بك.

- قم بإصلاح أي أذونات لملفات فضفاضة (قد تكون هذه هي الثغرة الأمنية الأكثر شيوعًا) 6. احذف جميع حسابات Ftp التي لا تتبع النظام والتي تم إنشاؤها ، أو على الأقل ، قم بتغيير كلمات المرور إلى حسابات FTP.

- قم بإزالة أي Access Hosts بالنقر فوق رمز "Remote Mysql" والنقر فوق إزالة Red X بواسطة كل إدخال إذا كان هناك أي إدخالات.

- تحقق من البرامج النصية الخاصة بك بحثًا عن أي هجمات Header Injection وهجمات Sql Injection وهجمات البرمجة عبر المواقع وما إلى ذلك ، بالإضافة إلى إعدادات ملف php.ini.

- افحص أجهزة الكمبيوتر في المنزل / العمل بحثًا عن أي فيروسات أو أحصنة طروادة أو راصد لوحة مفاتيح.

إذا أصيبت البرامج النصية الخاصة بك ، فقد ترغب في التراجع إلى آخر نسخة احتياطية جيدة من حسابك. إذا أصيبت النسخ الاحتياطية أيضًا ، فقد ترغب في التفكير في إعادة تعيين حسابك للبدء من جديد.

تقع على عاتقك مسؤولية تأمين البرامج النصية الخاصة بك وتأمين جهاز الكمبيوتر الخاص بك.

تكون البرامج التي تشغل مواقع تستند إلى قواعد البيانات عرضة للقراصنة ، الذين يمكنهم (ويفعلون) استغلال الأخطاء الموجودة في تلك البرامج للحصول على وصول غير مصرح به إلى موقعك. على الرغم من أن خوادمنا آمنة بشكل استثنائي ، فقد لا تكون البرامج النصية الخاصة بك.

أفضل إجراء هو الحفاظ دائمًا على تحديث البرامج النصية الخاصة بك ، وتنظيف التعليمات البرمجية الخاصة بك ، وتأمين كلمات المرور الخاصة بك. فيما يلي بعض الخطوات التي يمكن أن تساعدك في تأمين موقعك.

هناك طريقتان فقط يمكن أن يصاب بهما الحساب:

- أنت تقوم بتشغيل برنامج نصي غير آمن على حسابك يتم استخدامه لاقتحام.

- تم إصابة جهاز الكمبيوتر الخاص بك وقاموا باختراق حسابك من خلال جهاز الكمبيوتر الخاص بك ، أو عن طريق الاستيلاء على كلمة المرور الخاصة بك.

تقع على عاتقك مسؤولية تأمين البرامج النصية الخاصة بك وتأمين جهاز الكمبيوتر الخاص بك.

نحن نقدم تحديثات عبر أداة Simple Script الخاصة بنا في cpanel إذا كان هذا هو ما استخدمته لتثبيت البرامج النصية الخاصة بك للمساعدة في إبقائها آمنة. فيما يلي بعض الخطوات التي يمكن أن تساعدك في تأمين موقعك.

فيما يلي قائمة التحقق من أمان الموقع للمساعدة في تأمين الحساب:

- https://my.bluehost.com/cgi/help/511

- نصائح لتنظيف موقع الويب وتأمينه - StopBadware.org http://www.stopbadware.org/home/security

كيفية إزالة "قد يؤدي هذا الموقع إلى الإضرار بجهاز الكمبيوتر "

- http://25yearsofprogramming.com/blog/20071223.htm

كيفية منع اختراق موقعك. كيفية إصلاح الموقع التالف.

احتياطات أمان الموقع

- http://25yearsofprogramming.com/blog/20070705.htm

الوقاية

- كان من الممكن تجنب عمليات الاختراق والبرامج الضارة هذه عن طريق تحديث جميع المكونات الإضافية والسمات والبرامج النصية.

- قم دائمًا بإنشاء وتخزين نسخة احتياطية كاملة منتظمة لجميع عمليات تثبيت WordPress الخاصة بك خارج الموقع في مكان آمن.

- قم بتثبيت وتشغيل برنامج مكافحة فيروسات على جهاز الكمبيوتر المحلي الخاص بك

- أنا شخصياً وجدت أن Google Chrome غير آمن أكثر من IE أو Firefox