أهم مخاطر أمان واجهة برمجة التطبيقات وكيفية التخفيف منها

نشرت: 2022-09-07بفضل الارتفاع الهائل في الخدمات المصغرة والدفع المستمر لنشر التطبيقات بسرعة ، أصبحت واجهات برمجة التطبيقات (API) اسمًا مفضلًا لكل رائد أعمال.

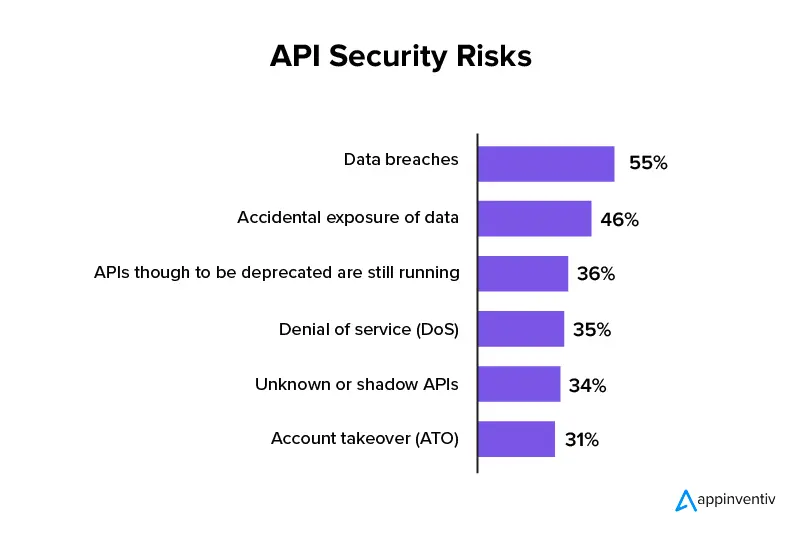

ومع ذلك ، مع ربط كل ميزة صغيرة ببرامج أو منتجات أخرى للحصول على تجربة مستخدم سلسة ، أصبحت واجهات برمجة التطبيقات (API) بشكل متزايد مركزًا لاختراق الأمان. لدرجة أن تقرير Gartner حول كيفية إنشاء استراتيجية أمان فعالة لواجهة برمجة التطبيقات يتوقع أنه بحلول عام 2022 ، ستكون مخاطر أمان واجهة برمجة التطبيقات واحدة من أكثر الهجمات شيوعًا التي تؤدي إلى انتهاكات البيانات.

ولكن ما الذي يجعل وجود إستراتيجية أمان API أمرًا ضروريًا لرواد الأعمال المعاصرين؟ لماذا تحظى التكنولوجيا باهتمام خاص؟ سوف نتعرف على إجابات لهذه الأسئلة وكيفية التخفيف من مخاطر أمان واجهة برمجة التطبيقات في هذه المقالة.

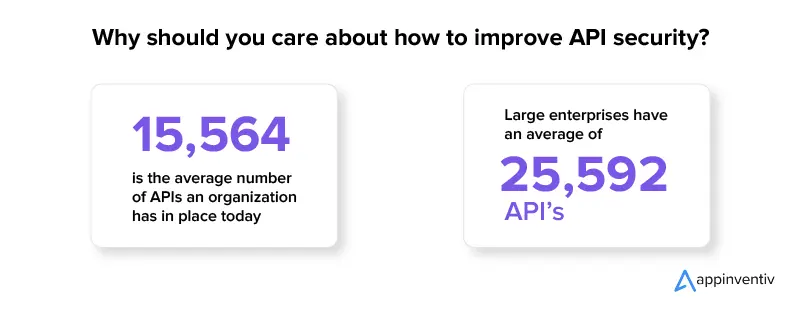

لماذا يجب أن تهتم بكيفية تحسين أمان واجهة برمجة التطبيقات؟

تساعد واجهات برمجة التطبيقات الشركات في أن تصبح رقمية حقًا. بغض النظر عن ماهية تطبيقك ، تقوم واجهة برمجة التطبيقات (API) بتوصيله ببرامج أو وظائف أخرى - مما يوفر الوقت في بنائها من البداية.

الآن السبب وراء التركيز بشكل خاص على واجهات برمجة التطبيقات هو مستوى التأثير الذي تحمله في نجاح الأعمال.

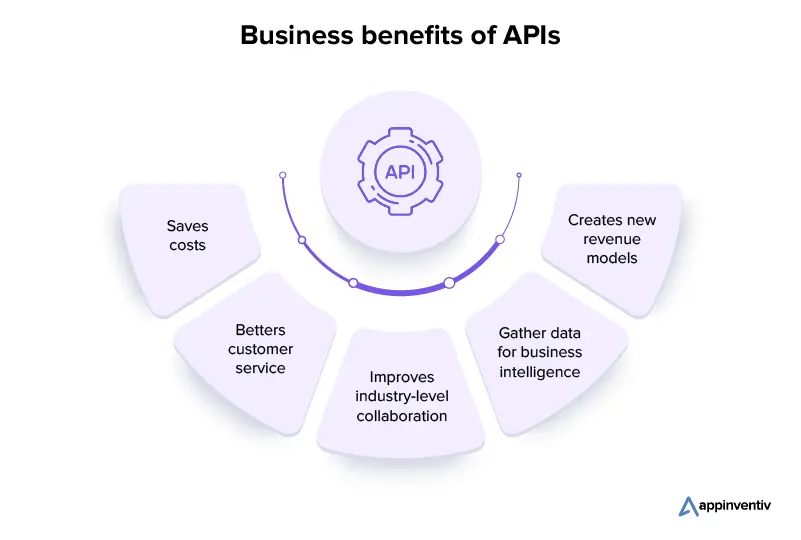

الفوائد التجارية لواجهات برمجة التطبيقات

توفير التكاليف : نظرًا لأن واجهات برمجة التطبيقات تمكن الشركات من الاستفادة من وظائف وبيانات الشركات الأخرى ، فإنها تلغي الحاجة إلى إنشاء تلك الميزات داخل الشركة. حدث يساعد على توفير تكلفة تطوير البرامج إلى حد كبير.

خدمة عملاء أفضل : من خلال ربط برامج متعددة ، تقدم API للشركات رؤية شاملة لعملائها وما يبحثون عنه. تساعد هذه المعلومات الشركة على التفاعل مع عملائها بشكل أفضل واتخاذ قرارات مستنيرة.

يحسن التعاون على مستوى الصناعة : تمكّن واجهة برمجة التطبيقات الشركات من التواصل مع الشركات الأخرى عبر الصناعات ، والتي يمكنها المساعدة في جعل الخدمات والأنظمة الأساسية عبر الإنترنت قوية. وهذا بدوره يحسن الشراكات ويخلق فرص عمل جديدة ويحسن كفاءة عمليات الأعمال.

جمع البيانات لذكاء الأعمال: يمكن للشركات الاستفادة من واجهة برمجة التطبيقات لجمع تفضيلات العملاء وسلوكهم. ثم يتم تحليل هذه المعلومات من أجل فهم متعمق لاتجاهات السوق الحالية واحتياجات العملاء.

إنشاء نماذج إيرادات جديدة : تمنح واجهة برمجة التطبيقات للشركات منصات متعددة للترويج وبيع خدماتها والمنتجات الرقمية إليها. من خلال النموذج ، يمكن للشركات أن تفعل أي شيء من بيع البيانات لشركات أخرى إلى بناء برامج جديدة على أساس واجهات برمجة التطبيقات الحالية.

فوائد واجهات برمجة التطبيقات في الأعمال التجارية متعددة. ولكن أيضًا مخاطر أمان واجهة برمجة التطبيقات. هناك سببان رئيسيان وراء حب المتسللين لاختبار تصميم أمان واجهة برمجة التطبيقات للشركة.

لماذا يحب المتسللون واجهات برمجة التطبيقات

- طريقة سهلة للوصول إلى بيانات الشركة - تمنح واجهات برمجة التطبيقات المتسللين وصولاً مباشرًا إلى البيانات المخزنة ، بما في ذلك المعلومات الحساسة ، عبر برامج متعددة.

- طريقة سهلة لتجاوز الإجراءات الأمنية - يستخدم عدد من الشركات جدران الحماية لحماية نظامهم من المتسللين. ومع ذلك ، فإن التفكير الأقل في استراتيجية أمان واجهة برمجة التطبيقات يمكن أن يجعل من السهل على المتسللين دخول البرنامج من خلال هذا الباب الخلفي.

إذن ، إليك إيجابيات وسلبيات واجهات برمجة التطبيقات التي تؤدي إلى اهتمام خاص من فريق ضمان الجودة لتطبيق الويب.

الآن ، أنا متأكد من أنك يجب أن تتساءل عن سبب اختلاف قائمة أفضل ممارسات أمان واجهة برمجة التطبيقات عن تلك الخاصة بالأمان التقليدي. دعنا نجيب على ذلك بعد ذلك قبل أن ننظر في أهم مخاطر أمان واجهة برمجة التطبيقات وكيفية التخفيف منها.

العناصر الرئيسية لتصميم أمان API الذي يميزها عن الأمان التقليدي

هناك اختلاف كبير في أمان تطبيقات الويب التقليدية وأفضل ممارسات أمان واجهة برمجة تطبيقات الويب - وهو الاختلاف الذي يحدث بسبب كيفية هيكلها.

قلعة بدون خندق وفتحات متعددة - في السابق ، كان يجب حماية الشبكات التقليدية فقط في المنافذ المشتركة مثل 443 (HTTPS) و 80 (HTTP). اليوم ، تأتي تطبيقات الويب مع عدة نقاط نهاية لواجهة برمجة تطبيقات تستخدم بروتوكولات مختلفة ، لذلك عندما توسع واجهة برمجة التطبيقات مجموعات ميزاتها ، تصبح إدارة أمانها أمرًا صعبًا.

تغيير تنسيقات الطلبات الواردة بشكل متكرر - تتطور واجهات برمجة التطبيقات باستمرار في ظل بيئة DevOps ، ومعظم WAFs غير قادرة على استيعاب هذا النطاق من المرونة. وبالتالي ، كلما تغيرت واجهة برمجة التطبيقات (API) ، يجب إعادة تكوين تدابير الأمان التقليدية وضبطها يدويًا - وهي طريقة مليئة بالأخطاء تستهلك وقت الموارد.

لا يجوز للعملاء استخدام متصفح الويب - تُستخدم غالبية واجهات برمجة التطبيقات للخدمة المصغرة في تطبيقات الهاتف المحمول أو مكونات البرامج. نظرًا لأن العملاء لا يستخدمون المتصفح ، فإن أدوات أمان الويب غير قادرة على استخدام وظيفة التحقق من المتصفح واكتشاف برامج الروبوت الضارة.

يؤدي هذا الاختلاف في بنية واجهة برمجة التطبيقات إلى فتحها أمام العديد من مخاطر أمان واجهة برمجة التطبيقات ، معتبرةً أنه من الأهمية بمكان لمطوري تطبيقات الويب وفريق ضمان الجودة إيجاد حلول وتحسين أمان واجهة برمجة التطبيقات في الوقت الفعلي.

أهم مخاطر أمان واجهة برمجة التطبيقات وكيفية التخفيف منها

قبل أن ننتقل إلى المخاطر ، دعني أخبرك أن قائمة التحقق من أمان واجهة برمجة التطبيقات ليست محددة. تعتقد أنك قد حلت جميع الثغرات وستظهر ثغرات جديدة. يكمن الحل في ذلك في التنزه في أحذية المتسللين وإعادة النظر في كيفية استخدام تطبيقك لواجهة برمجة التطبيقات والفجوات التي يتم تجاهلها.

في حين أن هذا حل طويل الأجل ومستمر ، فإن نقطة البداية الجيدة ستكون النظر في أكثر مخاطر أمان واجهة برمجة التطبيقات شيوعًا.

1. ترقيم الصفحات غير آمن

توفر معظم واجهات برمجة التطبيقات الوصول إلى الموارد التي تمثل قائمة الكيانات مثل المستخدمين أو عناصر واجهة المستخدم. بالنسبة للعميل الذي يستخدم البرنامج على المستعرض ، تقوم واجهة برمجة التطبيقات عادةً بتصفية هذه القائمة وترقيمها لتقييد عدد العناصر التي يتم إرجاعها إلى العميل.

ومع ذلك ، إذا كان الكيان مزودًا بمعلومات تحديد الهوية الشخصية أو بعض المعلومات الأخرى ، فسيكون المتسلل قادرًا على كشط نقطة النهاية والحصول على قائمة بجميع الكيانات في قاعدة البيانات. يمكن أن يكون هذا خطيرًا جدًا إذا كشفت الكيانات عن معلومات حساسة عن طريق الخطأ. سيؤدي ذلك أيضًا إلى تمكين المتسللين من عرض إحصائيات استخدام تطبيق الويب والوصول إلى قوائم البريد الإلكتروني.

الحل: من أجل الحماية من هجمات ترقيم الصفحات ، يجب أن يكون المرء قادرًا على تتبع عدد العناصر لمورد واحد والتي يمكن الوصول إليها خلال فترة زمنية محددة بواسطة مستخدم أو مفتاح واجهة برمجة تطبيقات بدلاً من مستوى الطلب. من خلال قياس الوصول إلى موارد واجهة برمجة التطبيقات على مستوى المستخدم الفردي ، ستتمكن من حظر مفتاح واجهة برمجة التطبيقات أو المستخدم بعد استيفاء حد مثل "لمس 10000 عنصر في ساعة واحدة".

2. إنشاء مفتاح API غير آمن

يتم تأمين معظم واجهات برمجة التطبيقات بشكل عام من خلال JWT (JSON Web Token) أو مفتاح API. يمكّنك هذا من حماية واجهة برمجة التطبيقات (API) الخاصة بك حيث أن أدوات الأمان قادرة على تحديد السلوك غير الطبيعي ومن ثم حظر الوصول إلى مفاتيح API. ومع ذلك ، لا يزال بإمكان المتسللين التغلب على هذه الأساليب من خلال الحصول على مجموعة ضخمة من مفاتيح واجهة برمجة التطبيقات (API) واستخدامها من المستخدمين ، تمامًا مثل كيفية استخدام متسلل الويب لعناوين IP لإعاقة حماية DDoS.

الحل: تتمثل الطريقة المؤكدة لتأمين هذه الهجمات في الحاجة إلى شخص للتسجيل في الخدمة ثم إنشاء مفاتيح واجهة برمجة التطبيقات. من ناحية أخرى ، يمكن حفظ حركة مرور الروبوت باستخدام عناصر مثل المصادقة الثنائية و Captcha.

3. التعريض العرضي للمفاتيح

الطريقة التي يتم بها استخدام مفاتيح API تفتحه أمام حالات الاختراق والتسرب.

- تم تصميم واجهات برمجة التطبيقات ليتم الحصول عليها على مدى فترة غير محددة ، مما يزيد من فرص حصول المتسلل على مفتاح API لم تنته صلاحيته.

- يأتي مستخدم واجهة برمجة التطبيقات مع وصول مباشر إلى بيانات اعتماد تطبيق الويب كما هو الحال عند تصحيحه من خلال CURL أو Postman. بعد ذلك ، لن يستغرق المطور سوى حادث لنسخ / لصق أمر CURL باستخدام مفتاح API في منتدى عام مثل Stack Overflow أو GitHub Issues.

- عادةً ما تكون مفاتيح واجهة برمجة التطبيقات رموزًا لحاملها لا تتطلب أي معلومات تعريف. لا تستطيع واجهات برمجة التطبيقات الاستفادة من عناصر مثل المصادقة الثنائية أو الرموز المميزة للاستخدام لمرة واحدة.

الحل : تتمثل طريقة حماية تعرض المفتاح في استخدام رمزين بدلاً من رمز واحد. هنا ، يتم تخزين رمز التحديث كمتغير البيئة ويمكن استخدامه لإنشاء رموز وصول قصيرة العمر. بخلاف رموز التحديث المميزة هذه ، يمكن للمطورين استخدام الرموز المميزة قصيرة العمر التي يمكنها الوصول إلى الموارد ، ولكن لفترة زمنية محدودة فقط.

4. هجمات DDoS

في حين أنه من الصحيح أن واجهات برمجة التطبيقات تفتح نماذج أعمال جديدة حيث يمكن للعملاء الوصول إلى منصات API برمجيًا ، فإن هذا يجعل حماية DDoS صعبة. تم تصميم معظم حماية DDoS لاستيعاب ورفض الطلبات من الجهات الفاعلة السيئة أثناء هجمات DDoS. يصبح هذا الأمر أكثر صعوبة في حالة منتجات واجهة برمجة التطبيقات حيث أن كل حركة مرور تبدو وكأنها حركة مرور روبوت.

الحل : تكمن أفضل ممارسات أمان API في هذا السياق في واجهة برمجة التطبيقات فقط. يتطلب كل وصول إلى تطبيق الويب مفتاح API ، لذلك عندما تصادف طلبًا لا يحتوي على مفتاح API ، يمكنك رفضه تلقائيًا.

5. أمان الخادم الخاطئ

عندما يتعلق الأمر بالحفاظ على نظافة الخادم الجيدة ، فإن واجهات برمجة التطبيقات لا تختلف كثيرًا عن خوادم الويب. يمكن بسهولة تسريب البيانات بسبب تكوين شهادات SSL بشكل خاطئ أو من خلال حركة مرور بخلاف HTTPS.

في حالة تطبيقات الويب الحديثة ، على الرغم من عدم وجود سبب كافٍ لقبول الطلبات بخلاف HTTPS ، فقد يصدر العميل عن طريق الخطأ طلبًا بخلاف HTTP من تطبيق الويب الخاص به أو CURL ، مما يؤدي إلى كشف مفتاح واجهة برمجة التطبيقات.

الحل: أفضل الممارسات لحالة أمان واجهة برمجة التطبيقات التي يجب أن تختبر بها تطبيق SSL عبر أداة اختبار SSL. علاوة على ذلك ، يجب عليك حظر غير HTTP من خلال موازن التحميل.

6. التسجيل غير كاف

وجدت معظم دراسات الخرق العالمية أن الفترة الزمنية لتحديد مثيل خرق البيانات هي أكثر من 200 يوم. إذا كان هناك نقص في أفضل الممارسات الأمنية المحددة لواجهة برمجة التطبيقات لتسجيل الدخول إلى واجهة برمجة التطبيقات ، فيمكن للقراصنة استخدام الثغرة لإنشاء المزيد من الثغرات الأمنية.

الحل: يجب أن تتأكد من أن آلية تسجيل واجهة برمجة التطبيقات التي تستخدمها لا تتعقب طلبات واجهة برمجة التطبيقات فحسب ، بل تربطها أيضًا بالمستخدمين لتحليل السلوك وتخزينها لمدة عام على الأقل. يجب تأمين هذه الآليات بدورها لضمان عدم حذف البيانات.

7. عدم التعامل مع الإذن

بينما يضيف غالبية مطوري واجهة برمجة التطبيقات طريقة مصادقة عالمية مثل OAuth أو مفاتيح واجهة برمجة التطبيقات للتحقق من المستخدم ، فمن الصعب إنشاء التفويض والاحتفاظ به مختلفًا عن المصادقة.

نظرًا لأن التفويض خاص بمنطق التطبيق ، فهو مجال يفقده المطورون عند اختبار تطبيق الويب. الآن ، ما لم تكن معرّفات الكائن تحتوي على إنتروبيا كافية ، يمكن للقراصنة اختبار هويات مختلفة بسهولة عبر التكرار والدخول إلى النظام.

الحل: تأكد من أن المستخدم الذي صادقت عليه مصرح له بالوصول إلى الموارد اللازمة لإنشاء استجابة واجهة برمجة التطبيقات. قد يشمل ذلك التحقق من أنه مقابل قوائم التحكم في الوصول (ACL) المرتبطة بالكائنات الموجودة في الصورة.

في ما يلي المخاطر الأمنية السبعة الأكثر شيوعًا لواجهة برمجة التطبيقات وحلولها التي يصادفها مطور تطبيقات الويب ورائد الأعمال. ولكن كما ذكرنا من قبل ، فإن هذه القائمة إن لم تكن محددة ، يمكن أن تظهر العديد من الثغرات مع تقدم تطبيق الويب الخاص بك وتوسيع ميزات واجهة برمجة التطبيقات.

في Appinventiv ، عندما نقوم ببناء API ، نقوم بعمل قائمة تدقيق أولية لاختبار أمان API قبل بدء عملية التطوير. بالإضافة إلى ذلك ، نستخدم أفضل أدوات إدارة واجهة برمجة التطبيقات (API) التي تضمن أن يكون برنامجك مصممًا من أجل المتانة والأمان على المدى الطويل.

وإليك قائمة التحقق من أمان API التي نتبعها.

قائمة تحقق Appinventiv لأفضل ممارسات أمان API

ما يميزنا كشركة لتطوير تطبيقات الويب هو حقيقة أننا نتبع نهج تطوير الأمان أولاً. بمعنى ، نحن نتمتع بأمان تطبيقك في كل مرة نقوم فيها ببناء أو دمج واجهة برمجة تطبيقات فيه. يضمن فريق متخصصي ضمان الجودة لدينا أن تطبيق الويب الخاص بك لا يحتوي على أي ثغرات وأنه مقاوم للاختراق. طريقة التأكد من ذلك هي من خلال إنشاء قائمة مراجعة شاملة لأفضل ممارسات أمان واجهة برمجة التطبيقات.

1. البحث عن نقاط الضعف

تتمثل الطريقة الأساسية لتحسين أمان واجهة برمجة التطبيقات في تحديد المناطق غير الآمنة في دورة حياة واجهة برمجة التطبيقات. ما هو ضروري هو تتبع ذلك من خلال التعامل مع واجهات برمجة التطبيقات على أنها أدوات برمجية لها مراحل تطوير خاصة بها مثل الصيانة وانتهاء صلاحية الميزة.

2. استخدم OAuth

واحدة من أكبر الثغرات في مخاطر أمان واجهة برمجة التطبيقات هي الوصول إلى التحكم في التفويض والمصادقة. طريقة فعالة للتحكم في ذلك تكمن في OAuth. في Appinventiv ، نستخدم إطار عمل التفويض المستند إلى الرمز المميز للسماح بأي معلومات يمكن الوصول إليها بواسطة خدمة جهة خارجية دون إظهار بيانات اعتماد المستخدم.

3. استخدم الرموز المميزة

يعد استخدام الرموز ، بشكل عام ، أحد أفضل ممارسات أمان واجهة برمجة التطبيقات. يمكن للمطورين الاستفادة من الرموز المميزة المخصصة للهويات كطريقة فعالة لإنشاء وصول متحكم به إلى الهويات الموثوقة.

4. تشفير البيانات

تتمثل إحدى الطرق المؤكدة لتحسين أمان واجهة برمجة التطبيقات في تشفير البيانات باستخدام بروتوكول أمان طبقة النقل (TLS). عندما نعمل على واجهة برمجة تطبيقات ، فإننا نتبع ممارسة يحتاج فيها مطورونا أيضًا إلى توقيعات لضمان التعديلات وفك تشفير البيانات من خلال مستخدم مصرح له فقط.

5. استخدام معدل خنق والحد

مع تزايد شعبية واجهات برمجة التطبيقات باستمرار ، تزداد أيضًا احتمالية الاختراق مثل هجمات DDoS. لمنع هجمات DDoS وارتفاعات واجهة برمجة التطبيقات مثل المشكلات التي تؤثر على الأمان والأداء ، يضع مطورونا حدًا للمعدل على كيفية وتكرار استدعاء API. تعمل وظيفة تحديد المعدل هذه أيضًا على خنق الاتصالات وتوازن الوصول إلى البيانات مع توفر البيانات.

6. استخدم بوابة API

يعد استخدام بوابات API أحد أفضل ممارسات أمان واجهة برمجة التطبيقات الرئيسية. إنها بمثابة نقطة إنفاذ حركة مرور API. نحن نبني بوابة تمكن الشركات من مصادقة حركة المرور والتحكم في كيفية استخدام واجهات برمجة التطبيقات ومراقبتها.

7. استخدام شبكة الخدمة

بالإضافة إلى بوابات API ، نستخدم شبكة الخدمة لإضافة طبقة من الإدارة في تطبيق الويب ، حيث تقوم شبكة الخدمة بتوجيه الطلبات من خدمة إلى أخرى. كما أنه يعمل على تحسين كيفية عمل الوظائف معًا ، مع ضمان دمج إجراءات التحكم في الوصول والمصادقة والأمان بشكل مناسب.

8. صيغة الثقة المعدومة

في نموذج الأمان التقليدي ، يجب أن تكون الصيغة المستخدمة بسيطة. يجب الوثوق بما هو "في الداخل" وما هو "الخارج" لا ينبغي أن يكون كذلك. ومع ذلك ، أصبحت الشبكات معقدة الآن ، وبسبب ذلك أصبح وجود نموذج عدم الثقة (ZTM) أمرًا مهمًا ، لا سيما منذ أن يتم استخدام البرنامج من قبل المستخدمين البعيدين. من خلال ZTM ، ينتقل تركيز الأمان من الموقع إلى الموارد والمستخدمين.

9. التحقق من صحة المعلمات

يعد التحقق من صحة المعلمات أحد أفضل ممارساتنا لأمان واجهة برمجة التطبيقات. يساعد على التأكد من أن البيانات الواردة لا تسبب أي ضرر. ضمن إطار العمل ، يتم التحقق من صحة البيانات مقابل مخطط صارم يُبلغ عن نظام المدخلات المسموح بها.

10. بناء نموذج التهديد

آخر ما في قائمتنا المرجعية لطرق التخفيف من مخاطر أمان واجهة برمجة التطبيقات هو نمذجة التهديد. إنه نهج نستخدمه لإيجاد وتقييم المخاطر. نستخدمه كنهج وقائي لتقييم وتخفيف ومنع ثغرات التطبيقات بطريقة خاضعة للرقابة.

في الجزء الخلفي من أفضل ممارسات أمان بوابة API هذه ، نحن قادرون على بناء نظام قوي وآمن يمكن للمستخدمين العمل عليه بثقة تامة. النتائج؟ نأتي بسجل حافل بإنشاء تطبيقات بدون أي حالات اختراق واختراق للأمان.

مذكرات فراق

مع استمرار الشركات في تحويل أنظمتها المتجانسة إلى خدمات صغيرة ، ستظل واجهات برمجة التطبيقات عرضة للثغرات الأمنية. هذا يجعل اتباع أفضل ممارسات أمان API الأصلية والسحابة إلزاميًا.

القائمة التي ذكرناها أعلاه ، رغم أنها مكان جيد للبدء ، تتطلب ترقية مستمرة. يمكن أن يكون الإبقاء على رأسها تحديًا لرواد الأعمال وفرق التطوير الداخلية الخاصة بهم والتي تتلاعب بالفعل بمواعيد نهائية متعددة. هذا هو المكان الذي تظهر فيه الشراكة مع شركة لديها سجل حافل بتقديم تطبيقات مقاومة للاختراق بنسبة 100٪. شركة مثل Appinventiv.

بغض النظر عن مدى تعقيد برنامجك ، يمكننا جعله آمنًا وقويًا من خلال خدمات ضمان الجودة الشاملة. تواصل معنا اليوم لبدء المستقبل الآمن لمنتجك.