ما يفعل وما يترك لأمان تطبيقات الهاتف المحمول

نشرت: 2023-05-18أصبحت الأجهزة المحمولة واحدة من أكثر التقنيات استخدامًا في السنوات العديدة الماضية حول العالم. أدى ظهور الهواتف الذكية والأجهزة اللوحية إلى جعل الأجهزة المحمولة جزءًا مهمًا من حياتنا اليومية. وفقًا لـ Statista ، يوجد حوالي 6.4 مليار مستخدم للهاتف المحمول على مستوى العالم وسيصل هذا الرقم إلى أكثر من 7 مليارات بحلول نهاية عام 2024.

تحظى الأجهزة المحمولة بشعبية كبيرة لأنها مريحة ومحمولة وتوفر أيضًا مجموعة كبيرة من الوظائف والميزات. جعلنا هذا نعتقد أن الأجهزة المحمولة هي "ملكنا" من خلال الوثوق بأدائها وعدم مراعاة ما يحدث في الخلفية. لا نفكر أبدًا في تعرض أجهزتنا المحمولة للاختراق أو التعقب أو المراقبة مثل أي تقنية أخرى ولا نركز أيضًا على ممارسات أمان الأجهزة المحمولة التي يجب عليهم اتباعها لحماية بياناتهم والحفاظ عليها.

أيضًا ، تحتوي الأجهزة المحمولة على معلومات شخصية حول مستخدميها مثل الموقع والاستخدام وبيانات القياسات الحيوية لتخصيص تجاربهم وتحسين الخدمات. هذه المجموعة من البيانات والتقارير تخلق ضعفًا كبيرًا أمام الفيروسات. كما أن الاستخدام المتزايد للأجهزة المحمولة للعمل دون أي إدارة يمكن أن يعرض المستخدم والمؤسسة والبيانات للخطر مما قد يهدد الحياة.

لذلك ، يلعب أمان الأجهزة المحمولة دورًا مهمًا في تقديم حلول موجهة نحو المهام. لكن الأمن في الهواتف المحمولة يلعب دورًا مهمًا في تقديم حلول موجهة نحو المهام. ولكن نظرًا لأن أمان الهواتف المحمولة يعد جزءًا أساسيًا من تصميم الأجهزة ، فإن عدم فهم المخاطر يمكن أن يؤدي إلى حدوث مشكلات في ميزات أمان الأجهزة المحمولة.

لذلك ، لفهم بروتوكولات الأمان والحفاظ عليها وتقليل الهجمات ، فإن مزودي خدمة تطبيقات الهاتف المحمول لدينا في بنغالور موجودون هنا مع بعض ما يجب فعله وما لا يجب وضعه في الاعتبار لتأمين أجهزتك المحمولة. اقرأها أكثر وافهم لماذا أصبح من الضروري الحفاظ على أمان جميع الأجهزة المحمولة ، سواء كان ذلك الهاتف المحمول أو الجهاز اللوحي أو الكمبيوتر المحمول.

ما يجب فعله في أمان تطبيقات الهاتف المحمول

1. إجراء مصادقة قوية

قبل أن يتصل أي مستخدم أو موظف في مؤسستك بتطبيقات الهاتف المحمول الخاصة بشركتك ، تأكد من تعيين طبقة قوية من المصادقة مع وصول واضح للمعرف. اسمح لهم بتوفير المعلومات الصحيحة للوصول إلى تطبيق الجوال الخاص بك على أجهزتهم. إذا كان لديك أي نوع من بيانات الشركة أو بيانات مستخدم آخر ، فقم بتأمين البيانات والخادم والتطبيق.

2. قم بحماية البيانات أثناء النقل

من المهم جدًا حماية البيانات التي يتم نقلها أو حتى البيانات غير المستقرة من السرقة أو التطفل. تعتمد العديد من مؤسسات الأعمال على تقنيات الشبكة والأمان والتشفير فقط للحفاظ على أمان بياناتهم. ولكن يجب تأمين كل شيء من الإنشاء إلى النقل إلى استخدام البيانات. يجب أيضًا حماية كل قناة يتم نقل البيانات إليها.

3. هل وضع الحماية

يتم استخدام Sandboxing لعزل تطبيقات البيانات وتنفيذ التعليمات البرمجية من التطبيقات المختلفة عند إنشاء التطبيقات واختبارها. تُستخدم عملية وضع الحماية لتنفيذ برامج غير محددة وغير مختبرة من موردين ومستخدمين وأطراف ثالثة ومواقع لم يتم التحقق منها دون الإضرار بالجهاز المضيف أو نظام التشغيل.

4. القيام بالفحوصات الداخلية والخارجية

يحتاج كل عمل إلى بعض عمليات الفحص والممارسات الأمنية الداخلية. من خلال الفحوصات الداخلية ، يجب عليهم أيضًا استخدام ممارسات أمنية خارجية مختلفة لضمان الأمان الآمن للأعمال. في الوقت الحاضر ، هناك العديد من الموردين لتوفير كل أنواع الأمان ، سواء كانت شبكة أو بيانات أو تطبيقات. اجعل من المعتاد أن يكون لديك اتصالات مع البائعين الخارجيين لأداء أشياء مختلفة والمساعدة في تطوير فرص آمنة. يمكنك اختيار الأفضل وفقًا لميزانيتك.

5. هل احتضن BYOD باستخدام خطة

يعني BYOD إحضار جهاز يتيح للموظفين استخدام هواتفهم المحمولة في العمل. اكتسبت هذه الاستراتيجية شعبية كبيرة ، خاصة في الشركات التجارية الصغيرة. تقلل هذه الطريقة من تكاليف العمل ، وتزيد من الإنتاجية ، وتسمح للموظفين بالعمل مع أجهزتهم المألوفة. ولكن لاستخدام استراتيجية BYOD ، يجب أن تكون هناك خطة مناسبة. تأكد من استخدام سياسة BYOD التي تثقف الموظفين حول أفضل الممارسات لتأمين وحماية الأجهزة المحمولة.

6. استخدم المصادقة الثنائية أو متعددة العوامل

كلما كان ذلك ممكنًا ، استخدم المصادقة ذات العاملين ، خاصةً عندما تقوم بربط عملك بأي حساب على وسائل التواصل الاجتماعي. بهذه الطريقة يمكن إخطارك بسهولة عند إجراء أي تسجيل دخول جديد من جهاز آخر. تحقق أيضًا من الحفاظ على المصادقة ذات العاملين على كل من الأجهزة المحمولة الخاصة بالشركات والأجهزة المحمولة الخاصة. سيضمن هذا أيضًا أن موظفيك يمكنهم الوصول إلى أنظمة المكاتب بأمان.

تساعد المصادقة ذات العاملين أيضًا في الحفاظ على علاقة جيدة بين العملاء والعمل من خلال إرضاء أنهم يتحدثون مع مستلم موثوق به بدلاً من شخص غريب.

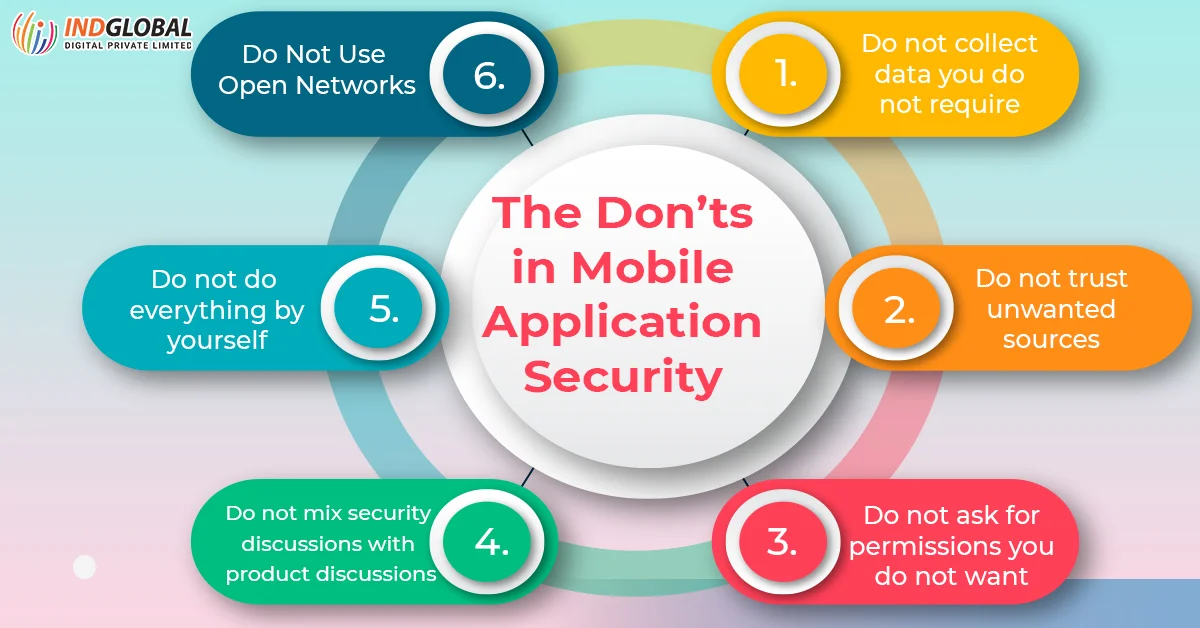

الأمور المحظورة في أمن تطبيقات الهاتف المحمول

1. لا تجمع البيانات التي لا تحتاجها

ليست هناك حاجة لجمع البيانات غير الضرورية التي لا تحتاجها. ليست هناك حاجة لجمع البيانات غير الضرورية التي لا تحتاجها. لقد رأينا الكثير من منظمات الأعمال تجمع البيانات قدر الإمكان. تجمع الشركات جميع أنواع البيانات دون وجود خطة لما يجب فعله بها وهذا يؤدي إلى مخاطر كبيرة.

قد تعتقد أن الأمر أشبه بحفر منجم ذهب ، لكنك تجلب المزيد من المتاعب لشركتك فقط. لذلك ، من الأفضل جمع البيانات المطلوبة وضمان أفضل الممارسات الأمنية لها.

2. لا تثق في مصادر غير مرغوب فيها

بالنسبة لصاحب العمل ، من الصعب تصديق أن كل المحتوى الذي لديه من مصدر موثوق. لكن العديد من تطبيقات الهاتف المحمول تتحقق من صحة الدفع عبر الإنترنت عن طريق التحقق فقط من شهادة SSL. لكن من الضروري الغوص أكثر وكذلك التحقق من مصدر شهادة SSL ومعرفة صلاحيتها والموافقة عليها. مثل هذا ، هناك أنواع مختلفة من البيانات حيث يكون من الضروري إعادة التحقق من المحتوى والمصدر. ومن ثم ، فإن عدم إنشاء أي ثقة عمياء وطرح أسئلة نموذجية هو أحد أفضل الأشياء لأمان تطبيق الهاتف المحمول الرائع.

3. لا تطلب أذونات لا تريدها

غالبًا ما تطلب الشركات المتعددة التي تستخدم تطبيقات الهاتف المحمول من المستخدمين أذونات لا يطلبونها. يمكن أن يؤدي ذلك إلى المخاطرة بتطبيق الهاتف المحمول الخاص بك كما لو لم يتم تأمينه بشكل صحيح ، وسيتم استخدام البيانات بواسطة تطبيقات ضارة أخرى على الهواتف المحمولة الخاصة بالمستخدم. لذلك ، من الممارسات الأساسية في أمان تطبيقات الهاتف التأكد من أنك لا تطلب أذونات لا فائدة منها.

4. لا تخلط بين المناقشات الأمنية ومناقشات المنتج

إنه أحد أكبر الأخطاء التي ترتكبها منظمة الأعمال. يوصى بأن يتجنب أصحاب الأعمال الحديث عن المراجعات الأمنية عندما يقومون بالعصف الذهني لمنتجك. يعد تطوير المنتج وإصداره أمرًا بالغ الأهمية لإدارة الأعمال بفعالية. وعندما يتم ذلك ، يمكنك أن تسأل نفسك ما إذا كان آمنًا أم لا. من الضروري المشاركة في كلا النقاشين ولكن اختيار المسار الذي يأخذ في الاعتبار كلا العاملين هو الاختيار الصحيح.

لذلك ، إذا كنت عالقًا أيضًا في هذه المناقشات ، فيمكنك طلب المساعدة من فريقنا في أفضلشركة لتطوير تطبيقات الأجهزة المحمولة في بنغالور .تواصل معهم وهم متاحون دائمًا لمساعدتك بكل طريقة ممكنة.

5. لا تفعل كل شيء بنفسك

هذه واحدة من أكبر الأمور المحظورة التي قد تفكر فيها لتأمين تطبيق هاتفك المحمول. هناك الكثير من مزودي المنتجات والخدمات الذين يمكنهم بسهولة دعم عملك لأنهم يتمتعون بالخبرة والخبرة المناسبة التي بنوها في السنوات العديدة الماضية.

إذا حاولت أن تفعل كل شيء بنفسك ، فلن تخسر المال والوقت فحسب ، بل سينتهي بك الأمر إلى عدم القيام بالوظيفة المثالية. لذلك ، افهم أنك تدير عملك لتحقيق الهدف المنشود ، لذا تواصل مع شركاء على متن الطائرة لدعم عملك.

6. لا تستخدم الشبكات المفتوحة

من المستحسن دائمًا للشركات ألا تستخدم شبكات WiFi المفتوحة بل تستخدم اتصال VPN لتشفير البيانات. عندما تستخدم جهازًا شخصيًا للوصول إلى حساب العمل ، فإن اتصال المستخدم الآمن للغاية حيث يمكن اختراق الجهاز المحمول بسهولة أكبر من جهاز العمل.

غالبًا ما يستخدم الأشخاص الذين يعملون من المنزل اتصالات VPN حيث يمكنهم بسهولة حماية أجهزة العمال عن بُعد. فلماذا لا تجربهم في المكاتب للعمل بأمان دون أي مشاكل خطيرة؟

خاتمة

ليس هناك شك في أن تطبيقات الهاتف المحمول قد أوجدت عالماً من الملاءمة لنا جميعاً. ولكن ، يمكن للعديد من تطبيقات الهاتف المحمول إلحاق الضرر بمعلوماتنا الشخصية والطبية والمالية من خلال توفيرها للمتسللين. وإذا لم يقم مطورو الأجهزة المحمولة المعروفون باسم حماة التطبيقات بتقييم المخاطر الأمنية ، فقد تسوء الأمور في الأعمال التجارية.

يجب أن يفهم مطور تطبيقات الأجهزة المحمولة جميع المعايير الأساسية لأمان تطبيقات الهاتف المحمول وأن يحاول تغيير تكتيكات الجهات الفاعلة ومدى صعوبة المحاولة. يجب أن يعرف العمل التهديدات قبل أن يتعرف المتسللون على بياناتك.

لا يزال ، في حيرة من أمرك حول كيفية تأمين تطبيق الهاتف المحمول الخاص بك ، تترك لك خيارًا واحدًا وهو مقابلة مطوري تطبيقات الأجهزة المحمولة الأكثر مهارة واحترافًا في بنغالور لمساعدتك في تأمين التطبيق من الأنشطة الضارة.