تقود الهجمات الإلكترونية الوبائية إلى تبني التكنولوجيا

نشرت: 2020-08-27لقد أوضحت الهجمات الإلكترونية أثناء الوباء وجود اتجاه مقلق للشركات فيما يتعلق بانتشار وشدة التهديدات التي تتعرض لها المنظمات في جميع أنحاء البلاد والعالم.

لقد شهدنا بالفعل ارتفاعًا في الهجمات منذ بدء الوباء ، حيث يسعى مجرمو الإنترنت إلى الاستفادة من القوى العاملة البعيدة غير المنظمة والتي غالبًا ما تفتقر إلى الحماية والسياسات الكافية لبياناتهم.

ارتفعت رسائل التصيد الاحتيالي الإلكترونية بنسبة تزيد عن 600٪ منذ نهاية فبراير 2020 حيث يتطلع مجرمو الإنترنت إلى الاستفادة من الخوف وعدم اليقين الناجمين عن جائحة COVID-19.

وقد أدى ذلك إلى قلق المنظمات ، ولا سيما الشركات الصغيرة والمتوسطة ، لأنها تفكر في النهج الذي يجب أن تتبعه لحماية شركاتها من الأذى.

لماذا تصاعدت الهجمات؟

لكي نكون واضحين ، كانت غالبية الشركات ببساطة غير مستعدة لتحديات القوى العاملة عن بُعد ، وكان المتسللون يستفيدون منها إلى أقصى حد.

اضطرت المنظمات إلى إرسال موظفين للعمل من المنزل ولم يكن لدى العديد منهم تدابير الأمن السيبراني الصحيحة المعمول بها لضمان حماية البيانات التي يتم التعامل معها خارج مناطق عملها النموذجية بشكل كامل.

قد يكون العمال الذين يعملون في ظل ظروف عمل عادية معتادين على الشبكات المؤمنة والشبكات الافتراضية الخاصة المؤمنة بين المكاتب المختلفة.

لكن COVID وضع هذا الأمر جانباً ، مع وجود الموظفين في المنزل وعدم تمكنهم من الوصول إلى تلك الشبكات الآمنة.

ضع في اعتبارك مدى صعوبة حماية شركة ما لشبكة مكتبها فقط ، ثم ضع في اعتبارك مدى صعوبة قيام شركة ما بحماية قوة عاملة بأكملها باستخدام شبكاتها الخاصة للوصول إلى البيانات والتعامل معها - فهناك الكثير من الثغرات الأمنية في السيناريو الأخير .

كيف استفاد القراصنة؟

بحلول نهاية مايو 2020 ، تلقى مركز شكاوى جرائم الإنترنت (IC3) تقريبًا نفس العدد من الشكاوى للعام (حوالي 320،000) كما كان في عام 2019 بأكمله (حوالي 400،000).

لقد استفاد المتسللون من خلال زيادة عدد الهجمات التي يشنونها.

بدون حلول الأمان الموضوعة عادة للموظفين وأجهزتهم ، فإنهم عرضة بشكل فريد للهجوم ، وقد استجاب مجرمو الإنترنت بتفريغ مجموعة كبيرة من الهجمات - غالبًا ما تكون تصيدًا احتياليًا - على العاملين عن بُعد.

نظرًا لأنه من غير المحتمل أن يذهب العمل عن بُعد إلى أي مكان في أي وقت قريبًا ، سيتعين على المؤسسات أن تكون سريعة في الاستجابة لهذه التهديدات وحماية نفسها منها.

وظيفة ذات صلة: عمليات الاحتيال المتعلقة بفيروس كورونا: سؤال وجواب مع مدير Impact لخدمات الأمن في معهد ماساتشوستس للتكنولوجيا

الجميع يتعرض للضرب

يتم استهداف الشركات الكبيرة والشركات الصغيرة والمتوسطة على حد سواء.

حتى بعض أكبر الشركات على هذا الكوكب تتعرض للضرب. في هذا الشهر فقط ، كان كرنفال ضحية لهجوم فدية هائل أدى إلى اختراق المعلومات الشخصية للضيف والموظف.

بشكل عام ، استثمرت الشركات الأكبر حجمًا في الأمن السيبراني أكثر من نظيراتها الأصغر ، ومع ذلك فهي تقع مرارًا وتكرارًا فريسة للهجمات.

الشركات الصغيرة والمتوسطة ، التي أصبحت أهدافًا شائعة ، مع استهداف أقل من نصف الهجمات بقليل ، تتطلع إلى الشركات الكبيرة كمثال على ما سيحدث.

الشركات الصغيرة والمتوسطة الحجم غير مهيأة بدرجة كبيرة ، ومع ذلك فإن فرص الخضوع لخرق - وتكاليف الاختراق - أعلى من أي وقت مضى.

وهذا يستلزم حاجة الشركات الصغيرة والمتوسطة إلى الاستثمار في استراتيجياتها الأمنية من أجل تجنب هذه التهديدات إلى أقصى حد ممكن - أحد العوامل الدافعة لزيادة اعتماد خدمات MSSP بين الشركات الصغيرة.

كيف تستجيب الشركات؟

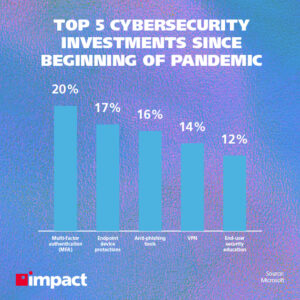

بشكل عام ، تستجيب المؤسسات لهذه التهديدات من خلال الاستثمار بشكل أكبر في تقنيات واستراتيجيات الأمن السيبراني.

دعونا نلقي نظرة على أهم خمس استثمارات تقوم بها الشركات للتخفيف من التهديدات هذا العام.

المصادقة متعددة العوامل (MFA) (20٪)

أصبح أسلوب العائالت المتعددة MFA عنصرًا أساسيًا بالنسبة لنا في حياتنا اليومية. إنه حاليًا أحد أسهل الإجراءات وأكثرها أمانًا التي يمكن اتخاذها لحماية المعلومات.

يتطلب وسائل متعددة لتحديد الهوية من أجل الوصول إلى المعلومات التي تريدها. هذه هي عادة:

- كلمة المرور أو رقم التعريف الشخصي

- جهاز

- بصمة

بينما كان - ولا يزال - أمرًا شائعًا للعديد من الأنظمة أن تطلب شخصيات إجابة سرية (أو بيانات اعتماد مماثلة) ، تلجأ المؤسسات الآن بشكل متكرر إلى أسلوب العائالت المتعددة MFA لمنع الانتهاكات.

37٪ من حالات سرقة بيانات الاعتماد تستخدم أوراق اعتماد مسروقة أو ضعيفة.

تعد بيانات الاعتماد الضعيفة أحد المذنبين الأساسيين للانتهاكات ، ومن خلال استخدام أسلوب العائالت المتعددة MFA ، يمكن للشركات التخفيف بسهولة تامة من التهديدات - لا سيما هجمات القوة الغاشمة.

الوظائف ذات الصلة: فوائد المصادقة متعددة العوامل

حماية نقطة النهاية (17٪)

ارتفع عدد نقاط النهاية التي يستخدمها الموظفون خارج شبكات المكاتب التقليدية نتيجة لظروف العمل عن بُعد.

بالنسبة للمؤسسات التي يستخدم موظفوها أجهزة الشركة للتعامل مع البيانات الحساسة عن بُعد ، فمن المنطقي استخدام نظام يسمح لفريق تكنولوجيا المعلومات بمراقبتها وتحديثها والتأكد من حمايتها بالكامل.

نظرًا لأنه من المرجح أن تظل ظروف العمل عن بُعد الحالية لفترة طويلة بعد رفع قيود الإغلاق ، فليس من المستغرب أن يتم تصنيفها على أنها ثاني أهم أولوية للشركات.

أدوات مكافحة التصيد (16٪)

قد يكون لدى العديد من الشركات الصغيرة والمتوسطة مستوى أساسي من الحماية بقدر ما تذهب إليه برامج مكافحة الفيروسات ، لكن التهديدات الجديدة تتطلب مستوى أعلى من الأمان.

شهدت أدوات مكافحة التصيد الاحتيالي ، مثل حلول مكافحة الفيروسات من الجيل التالي ، اعتمادًا أكبر بين الشركات بسبب تطورها الكبير في تجنب الأنواع الحديثة من الهجمات ؛ بما في ذلك التصيد.

تشمل خصائص مضاد الفيروسات من الجيل التالي ما يلي:

- التعلم الآلي: يتم تحليل الملفات قبل استخدامها باستخدام روبوت آلي يمكنه اكتشاف أي عناصر ضارة — كل ذلك دون أي مقاطعة للمستخدم.

- تحليل السلوك: يمكن مراقبة عمليات الكمبيوتر في الوقت الفعلي واكتشاف أي سلوك غير طبيعي ، مما يؤدي إلى إنهاء العمليات الضارة.

- استخبارات التهديد: عندما يواجه جهاز تهديدًا ، سيتم تحديث كل جهاز آخر ضمن الشبكة لمواجهة الخطر دون الحاجة إلى إدخال يدوي.

VPN (14٪)

شهدت الشبكات الافتراضية الخاصة اعتمادًا كبيرًا من قبل المنظمات في أعقاب الوباء - في الواقع ، زاد الاستخدام أكثر من الضعف خلال المراحل الأولى من الإغلاق.

بين 8 مارس و 22 مارس 2020 ، زاد استخدام VPN في الولايات المتحدة بنسبة 124٪ استجابةً لـ COVID-19 ، وهو مؤشر على كيفية استجابة الأفراد والشركات لتهديدات الأمن السيبراني المتزايدة مؤخرًا.

والسبب في ذلك بسيط - تسمح شبكات VPN للشركات بإنشاء شبكات افتراضية لموظفيها للعمل فيها دون القلق بشأن دخول الجهات الفاعلة الخارجية.

على سبيل المثال ، يمكن أن تكون الشبكات العامة والمنزلية وغيرها من الشبكات غير الآمنة محفوفة بالمخاطر بالنسبة للموظفين لاستخدامها ، مما يجعل الشبكات الافتراضية الخاصة مناسبة للشركات لاستخدامها ، وخاصة أولئك الذين لديهم كميات كبيرة من البيانات الحساسة التي يتم التعامل معها من قبل الموظفين عن بعد.

التثقيف الأمني (12٪)

أخيرًا ، هناك اعتماد برامج تدريب على الأمن السيبراني للمساعدة في تخفيف الهجمات.

غالبية الهجمات الإلكترونية التي تحدث بسبب خطأ بشري. يعتبر التصيد الاحتيالي هو أبرز مثال على ذلك - حيث تعتمد الممارسة على الخطأ البشري لتحقيق النجاح ؛ شخص ما ينقر على بريد إلكتروني لا ينبغي له ذلك.

تشير بعض التقديرات إلى أن ما يصل إلى 90٪ من الهجمات الإلكترونية ناتجة جزئيًا عن خطأ بشري.

هذا هو السبب في أن المؤسسات تستثمر بكثافة في تعليم موظفيها - يمكن تخفيف العديد من مخاطر الهجمات ببساطة عن طريق تدريب المستخدمين النهائيين على ما يجب البحث عنه وكيفية التعامل مع التهديد.

نظرًا لأن 31٪ فقط من الأشخاص يتلقون تدريبًا سنويًا على مستوى الشركة أو تحديثات من صاحب العمل ، فهناك مجال كبير للتحسين للشركات التي تتطلع إلى تعزيز التخفيف من التهديدات.

في ضوء الأحداث الأخيرة ، وجدت العديد من المنظمات نفسها تلعب دورها في اللحاق بالأمن السيبراني ، في محاولة لتنفيذ حلول مؤقتة لتعويض الخسارة بينما تعمل القوى العاملة لديها عن بُعد في المستقبل القريب.

لمعرفة المزيد حول كيفية ضمان أن الأمن السيبراني لشركتك في حالة جيدة في الوقت الحالي وفي المستقبل ، قم بتنزيل كتابنا الإلكتروني ، "ما الذي يجعل دفاعًا جيدًا عن الأمن السيبراني للشركات الصغيرة والمتوسطة الحديثة؟".