ما هي تكلفة تطوير أداة اختبار الاختراق مثل كالي لينكس؟

نشرت: 2024-01-16يعد اختبار الاختراق جزءًا لا يتجزأ من الأمن السيبراني، حيث يعمل بمثابة خط الدفاع الأول في تحديد نقاط الضعف والتخفيف من آثارها. إنه نهج استراتيجي يمكّن المؤسسات من تعزيز دفاعاتها ضد التهديدات السيبرانية المحتملة. وتكمن فعالية هذه الممارسة في طبيعتها الاستباقية، حيث تكتشف نقاط الضعف وتعزز الأمن قبل حدوث الانتهاكات. وفي خضم التهديدات الرقمية المتصاعدة، يصبح دور مثل هذا الاختبار أكثر أهمية.

يجب أن يكون رواد الأعمال الذين يغامرون في مجال الأمن السيبراني على دراية جيدة بتكلفة تطوير أداة اختبار الاختراق. هذه المعرفة أمر بالغ الأهمية للتخطيط الفعال وتخصيص الموارد.

يتطلب تطوير أداة شاملة مثل Kali Linux استثمارًا كبيرًا في البحث والموظفين المهرة والتكنولوجيا المتقدمة. ويؤكد مسار نمو السوق على أهمية هذه المشاريع وربحيتها المحتملة.

لإعطائك فكرة تقريبية، يمكن أن تتراوح تكلفة تطوير تطبيق اختبار الاختراق مثل Kali Linux من 40 ألف دولار إلى 300 ألف دولار. هناك العديد من العوامل التي يمكن أن تؤثر على ميزانية التطوير الإجمالية مثل مدى تعقيد التطبيق، والميزات التي سيتم دمجها، والإطار الزمني لتسليم التطبيق، وما إلى ذلك.

تشير الاتجاهات الحالية إلى أنه من المتوقع أن ينمو سوق اختبار الاختراق العالمي إلى 4.1 مليار دولار بحلول عام 2030، مما يسلط الضوء على النطاق المتوسع والطلب في هذا القطاع. في هذه المدونة، نستكشف بالتفصيل الآثار المالية لإنشاء أداة متطورة لاختبار الاختراق. ولكن قبل ذلك، دعونا نلقي نظرة سريعة على الأسباب الرئيسية لوجود أداة اختبار الاختراق.

فهم فوائد أدوات اختبار الاختراق

Kali Linux عبارة عن منصة مفتوحة المصدر لاختبار الاختراق وتحظى بتقدير كبير لمجموعتها الواسعة من أدوات الأمن السيبراني والتكامل السلس لأغراض القرصنة الأخلاقية. لقد اكتسب شعبية واسعة النطاق بين متخصصي الأمن السيبراني، واختبار الاختراق، والمتحمسين نظرًا لمجموعة أدواته الشاملة المصممة خصيصًا لتقييمات الأمان، وتحليل الطب الشرعي، واختبار نقاط الضعف.

تنبع شعبية Kali Linux من واجهته سهلة الاستخدام والوثائق الشاملة والتحديثات المنتظمة. يوفر التطبيق مستودعًا كبيرًا من البرامج المثبتة مسبقًا، مما يبسط عملية اختبار الشبكات وتأمينها. وهذا يجعلها أداة لا غنى عنها للأفراد والمنظمات الملتزمة بتعزيز دفاعاتهم الرقمية.

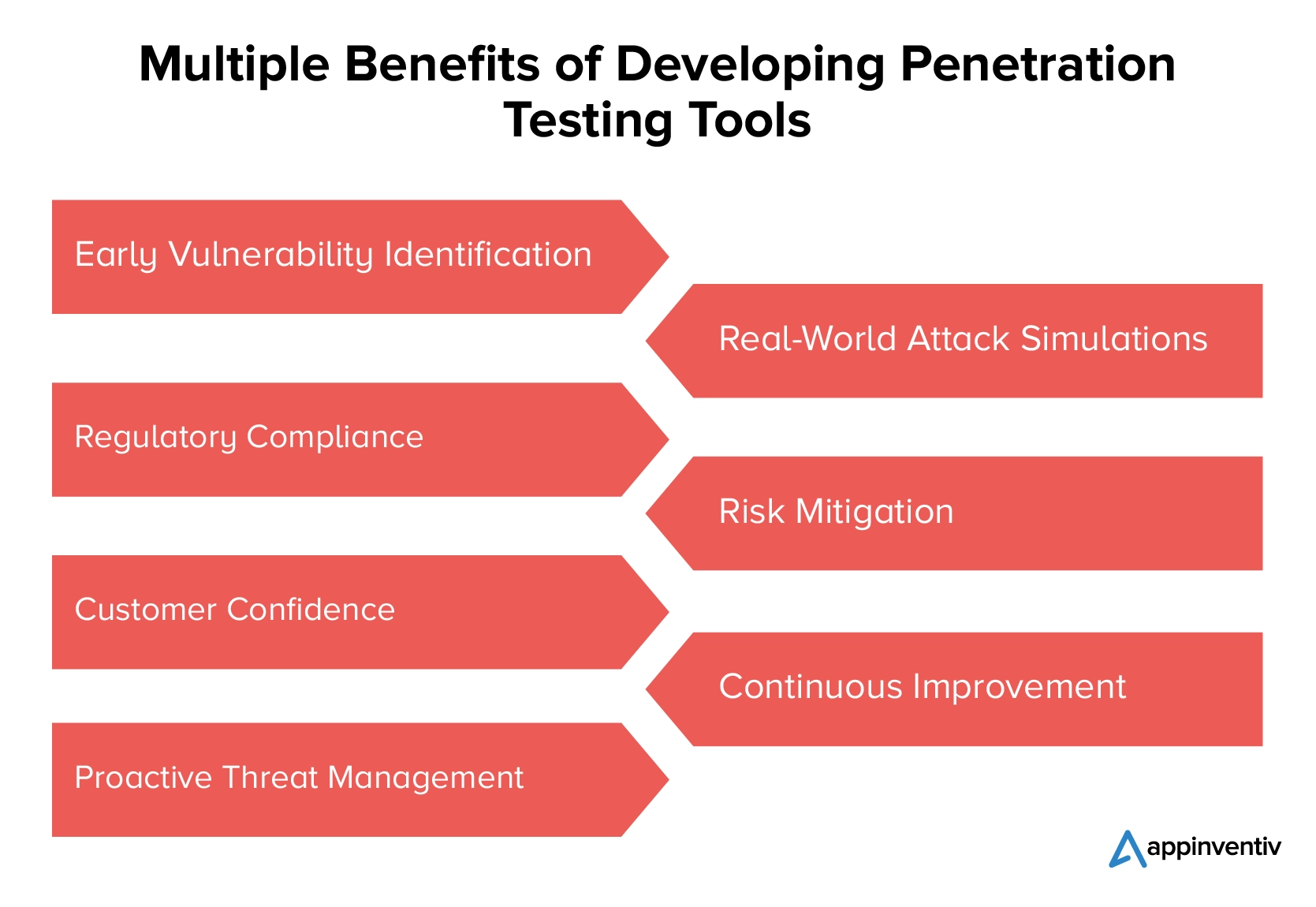

تعد أدوات اختبار الاختراق ضرورية في مشهد الأمن السيبراني الحديث. إن دورهم في حماية الأصول الرقمية لا مثيل له، ويقدم العديد من المزايا. دعونا نلقي نظرة على أهم فوائد أداة اختبار الاختراق بالتفصيل أدناه.

1. التعرف المبكر على نقاط الضعف

يعد تطوير أدوات اختبار الاختراق أمرًا ضروريًا للمؤسسات لتحديد نقاط الضعف في شبكاتها وأنظمتها بشكل استباقي. ويمهد الاكتشاف المبكر الطريق للتدخل في الوقت المناسب، مما يمنع الاستغلال المحتمل من قبل الجهات الخبيثة.

[اقرأ أيضًا: نظام المناعة الرقمي – كيف يحمي عملك من الهجمات الإلكترونية]

2. محاكاة الهجوم في العالم الحقيقي

تمكن هذه الأدوات المؤسسات من محاكاة الهجمات الإلكترونية في العالم الحقيقي، مما يوفر استكشافًا عمليًا للتهديدات المحتملة. ومن خلال تكرار سيناريوهات الهجوم الحقيقية، يمكن للشركات تعزيز تدابيرها الأمنية، والاستفادة من الرؤى العملية المكتسبة من عمليات المحاكاة هذه لتعزيز مرونة الأمن السيبراني بشكل عام.

3. الامتثال التنظيمي

تعد أدوات اختبار الاختراق جزءًا لا يتجزأ من مساعدة الشركات على الالتزام بمعايير ولوائح الأمن السيبراني المتنوعة. إنهم يساهمون من خلال ضمان توافق ممارسات الأمن السيبراني للمؤسسة بسلاسة مع المتطلبات القانونية، وبالتالي تقليل مخاطر عدم الامتثال.

4. تخفيف المخاطر

تكمن الميزة الرئيسية لأدوات اختبار الاختراق في قدرتها على تخفيف المخاطر المرتبطة بانتهاكات البيانات الباهظة الثمن وتعطل النظام. ومن خلال تحديد نقاط الضعف ومعالجتها في وقت مبكر، تساهم هذه الأدوات بشكل كبير في الحد من المخاطر بشكل عام.

5. ثقة العملاء

إن تطوير وتنفيذ أدوات اختبار الاختراق يؤدي إلى غرس الثقة في العملاء، مما يظهر التزامًا راسخًا بحماية البيانات. تُظهر الشركات التي تقوم باختبار أنظمتها وتأمينها بشكل استباقي بذل جهد مخصص لحماية المعلومات الحساسة. وهذا يمكن أن يعزز ثقة العملاء ويعزز الولاء على المدى الطويل.

6. التحسين المستمر

تلعب أدوات اختبار الاختراق دورًا حاسمًا في تعزيز التحسين المستمر في استراتيجيات وبروتوكولات الأمان. ومن خلال التقييمات المنتظمة والحل الاستباقي لنقاط الضعف، يمكن للمؤسسات تكييف وتطوير إجراءاتها الأمنية.

7. إدارة التهديدات الاستباقية

توفر أدوات اختبار الاختراق رؤى قيمة لإدارة التهديدات الاستباقية وتخطيط الاستجابة. يتيح تحديد المخاطر المحتملة مسبقًا للمؤسسات تطوير استراتيجيات فعالة للتخفيف منها. ويقلل هذا النهج الاستباقي بشكل كبير من احتمالية وقوع حوادث أمنية، مما يعزز الأمن السيبراني بشكل عام.

تمتد فوائد أداة اختبار الاختراق إلى ما هو أبعد من مجرد التقييمات الأمنية. فهي جزء لا يتجزأ من تشكيل الوضع العام للأمن السيبراني للمؤسسة. ومن خلال الكشف عن نقاط الضعف ومعالجتها، تلعب هذه الأدوات دورًا حاسمًا في تعزيز الدفاعات ضد التهديدات السيبرانية المتطورة.

العوامل المؤثرة على تكلفة تطوير أداة اختبار الاختراق مثل كالي لينكس

يتطلب تطوير أداة اختبار الاختراق المشابهة لـ Kali Linux موارد وخبرة كبيرة. فيما يلي المكونات الرئيسية التي تؤثر على تكلفة تطوير أداة اختبار الاختراق المشابهة لنظام Kali Linux.

تعقيد وتخصيص ميزات الأمان

يؤثر تعقيد ميزات الأمان وتخصيصها بشكل كبير على تكلفة تطوير أداة اختبار الاختراق. تتطلب ميزات الأمان المتقدمة، مثل الاتصالات المشفرة وأنظمة كشف التسلل، معرفة متخصصة ووقتًا أطول للتطوير. هذه الميزات ذات أهمية خاصة لصناعات مثل الرعاية الصحية والتكنولوجيا المالية. يضيف التخصيص، المصمم خصيصًا لتلبية احتياجات المستخدم المحددة، طبقة أخرى من التعقيد والتكلفة.

بالنسبة لأداة مماثلة لـ Kali Linux، يعد دمج مجموعة واسعة من إمكانيات الاختبار، بدءًا من تحليل الشبكة وحتى أمان التطبيقات، أمرًا بالغ الأهمية. يضمن هذا التنوع في الميزات تعدد استخدامات الأداة ولكنه يؤدي أيضًا إلى تصعيد جهد التطوير والتكلفة. يعد الموازنة الدقيقة بين ثراء الميزات وفعالية التكلفة أمرًا أساسيًا لتطوير أداة تنافسية وفعالة.

واجهة المستخدم وتصميم التجربة لأدوات الأمان

في تطوير أداة اختبار الاختراق، يعد تصميم واجهة المستخدم (UI) والتجربة (UX) أمرًا محوريًا. تعمل واجهة المستخدم البديهية على تحسين مشاركة المستخدم، مما يجعل الأداة في متناول مجموعة واسعة من المستخدمين. غالبًا ما تتصاعد تكلفة تطوير أداة اختبار الاختراق مع تصميم واجهة المستخدم/تجربة المستخدم المتقدمة نظرًا للحاجة إلى مصممين ماهرين واختبارات مكثفة للمستخدم.

يمكن أن يؤدي دمج ميزات مثل لوحات المعلومات القابلة للتخصيص وسهولة التنقل إلى تحسين رضا المستخدم بشكل كبير. ومع ذلك، فإن تحقيق التوازن الصحيح بين الوظيفة والجاذبية الجمالية يتطلب تخطيطًا دقيقًا. يضمن هذا التوازن أن الأداة ليست قوية في قدراتها فحسب، بل أيضًا سهلة الاستخدام وفعالة في تشغيلها.

تخزين البيانات والإجراءات الأمنية في أدوات اختبار الاختراق

يعد تخزين البيانات وإجراءات الأمان مكونات حاسمة في تطوير أدوات اختبار الاختراق. يمكن أن يؤثر الاختيار بين تخزين البيانات المستندة إلى السحابة أو تخزين البيانات محليًا بشكل كبير على التكلفة الإجمالية. يوفر التخزين السحابي إمكانية التوسع وإمكانية الوصول ولكنه قد يفرض رسوم اشتراك مستمرة. يتطلب التخزين الداخلي استثمارًا أوليًا في الأجهزة وتكاليف الصيانة.

تعتبر التدابير الأمنية، بما في ذلك التشفير وبروتوكولات الوصول الآمن، ضرورية لحماية بيانات الاختبار الحساسة. يؤدي تنفيذ ميزات الأمان القوية إلى زيادة تكلفة التطوير ولكنه أمر حيوي للحفاظ على سلامة الأداة ومصداقيتها. إن موازنة هذه التكاليف مع الحاجة إلى تخزين بيانات آمن وفعال هو أحد الاعتبارات الرئيسية في عملية التطوير.

اقرأ أيضًا: - أمان التطبيقات السحابية: حماية بياناتك في السحابة

التكامل مع أطر ومنصات الأمن السيبراني

يعد التكامل مع أطر ومنصات الأمن السيبراني الحالية أمرًا ضروريًا في تطوير أداة اختبار الاختراق. تؤثر هذه العملية، التي تعد ضرورية لضمان التوافق وتحسين الوظائف، بشكل مباشر على تكلفة تطوير أداة اختبار الاختراق المشابهة لـ Kali Linux. هناك حاجة إلى تطوير متخصص للتكامل مع مختلف الأطر وأنظمة الأمان المتوافقة مع معايير الصناعة.

ولا يتطلب هذا التكامل الخبرة الفنية فحسب، بل يتطلب أيضًا الوقت والموارد، مما يؤثر بشكل كبير على الميزانية الإجمالية. تعد التحديثات المستمرة وعمليات التحقق من التوافق ضرورية للحفاظ على ملاءمة الأداة لمشهد الأمن السيبراني المتطور. تعتبر هذه الجهود أساسية لإنشاء أداة فعالة وقابلة للتكيف مع بروتوكولات ومعايير الأمان المتغيرة.

الامتثال للمعايير التنظيمية للأمن السيبراني

يعد ضمان الامتثال للمعايير التنظيمية للأمن السيبراني جانبًا حاسمًا في تطوير أدوات اختبار الاختراق. غالبًا ما يتضمن الالتزام بهذه المعايير دمج بروتوكولات أمان محددة وممارسات معالجة البيانات، والتي يمكن أن تكون معقدة وتستهلك الكثير من الموارد. تتضمن العملية مواءمة الأداة مع اللوائح مثل معايير القانون العام لحماية البيانات (GDPR) أو قانون نقل التأمين الصحي والمسؤولية (HIPAA) أو ISO، مما يستلزم طبقات إضافية من ميزات الأمان والخصوصية.

لا يضمن هذا الالتزام الامتثال القانوني فحسب، بل يعزز أيضًا ثقة المستخدم وإمكانية التسويق. ومع ذلك، فإنه يساهم بشكل كبير في تكلفة التطوير الإجمالية، لأنه يتطلب معرفة الخبراء واختبارات صارمة وتحديثات مستمرة للبقاء متماشيًا مع البيئة التنظيمية المتغيرة.

خبرة فريق التطوير واعتبارات الموقع

يعد اختيار فريق التطوير أمرًا بالغ الأهمية، حيث تؤثر الخبرة والموقع بشكل مباشر على التكلفة الإجمالية. يعد المطورون المهرة ضروريين، خاصة عند إنشاء أداة متطورة لاختبار الاختراق مثل Kali Linux. إنهم يجلبون المعرفة الحيوية بالأمن السيبراني ومهارات البرمجة. يلعب الموقع دورًا رئيسيًا؛ الفرق في المناطق ذات تكاليف المعيشة المرتفعة قد تزيد من الميزانية الإجمالية.

قد يبدو الاستعانة بمصادر خارجية في مناطق أكثر اقتصادا أمرًا جذابًا لخفض التكلفة، ومع ذلك فمن الضروري الحفاظ على مستوى عالٍ من الجودة. يعد تحقيق التوازن بين هذه العوامل أمرًا ضروريًا لتطوير أداة قوية وفعالة لاختبار الاختراق دون المساس بالأمان والوظائف.

الدعم المستمر والصيانة والتحديثات الأمنية

الدعم المستمر والصيانة والتحديثات الأمنية لجزء كبير من تكاليف دورة حياة أداة اختبار الاختراق. تعتبر هذه الجوانب ضرورية لضمان بقاء الأداة فعالة ضد التهديدات السيبرانية الناشئة. لا تعمل التحديثات والصيانة المنتظمة على تحسين قدرات الأداة فحسب، بل تعمل أيضًا على معالجة أي نقاط ضعف قد تنشأ مع مرور الوقت.

تتضمن تكلفة تطوير أداة اختبار الاختراق الشبيهة بـ Kali Linux هذه النفقات المستمرة، والتي تعد ضرورية للحفاظ على أهمية الأداة وفعاليتها في مشهد الأمن السيبراني الديناميكي. لذلك، تعد ميزانية الدعم والتحديثات المستمرة جزءًا لا يتجزأ من إجمالي الاستثمار في تطوير أداة قوية وموثوقة لاختبار الاختراق.

بناءً على العوامل المذكورة أعلاه، يمكن أن تتراوح تكلفة تطوير أداة اختبار الاختراق مثل Kali Linux من 40.000 دولار إلى 300.000 دولار أو أكثر.

إن النظر بعناية في عوامل التكلفة هذه يضمن اتباع نهج متوازن لتطوير أداة قوية. يعد هذا التخطيط الاستراتيجي أمرًا حيويًا لإطلاق أداة ناجحة وفعالة لاختبار الاختراق في سوق الأمن السيبراني التنافسي.

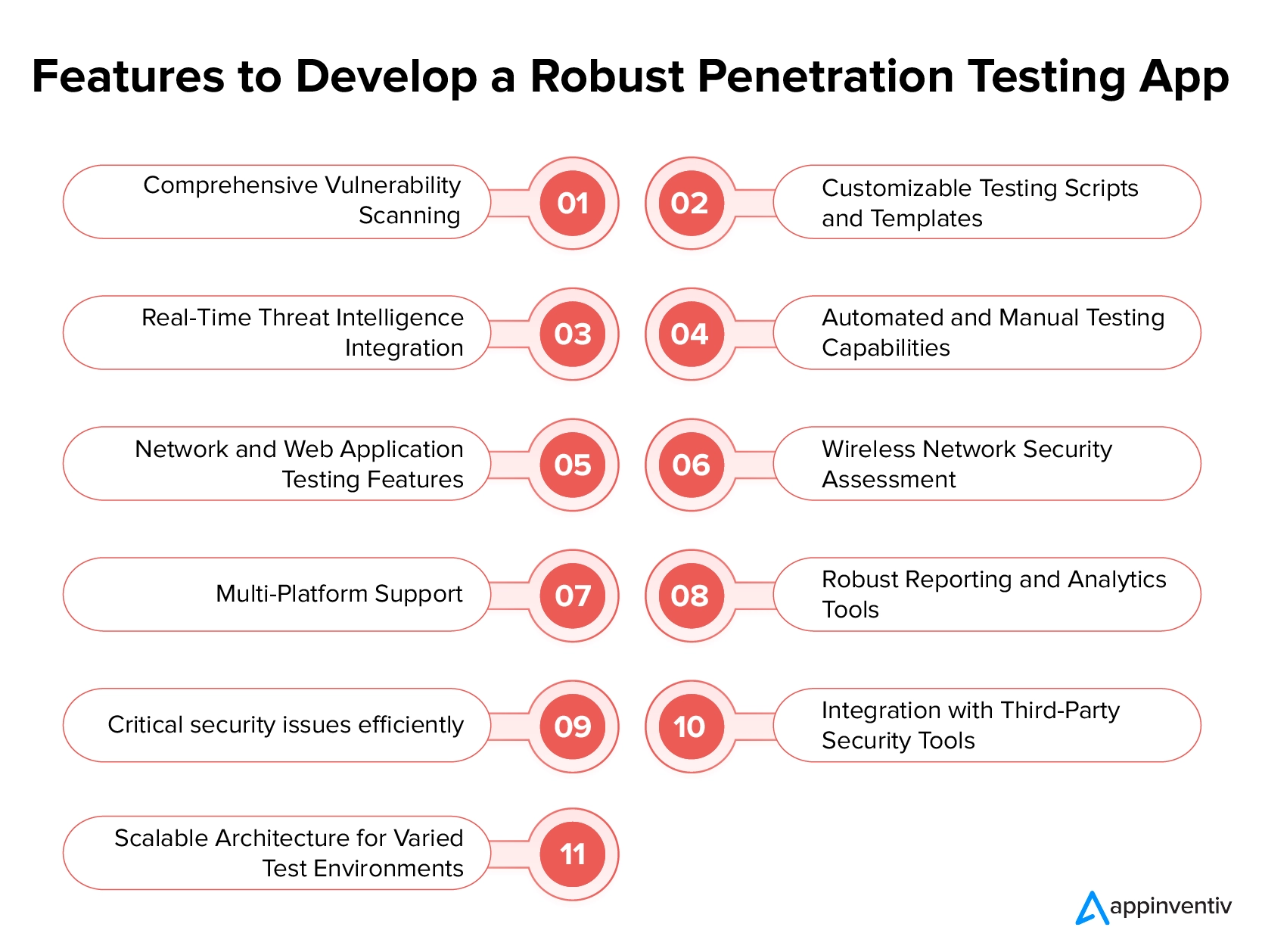

الميزات الرئيسية لبرنامج اختبار الاختراق مثل Kali Linux

في مجال الأمن السيبراني، تعد وظيفة وكفاءة برنامج اختبار الاختراق أمرًا بالغ الأهمية. يعد تحديد الميزات الرئيسية التي تحدد مثل هذه البرامج أمرًا ضروريًا لفهم تعقيدات تطويرها وتكاليفها. فيما يلي السمات المهمة التي تميز أدوات اختبار الاختراق الفعالة في الصناعة.

المسح الشامل لنقاط الضعف

يعد المسح الشامل للثغرات الأمنية ميزة أساسية في تطوير برامج اختبار الاختراق. تسمح هذه الإمكانية بإجراء فحص شامل للأنظمة لتحديد نقاط الضعف الأمنية والتهديدات المحتملة. ومن خلال فحص مجموعة واسعة من أجهزة الشبكة والخوادم والتطبيقات، تضمن الأداة عدم مرور أي ثغرة أمنية دون أن يلاحظها أحد.

وهو يشمل أنواعًا مختلفة من عمليات الفحص، بما في ذلك عمليات فحص الشبكة والتطبيقات والنظام، لتوفير تقييم أمني كامل. تعتبر هذه الميزة حيوية للكشف الوقائي عن نقاط الضعف والتخفيف من آثارها، مما يعزز الوضع الأمني العام للبنية التحتية الرقمية للمؤسسة.

نصوص وقوالب اختبار قابلة للتخصيص

تعد البرامج النصية وقوالب الاختبار القابلة للتخصيص ضرورية لتخصيص تقييمات الأمان لبيئات محددة. تسمح هذه المرونة للمستخدمين بتعديل وإنشاء البرامج النصية التي تستهدف نقاط الضعف الفريدة في النظام. في تطوير أداة اختبار الاختراق الشبيهة بـ Kali Linux، تعتبر هذه القدرة على التكيف أمرًا بالغ الأهمية لإجراء تحليل أمني فعال وشامل. فهو يمكّن المختبرين من محاكاة مجموعة متنوعة من سيناريوهات الهجوم، مما يضمن تغطية شاملة.

تعمل القوالب المخصصة على تبسيط عملية الاختبار، مما يجعلها أكثر كفاءة وملاءمة للاحتياجات الأمنية المحددة للمؤسسة. يعد هذا التخصيص ميزة أساسية تعمل على تحسين الأداء العام والفعالية لبرنامج اختبار الاختراق.

تكامل استخبارات التهديدات في الوقت الحقيقي

يعد تكامل استخبارات التهديد في الوقت الفعلي أمرًا بالغ الأهمية في برامج اختبار الاختراق الفعالة، مما يضمن آليات دفاعية حديثة. تتيح هذه الميزة للأداة الاستفادة من بيانات التهديدات الحالية، مما يعزز قدرتها على اكتشاف المخاطر الناشئة والاستجابة لها. يؤثر دمج هذه المعلومات على تكلفة تطوير أداة اختبار الاختراق، حيث يتطلب الوصول إلى قواعد بيانات التهديدات التي يتم تحديثها باستمرار.

فهو يمكّن الأداة من إجراء تقييمات أمنية أكثر استنارة واستباقية، وهو أمر ضروري في مشهد التهديدات السيبرانية سريع التطور. وبالتالي فإن الذكاء في الوقت الفعلي يعزز بشكل كبير فعالية الأداة في تحديد نقاط الضعف وحماية الأصول الرقمية ضد التهديدات الجديدة.

قدرات الاختبار الآلي واليدوي

تعد إمكانيات الاختبار الآلي واليدوي ضرورية في برنامج اختبار الاختراق. تعمل الأتمتة على تسريع عملية الاختبار، مما يسمح بالتعرف السريع على نقاط الضعف عبر شبكة واسعة. فهو يضمن تغطية متسقة وشاملة دون الحاجة إلى إشراف بشري مستمر. مع ظهور تقنية الذكاء الاصطناعي، يمكن للمرء أيضًا التفكير في استخدام الذكاء الاصطناعي في الاختبار.

ومن ناحية أخرى، يعد الاختبار اليدوي أمرًا بالغ الأهمية للتعمق في الأنظمة المعقدة حيث لا يمكن استبدال الخبرة البشرية والحدس. يوفر الجمع بين الطريقتين نهجًا شاملاً لاختبار الأمان، مما يضمن تحديد ومعالجة نقاط الضعف الواضحة والدقيقة. هذه القدرة المزدوجة هي المفتاح لاستراتيجية دفاعية قوية للأمن السيبراني.

ميزات اختبار تطبيقات الشبكة والويب

تعد ميزات اختبار تطبيقات الشبكة والويب أمرًا محوريًا في تطوير أي أداة لاختبار الاختراق. تسمح هذه الميزات بإجراء تقييم شامل لنقاط الضعف في الشبكة الداخلية والخارجية. يركز اختبار الشبكة على تحديد الثغرات الأمنية المحتملة في البنية التحتية، مثل نقاط الضعف في جدران الحماية وأجهزة التوجيه. يعد اختبار تطبيقات الويب أمرًا بالغ الأهمية بنفس القدر، حيث يستهدف نقاط الضعف في التطبيقات المستندة إلى الويب مثل حقن SQL والبرمجة النصية عبر المواقع.

توفر هذه الميزات معًا نظرة شاملة لموقف الأمن السيبراني للمؤسسة. وهي ضرورية لضمان حماية طبقات الشبكة والتطبيقات التي تواجه الويب ضد الهجمات السيبرانية المحتملة.

اقرأ أيضًا: - كيفية ضمان الأمن السيبراني في عصر إنترنت الأشياء

تقييم أمن الشبكات اللاسلكية

يعد تقييم أمان الشبكة اللاسلكية ميزة مهمة في برنامج اختبار الاختراق. يتضمن تقييم أمان شبكات Wi-Fi ضد الوصول غير المصرح به ونقاط الضعف. تقوم هذه الميزة باختبار نقاط الضعف في البروتوكولات اللاسلكية وطرق التشفير وعمليات المصادقة. فهو يساعد على تحديد المخاطر المحتملة مثل كلمات المرور الضعيفة، ونقاط الوصول غير الآمنة، وقابلية التعرض للهجمات مثل التنصت.

يعد إجراء تقييمات شاملة للشبكات اللاسلكية أمرًا بالغ الأهمية، لأنها غالبًا ما تمثل تحديات ونقاط ضعف مختلفة مقارنة بالشبكات السلكية. يعد ضمان الأمان اللاسلكي القوي أمرًا أساسيًا في الحفاظ على سلامة الشبكة الشاملة للمؤسسة وحماية البيانات الحساسة.

دعم متعدد المنصات

يعد دعم الأنظمة الأساسية المتعددة سمة مميزة في تطوير أدوات اختبار الاختراق الشبيهة بـ Kali Linux. تضمن هذه الميزة التوافق عبر أنظمة التشغيل المختلفة مثل Windows وLinux وAndroid وiOS وما إلى ذلك. وهي تمكن متخصصي الأمن من إجراء اختبارات اختراق شاملة بغض النظر عن النظام الأساسي الذي تعمل عليه أنظمتهم المستهدفة.

يزيد الدعم متعدد المنصات من تنوع الأداة وفعاليتها، حيث يمكنها التكيف مع بيئات تكنولوجيا المعلومات المتنوعة. تعتبر هذه القدرة على التكيف مهمة بشكل خاص في البنى التحتية للبيئات المختلطة، وهي شائعة في العديد من المنظمات. يعد ضمان التشغيل السلس عبر منصات مختلفة أمرًا ضروريًا لأداة اختبار الاختراق الشاملة والفعالة.

أدوات إعداد التقارير والتحليلات القوية

لا غنى عن أدوات إعداد التقارير والتحليلات القوية في برامج اختبار الاختراق الفعالة. توفر هذه الأدوات رؤى تفصيلية حول التقييمات الأمنية التي تم إجراؤها، مع تسليط الضوء على نقاط الضعف والانتهاكات المحتملة. إنها تمكن المستخدمين من إنشاء تقارير شاملة تقدم معلومات واضحة وقابلة للتنفيذ لتحسين التدابير الأمنية. تساعد التحليلات الجيدة أيضًا في تتبع التقدم المحرز في التحسينات الأمنية بمرور الوقت.

تعتبر هذه الميزات ضرورية للمؤسسات لفهم وضعها الأمني واتخاذ قرارات مستنيرة. فهي تحول البيانات الأولية إلى معلومات أمنية مفيدة، مما يسهل على الفرق تحديد الأولويات ومعالجة المشكلات الأمنية الهامة بكفاءة.

التكامل مع أدوات أمان الطرف الثالث

يعد التكامل مع أدوات الأمان التابعة لجهات خارجية سمة أساسية لبرنامج اختبار الاختراق. يعزز هذا التكامل قدرات الأداة من خلال السماح لها بالعمل جنبًا إلى جنب مع الحلول الأمنية الأخرى. فهو يسهل الاختبار الشامل من خلال الجمع بين نقاط قوة الأدوات المختلفة، مما يوفر تحليلًا أمنيًا أكثر اكتمالاً. يمكن أن تشمل عمليات التكامل هذه أجهزة فحص الثغرات الأمنية، وأنظمة كشف التسلل، وأدوات مراقبة الشبكة.

تعتبر هذه الميزة ضرورية لإنشاء بيئة أمنية متماسكة، وتمكين برنامج اختبار الاختراق من الاستفادة من الموارد الخارجية للحصول على رؤى أعمق واكتشاف أكثر فعالية للتهديدات ونقاط الضعف المحتملة.

بنية قابلة للتطوير لبيئات الاختبار المتنوعة

تعد البنية القابلة للتطوير أمرًا حيويًا للتكيف مع بيئات الاختبار المختلفة في برامج اختبار الاختراق. تسمح هذه المرونة للأداة بالتعامل بكفاءة مع مختلف أحجام الشبكات وتعقيداتها. تتأثر تكلفة تطوير أداة اختبار الاختراق بشكل كبير بالحاجة إلى قابلية التوسع.

فهو يمكّن الأداة من الأداء الجيد على قدم المساواة في شبكات الأعمال الصغيرة وبيئات المؤسسات الكبيرة. تضمن قابلية التوسع هذه أن الأداة يمكن أن تنمو وتتكيف مع الاحتياجات المتطورة للمؤسسة، مما يجعلها استثمارًا طويل المدى في الأمن السيبراني. تعد القدرة على التكيف أمرًا أساسيًا لتوفير القيمة عبر مجموعة من سيناريوهات الاختبار ومتطلبات العميل.

لا تحدد هذه الميزات قدرات البرنامج فحسب، بل تؤثر أيضًا على تكلفة تطويره. يعد فهمها أمرًا بالغ الأهمية لأي شخص يتطلع إلى تطوير أداة مماثلة لـ Kali Linux من حيث الكفاءة والنطاق.

[اقرأ أيضًا: الخدمات بدون خادم مقابل الخدمات الصغيرة – ما هي البنية التي يجب على الشركات اختيارها؟]

خطوات تطوير أداة اختبار الاختراق مثل Kali Linux

يعد إنشاء أداة اختبار الاختراق المشابهة لـ Kali Linux عملية معقدة ولكنها مجزية. وهي تتضمن سلسلة من الخطوات الإستراتيجية والفنية، كل منها حاسم لفعالية الأداة. فيما يلي خطوات تطوير أداة اختبار الاختراق التفصيلية، والتي ترشدك من المفهوم الأولي إلى التنفيذ النهائي.

الخطوة 1: تحديد متطلبات ونطاق أداة اختبار الأمان

ابدأ بتحديد الاحتياجات والأهداف الأمنية المحددة. التحليل التفصيلي ضروري لتحديد النطاق والأهداف، وتشكيل مخطط لعملية التطوير. تضع هذه المرحلة الأولية الأساس لأداة مركزة وفعالة.

الخطوة الثانية: اختيار مجموعة التكنولوجيا المناسبة للأمن السيبراني

يعد اختيار مجموعة التكنولوجيا المناسبة أمرًا بالغ الأهمية. ويجب أن يتوافق مع وظائف أداتك ومتطلبات قابلية التوسع. يؤثر هذا القرار بشكل كبير على الأداء وقدرات الأمان، مما يؤثر على الفعالية العامة للأداة.

الخطوة 3: تطوير الميزات الأساسية لاختبار الاختراق

ركز على بناء الميزات الأساسية، وتحديد أولويات الوظائف مثل فحص الثغرات الأمنية وتحليل الشبكة. تأكد من أن الميزات الأساسية تتوافق مع نطاقك ومتطلباتك المحددة، مما يمهد الطريق لأداة قوية.

الخطوة 4: اختبار ميزات الأمان وتكرارها

يعد الاختبار الشامل والتكرار أمرًا بالغ الأهمية لتحسين وظائف الأداة. يحدد الاختبار الصارم أي عيوب أمنية ويصححها، مما يضمن موثوقية الأداة وفعاليتها.

الخطوة 5: النشر والتكامل في بيئات الأمن السيبراني

نشر الأداة بنجاح في بيئات الأمن السيبراني المختلفة. تعتبر هذه المرحلة ضرورية لضمان التكامل السلس مع الأنظمة الحالية وقابلية التطبيق في العالم الحقيقي.

الخطوة 6: توفير الدعم المستمر وتحديثات الأمان

تعد المرحلة الأخيرة من الدعم المستمر والتحديثات الأمنية المنتظمة أمرًا بالغ الأهمية للحفاظ على أهمية الأداة وفعاليتها في المشهد السيبراني المتطور، واستكمال خطوات تطوير أداة اختبار الاختراق.

تشكل هذه الخطوات العمود الفقري لمشروع تطوير أداة اختبار الاختراق الناجحة. إن الالتزام بها يضمن إنشاء أداة قوية وموثوقة، قادرة على مواجهة التحديات الديناميكية للأمن السيبراني.

Appinventiv هو شريكك الموثوق به في تطوير أدوات اختبار الاختراق

Appinventiv هي شركة تطوير برمجيات متخصصة في إنشاء حلول تقنية متقدمة، بما في ذلك أدوات مماثلة لـ Kali Linux. إن خبرتنا في تطوير أدوات الأمن السيبراني مدعومة بفريق من المحترفين المتمرسين المخصصين لتقديم حلول أمنية من الدرجة الأولى. نحن ندرك أن تكلفة تطوير أداة اختبار الاختراق الشبيهة بـ Kali Linux يمكن أن تكون بمثابة اعتبار مهم لعملائنا. ولهذا السبب نركز على تقديم أدوات فعالة من حيث التكلفة وقوية ومصممة خصيصًا لتلبية الاحتياجات الأمنية المتنوعة.

يجمع نهجنا بين التكنولوجيا المبتكرة والتخطيط الاستراتيجي، مما يضمن حصول عملائنا على أفضل قيمة دون المساس بالجودة. نحن نعطي الأولوية لمخاوفك الأمنية، ونقدم لك حلولاً مخصصة تتوافق مع متطلباتك المحددة. مع Appinventiv، يمكنك الحصول على شريك ملتزم بتعزيز وضع الأمن السيبراني الخاص بك.

لقد كان من دواعي سرورنا تقديم حلول برمجية رفيعة المستوى لعملاء مثل IKEA وAdidas وKFC وDomino's على سبيل المثال لا الحصر. ثق بنا لإرشادك خلال كل خطوة، بدءًا من المفهوم الأولي وحتى النشر وما بعده، مما يضمن أن استثمارك في الأمن السيبراني يحقق أقصى قدر من العوائد.

تواصل معنا الآن.

الأسئلة الشائعة

س: كم تبلغ تكلفة تطوير أداة اختبار الاختراق؟

ج. تختلف تكلفة تطوير أداة اختبار الاختراق بشكل كبير بناءً على عوامل مثل تعقيد الميزات وبروتوكولات الأمان ومتطلبات التكامل. يتراوح النطاق عادة من 40.000 دولار إلى 300.000 دولار. تعد الأدوات الأساسية ذات الوظائف القياسية أكثر فعالية من حيث التكلفة، في حين أن الأدوات المتقدمة ذات الميزات المتطورة يمكن أن تكون أكثر تكلفة بشكل كبير.

س. كيف يمكن تحقيق قابلية التوسع في أدوات اختبار الاختراق لمختلف أحجام المؤسسات؟

ج: يتم تحقيق قابلية التوسع في أدوات اختبار الاختراق من خلال تصميم بنية مرنة يمكنها التكيف مع أحجام الشبكات وتعقيداتها المختلفة. يتضمن ذلك استخدام التصميمات المعيارية والحلول المستندة إلى السحابة لتلبية الاحتياجات المتطورة لكل من الشركات الصغيرة والمؤسسات الكبيرة.

س: ما هي التحديات الشائعة التي تمت مواجهتها أثناء تطوير أداة اختبار الاختراق؟

ج: تشمل التحديات الشائعة ضمان التغطية الأمنية الشاملة، والتكامل مع أطر الأمن السيبراني المختلفة، والحفاظ على سهولة الاستخدام مع توفير الميزات المتقدمة، والالتزام بالامتثال التنظيمي. ويشكل تحقيق التوازن بين الابتكار والتطبيق العملي وفعالية التكلفة تحديا رئيسيا أيضا.

س: كم من الوقت يستغرق تطوير أداة اختبار الاختراق مثل Kali Linux؟

ج: عادةً ما يستغرق وقت تطوير أداة اختبار الاختراق المتطورة مثل Kali Linux عدة أشهر إلى سنوات، اعتمادًا على النطاق والميزات المطلوبة ومستوى التخصيص. تتضمن العملية بحثًا وتطويرًا واختبارًا وصقلًا مكثفًا لضمان وجود أداة قوية وفعالة.