6 Lehren aus jüngsten Datenschutzverletzungen

Veröffentlicht: 2020-09-30Im Jahr 2020 gab es in letzter Zeit eine Reihe von Datenschutzverletzungen, die Unternehmen große Sorgen bereiten sollten.

Gerade in diesem Jahr haben wir einen dramatischen Anstieg von Angriffen erlebt, die hauptsächlich von Hackern verursacht wurden, die versuchen, die durch die Remote-Arbeit schwächeren Sicherheitsmaßnahmen auszunutzen.

Verwandter Beitrag: Coronavirus-Betrug: Fragen und Antworten mit Impacts Director of MIT Security Services

Abgesehen von der zunehmenden Bekanntheit von Datenschutzverletzungen, von denen einige der größten Unternehmen betroffen sind, gibt es unter Kleinunternehmern wachsende Besorgnis darüber, wie sie in naher Zukunft Opfer werden könnten.

Während einige der größeren Angriffe mehr Schlagzeilen machen, ist die Realität, dass fast die Hälfte aller Angriffe tatsächlich auf kleine Unternehmen abzielen.

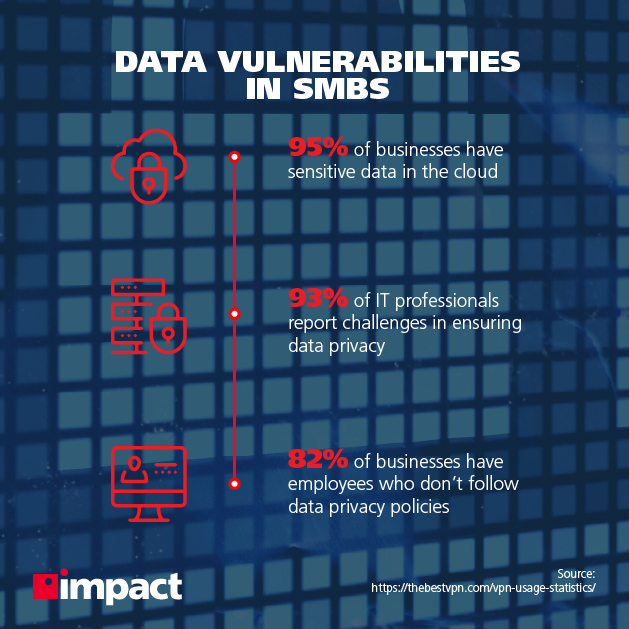

Leider sind viele KMUs auf dem heutigen Cybersicherheitsmarkt schlecht gerüstet, um mit Cyberbedrohungen fertig zu werden, und sehen sich dem Risiko ausgesetzt, verletzt zu werden.

IT-Entscheidungsträger sind sich praktisch einig, dass ihre Organisationen anfällig für externe Angriffe sind, und 71 % dieser Entscheidungsträger geben an, dass sie nicht über die Cybersicherheitsinfrastruktur verfügen, um sich auf einen Angriff vorzubereiten

Mit den kombinierten Kosten für Verstöße gegen Vorschriften, den Verlust des Vertrauens der Kunden und (am wichtigsten) den Verlust sensibler Daten können sich KMUs kostspielige Cyberangriffe auf ihr Unternehmen einfach nicht leisten.

Hier sind sechs Lektionen, die wir aus den jüngsten Datenschutzverletzungen gelernt haben und die Sie zum Schutz Ihres Unternehmens nutzen können:

1. Nehmen Sie die Führung von oben

Einige der bekannteren Verstöße der letzten Jahre haben dazu beigetragen, das Thema Cybersicherheit für Führungskräfte ans Licht zu bringen.

Die Verletzung von Equifax Ende 2017 beispielsweise war für die Kompromittierung der persönlichen Daten von fast 150 Millionen Menschen verantwortlich und sorgt seitdem für Schlagzeilen.

Im Jahr 2018 wurde eine Rekordzahl an personenbezogenen Daten bei Datenschutzverletzungen offengelegt – die Vorfälle stiegen um 126 %

Da die Bedrohung durch Cyberangriffe zunimmt und die Vorkommnisse zunehmen, müssen sich Top-Entscheidungsträger stärker mit der Cybersicherheit befassen und tun dies häufiger auch, indem sie Praktiken von oben nach unten implementieren.

Dies ist ein Trend, der sich 2019 fortgesetzt hat, wobei 54 % der Führungskräfte und 39 % der Direktoren mit der Planung von Reaktionen auf Datenschutzverletzungen vertraut und daran beteiligt sind.

Dieser Trend sollte sich fortsetzen; Die Einbeziehung von Führungskräften der C-Suite ist von entscheidender Bedeutung. Wie bei vielen Technologieimplementierungen muss sie von oben nach unten unterstützt werden, um zu zeigen, dass die Organisation den Datenschutz ernst nimmt.

2. Schulen Sie Ihre Belegschaft

Fehler passieren, sie sind unvermeidlich und lassen sich nicht vermeiden. Die Verringerung der Wahrscheinlichkeit menschlicher Fehler ist jedoch eine absolute Notwendigkeit und der Eckpfeiler eines jeden gründlichen Cybersicherheitsplans.

Dies ist einer der Gründe, warum wir bei Impact Networking Schulungen zum Sicherheitsbewusstsein als Kernbestandteil unseres Cybersicherheitsschutzes anbieten, um sicherzustellen, dass die Mitarbeiter bewusster und informierter darüber sind, wie sie mit wichtigen Datensätzen umgehen sollten.

47 % der Datenschutzverletzungen werden durch Fahrlässigkeit von Mitarbeitern verursacht, z. B. durch versehentlichen Verlust eines Geräts oder das Verlegen eines Dokuments im Internet. Da Cyberangriffe Unternehmen durchschnittlich 5 Millionen US-Dollar kosten, ist dies ein Bereich, in dem sich alle KMU verbessern sollten

Die Verbesserung des Bewusstseins für Cybersicherheit bedeutet, allgemeine schlechte Gewohnheiten in Bezug auf die Nutzung von Technologien anzugehen, sicherzustellen, dass Remote-Arbeit sicher durchgeführt wird, und die Kultur des Arbeitsplatzes zu verbessern, um „digitale Hygiene“ anzunehmen.

79 % der Organisationen, die Cyber-Schulungsmethoden eingeführt haben, konnten einen Verstoß vermeiden; im Vergleich zu 69 % derjenigen, die dies nicht taten

3. Verwalten Sie Ihre IoT-Geräte

Der Markt für das Internet der Dinge ist in den letzten zwei Jahren explosionsartig gewachsen. Der Markt hatte 2017 einen Wert von 235 Milliarden US-Dollar und soll bis 2021 voraussichtlich 520 Milliarden US-Dollar erreichen.

Wie bei praktisch jeder neuen Technologie muss die Cybersicherheit aufholen, und die zunehmende Nutzung vernetzter Geräte am Arbeitsplatz ist nicht anders.

Fast die Hälfte aller KMU hat mindestens eine IoT-Datenpanne erlebt

Dies liegt vor allem an einem deutlichen Mangel an Sicherheitsplänen, die alle Geräte in einem Netzwerk umfassend abdecken. Da 9 von 10 Mitarbeitern ihre eigene Technologie an den Arbeitsplatz bringen, ist diese Haftung ein wichtiger Aspekt, den es zu berücksichtigen gilt.

Aus diesem Grund ist es von grundlegender Bedeutung sicherzustellen, dass die Sicherheit Ihres Unternehmens auf Netzwerkebene durchgesetzt wird. Die riesige Menge an IoT-Geräten, die in einer Arbeitsumgebung vorhanden sind, macht es unmöglich, Sicherheit auf Geräteebene zu implementieren.

Hier werden die Vorteile der Cloud-Sicherheit deutlicher. Da so viele neue Geräte auf die riesigen Datenmengen zugreifen und diese sammeln, die jetzt in Cloud-Systemen gespeichert sind, ist ein umfassendes Programm für Cloud-Sicherheit unerlässlich, um Ihre Kunden- und Unternehmensdaten zu schützen.

In der Praxis bedeutet dies, über eine Plattform zu verfügen, die die Verwaltung von Netzwerkgeräten über ein einziges Gerät ermöglicht, Geräte bereitstellt, Software-Updates durchführt und sie sogar löscht, wenn sie verloren gehen.

Verwandter Beitrag: Was ein gutes Mobile Device Management System ausmacht

4. Haben Sie einen Disaster-Recovery-Plan

Dies ist ein absolutes Muss für jedes kleine Unternehmen. Je länger der Lebenszyklus eines Verstoßes ist, desto mehr kostet er und desto mehr Schaden fügt er dem Unternehmen zu.

Die durchschnittliche Zeit, die ein Unternehmen benötigt, um eine Datenschutzverletzung in seinem System zu erkennen und einzudämmen, beträgt 279 Tage – das sind über neun Monate

Ein Disaster-Recovery- und Business-Continuity-Plan zur schnellen und effektiven Abwehr von Angriffen sollte ganz oben auf Ihrer Cybersicherheitsagenda stehen.

Dies bedeutet, dass Sie Zugriff auf eine sichere Quelle aller betroffenen Daten haben. Lösungen sollten beinhalten:

- Image-Sicherungen des gesamten Betriebssystems; einschließlich aller Anwendungen, Konfigurationen und Daten

- Die Fähigkeit, alles genau so wiederherzustellen, wie es vor der Verletzung war

- Wiederhergestellte Server, die nach einer Sicherheitsverletzung innerhalb einer festgelegten Zeitspanne wieder betriebsbereit sind

All dies kann 2020 mithilfe der Cloud erfolgen. Rechenzentren sind viel sicherer geworden als früher, und ein hochwertiges Cloud-Backup kann praktisch keine Ausfallzeiten für ein Unternehmen garantieren.

Weitere Informationen finden Sie in unserem Blogbeitrag über Rechenzentrumsstufen zum Schutz Ihrer Daten.

5. Verstehen Sie, dass Cybersicherheit ein fortlaufender Prozess ist

Ein Notfallwiederherstellungs- und Geschäftskontinuitätsplan, der Ihr Unternehmen kontinuierlich überwacht, ist einer der besten proaktiven Schritte, die Sie unternehmen können, um Ihre Cyber-Integrität aufrechtzuerhalten.

Eine andere besteht darin, sicherzustellen, dass Ihr Unternehmen regelmäßig bewertet wird, um seine Fähigkeiten gegen Angriffe zu testen. Dies kann mit Penetrationstests erfolgen, bei denen spezielle Tools verwendet werden, um reale Angriffe zu simulieren, um aktiv und sicher Systeme zu durchbrechen und Schwachstellen zu erkennen.

Anschließend kann eine Bewertung der Anfälligkeit eines Unternehmensnetzwerks vorgenommen werden, und es kann entschieden werden, wie vorhandene Funktionen verbessert und neue implementiert werden können.

Bei Impact empfehlen wir halbjährliche Penetrationstests zusätzlich zu aktualisierten Sicherheitsrichtlinien und Compliance-Prüfungen, oft auf vierteljährlicher Basis.

Die Landschaft der Cybersicherheit ändert sich ständig. Jeden Tag werden neue technische und systemische Schwachstellen gefunden.

Dies ist besonders relevant für die große Anzahl von KMUs, die sich einer Art digitaler Transformation unterziehen – die Implementierungen und Änderungen an Geschäftsprozessen und Workflow-Systemen sind ein geeignetes Umfeld für Cyberangriffe.

Aus diesen Gründen empfehlen wir Entscheidungsträgern, Cybersicherheit als einen fortlaufenden Prozess für die Zukunft und nicht als einmaligen Installationsprozess zu betrachten.

6. Investieren Sie in Ihre Cybersicherheit

Es wird mehr in Cybersicherheit investiert als je zuvor.

Der Markt für Cybersicherheit hatte 2004 einen Wert von 3,5 Milliarden US-Dollar. In diesem Jahr hat der Markt einen geschätzten Wert von 124 Milliarden US-Dollar

Der Grund für dieses enorme Wachstum liegt darin, dass Entscheidungsträger in KMUs sich der Notwendigkeit bewusst werden, in eine Cybersicherheitsstrategie zu investieren, die ihr Unternehmen schützt.

Es gibt zwar Fälle, in denen KMU nicht in die benötigten IT-Lösungen investieren, aber die Mehrheit versteht, dass Investitionen eine Notwendigkeit für ein modernes, zukunftsorientiertes Unternehmen sind.

Wenn Entscheidungsträger feststellen, dass die Ergebnisse ihrer Investitionen unbefriedigend sind, liegt das oft daran, dass sie die falschen Lösungen oder Dienstleistungen erworben haben.

Hier kann ein MSSP eingreifen und eine umfassende Bewertung abgeben, die Prozesse analysiert, Schwachstellen aufdeckt und die notwendigen Lösungen für eine umfassende Cybersicherheitsimplementierung ermittelt.

Für Führungskräfte ist Cybersicherheit eines der dringendsten Probleme, mit denen ihre Unternehmen heute konfrontiert sind. Das Programm von Impact bietet Kunden einen lebenswichtigen Cybersicherheitsschutz und beruhigt sie in dem Wissen, dass ihre IT-Infrastruktur von unseren Cybersicherheitsexperten überwacht und gewartet wird. Erfahren Sie hier mehr über die Angebote von Impact.