SentinelOne: Cybersicherheitsempfehlungen für Unternehmen

Veröffentlicht: 2020-02-11SentinelOne, ein Technologiepartner von Impact Networking, hat angesichts der jüngsten Spannungen zwischen den USA und dem Iran mehrere Cybersicherheitsempfehlungen für Unternehmen abgegeben.

Während die Bedrohung durch physische Konflikte nachgelassen hat, ist und bleibt die Bedrohung durch Cyberkonflikte ein Hauptanliegen für US-Unternehmen jeder Größe.

Während wir auf das neue Jahrzehnt zusteuern, wird die Zahl der Angriffe zunehmen.

Angesichts dieser jüngsten Spannungen besteht die begründete Sorge, dass der Iran versuchen könnte, durch Cyberkriegsführung Chaos anzurichten.

Cybersicherheit ist eines der dringendsten Probleme für moderne Unternehmen, und die Beachtung der Cybersicherheitsempfehlungen von Unternehmen wie SentinelOne, in den Schutz der Netzwerkinfrastruktur zu investieren, ist von entscheidender Bedeutung.

Große Bedenken bei Entscheidungsträgern

Wirtschaftsführer erkennen dies mehr denn je.

93 % der KMU-Führungskräfte glauben, dass kleine Unternehmen wie ihres als Einstiegspunkte genutzt werden, wenn ausländische Gegner versuchen, die nationale Sicherheit von Lohn-Cyberangriffen zu durchbrechen

Werfen Sie einen flüchtigen Blick auf diese Liste bedeutender Cyberangriffe und Sie werden feststellen, dass Cyberangriffe seit Jahren in großer Zahl stattfinden.

Für kleine und mittelständische Unternehmen, die nur einen grundlegenden Sicherheitsschutz nutzen, sind die Risiken größer als bei typischeren Zielen wie Banken und Regierungsbehörden.

Verwandter Beitrag: Erweiterte Cybersicherheit: Warum eine Firewall im Jahr 2020 nicht ausreicht

Ihnen fehlt oft ein substanzieller Schutz, was bedeutet, dass KMU anfälliger sind als größere Organisationen.

Die Einsätze sind auch höher, da 93 % der Unternehmen, die keinen Disaster-Recovery-Plan haben, innerhalb von nur einem Jahr ihre Geschäftstätigkeit einstellen

Die daraus zu ziehende Botschaft ist klar.

Cyberangriffe werden weiterhin eine Bedrohung darstellen und KMUs müssen in der Lage sein, effektiv damit umzugehen.

SentinelOne bietet 6 Empfehlungen zur Cybersicherheit

1. Deaktivieren Sie unnötige Ports und Protokolle

„Eine Überprüfung der Protokolle Ihrer Netzwerksicherheitsgeräte sollte Ihnen helfen, festzustellen, welche Ports und Protokolle offengelegt, aber nicht benötigt werden.

„Wenn dies der Fall ist, überwachen Sie diese auf verdächtige ‚Command & Control‘-ähnliche Aktivitäten.“

2. Protokollieren und beschränken Sie die Verwendung von PowerShell

„Wenn ein Benutzer oder Konto PowerShell nicht benötigt, deaktivieren Sie es über den Gruppenrichtlinien-Editor.

„Aktivieren Sie für diejenigen, die dies tun, Codesignierung von PowerShell-Skripten, protokollieren Sie alle PowerShell-Befehle und aktivieren Sie ‚Script Block Logging‘.“

3. Richten Sie Richtlinien ein, um bei neuen Hosts, die dem Netzwerk beitreten, zu warnen

„Um die Wahrscheinlichkeit von „Rogue“-Geräten in Ihrem Netzwerk zu verringern, erhöhen Sie die Sichtbarkeit und lassen Sie wichtige Sicherheitsmitarbeiter benachrichtigen, wenn neue Hosts versuchen, sich dem Netzwerk anzuschließen.“

4. Sichern Sie jetzt und testen Sie Ihren Wiederherstellungsprozess auf Geschäftskontinuität

„Es ist leicht, Backup-Richtlinien schleifen zu lassen oder nicht zu beweisen, dass Sie in der Praxis wiederherstellen können.

„Stellen Sie außerdem sicher, dass Sie über redundante Backups verfügen, idealerweise mit einer Kombination aus heißen, warmen und kalten Standorten.“

5. Verbessern Sie die Überwachung des Netzwerk- und E-Mail-Verkehrs

„Die häufigsten Vektoren für Eindringlinge sind ungeschützte Geräte in Ihrem Netzwerk und gezielte Phishing-E-Mails.

„Befolgen Sie Best Practices zum Einschränken von Anhängen per E-Mail und anderen Mechanismen und überprüfen Sie Netzwerksignaturen.

„Besonderes Augenmerk sollte auf nach außen gerichtete Hosts gelegt werden, die Ziel von Passwort-Spraying und Brute-Force-Anmeldeversuchen sind.

„Extern exponierte Systeme, bei denen keine Multi-Faktor-Authentifizierung implementiert werden kann, sollten sorgfältig überwacht werden.

„Der Versuch, beispielsweise VPN-Server ohne 2FA zu kompromittieren, ist ein etabliertes TTP für im Iran ansässige Akteure.“

6. Patchen Sie nach außen gerichtete Geräte

„Angreifer suchen aktiv nach Schwachstellen und nutzen diese aus, insbesondere solche, die eine Remotecodeausführung oder Denial-of-Service-Angriffe ermöglichen.

„Implementieren Sie bei Bedarf eine Multi-Faktor-Authentifizierung (z. B. VPN-Server).“

Zukünftige Minderung für kleine und mittelständische Unternehmen

Die meisten Unternehmen möchten ihr Unternehmen auf die eine oder andere Weise vor Cyberbedrohungen schützen.

Aber wie?

Nun, werfen wir einen Blick auf die Kernkomponenten, die Sie abgedeckt haben müssen, um eine funktionierende Sicherheitsrichtlinie zu haben.

Perimetersicherung

Ihr Netzwerkperimeter ist die Grenze zwischen Ihnen (Intranet) und der Außenwelt (Internet).

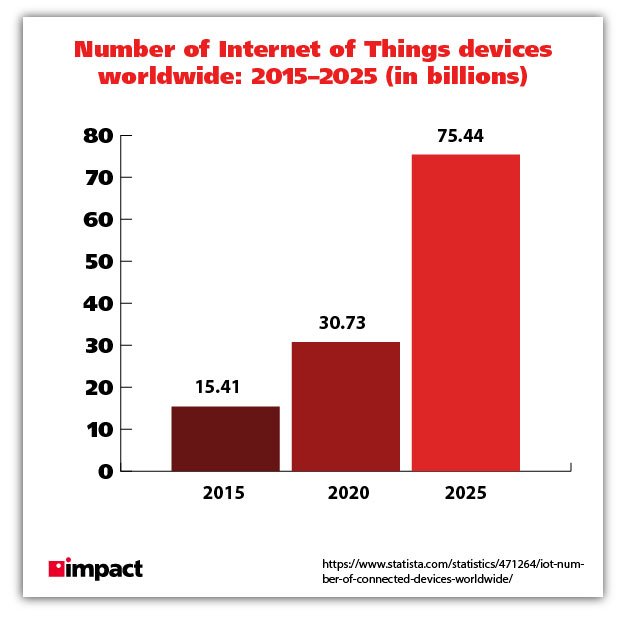

Die Ära des Internets der Dinge, in der wir uns jetzt befinden, hat das Spiel verändert.

Zu jedem Zeitpunkt werden eine Vielzahl neuer Geräte mit Ihrem Netzwerk verbunden, was neue Herausforderungen für die Sicherheit bedeutet.

Sie sollten über eine starke einheitliche Bedrohungsmanagementlösung für Ihren Perimeterschutz verfügen.

Auf diese Weise wird Ihr Netzwerk vor allen eingehenden Bedrohungen geschützt und Malware und andere böswillige Akteure in Echtzeit blockiert.

Sie sollten auch eine Web Application Firewall (WAF) implementieren, um den Webverkehr zu überprüfen.

Dadurch erhalten Sie eine vollständige Abdeckung, überprüfen den verschlüsselten Datenverkehr und schützen Ihre Website vor Bedrohungen wie Denial-of-Service-Angriffen (DDoS).

Endgeräteschutz

Wie wir gerade erwähnt haben, bedeutet die derzeitige Verbreitung von IoT-Geräten, dass noch viel mehr Dinge geschützt werden müssen.

Laptops, Telefone, Tablets, Fernseher, Drucker – sie alle sind wahrscheinlich in jedem Büro mit dem Netzwerk verbunden.

Dies schafft eine Vielzahl neuer Einstiegspunkte für potenzielle Hacker.

Tatsächlich ist der Drucker – der von Mitarbeitern oft vergessen wird – ein unglaublich anfälliges Gerät, das häufig angegriffen und zur Infizierung von Netzwerken verwendet wird.

Dies macht Endpunktsicherheit zu einem Muss.

Unternehmen sollten alles tun, um sicherzustellen, dass alle im Netzwerk betriebenen Geräte mit einer Antivirenlösung der nächsten Generation angemessen geschützt sind.

Verwandter Beitrag: Was ist Antivirus der nächsten Generation?

Authentifizierung

Die erweiterte Überprüfung für Benutzer, die sich bei Ihrem Netzwerk anmelden, ist ein sicherer Weg, um Ihre Sicherheit erheblich zu verbessern.

Es ist ratsam, dass Sie über ein System zur Verwaltung von Anmeldeinformationen verfügen, das Ihre Passwörter mit soliden Verschlüsselungsmethoden schützt.

Verwandter Beitrag: Was ist Cyberhygiene?

Eine der sich am schnellsten durchsetzenden Verifizierungsmethoden ist die Verwendung der Multi-Faktor-Authentifizierung (MFA).

Obwohl einige es ärgerlich finden, lügen die Statistiken nicht.

Microsoft Cloud -Dienste sehen jeden Tag 300 Millionen betrügerische Anmeldeversuche.

Sie schätzen, dass MFA 99,9 % der automatisierten Angriffe blockiert.

Mit anderen Worten, es funktioniert und der Unterschied, den MFA macht, ist beträchtlich.

Sicherung & Wiederherstellung

Wir haben bereits festgestellt, dass eine überwältigende Anzahl von kleinen und mittelständischen Unternehmen, die Opfer eines Cyberangriffs werden, letztendlich scheitern.

Dies liegt oft daran, dass sie keine Struktur haben, um schnell mit einem Angriff fertig zu werden.

Die Notfallwiederherstellung ist absolut entscheidend und sollte niemals vernachlässigt werden.

Verwandter Beitrag: Warum ein Notfallwiederherstellungsplan für KMUs von entscheidender Bedeutung ist

Da nur 27 % der Unternehmen auf Business Continuity vorbereitet sind und ein Drittel der Unternehmen ihre Disaster-Recovery-Pläne überhaupt nicht testen, gibt es einen klaren Trend, dass KMU keine starke Strategie zur Abwehr von Cyberangriffen anwenden

Ausfallzeiten sind teuer und sollten um jeden Preis verringert werden.

Sie sollten doppelte Images aller Aspekte Ihres Betriebssystems haben, einschließlich Anwendungen.

Diese Images sollten zeitnah an Sie geliefert werden können, damit ein Techniker Ihre Systeme wiederherstellen und Sie so schnell wie möglich wieder zum Laufen bringen kann.

Wie MSSPs KMUs helfen

Da immer mehr kleine und mittelständische Unternehmen von Cyberangriffen bedroht sind, steigt die Nachfrage nach Sicherheitspartnern.

Managed Security Service Provider (MSSPs) springen ein, um die Lücken zu schließen, und bieten Unternehmen eine einfache Möglichkeit, sich um den Schutz ihrer Daten zu kümmern.

Ein MSSP bietet eine Fülle von Erfahrungen, Fachwissen und Top-Lösungen zu einem erschwinglichen Festpreis.

Verwandter Beitrag: Welche MSSP-Services sollten Sie von Ihrem Sicherheitspartner erwarten?

Sie führen eine Bewertung durch, nehmen Ihre aktuelle Einrichtung zur Kenntnis und geben Ihnen eine detaillierte Aufschlüsselung darüber, wo Ihre Sicherheit auf dem neuesten Stand ist und wo sie möglicherweise verbessert werden muss.

Mit einem Sicherheitspartner können sich KMUs darauf verlassen, dass die Experten im Einsatz sind.

Der Markt für verwaltete Sicherheitsdienste hatte im vergangenen Jahr einen Wert von 27,7 Milliarden US-Dollar; Es wird erwartet, dass es bis 2025 auf 64,73 Milliarden US-Dollar anwächst.

Da Cyberangriffe in Umfang und Umfang anhalten, gehen wir davon aus, dass die Nutzung von MSSP-Diensten im Laufe des Jahres 2020 und darüber hinaus zunehmen wird.

Das Managed Security-Programm von Impact Networking bietet Kunden einen lebenswichtigen Cybersicherheitsschutz und beruhigt sie in dem Wissen, dass ihre IT-Infrastruktur von unseren Sicherheitsexperten überwacht und gewartet wird.

Wir haben Hunderte von Anbietern überprüft, um sicherzustellen, dass unser Programm erstklassige Lösungen für unsere Kunden nutzt. In der heutigen Landschaft war ein umfassendes Cybersicherheitsprogramm noch nie so wichtig.

Erfahren Sie hier mehr über das Angebot von Impact.