Welche MSSP-Services sollten Sie von Ihrem Sicherheitspartner erwarten?

Veröffentlicht: 2020-01-22Stellen Sie sicher, dass Ihr MSSP die Dienste anbietet, die Sie verdienen

MSSP-Dienste gewinnen zunehmend an Bedeutung, da Cybersicherheit zunehmend zu einem der dringendsten Probleme für kleine und mittelständische Unternehmen wird.

Die Daten- und Informationssicherheit ist die drittgrößte Budgetpriorität für KMUs – kein Wunder, wenn man bedenkt, dass fast die Hälfte aller Cyberangriffe auf sie abzielen.

Managed Security Service Provider (MSSPs) springen ein, um die Nachfrage zu befriedigen, und KMUs wenden sich immer häufiger an sie, um ihre Anforderungen an die Netzwerksicherheit zu erfüllen.

Der globale Markt für Managed Security Services belief sich im vergangenen Jahr auf 24 Milliarden US-Dollar – bis 2023 soll er sich auf fast 48 Milliarden US-Dollar fast verdoppelt haben

Führungskräfte und Entscheidungsträger wenden sich an MSSPs, weil sie eine Fülle von Erfahrungen, Fachwissen und Lösungen zu einem erschwinglichen Festpreis anbieten können.

Allerdings sind nicht alle MSSPs gleich geboren.

Wir werden einen Blick darauf werfen, was Sie erwarten sollten, wenn Sie einen Partner an Bord holen, und die Servicequalität, die ein herausragender Anbieter Ihrer Organisation bieten kann.

Die Kernkomponenten eines hochwertigen Cybersicherheitsangebots

Audit & Schwachstellenanalyse

Einer der wichtigsten unmittelbaren Schritte in Ihrer Partnerschaft wird eine Schwachstellenanalyse sein, die durchgeführt wird, um das Netzwerk Ihres Unternehmens auf Schwachstellen zu scannen, die angegangen werden müssen.

Mit Scan-Tools und Interviews können MSSP-Dienste feststellen, wo sich Schwachstellen in Ihren internen und kundenorientierten Netzwerken befinden, und Änderungen und Projekte empfehlen, die Ihrem Unternehmen helfen, potenzielle Schäden zu mindern und Ihnen den Schutz zu bieten, den Sie benötigen.

Nachdem diese Änderungen behoben wurden, können zusätzliche Schwachstellenscans durchgeführt werden, um sicherzustellen, dass die neuen Änderungen die gewünschten Ergebnisse erzielt haben.

Regelmäßige, geplante Scans sind ein wichtiger Bestandteil eines umfassenden Sicherheitsplans.

Für viele Organisationen liegen Schwierigkeiten darin, dass sie nicht in der Lage sind, vollständig zu verstehen, welchen Bedrohungen sie ausgesetzt sind und wie ihnen begegnet werden kann.

Schlimmer noch, ein Unternehmen hat möglicherweise ein Sicherheitstool implementiert, ignoriert Probleme jedoch einfach, weil es nicht weiß, wie es darauf reagieren soll, oder sich seiner Bedeutung nicht sicher ist.

40 % der internen IT-Sicherheitsexperten ignorieren Warnungen, die sie erhalten, weil die ihnen gegebenen Informationen nicht umsetzbar sind, während 32 % Warnungen wegen sogenannter „Warnmüdigkeit“ ignorieren – einer Flut von Warnsignalen, mit denen sie nicht umgehen können

Dies kann zu einem chaotischen Ansatz für die Cybersicherheit führen, bei dem KMUs effektiv raten, was das Beste für ihre Sicherheitsoperationen ist.

Qualitativ hochwertige MSSP-Services können in diesen Szenarien helfen, indem sie umsetzbare Empfehlungen geben, die mit einem klaren Aktionsplan alle Bedrohungen und Schwachstellen in Ihrem Netzwerk im Auge behalten.

Perimetersicherung

Ihr Netzwerkperimeter ist die Grenze zwischen Ihrem privaten Netzwerk (normalerweise Intranet ) und Ihrem öffentlich zugänglichen Netzwerk (normalerweise Internet ).

Perimeter haben sich in den letzten Jahren stark verändert; Für die meisten modernen Unternehmen ist das Konzept eines Perimeters viel abstrakter, als viele normalerweise damit vertraut sind.

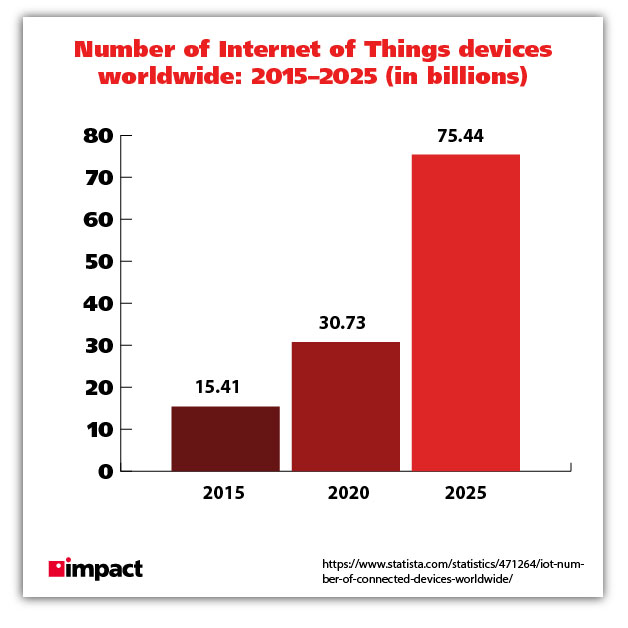

Die Internet-of-Things-Technologie bedeutet, dass sich Benutzer über eine Vielzahl von Geräten mit Netzwerken verbinden, die verbucht werden müssen, und die Cloud-Technologie hat die Anzahl der Server vor Ort, die Unternehmen unterhalten müssen, drastisch verringert.

Diese stellen KMU vor völlig neue Sicherheitsherausforderungen.

MSSP-Dienste sollten in der Lage sein, ein starkes einheitliches Bedrohungsmanagementpaket für Ihre Perimeterabwehr anzubieten.

Dadurch wird Ihr Netzwerk vor eingehenden Bedrohungen geschützt und Malware in Echtzeit blockiert.

Neben dem Schutz durch Bedrohungsmanagement können Sie auch eine Web Application Firewall (WAF) verwenden, um den Webverkehr zu untersuchen.

Eine WAF bietet Ihnen eine vollständige webzentrierte Abdeckung, überprüft den verschlüsselten Datenverkehr und schützt Ihre Website vor schädlichen Angriffen wie DDoS-Angriffen (Distributed Denial of Service).

Endgeräteschutz

Endgerätesicherheit bedeutet, Geräte zu schützen, die sich mit Ihrem Netzwerk verbinden, egal ob es sich um Workstations, mobile Geräte oder Drucker handelt.

Der Aufstieg und die Verbreitung von IoT-Geräten und die Anzahl der Endpunkte, die in den Netzwerken moderner Unternehmen betrieben werden, haben dramatisch zugenommen.

Viele dieser Endpunkte werden von KMUs in ihren Sicherheitsstrategien einfach übersehen.

Druckereien beispielsweise können eine ernsthafte Cybersicherheitsbedrohung darstellen, wenn sie nicht angemessen geschützt sind – was häufig nicht der Fall ist.

Ihre Endpunkte sollten durch eine Antivirus-Lösung der nächsten Generation geschützt werden; Verhinderung bösartiger ausführbarer Dateien und dateiloser Angriffe und Exploits in Ihren Systemen.

Verwandter Beitrag: Was ist Antivirus der nächsten Generation?

Darüber hinaus sollte Ihr Sicherheitsanbieter eine Lösung mit Persistenzschutz bereitstellen.

Seit den 90er Jahren nutzen Hacker Persistenztechniken, um in die Netzwerkinfrastrukturen von Unternehmen einzudringen.

Der Endpunkt-Sicherheitsstack Ihres MSSP sollte eine Lösung enthalten, die vor Malware-Persistenz schützt , indem Metadaten von Anwendungen, die beim Hochfahren oder bei der Benutzeranmeldung gestartet werden, rigoros analysiert werden.

Datenfluss

Der Schutz von Daten, die in Ihr Unternehmen ein- und ausfließen, ist eine der wichtigsten Überlegungen Ihrer Sicherheitsstrategie.

Dazu gehören Daten, die Sie senden, und Daten, die von allen Mitarbeitern Ihrer Belegschaft empfangen werden.

Wie Sie bereits wissen, kann es schwierig sein, die schiere Menge an Datenfluss in einem Unternehmen im Griff zu behalten.

Aus diesem Grund benötigen Sie ein hochwertiges Schutzmodul für alle Ihre sensiblen Informationen.

Azure Information Protection ist ein gutes Beispiel für diese Art von Lösung.

90 % aller Daten weltweit wurden in den letzten zwei Jahren generiert. KMUs haben mehr Datenfluss in ihren Organisationen als je zuvor

Daten können basierend auf ihrer Sensibilität in einem vollständig automatisierten System klassifiziert und gekennzeichnet werden, wodurch ein kontinuierlicher Schutz des Datenflusses gewährleistet ist, unabhängig davon, wo sie sich befinden oder wem sie gehören.

Dies gewährleistet einen sicheren Umgang mit Daten in Ihrer gesamten Organisation und reduziert die Wahrscheinlichkeit, dass ungesicherte Daten an den Ort gelangen, drastisch.

Sie sollten auch davon ausgehen, dass MSSP-Dienste eine fortschrittliche Lösung verwenden, die vor eingehenden Spam-Informationen schützen kann.

Cyberkriminelle werden bei ihren Spam-Angriffen immer raffinierter, und die Statistiken geben Aufschluss über die Gefahr, die KMU durch gezielte Phishing-Angriffe darstellen.

Authentifizierung

Die Überprüfung, ob die richtigen Benutzer auf Ihr Netzwerk zugreifen, ist ein entscheidender Aspekt Ihrer Cybersicherheitsstrategie.

Es ist ratsam, ein sicheres System zur Verwaltung von Anmeldeinformationen zu haben, das Ihre Passwörter mit soliden Verschlüsselungsmethoden schützt.

Ein gutes Verwaltungssystem wird oft zentral auf einem Cloud-Server gespeichert, was das einfache Speichern und Abrufen von Passwörtern ermöglicht, aber einen absolut soliden Schutzmechanismus bietet.

Verwandter Beitrag: Was ist Cyberhygiene?

Eine hochwertige Authentifizierungslösung kann Ihrem Anbieter die Möglichkeit geben, die Integrität Ihres Netzwerkzugriffs zu überwachen und darüber zu berichten.

Wer sich in Ihr System einloggt; die Komplexität (und Sicherheit) von Benutzeranmeldeinformationen; und Einblicke in die Nutzung – damit Sie angemessene Entscheidungen zur Sicherheit Ihres Benutzerkontos treffen können.

Wenn Sie noch sicherer sein möchten, können Sie davon ausgehen, dass Ihre MSSP-Dienste Lösungen mit Multi-Faktor-Authentifizierung (MFA) für zusätzliche Sicherheit anbieten, wie sie in der heutigen Sicherheitswelt üblich sind.

MFA ist eine sichere Möglichkeit, Ihr Unternehmen vor Angriffsmethoden wie Phishing und Brute-Force-Angriffen zu schützen.

Es stärkt Ihre Sicherheit, indem es Benutzerkonten eine völlig neue Schutzebene hinzufügt.

Sicherung & Wiederherstellung

Opfer eines Cyberangriffs zu werden, kann für ein KMU potenziell tödlich sein.

Sie sind sehr kostspielig – nicht nur in Bezug auf Geld, sondern auch in Bezug auf den Ruf – und ein Alptraum für Unternehmen.

93 % der Unternehmen, die einen größeren Datenverstoß erleiden, gehen nach einem Jahr aus dem Geschäft.

Ausfallzeiten sind teuer und sollten um jeden Preis verringert werden.

Ein starker Notfallwiederherstellungsplan für Ihre Unternehmensdaten ist für ein modernes Unternehmen von entscheidender Bedeutung.

Da nur 27 % der Unternehmen auf Business Continuity vorbereitet sind und ein Drittel der Unternehmen ihre Disaster-Recovery-Pläne überhaupt nicht testen, gibt es einen klaren Trend, dass KMU keine starke Strategie zur Abwehr von Cyberangriffen anwenden.

MSSP-Dienste sollten Ihnen einen sicheren und umfassenden Sicherungsplan für alle Ihre Daten anbieten können.

Das bedeutet, dass Duplikat-Images aller Aspekte Ihres Betriebssystems, einschließlich aller Anwendungen, zeitnah an Sie geliefert werden können, damit ein Techniker Ihre Systeme wiederherstellen und Sie wieder zum Laufen bringen kann.

Diese Lösungen können physisch und virtuell in der Cloud angeboten werden.

Wenn Ihre Daten mit einer Cloud-Lösung gesichert werden, kann Ihr Betrieb sofort wiederhergestellt werden.

Verwandter Beitrag: Warum ein Notfallwiederherstellungsplan für KMUs von entscheidender Bedeutung ist

Cloud-Optionen können regelmäßig alle 15 Minuten gesichert werden – auch außerhalb der Geschäftszeiten.

Lokale Server-Backups können stündlich innerhalb der Geschäftszeiten durchgeführt werden.

Überwachung

Dies ist eine der wichtigsten Komponenten, die Ihnen gute MSSP-Dienste bieten können.

Ihr Partner sollte einen vollständigen Einblick in Ihre Systeme und Benutzer haben, um Ihre Sicherheitsfunktionen und den Zustand Ihres Netzwerks ständig vollständig zu verstehen.

Das bedeutet, dass sie Lösungen verwenden sollten, die eine kontinuierliche Überwachung unterstützen und Ihren dedizierten vCIO proaktiv auf potenzielle Bedrohungen aufmerksam machen, damit diese angegangen werden können, bevor sie zu einem größeren Problem werden.

Bedrohungen werden oft vom MSSP behandelt, bevor der Client überhaupt etwas bemerkt.

Sie können auch erwarten, dass Ihr MSSP eine Analyselösung verwendet, die Sicherheitsdaten aggregiert, indiziert und analysiert, um Verhaltensinkonsistenzen im Netzwerk einer Organisation zu erkennen.

Ihr Partner sollte eine Erkennungs- und Reaktionsstrategie verfolgen.

Das bedeutet, dass sie, wenn eine Anomalie oder ein Problem gefunden wird, die Ursache der Bedrohung untersuchen und ermitteln.

Dann werden sie reagieren und dazu beitragen, diese Bedrohungen in Zukunft abzuschwächen.

Dienstleistungen

Schließlich sollte Ihr MSSP-Partner genau das sein – ein Partner.

Das bedeutet, dass sie eine aktive Rolle übernehmen sollten, um sicherzustellen, dass Ihr Sicherheitstechnologie-Stack voll ausgeschöpft wird.

Mitarbeiter erweisen sich immer wieder als Schwachstelle in der Netzwerksicherheit.

Sowohl böswillig als auch versehentlich sind die Mitarbeiter oft schlecht gerüstet, um zu wissen, wie Best Practices in Bezug auf Cybersicherheit umgesetzt werden

Ein MSSP sollte in der Lage sein, Schulungen und Beratung für Ihre Mitarbeiter anzubieten, um sicherzustellen, dass alle Benutzer, die in Ihrem Netzwerk arbeiten, die notwendigen Vorsichtsmaßnahmen treffen.

Das Managed Security-Programm von Impact Networking bietet Kunden einen lebenswichtigen Cybersicherheitsschutz und beruhigt sie in dem Wissen, dass ihre IT-Infrastruktur von unseren Sicherheitsexperten überwacht und gewartet wird.

Wir haben Hunderte von Anbietern überprüft, um sicherzustellen, dass unser Programm erstklassige Lösungen für unsere Kunden nutzt. In der heutigen Landschaft war ein umfassendes Cybersicherheitsprogramm noch nie so wichtig. Erfahren Sie hier mehr über das Angebot von Impact.