Die 10 größten Cloud-Sicherheitsrisiken im Jahr 2023 und wie man sie angeht

Veröffentlicht: 2022-12-13Branchen aller Arten und Größen nutzen die Cloud heutzutage für eine Vielzahl von Diensten. Es könnte für Datensicherungen, Datenanalysen, Softwareentwicklung oder als virtueller Schreibtisch verwendet werden. Aber mit solchem Komfort geht immer das Sicherheitsrisiko einher. Sind die in die Cloud eingegebenen Daten sicher genug? Wer hat Zugriff darauf und wie geschützt ist es?

Während Unternehmen ihre Daten in die Cloud migrieren, sind Sicherheitsbedenken wie die versehentliche Offenlegung von Anmeldeinformationen und Datenverlust häufiger denn je geworden. In den letzten Jahren hat die Zahl der Cyber-Bedrohungen zugenommen, was Cloud-Sicherheitslösungen für Unternehmen unverzichtbar macht.

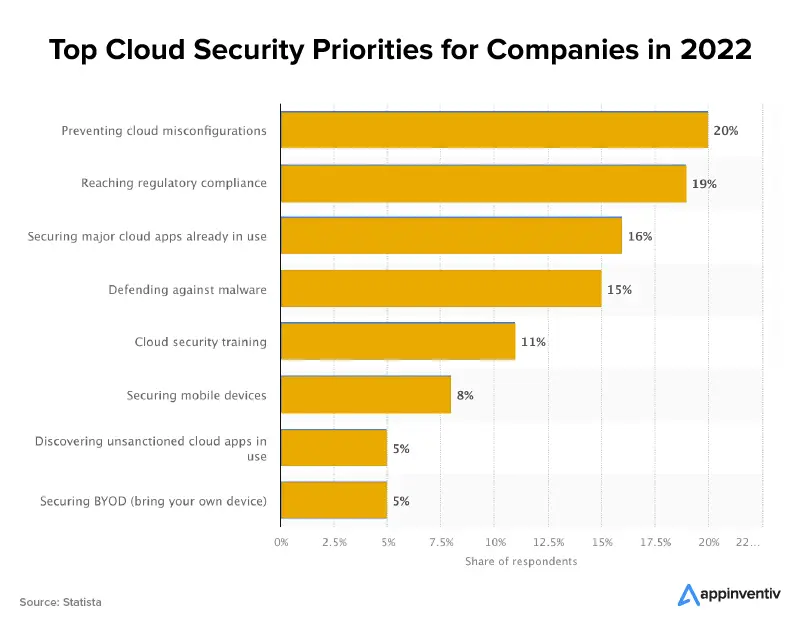

Wie von Statista berichtet, wurde der globale Markt für Cloud-Sicherheitssoftware im Jahr 2020 auf 29,5 Milliarden US-Dollar geschätzt und ist bereit, bis 2026 37 Milliarden US-Dollar zu erreichen.

Daher muss Ihr Unternehmen über eine starke Strategie verfügen, um sich vor Cloud-Sicherheitsbedrohungen zu schützen und die Geschäftskontinuität zu gewährleisten. Aber um eine starke Sicherheitsstrategie zu haben, müssen Sie sich zunächst der wichtigsten Cloud-Sicherheitsprobleme und ihrer möglichen Lösungen im Jahr 2023 bewusst sein.

Tauchen wir ein!

Was sind die 10 größten Cloud-Sicherheitsrisiken im Jahr 2023 und wie können sie gemindert werden?

1. Datenschutzverletzung

Wenn auf die vertraulichen Daten Ihres Unternehmens ohne Ihr Wissen oder Ihre Zustimmung zugegriffen und diese verwendet werden, nennen wir dies eine Datenschutzverletzung. Es ist im Grunde genommen ein Diebstahl, der meistens aufgrund schwacher Anmeldeinformationen oder hochkomplexer Zugangssysteme passiert, die den falschen Personen falsche Berechtigungen erteilen können.

Es kann auch auf das Eindringen von Malware in Ihr System zurückzuführen sein. Dabei richten sich die meisten Angriffe gegen Datensysteme, denn darauf legen Angreifer Wert. Eine unzureichende Cloud-Konfiguration oder kein Schutz zur Laufzeit können Daten für Diebstahl anfällig machen.

Verschiedene Arten von Informationen haben unterschiedliche Konsequenzen, wenn sie kompromittiert werden. Identitätsdiebe und Phisher kaufen sensible Daten wie Sozialversicherungsnummern und Krankenakten von Kriminellen im Darknet.

Interne Dokumente und E-Mails enthalten vertrauliche Informationen, die dazu verwendet werden könnten, den guten Namen eines Unternehmens zu ruinieren und den Aktienkurs zu drücken, wenn es in die falschen Hände gerät. Unabhängig von der Motivation für den Diebstahl stellen Sicherheitsverletzungen ein ernsthaftes Risiko für Unternehmen dar, die Daten in der Cloud speichern.

Was ist die Lösung?

Verschlüsselungen

Durch Verschlüsselung am Rand des Netzwerks können vertrauliche Informationen geschützt werden, noch bevor sie das Gelände Ihres Unternehmens verlassen und in die Cloud gelangen. Sobald Ihre Daten verschlüsselt sind, sollten Sie die Schlüssel aufbewahren, die zum Verschlüsseln und Entschlüsseln der Daten verwendet werden können.

Sie sollten niemals Verschlüsselungsschlüssel im selben Programm wie Ihre vertraulichen Informationen aufbewahren. Abgesehen davon, dass sie im Besitz von Verschlüsselungsschlüsseln sind, sollten IT-Abteilungen regelmäßig die Wirksamkeit bestehender Verschlüsselungsprotokolle bewerten.

Multi-Faktor-Authentifizierung

Neben der Identifizierung und dem Zugang müssen auch Anmeldeinformationen vom Benutzer bereitgestellt werden. Geben Sie beispielsweise ein Passwort ein und erhalten Sie dann eine Benachrichtigung mit einem einmalig zu verwendenden Zahlenschlüssel. Heutzutage ist dies eine der Standardanforderungen, um Cloud-Sicherheitsrisiken zu mindern. Erfahren Sie, wie Sie ein Multifaktor-Authentifizierungssystem in Ihrer mobilen App implementieren können.

Studien zeigen, dass 25 % der Datensicherheitsverletzungen auf Phishing zurückzuführen sind.

2. Compliance-Verstoß

Unternehmen laufen ein hohes Risiko schwerwiegender Konsequenzen, wenn sie in einen Zustand der Nichteinhaltung geraten. Vorschriften wie PCI DSS und HIPAA, die sensible Daten schützen, müssen von allen Organisationen befolgt werden.

Die Einhaltung dieser Vorschriften kann es erforderlich machen, dass Sie einen isolierten Teil des Netzwerks erstellen, auf den nur autorisierte Mitarbeiter zugreifen können. Viele Organisationen schränken den Zugriff ein und was Einzelpersonen tun können, wenn sie Zugriff erhalten, um sicherzustellen, dass Compliance-Standards eingehalten werden.

Wenn Compliance-Vorschriften nicht befolgt werden, muss das Unternehmen möglicherweise mit Strafen und Bußgeldern rechnen, die sich nachteilig auf das Geschäft auswirken können. Leider halten sich nicht alle Anbieter von Cloud-Diensten an alle Sicherheitsstandards der Branche. Ein erhebliches Problem entsteht, wenn ein Cloud-basierter Dienst hinzugefügt wird, ohne dass die Einhaltung aller geltenden gesetzlichen Standards überprüft wird.

Was ist die Lösung?

Stellen Sie eine effektive Compliance sicher

Die meisten Unternehmen haben Datenschutz- und Compliance-Richtlinien implementiert, um ihre Ressourcen zu schützen. Darüber hinaus sollte ein Governance-Rahmen Rollen und Verantwortlichkeiten innerhalb des Unternehmens definieren und sicherstellen, dass diese Regeln eingehalten werden.

Beachten Sie die Rollen und Verantwortlichkeiten jedes Mitarbeiters in einer Reihe von Richtlinien. Es muss auch angeben, wie sie miteinander kommunizieren.

[Es könnte Sie auch interessieren zu lesen, wie Sie eine PCI-DSS-konforme und HIPAA-konforme Anwendung erstellen können.]

3. Datenverlust

Der Verlust von Daten ist das größte Risiko, das in den meisten Fällen irreversibel ist. Die Daten können aus verschiedenen Gründen verloren gehen – die Anfälligkeit der Datenbanken, die Speicherung bei einem nicht zuverlässigen Cloud-Speicherdienstanbieter, der Verlust oder das versehentliche Löschen der Daten oder der Verlust Ihrer Anmeldeinformationen für den Zugriff auf die Daten.

Ein großer Vorteil und wesentlich für die Cloud-basierte Zusammenarbeit ist jedoch die Einfachheit, mit der Sie Informationen über die Cloud austauschen können. Dies führt jedoch zu erheblichen Datenschutz- und Sicherheitsproblemen, und dies ist das Hauptproblem, das Unternehmen mit der Cloud haben. Wenn das Teilen von Informationen über öffentliche Links oder ein Cloud-basiertes Repository auf öffentlich eingestellt ist, kann jeder mit dem Link darauf zugreifen, und es gibt Tools, die entwickelt wurden, um das Internet nach solchen unsicheren Cloud-Bereitstellungen zu durchsuchen.

Was ist die Lösung?

Setzen Sie Datenschutzrichtlinien durch

Der Erfolg eines jeden Unternehmens hängt von seiner Fähigkeit ab, private und sensible Daten zu schützen. Die Speicherung von personenbezogenen Daten einer Organisation ist anfällig für Hacking und andere Formen von Sicherheitsverletzungen. Wenn ein Cloud-Service-Anbieter ausreichende Sicherheitsvorkehrungen treffen muss, sollten Unternehmen entweder woanders hingehen oder darauf verzichten, sensible Daten bei ihnen zu speichern.

Sicherungen

Der beste Ansatz, um Datenverlust in den meisten Formen zu verhindern, sind regelmäßige Datensicherungen. Sie benötigen einen Zeitplan für die Datensicherung und eine genaue Definition, welche Daten gesichert werden und welche nicht. Verwenden Sie zur Automatisierung Software zur Verhinderung von Datenverlust.

[Lesen Sie auch: Wie können Unternehmen ihre Daten in Cloud-Umgebungen schützen?]

4. Angriffsfläche

Was wir als Gesamtanfälligkeit einer Umgebung bezeichnen, wird als Angriffsfläche bezeichnet. Die Angriffsfläche wächst mit jeder neuen Aufgabe. In einigen Fällen kann die Menge der offen zugänglichen Arbeitslast nach der Verwendung von Microservices steigen. Wenn Sie sie nicht gut verwalten, kann Ihre Infrastruktur nach einem Angriff auf eine Weise angreifbar sein, derer Sie sich nicht bewusst sind.

Ein Anruf zu dieser Stunde ist das Letzte, was jemand will.

Auch subtile Informationslecks, die einem Angriff Tür und Tor öffnen, sind Teil der Angriffsfläche. Aufgrund der Natur des Internets und der Cloud sind Sie immer anfällig für Angriffe von außen.

Es könnte für das tägliche Funktionieren Ihres Unternehmens von entscheidender Bedeutung sein, aber Sie sollten es im Auge behalten.

Was ist die Lösung?

Korrekte Netzwerksegmentierung und -sicherheit

Erstellen Sie Sicherheitszonen in jeder Ihrer Umgebungen und lassen Sie nur Datenverkehr passieren, der notwendig und angemessen ist, um die Firewall zu passieren. Stellen Sie nach Möglichkeit jeder Anwendungsumgebung (Entwicklung, Staging und Produktion) ein eigenes Cloud-Konto zur Verfügung.

Nutzen Sie das Prinzip der geringsten Berechtigung

Stellen Sie gezielt Zugang und Ressourcen bereit. Ein Entwickler, der beispielsweise nur Code bereitstellt, sollte keinen Administratorzugriff auf das gesamte Cloud-Konto haben. Ein Entwickler sollte auch nicht ständig Zugriff auf eine Arbeitsumgebung haben. Versorgen Sie sie einfach mit dem, was sie benötigen. Es stehen Tools zur Verfügung, die bei der richtigen Dimensionierung von Konten und Benutzern helfen.

5. Unsichere APIs

Abgesehen davon, dass Unternehmen ihren Cloud-Service anpassen können, ermöglichen Anwendungsprogrammierschnittstellen oder APIs auch Zugriff, Authentifizierung und Verschlüsselung. Da sich APIs weiterentwickeln, um Benutzer besser zu bedienen, stellen sie auch ein größeres Sicherheitsrisiko für den Datenspeicher dar.

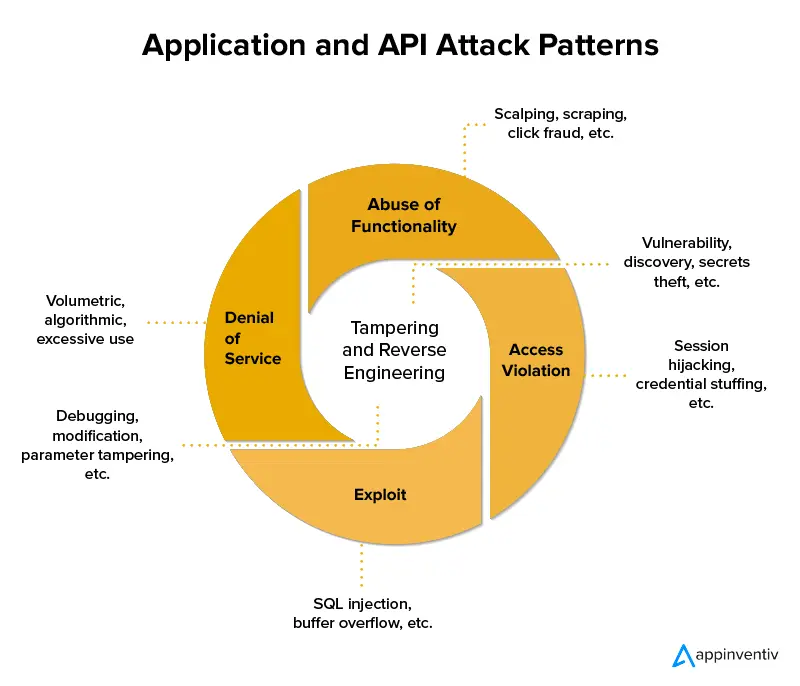

Ihre Daten und Systeme könnten kompromittiert werden, wenn Sie sich auf Cloud-Dienste mit ungesicherten APIs verlassen. Normalerweise sind diese gut dokumentiert, um den Kunden die Verwendung zu erleichtern, aber wenn sie nicht angemessen gesichert sind, können sie kritische Probleme verursachen. Um in eine API einzudringen, wenden Hacker normalerweise eine von drei Methoden an: Brute Force, Denial of Service oder Man-in-the-Middle. Ihre Cloud-Sicherheitslösungen müssen in der Lage sein, diese drei Methoden zu bewältigen.

Was ist die Lösung?

Gefälschter Verstoß

Penetrationstests, die einen externen Angriff auf eine Reihe von API-Endpunkten mit dem Ziel simulieren, die Sicherheit zu durchbrechen und Zugang zu den vertraulichen Daten der Organisation zu erhalten, geben Ihnen eine Vorstellung davon, wie sicher das System ist und welche Verbesserungen erforderlich sind.

Bewertung der allgemeinen Systemsicherheit

Die regelmäßigen Audits, die Sie durchführen sollten, müssen die Überprüfung des Systems und seiner Sicherheitsebenen umfassen, um sicherzustellen, dass niemand in die APIs eindringen kann.

Falls Sie weitere Einblicke in den Umgang mit API-Sicherheitsrisiken erhalten möchten, besuchen Sie unseren Blog Die wichtigsten API-Sicherheitsrisiken und wie Sie sie mindern können.

6. Fehlkonfiguration

Im Laufe der Zeit werden immer mehr Dienste in einer Cloud-Umgebung verfügbar gemacht. Heutzutage ist es üblich, dass Unternehmen mit mehreren Anbietern zusammenarbeiten.

Jeder Dienst hat eine einzigartige Implementierung und Feinheiten, die von Anbieter zu Anbieter stark variieren können. Bedrohungsakteure werden weiterhin Sicherheitslücken in der Cloud-Infrastruktur ausnutzen, es sei denn, Unternehmen verbessern ihre Cloud-Sicherheitspraktiken.

Was ist die Lösung?

Überprüfen Sie Ihre Sicherheit

Überprüfen Sie beim Einrichten eines bestimmten Cloud-Servers die Einstellungen für die Cloud-Sicherheit. Auch wenn es offensichtlich erscheint, wird es zugunsten dringenderer Angelegenheiten wie der Einlagerung von Waren ignoriert, ohne sich Gedanken über die Sicherheit ihres Inhalts zu machen.

7. Eingeschränkte Sichtbarkeit der Cloud-Nutzung

Wenn Informationen und Assets in die Cloud übertragen werden, geht ein Teil der Sichtbarkeit und Kontrolle über diese Assets verloren. Eingeschränkte Cloud-Sichtbarkeit ist ein Risiko, das die meisten Unternehmen fürchten, da es zu zwei Hauptherausforderungen führt:

- Es verursacht „Schatten-IT“ oder eine nicht genehmigte Nutzung der Cloud durch die Mitarbeiter.

- Es führt zum Missbrauch der Cloud durch Benutzer, die zur Nutzung der Cloud berechtigt sind.

Begrenzte Transparenz kann eine Ursache für Datenschutzverletzungen und Datenverlust sein, da sie Risiken eröffnet, die mit schlechter Governance und mangelnder Sicherheit verbunden sind. Das Schlimmste ist, dass diese blinden Flecken keine rechtzeitige Warnung ermöglichen, wenn Sicherheitsprobleme, Verstöße, Leistungs- oder Compliance-Probleme auftreten.

Was ist die Lösung?

Datensicherheits-Audit

Finden Sie heraus, ob Ihr Cloud-Dienstanbieter regelmäßig die vorhandenen Sicherheitskontrollen überprüft, um die persönlichen Daten und sensiblen Dateien zu schützen, die von Endbenutzern in ihren Netzwerken gespeichert werden. Wenn dies nicht der Fall ist, suchen Sie woanders nach einem Partner, der vollständige Transparenz bezüglich der von seinen Systemadministratoren implementierten Sicherheitsmaßnahmen bieten kann. Sie wollen sich um jeden Preis vor den Risiken des Cloud Computing schützen.

Risikobewertung und -analyse

Sie müssen in regelmäßigen Abständen eine Risikobewertung durchführen, um potenzielle Risiken zu kontrollieren. Stellen Sie sicher, dass Sie auch einen Plan haben, um diese Risiken zu mindern, die sich aus der teilweisen Transparenz ergeben.

8. Vertragsverletzungen mit Geschäftspartnern

Die Verwendung von Daten und die Personen, denen der Zugriff darauf gestattet ist, sind beide durch die Vertragsbedingungen zwischen Unternehmen und ihren Kunden begrenzt. Durch das Speichern sensibler Informationen im persönlichen Cloud-Speicher ohne entsprechende Genehmigung setzen Mitarbeiter ihren Arbeitgeber und sich selbst der Gefahr rechtlicher Schritte aus.

Vertraulichkeitsklauseln in Handelsverträgen brechen oft. Dies gilt insbesondere dann, wenn sich der Cloud-Anbieter das Recht vorbehält, alle übermittelten Daten an interessierte Parteien weiterzugeben.

Was ist die Lösung?

Interoperabilität

Stellen Sie sicher, dass Ihre Anbieter kooperieren können, wenn Sie mehrere Cloud-Anbieter für dieselben Dienste beauftragen. Vergessen Sie nicht, den Versicherungsschutz für die Datenübertragung nach der Kündigung einzuschließen. Ein Mangel an standardisierten Datenstandards kann die Datenbewegung zwischen Clouds mühsam machen. Es ist von entscheidender Bedeutung, einen zeitnahen und zuverlässigen Zugriff auf Ihre Daten sicherzustellen und Ihre Verpflichtungen in Bezug auf die Ihres Anbieters zu definieren.

Datensicherheit

Vertragsbedingungen sollten interne und externe Angriffe sowie menschliche Fehler berücksichtigen. Manchmal muss berücksichtigt werden, dass ein von einem verärgerten Mitarbeiter verursachter Verstoß schlimmer sein kann als ein Angriff von außen.

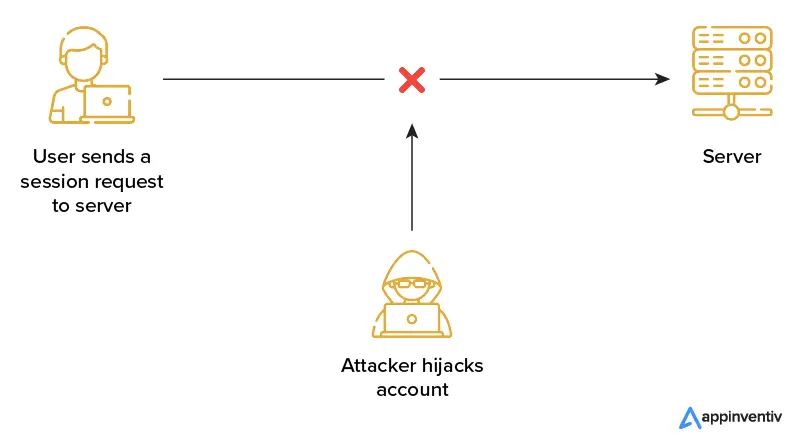

9. Entführung von Konten

Die Wiederverwendung von Passwörtern und einfache Passwörter sind nur zwei Beispiele für schlechte Passworthygiene, die viele Menschen plagt. Da Sie ein einziges gestohlenes Passwort für mehrere Konten verwenden können, vergrößert dieses Problem den Schaden, der durch Phishing-Angriffe und Datenschutzverletzungen verursacht wird.

Da sich Unternehmen immer mehr auf Cloud-basierte Infrastrukturen und Apps verlassen, ist Account-Hijacking zu einer großen Bedrohung für die Cloud-Sicherheit geworden. Angenommen, ein Angreifer erhält Zugriff auf die Anmeldeinformationen eines Mitarbeiters. In diesem Fall haben sie möglicherweise Zugriff auf vertrauliche Informationen oder Funktionen, und wenn die Anmeldeinformationen eines Kunden kompromittiert werden, erhält der Angreifer vollständigen Zugriff auf das Online-Konto des Kunden. Außerdem bieten Cloud-Umgebungen im Gegensatz zu lokalen Infrastrukturen manchmal einen anderen Einblick in und Kontrolle über Sicherheitsbedenken.

Was ist die Lösung?

Notfallplanung

Bei größeren Notfällen wie Naturkatastrophen oder Terroranschlägen müssen Sie Ihr Cloud-Sicherheitsrisikomanagement spielen. Stellen Sie sicher, dass Ihr Online-Speicheranbieter über einen Geschäftskontinuitätsplan verfügt, der seine Strategie zum Schutz der auf seinen Servern gespeicherten Informationen umreißt. Fragen Sie sie, wie oft sie diese Strategie zum Management von Cloud-Sicherheitsrisiken testen, um sicherzustellen, dass alles ordnungsgemäß funktioniert.

Zugriffsverwaltung

Legen Sie ein eindeutiges Layout der Zugriffsverwaltung fest. Das Layout der Zugriffsverwaltung definiert die Zugänglichkeit der Informationen für verschiedene Benutzer. Beispielsweise sollten die Protokolle der Qualitätssicherungsabteilung der Marketingabteilung nicht zugänglich sein und umgekehrt.

10. Denial-of-Service-Angriff (DoS-Angriff)

DoS tritt wahrscheinlich in veralteten Systemen auf, die mit Daten überschwemmt werden und aufgrund der Überlastung nicht mehr richtig funktionieren. Es ist nicht wirklich gleichbedeutend mit Hacking, aber das Ergebnis eines solchen Angriffs ist, dass es das System unbrauchbar oder unzugänglich macht.

Ziel des Denial-of-Service-Angriffs ist es, Benutzer daran zu hindern, die Programme zu verwenden oder ihren Arbeitsablauf zu stören. Die zwei Hauptkategorien von DoS-Angriffen sind:

- Kraftvolle Angriffe unterschiedlicher Herkunft

- Komplizierte Angriffe, die darauf abzielen, Systemprozesse wie die Bereitstellung von Inhalten auszunutzen

Während eines DoS-Angriffs werden Systemressourcen verschwendet, was zu einer Reihe von Geschwindigkeits- und Stabilitätsproblemen führen kann. Es erschwert das Laden von Anwendungen oder macht es schwierig, die Quelle der Störung zu lokalisieren.

Sie sind wahrscheinlich mit einem DoS konfrontiert, wenn Sie:

- Probleme beim Laden einer bestimmten Website haben

- mit einem schnellen Verbindungsverlust zwischen Geräten konfrontiert, die mit demselben Netzwerk verbunden sind

Was ist die Lösung?

Einbruchmeldesystem

Unternehmen nutzen Intrusion Detection-Systeme zum Schutz vor DoS-Angriffen. Gemäß den Anmeldeinformationen und Verhaltensvariablen des Benutzers hilft dieses System bei der Erkennung ungewöhnlichen Verkehrs und bietet eine Frühwarnung. Es wird oft als Einbruchswarnung für das Cloud-Sicherheitsrisikomanagement bezeichnet.

Überprüfung des Firewall-Verkehrs

Die Untersuchung des eingehenden Datenverkehrs durch eine Firewall, um seinen Ursprung zu bestimmen oder guten oder schädlichen Datenverkehr zu identifizieren, um die Verkehrssortierung und die Eliminierung unerwünschten Datenverkehrs zu unterstützen, kann dazu beitragen, DoS zu verhindern. Das Blockieren der IP-Adressen, die einen Angriff starten könnten, hilft auch dabei, einen DoS-Angriff zu verhindern.

Nutzen Sie die Erfahrung von Appinventiv für sichere Cloud-Services

Bei Appinventiv verstehen wir die Notwendigkeit sicherer Cloud-Computing-Dienste mit einer robusten Architektur, die nicht so leicht zusammenbricht. Unser internes Team aus erfahrenen Ingenieuren und Designern hat immense Erfahrung bei der Bereitstellung von mehr als 200 Cloud-basierten Anwendungsbereitstellungen gesammelt und dabei stabile Cloud-Architekturen für mehrere internationale Marken verwaltet und entworfen.

Beispielsweise haben wir für einen der größten Möbelhändler, IKEA, eine sichere Cloud-basierte ERP-Lösung entwickelt. Während wir an einer privaten IP-Adresse arbeiteten, haben wir eine Lösung entwickelt, die es jedem Geschäft ermöglicht, unabhängig zu arbeiten und gleichzeitig kollaborativ zu bleiben.

In ähnlicher Weise ermöglichten wir dem führenden Telekommunikationsanbieter durch die Bereitstellung einer sicheren Cloud-basierten Datenanalysedienstlösung eine Lösung, die seine Hardware- und Wartungskosten um 26 % senkte.

Mit einem Team aus zertifizierten Cloud-Experten, die mit der Mission ständiger Innovation arbeiten und ausgereifte Lösungen bereitstellen, erhalten Sie eine zuverlässige und sichere Cloud-Lösung, um alle Cloud-Sicherheitsprobleme zu beseitigen. Wir bieten vollständigen Zugriff auf alle Ihre Cloud-Daten in Echtzeit und bieten eine skalierbare Lösung für Ihre Cloud. Die Cloud unterstützt auch alle wichtigen Integrationen, die Ihnen helfen können, eine Vielzahl von Sicherheitsrisiken beim Cloud-Computing zu reduzieren.

Häufig gestellte Fragen

F. Ist die Cloud sicher für meine Daten?

A. Da Unternehmen wie Amazon und Google qualifizierte Ingenieure einstellen und viele ihrer Verfahren automatisieren können, sind die Clouds in der Regel sicherer als die meisten privaten Rechenzentren. Darüber hinaus bieten Cloud-Infrastrukturanbieter Tools und Architekturoptionen für die Workload-Isolation, Datenverschlüsselung und die Erkennung von Cloud-Sicherheitsbedrohungen.

Auf der anderen Seite arbeiten öffentliche Clouds nach einem Modell der gemeinsamen Verantwortung, bei dem der Benutzer für den Schutz der in der Cloud gespeicherten Daten und Anwendungen verantwortlich ist. Je nach Cloud-Computing-Tier ändert sich diese Aufteilung der Sicherheitsaufgaben.

IT-Teams müssen eine Lernkurve durchlaufen, um Cloud Computing zu implementieren, da sich die Methode zum Sichern einer Cloud-Umgebung von konventionelleren Rechenzentrumsverfahren unterscheidet. Die häufigste Sicherheitslücke in der Cloud ist der unbefugte Zugriff auf Ressourcen.

F. Welche wesentlichen Fragen sollte ich meinem Cloud-Dienstanbieter zu Cloud-Sicherheitsrisiken und -maßnahmen stellen?

A. Obwohl die Fragen je nach Ihren Anforderungen variieren können, verwenden Sie die folgenden Fragen als Leitfaden:

- Welche spezifischen Datenübertragungsverschlüsselungen sind in der Cloud enthalten?

- Wo befinden sich die Server physisch?

- Wer kann auf die Daten in der Cloud zugreifen?

- Welche Maßnahmen werden im Falle einer Sicherheitsverletzung ergriffen?

- Wie werden GUIs und APIs geschützt?

- Welches Maß an technischem Support ist verfügbar?

- Welche Rolle spielt mein Unternehmen beim Datenschutz?

F. Welche Workload sollte ich in die Cloud verlagern?

A. Sie könnten jede Workload in eine Cloud-Architektur verschieben. Um alle erforderlichen regulatorischen Anforderungen zu erfüllen, müssen Sie besonders auf die Auswirkungen der Cloud-Migration achten und darauf, dass ihre Architektur Ihre Daten sicher hält.