Wie kann Automatisierung genutzt werden, um Sicherheit und Compliance im Unternehmen zu gewährleisten?

Veröffentlicht: 2022-09-01Sie werden überrascht sein zu erfahren, dass die durchschnittlichen Kosten einer Datenschutzverletzung bei 3,92 Millionen US -Dollar beginnen, die hauptsächlich von kleinen und mittleren Unternehmen übernommen werden. Tatsächlich sind kleine Unternehmen jährlich Opfer von mehr als 43 % der Datenschutzverletzungen, hauptsächlich aufgrund veralteter Softwarelieferungen.

Laut einer aktuellen Gartner-Studie ist die Automatisierung von Sicherheit und Compliance in der Geschäftspipeline der wichtigste Schritt zur Werkzeugmodernisierung.

Wenn Unternehmen also ihre Softwarebereitstellung digital transformieren und modernisieren möchten , dürfen Sicherheit und Compliance nicht außer Acht gelassen werden. Zu den größten Treibern der Software- und App-Sicherheit gehören ein agiler Softwareentwicklungsprozess , ein automatisiertes Ökosystem und integrierte moderne Technologien , die auf dem stabilen Datenfluss laufen.

Laut dem DevOps-Bericht 2021 von Google ist die automatisierte Cloud-Technologie für die skalierbare betriebliche und technologische Leistung jedes Unternehmens verantwortlich.

Es wurde auch erwähnt, dass Unternehmen, die automatisierte Sicherheitspraktiken in ihren gesamten Entwicklungsprozess integrieren, mit 1,5-mal höherer Wahrscheinlichkeit ihre Unternehmensziele erreichen. Damit dreht sich alles rund um Security und Compliance um Automatisierung.

Darum geht es in diesem Artikel; Hier werden wir auf Bedenken hinsichtlich der Automatisierung der Unternehmenssicherheit, der Vorteile und Anwendungen der Sicherheitsautomatisierung eingehen und darauf eingehen, wie Unternehmen automatisierte Technologien nutzen können, um ihre Prozesse sicher zu beweisen.

Fangen wir also an;

Was ist Sicherheitsautomatisierung?

Sicherheitsautomatisierung ist der Prozess der Automatisierung von Aufgaben, einschließlich der Erkennung und Reaktion von Vorfällen und administrativen Aufgaben. Einfach ausgedrückt handelt es sich um eine maschinenbasierte Ausführung von Sicherheitsmaßnahmen, die Cyber-Bedrohungen mit und ohne menschliches Eingreifen erkennen, untersuchen und bekämpfen können.

Automatisierung für Sicherheit und Compliance kommt Branchen jeder Größenordnung und Größe zugute, insbesondere Bodenunternehmen. Die Automatisierungssicherheit basiert auf dem Konzept der Zero-Trust-Sicherheit, um das Cyber-Risiko von Unternehmen zu verwalten. Anstatt internen Systemen und Benutzern implizit zu vertrauen, lehnt die Zero-Trust-Sicherheit jede Anfrage von Fall zu Fall ab oder genehmigt sie.

Wenn wir den Sicherheitsfaktor beiseite lassen, ist der globale Automatisierungsmarkt immer noch stark und wird voraussichtlich bis 2025 den Marktwert von 265 Milliarden US-Dollar erreichen.

Aus diesem Grund verbessern Unternehmen die Automatisierung der IT-Prozesssicherheit, um die Compliance zu modernisieren und zu validieren. Wenn Sie die Nachfrage des Automatisierungsgeschäfts in Bezug auf Sicherheit und Compliance in Zahlen ausdrücken, wird die Marktgröße von SOAR (Security Orchestration, Automation and Response) voraussichtlich von einem geschätzten Wert von 1,1 Milliarden US-Dollar im Jahr 2022 auf 2,3 Milliarden US-Dollar im Jahr 2027 bei einer CAGR von steigen 15,8 % im Zeitraum von sechs Jahren.

Was gehört neben dem Schutz nun zur Sicherheitsautomatisierung?

Aktivitäten zur Sicherheitsautomatisierung

Die Automatisierung der Unternehmenssicherheit hat das Potenzial, zukünftige potenzielle Bedrohungen zu identifizieren und Warnmeldungen zu priorisieren und zu selektieren, sobald sie auftreten. Das Hauptziel der Automatisierung im Sicherheitsbereich besteht darin, die Agilität zu verbessern und die Reaktion auf Vorfälle zu verbessern. Befolgen Sie dazu die wesentlichen Aktivitäten, die im Rahmen des Automatisierungssicherheitsprozesses durchgeführt werden:

- Erkennung von Vorfällen und Bedrohungen in der IT-Umgebung

- Befolgen eines klassifizierten Workflows zur Sicherheitsanalyse und Untersuchung einzelner Ereignisse

- Verfolgung der am besten geeigneten Elemente und Maßnahmen zur Minderung von Risiken

- Ausführen von Minderungsmaßnahmen ohne Workflow-Behinderung

Dieses Flussdiagramm hilft bei der Sicherheit der robotergesteuerten Prozessautomatisierung auf der Grundlage einer nachhaltigen Zero-Trust-Strategie.

Lassen Sie uns sehen, warum Ihr Unternehmen Sicherheitsautomatisierung für Cybersicherheitswarnungen benötigt.

Sehen Sie sich auch an, wie Unternehmen die Cybersicherheit im Zeitalter des IoT aufrechterhalten können .

Warum ist Sicherheitsautomatisierung für Unternehmen wichtig?

Im heutigen digitalen Ökosystem ist die Sicherheitsautomatisierung die einzige Firewall, die die Risiken einer Datenpanne eliminiert , die allgemeine Compliance-Architektur stärkt und Standardsicherheitsprozesse automatisiert. Warum sonst brauchen Sie Sicherheitsautomatisierung?

Die Automatisierung des Sicherheitsworkflows eliminiert automatisch häufige Sicherheitswarnungen, sodass sich SecOps (Security Operations) auf den eigentlichen Zeitplan konzentrieren kann. Auf diese Weise müssen die Sicherheitsrichtlinien-Compliance-Systeme ihre Zeit nicht für jede Warnung aufwenden. So nutzen Unternehmen Automatisierungssicherheit:

1. Um die Arbeitslast von SecOps und DevOps zu reduzieren

Häufig haben Entwickler Schwierigkeiten, ein anspruchsvolles Sicherheitssystem einzuhalten, das ausgeführt und authentifiziert werden muss. Außerdem wird es für andere IT-Experten schwierig, jede eingehende Sicherheitswarnung zu verstehen, die eine schnelle Reaktion erfordert.

Sicherheitsautomatisierung kann helfen, indem sie automatisch die Varianz zwischen Systemen und Teams stoppt. Es transformiert und konstruiert jeden Sicherheitsalarm basierend auf verschiedenen Teamprioritäten. Die Profis müssen nur den Anweisungen folgen, um den Betrieb reibungslos zu gestalten.

2. Um effizient zu arbeiten

Die Automatisierung der Netzwerksicherheit macht den Geschäftsbetrieb effizienter, indem Aktionen von eingehenden Bedrohungen priorisiert und häufige Cyberangriffe in einem festgelegten Zeitrahmen automatisiert verwaltet werden.

Viele dieser Aufgaben werden automatisch von Softwaresystemen zur Automatisierung der Unternehmenssicherheit organisiert, die kein oder weniger menschliches Eingreifen erfordern. Mit der Zeit werden diese Systeme intelligent und erkennen Bedrohungen schnell.

3. Zur schnellen Bedrohungserkennung in Echtzeit

Die in der Sicherheit verwendete Automatisierung analysiert die n-Anzahl eingehender Risiken, die mit einer festgelegten Vorgehensweise automatisch eliminiert werden können. Der automatisierte Sicherheitsprozess erkennt Bedrohungen wie Phishing-Angriffe und Malware schneller und alarmiert seinen Sicherheitsbetrieb in Echtzeit ohne manuelles Eingreifen.

4. Um die Alarmmüdigkeit zu stoppen

Die Ermüdung von Sicherheitswarnungen ist bekanntermaßen eine gefährliche und starke Bedrohung für die Cybersicherheit von Unternehmen. Dies geschieht, wenn das Sicherheitssystem massive Benachrichtigungen erhält, was es schwierig macht, die wirkliche Gefahr zu erkennen. Es betäubt den Prozess der Cyber-Warnung, bei dem die Automatisierungssicherheit zum Einsatz kommt.

Die Sicherheitsautomatisierung eliminiert die häufigsten Benachrichtigungen und Angriffe und alarmiert die Systeme nur bei kritischen Fehlern.

5. Um die Softwareinstallation zu sichern

Unternehmen setzen häufig Softwareanwendungen ein , um den Prozess effektiver zu gestalten. Hier bietet die Sicherheitsautomatisierung High-End-Sicherheit im gesamten Entwicklungsprozess. Es bestimmt potenzielle Sicherheitsbedrohungen, die während des Prozesses angegangen und behoben werden können.

Apropos Software- und App-Entwicklung, Sie sollten auch lesen: Android vs. iOS: Welche Plattform ist 2022 sicherer .

Zu den Vorteilen der Business-Sicherheitsautomatisierung gehören auch ein zentralisiertes Sicherheitsmanagement und eine Ticketanreicherung. Der Prozess besteht aus verschiedenen Algorithmen und Praktiken, um Abhilfemaßnahmen zu integrieren und Sicherheit und Compliance mithilfe automatisierter Systeme, Tools und Software zu gewährleisten.

Apropos Automatisierungstools, hier sind die Beispiele der am häufigsten von Unternehmen verwendeten Sicherheits- und Compliance-Tools für die Automatisierung

Arten von Tools zur Sicherheitsautomatisierung, die Sie benötigen

Mithilfe von APIs und Automatisierungstools kann Ihr Unternehmen eigenständige Sicherheitslösungen miteinander verknüpfen, was eine zentralisierte Überwachung und Verwaltung ermöglicht und die gemeinsame Nutzung von Datenbedrohungen in Ihrer gesamten Sicherheitsinfrastruktur verbessert. Um Sie bei diesem Prozess zu unterstützen, sind die folgenden drei Kategorien von Tools zur Sicherheitsautomatisierung aufgeführt, die Ihre Sicherheitsarchitektur und -strategie automatisieren.

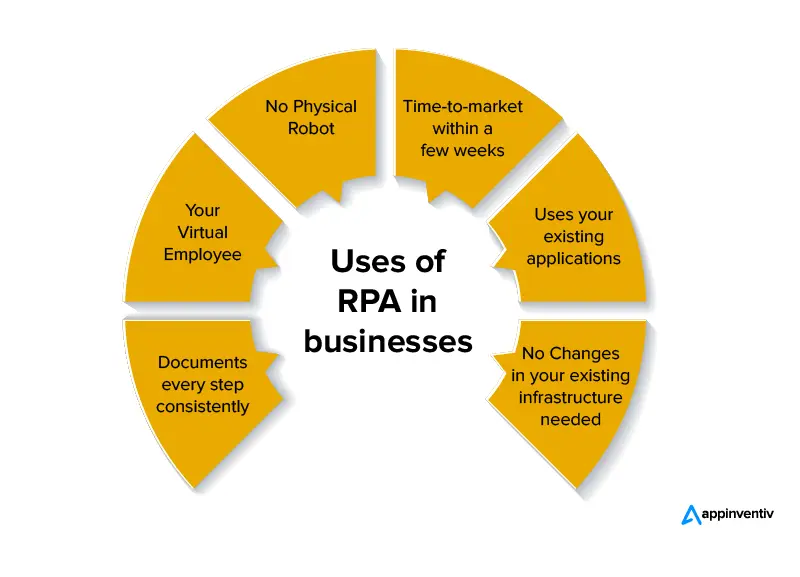

1. Robotische Prozessautomatisierung (RPA)

Die RPA-Technologie ist dafür bekannt, Low-Level-Prozesse zu automatisieren, die keine intelligente Analyse erfordern. RPA-Lösungen basieren normalerweise auf dem Konzept von Software-„Robotern“, die Tastatur- und Mausbefehle verwenden, um Vorgänge auf virtualisierten Computersystemen und Geräten zu automatisieren.

Hier sind einige Beispiele für automatisierte Sicherheitsaufgaben, die Unternehmen mit RPA ausführen können:

- Ausführen von Überwachungstools und Speichern von Ergebnissen

- Auf Schwachstellen scannen

- Grundlegende Bedrohungsminderung – zum Beispiel das Einfügen einer Firewall-Regel, um eine bösartige IP zu blockieren

Der einzige Nachteil bei der Verwendung von RPA ist, dass es nur rudimentäre Aufgaben ausführt. Es arbeitet nicht mit Sicherheitstools zusammen und kann keine komplexen Überlegungen oder Analysen implizieren, um seine Aktionen zu leiten.

Sie können sich auch über die Anwendungen und Vorteile von RPA im Versicherungssektor , im Gesundheitswesen und im Finanzsektor informieren .

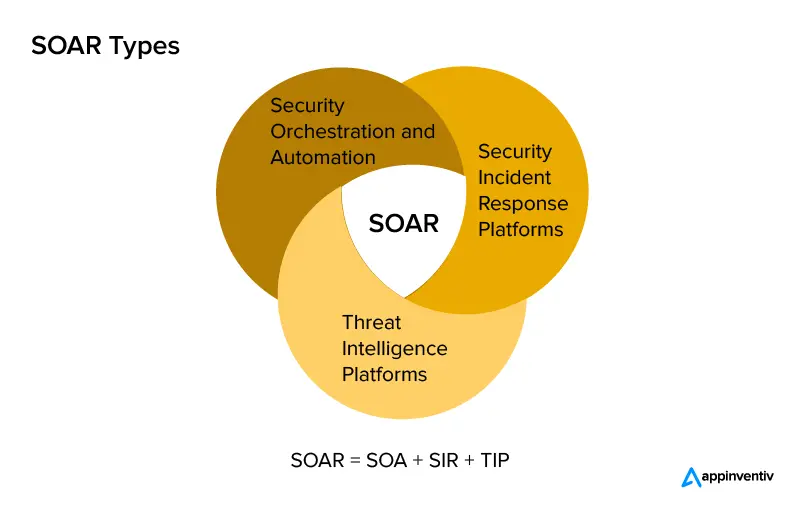

2. Sicherheits-Orchestrierung, -Automatisierung und -Reaktion (SOAR)

SOAR-Systeme sind in der Regel eine Reihe von Lösungen, die es Unternehmen ermöglichen, Daten zu Sicherheitsbedrohungen zu sammeln und ohne manuelle Eingriffe entsprechend auf Sicherheitsvorfälle zu reagieren. Wie von Gartner erklärt , kann diese SOAR-Kategorie auf jedes Tool angewendet werden, das Incident-Response-Funktionen definiert, priorisiert, standardisiert und automatisiert.

SOAR-Plattformen ermöglichen Orchestrierungsvorgänge über mehrere Sicherheitsprozesse und -tools hinweg. Solche Plattformen unterstützen auch automatisierte Sicherheits-Workflows, die Automatisierung von Berichten und die Ausführung von Richtlinien und können von jeder Organisation problemlos zur Automatisierung des Schwachstellenmanagements und der Behebung verwendet werden.

3. Erweiterte Erkennung und Reaktion (XDR)

Extended Detection and Response (XDR)-Lösungen sind als Weiterentwicklung von Endpoint Detection and Response (EDR) und Network Detection and Response (NDR) bekannt. Der Zweck von XDR besteht darin, Daten aus der gesamten Sicherheitsumgebung zu konsolidieren, die aus Endpunkten, Cloud-Systemen, Netzwerken und mehr besteht. Auf diese Weise können die Systeme invasive Angriffe identifizieren, die sich zwischen Datensilos und Sicherheitsschichten verstecken.

XDR kann auch automatisch Telemetriedaten innerhalb einer Angriffsgeschichte zusammenstellen, was Analysten dabei hilft, Informationen über alles zu erhalten, was sie benötigen, um zu untersuchen und zu reagieren. Dieses automatisierte Toolsystem kann auch direkt mit Sicherheitstools zusammenarbeiten, um automatisierte Reaktionen auszuführen, was es zu einer umfassenden Automatisierungsplattform für Reaktionen und Vorfalluntersuchungen macht.

Zu den XDR-Automatisierungsfunktionen gehören:

- Korrelation verwandter Warnungen und Daten – XDR verfolgt automatisch Ereignisketten, um Grundursachen zu ermitteln, gruppiert häufig verwandte Warnungen und erstellt Angriffszeitpläne

- Orchestrierung von Antworten – XDR ermöglicht automatisierte Antworten über die umfassende API-Integration sowie manuelle Antworten über die Analysten-Benutzeroberfläche mit mehreren Sicherheitstools.

- Auf maschinellem Lernen basierende Erkennung – Hier umfasst XDR halbüberwachte und überwachte Methoden zur Bestimmung von Zero-Day- und nicht-traditionellen Bedrohungen. Diese Bedrohungen basieren auf Verhaltensbaselines und anderen Angriffen, die den Sicherheitsperimeter bereits durchbrochen haben

- Zentralisierte Benutzeroberfläche (UI) – XDR verfügt über eine Oberfläche, um Warnungen zu überprüfen, gründliche forensische Untersuchungen durchzuführen und automatisierte Aktionen zur Behebung von Bedrohungen zu verwalten

Verbesserung im Laufe der Zeit – X DR-Algorithmen für maschinelles Lernen werden im Laufe der Zeit immer effektiver bei der Erkennung einer größeren Bandbreite von Angriffen.

Generische Sicherheitsautomatisierungsprozessunternehmen folgen

Jedes Tool zur Sicherheitsautomatisierung funktioniert anders, weshalb Sie wahrscheinlich DevOps-Beratungsdienste benötigen würden, um Sie durch die Lösung zu führen. Um Ihnen jedoch eine grundlegende Vorstellung zu vermitteln, finden Sie unten einen allgemeinen Prozess, dem ein automatisiertes Sicherheitssystem folgt, um Sicherheit und Compliance aufrechtzuerhalten.

In vielen Fällen führt ein automatisiertes Sicherheitssystem nur einen oder mehrere dieser Schritte aus, und der Rest erfordert einen menschlichen Analysten:

1. Nachahmung der Ermittlungsschritte menschlicher Sicherheitsanalysten

Dazu gehören der Empfang von Warnungen von Sicherheitstools, deren Integration mit anderen Daten oder Bedrohungsinformationen und die Analyse, ob es sich bei einer Warnung um einen tatsächlichen Sicherheitsvorfall handelt oder nicht.

2. Bestimmen von Reaktionsmaßnahmen

Dazu gehört die Feststellung, welcher Sicherheitsvorfall stattfindet, und die Auswahl des am besten geeigneten Sicherheits-Playbooks oder automatisierten Prozesses.

3. Eindämmung und Ausrottung

Hier führen die Automatisierungssicherheitssysteme automatisierte Aktivitäten mit Sicherheitstools oder anderen IT-Systemen durch, um sicherzustellen, dass sich die Bedrohung nicht ausbreitet oder mehr Schaden anrichtet. Darüber hinaus, um Bedrohungen von betroffenen Systemen zu beseitigen. Beispielsweise können Systeme in der ersten Stufe der Automatisierung ein infiziertes System vom Servernetzwerk isolieren und in der zweiten Stufe entschärfen.

4. Schließen Sie das Ticket oder eskalieren Sie es

Hier verwenden die automatisierten Systeme Protokolle, um zu verstehen, ob automatisierte Aktionen die Bedrohung erfolgreich abschwächen oder ob weitere Maßnahmen erforderlich sind. Wenn dies der Fall ist, arbeiten die Systeme mit Bereitschaftsplanungssystemen oder Paging zusammen, um menschliche Analysten zu alarmieren. Diese Warnungen enthalten spezifische Informationen über den laufenden Vorfall.

Die Automatisierung kann das Ticket schließen, wenn keine weiteren Maßnahmen erforderlich sind, und einen vollständigen Bericht über die entdeckten Bedrohungen und durchgeführten Aktivitäten bereitstellen.

Sicherheitsbedenken, die Sie bei der Automatisierung Ihres Unternehmens berücksichtigen müssen

Sicherheitsbedenken und -risiken sind von Unternehmen zu Unternehmen unterschiedlich. Es gibt jedoch verschiedene allgemeine Bedenken, die maßgeblich mit der Sicherheitsautomatisierung verbunden sind. Schauen wir sie uns im Detail an:

- Automatisierungs-Bots erhalten privilegierten authentifizierten Zugriff auf vertrauliche Anmeldeinformationen, die für den Zugriff auf Datenbanken und interne Anwendungen erforderlich sind. Das Hauptanliegen ist die Offenlegung dieser Anmeldeinformationen, die die vertraulichen Informationen Ihres Unternehmens gefährden können.

- Die automatisierten Systeme sind mit Zugriff auf sensible Benutzerdaten autorisiert, um diese Daten Schritt für Schritt durch einen bestimmten Geschäftsprozess zu bewegen. Diese Daten können jedoch über Protokolle, Berichte oder Dashboards offengelegt werden, was zu einer Beeinträchtigung der Sicherheitsintegrität führt.

- Ein weiteres großes Problem ist der unbefugte Zugriff auf Geschäftsprozesse, wo sie von Mitarbeitern ohne Berechtigung eingesehen oder verwendet werden können. Dies kann auch zu einer sogenannten internen Sicherheitsverletzung führen.

Die Behandlung dieser potenziellen Sicherheitsbedenken hilft Ihrem Unternehmen, die Sicherheit seiner automatisierten Prozesse zu gewährleisten. In der Zwischenzeit können Sie auch bestehende Sicherheitsbedrohungen beseitigen.

Wichtige Sicherheits- und Compliance-Praktiken für die Automatisierung

Um böswillige Bedrohungen erfolgreich zu bekämpfen, müssen Sie sich auch der Sicherheits- und Automatisierungspraktiken für eine konforme Infrastruktur bewusst sein. Hier sind die vier wichtigsten Sicherheitsautomatisierungspraktiken, die Sie als Anfänger befolgen können, um loszulegen:

1. Achten Sie auf den Dokumentenzugriff

Es ist äußerst wichtig zu kontrollieren, wer Informationen in Ihren Geschäftssystemen und -geräten anzeigen, bearbeiten und teilen kann. Sie können dies tun, indem Sie Administrator- und Benutzerrechte einrichten.

Sie können auch angeben, wer die Daten autorisiert hat: eine Einzelperson, mehrere Personen oder alle Empfänger in Ihrem Formular. Wenn Sie beispielsweise einen detaillierten Bericht haben, auf den ein Manager in Ihrem Unternehmen zugreifen kann, kann keine andere Person darauf zugreifen.

2. Verschlüsseln Sie Ihre Daten

Die Datenverschlüsselung dient als zusätzliche Schutzebene für Zahlungsautorisierungen, private Kundendaten oder vertrauliche Benutzerdaten, die in automatisierten Geschäftsprozessen erforderlich sind. Selbstverständlich dürfen solche Daten nur über gesicherte Kanäle übertragen werden.

Sie können die TLS-Verschlüsselungsmethode verwenden, die verwendet wird, um Benutzeranmeldeinformationen, Authentifizierungs- und Autorisierungsdaten für jede gehostete webbasierte Anwendung oder Bereitstellung von Webdiensten zu übergeben.

3. Verhindern Sie Datenverlust mit Audit-Trails

Ein Audit-Trail ist eine chronologische Aufzeichnung aller an einer Datenbank oder Datei vorgenommenen Änderungen. Diese Audit-Trails sind nützlich, wenn an einem Dokument vorgenommene Änderungen identifiziert werden.

Jede Aktivität, die innerhalb eines Systems ausgeführt wird, kann ohne Audit-Trail unbemerkt bleiben. Daher ist die Implementierung von Audit-Trail-Praktiken wertvoll, um ungewöhnliche Aktivitäten und Systemfehler zu analysieren und zu erkennen.

4. Achten Sie auf branchenspezifische Compliance

Die Rechtsbranche, das Bankwesen, die Finanztechnologie und das Gesundheitswesen haben strenge Regulierungsprotokolle . Bei Nichtbeachtung drohen Bußgelder. Beispielsweise kann Sie die Unvereinbarkeit mit dem HIPAA -Gesetz in der Gesundheitsbranche zwischen 100 und 50.000 US-Dollar kosten, zusammen mit einigen Verstößen, die mit einer Strafe von bis zu 10 Jahren Gefängnis geahndet werden.

Die moderne Geschäftswelt verlangt von einem Unternehmen, das sich an die strengen Sicherheits- und Compliance-Standards hält, um langfristig sicher und nachhaltig zu regulieren. Glücklicherweise kann Ihnen die Auswahl des richtigen Produktentwicklungsprozesses, der richtigen Automatisierungstools und DevOps-Services dabei helfen, Ihre Sicherheitsziele zu erreichen.

Wie kann Appinventiv Ihnen bei Sicherheitsautomatisierung und Compliance helfen?

Appinventiv bietet umfassende DevOps-Beratungsdienste , die für jede Anwendung genutzt werden können – von verbraucherorientierten Systemen bis hin zu großen Produkten im Unternehmensmaßstab. Um Ihren Übergang zu DevOps in Gang zu bringen, führen unsere DevOps-Berater eine umfassende Analyse Ihrer Anforderungen durch und helfen Ihnen, die Ergebnisse zu visualisieren.

Unsere Berater führen Sie auch durch den gesamten DevOps-Prozess durch hervorragende Zusammenarbeit, Best Practices und hochmoderne Tools und helfen so Ihrem Unternehmen, eine höhere Häufigkeit und Zuverlässigkeit von Software-Releases zu erreichen. Sprechen Sie mit unseren Experten , um loszulegen.