Die wichtigsten API-Sicherheitsrisiken und wie man sie mindert

Veröffentlicht: 2022-09-07Angetrieben von einem massiven Anstieg von Microservices und dem ständigen Bestreben, Anwendungen schnell bereitzustellen, sind APIs zu einem beliebten Begriff für jeden Unternehmer geworden.

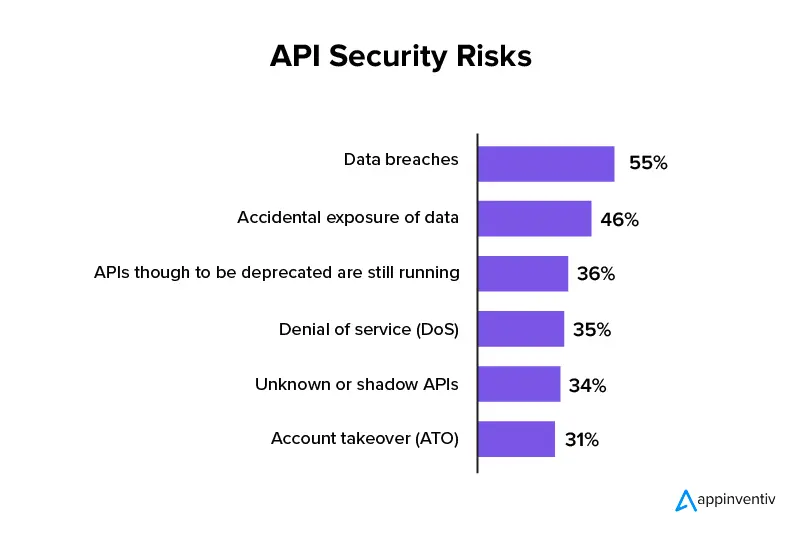

Da jedoch jedes kleine Feature für ein nahtloses Benutzererlebnis mit anderer Software oder Produkten verknüpft wird, werden APIs zunehmend zu einer Drehscheibe für Sicherheitshacks. So sehr, dass der Gartner-Bericht How to Build an Effective API Security Strategy prognostiziert, dass API-Sicherheitsrisiken bis 2022 zu den häufigsten Angriffen gehören werden, die zu Datenschutzverletzungen führen.

Aber was macht eine API-Sicherheitsstrategie zu einem Muss für moderne Unternehmer? Warum wird der Technologie besondere Aufmerksamkeit geschenkt? In diesem Artikel erfahren Sie Antworten darauf und wie Sie API-Sicherheitsrisiken mindern können.

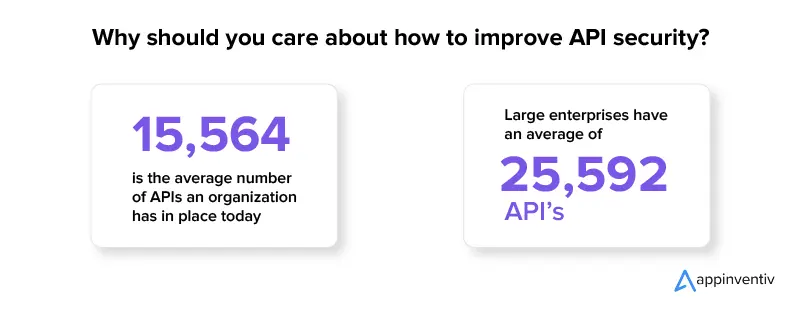

Warum sollten Sie sich Gedanken darüber machen, wie Sie die API-Sicherheit verbessern können?

APIs helfen Unternehmen, wirklich digital zu werden. Ganz gleich, um was für eine Anwendung es sich handelt, eine Anwendungsprogrammierschnittstelle (API) verbindet sie mit anderer Software oder Funktionalität – das spart Zeit, sie von Grund auf neu zu erstellen.

Nun liegt der Grund, warum APIs besondere Aufmerksamkeit geschenkt wird, darin, dass sie einen großen Einfluss auf den Erfolg eines Unternehmens haben.

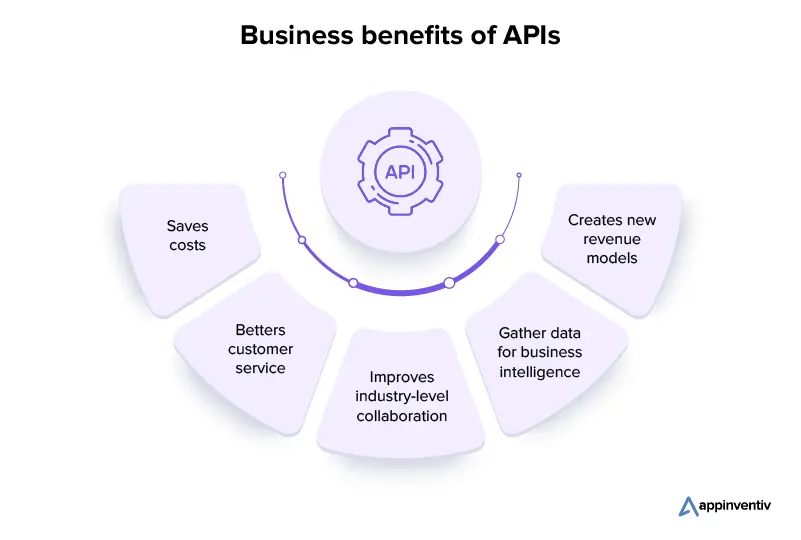

Geschäftsvorteile von APIs

Spart Kosten : Da APIs es Unternehmen ermöglichen, Funktionen und Daten anderer Unternehmen zu nutzen, entfällt die Notwendigkeit, diese Funktionen intern zu erstellen. Eine Veranstaltung, die dazu beiträgt, die Kosten für die Softwareentwicklung erheblich zu senken .

Besserer Kundenservice : Durch die Verknüpfung mehrerer Software bietet API Unternehmen eine abgerundete Sicht auf ihre Kunden und das, wonach sie suchen. Diese Informationen helfen dem Unternehmen, besser mit seinen Kunden zu interagieren und fundierte Entscheidungen zu treffen.

Verbessert die Zusammenarbeit auf Branchenebene : Die API ermöglicht es Unternehmen, sich branchenübergreifend mit anderen Unternehmen zu verbinden, die dazu beitragen können, die Online-Dienste und -Plattformen robuster zu machen. Dies verbessert wiederum die Partnerschaften, schafft neue Geschäftsmöglichkeiten und verbessert die Effizienz der Geschäftstätigkeit.

Sammeln Sie Daten für Business Intelligence : Unternehmen können die API nutzen, um die Präferenzen und das Verhalten ihrer Kunden zu sammeln. Diese Informationen werden dann analysiert, um ein tiefes Verständnis für aktuelle Markttrends und Kundenbedürfnisse zu erhalten.

Schafft neue Umsatzmodelle : API bietet Unternehmen mehrere Plattformen, um ihre Dienstleistungen und digitalen Produkte zu bewerben und zu verkaufen. Durch das Modell können Unternehmen alles tun, vom Verkauf von Daten an andere Unternehmen bis hin zum Erstellen neuer Software auf der Grundlage bestehender APIs.

Die Vorteile von APIs in einem Unternehmen sind vielfältig. Aber auch die API-Sicherheitsrisiken. Es gibt zwei Hauptgründe, warum Hacker gerne das API-Sicherheitsdesign eines Unternehmens testen.

Warum Hacker APIs lieben

- Eine einfache Möglichkeit, auf Unternehmensdaten zuzugreifen – APIs geben Hackern direkten Zugriff auf gespeicherte Daten, einschließlich vertraulicher Informationen, über mehrere Softwareprogramme.

- Eine einfache Möglichkeit, Sicherheitsmaßnahmen zu umgehen – Eine Reihe von Unternehmen verwenden Firewalls, um ihr System vor Hackern zu schützen. Ein geringerer Gedanke an die API-Sicherheitsstrategie kann es Hackern jedoch leicht machen, durch diese Hintertür in die Software einzudringen.

Hier sind also die Vor- und Nachteile von APIs, die zu einer besonderen Aufmerksamkeit des Web-App-QA-Teams führen.

Nun, ich bin sicher, Sie fragen sich, warum sich die Liste der Best Practices für die API-Sicherheit von der traditionellen Sicherheit unterscheidet. Lassen Sie uns das als Nächstes beantworten, bevor wir uns mit den wichtigsten API-Sicherheitsrisiken und deren Minderung befassen.

Die Schlüsselelemente des API-Sicherheitsdesigns, die sie von herkömmlicher Sicherheit unterscheiden

Es gibt einen großen Unterschied zwischen den Best Practices für traditionelle Web-App-Sicherheit und Web-API-Sicherheit – ein Unterschied, der sich aus der Art und Weise ergibt, wie sie strukturiert sind.

Eine Burg ohne Wassergraben und viele Öffnungen – Früher mussten traditionelle Netzwerke nur in gängigen Ports wie 443 (HTTPS) und 80 (HTTP) geschützt werden. Heutzutage verfügen Web-Apps über mehrere API-Endpunkte, die unterschiedliche Protokolle verwenden. Wenn also eine API ihren Funktionsumfang erweitert, wird die Verwaltung ihrer Sicherheit schwierig.

Häufig wechselnde eingehende Anforderungsformate – APIs entwickeln sich in einer DevOps-Umgebung ständig weiter, die meisten WAFs sind nicht in der Lage, dieses Ausmaß an Elastizität zu berücksichtigen. Wann immer sich also eine API ändert, müssen die traditionellen Sicherheitsmaßnahmen neu konfiguriert und manuell angepasst werden – eine fehlerbehaftete Methode, die Zeit in Anspruch nimmt.

Clients dürfen keinen Webbrowser verwenden – Ein Großteil der Microservice-APIs wird auf mobilen Anwendungen oder Softwarekomponenten verwendet. Da die Clients den Browser nicht verwenden, können Websicherheitstools die Browserüberprüfungsfunktion nicht verwenden und schädliche Bots nicht erkennen.

Dieser Unterschied in der API-Struktur eröffnet mehrere API-Sicherheitsrisiken, die es für die Webanwendungsentwickler und das QA-Team als entscheidend erachten, Lösungen zu finden und die API-Sicherheit in Echtzeit zu verbessern.

Die wichtigsten API-Sicherheitsrisiken und wie man sie mindert

Bevor wir zu den Risiken kommen, möchte ich Ihnen sagen, dass die API-Sicherheitscheckliste nicht eindeutig ist. Du denkst, du hast alle Schlupflöcher gelöst und neue werden auftauchen. Die Lösung hierfür liegt darin, in die Fußstapfen von Hackern zu treten und sich noch einmal anzusehen, wie Ihre App die API verwendet und welche Lücken übersehen werden.

Obwohl dies eine langfristige, kontinuierliche Lösung ist, ist es ein guter Ausgangspunkt, sich mit den häufigsten API-Sicherheitsrisiken zu befassen.

1. Unsichere Paginierung

Die meisten APIs bieten Zugriff auf die Ressourcen, bei denen es sich um die Liste der Entitäten wie Benutzer oder Widgets handelt. Für einen Client, der die Software in einem Browser verwendet, würde die API diese Liste normalerweise herausfiltern und paginieren, um die Anzahl der Elemente zu begrenzen, die an den Client zurückgegeben werden.

Wenn die Entität jedoch PII oder andere Informationen enthält, könnte ein Hacker den Endpunkt abkratzen und eine Liste aller Entitäten in der Datenbank erhalten. Dies kann sehr gefährlich sein, wenn die Entitäten versehentlich vertrauliche Informationen preisgeben. Es wird auch dazu führen, dass Hacker die Nutzungsstatistiken Ihrer Web-App einsehen und Zugriff auf die E-Mail-Listen erhalten können.

Lösung: Um sich gegen Paginierungsangriffe abzusichern, sollte man die Anzahl der Elemente einer einzelnen Ressource verfolgen können, auf die innerhalb eines bestimmten Zeitraums von einem Benutzer oder einem API-Schlüssel zugegriffen werden kann, anstatt auf Anforderungsebene. Indem Sie den API-Ressourcenzugriff auf individueller Benutzerebene messen, können Sie den API-Schlüssel oder Benutzer blockieren, nachdem sie einen Schwellenwert wie „10.000 Elemente in einer Stunde berührt“ erreicht haben.

2. Unsichere Generierung von API-Schlüsseln

Die meisten APIs sind im Allgemeinen durch JWT (JSON Web Token) oder API-Schlüssel gesichert. Auf diese Weise können Sie Ihre API schützen, da die Sicherheitstools in der Lage sind, abnormales Verhalten zu erkennen und dann den Zugriff auf API-Schlüssel zu blockieren. Die Hacker können diese Ansätze jedoch immer noch überlisten, indem sie einen riesigen Pool von API-Schlüsseln von Benutzern erhalten und verwenden, genau so, wie ein Web-Hacker IP-Adressen verwenden würde, um den DDoS-Schutz zu behindern.

Lösung: Der sichere Weg, diese Angriffe abzusichern, besteht darin, einen Menschen zu benötigen, der sich für den Dienst anmeldet und dann die API-Schlüssel generiert. Andererseits kann der Bot-Traffic mit Elementen wie 2-Faktor-Authentifizierung und Captcha gespeichert werden.

3. Versehentliche Tastenbelichtung

Die Art und Weise, wie API-Schlüssel verwendet werden, öffnet sie für Fälle von Hacks und Leaks.

- Die APIs sind so konstruiert, dass sie über einen unbestimmten Zeitraum bezogen werden können, was die Wahrscheinlichkeit erhöht, dass ein Hacker einen API-Schlüssel erhält, der nicht abgelaufen ist.

- Der Benutzer einer API erhält direkten Zugriff auf die Anmeldeinformationen der Web-App, wie beim Debuggen über CURL oder Postman. Danach reicht es aus, wenn der Entwickler den CURL-Befehl mit dem API-Schlüssel in einem öffentlichen Forum wie Stack Overflow oder GitHub Issues aus Versehen kopiert/einfügt.

- API-Schlüssel sind in der Regel Bearer-Token, die keine identifizierenden Informationen erfordern. Die APIs sind nicht in der Lage, Elemente wie die 2-Faktor-Authentifizierung oder Einmal-Token zu nutzen.

Lösung : Die Möglichkeit, die Schlüsselexposition zu schützen, besteht darin, zwei Token anstelle von einem zu verwenden. Hier wird ein Aktualisierungstoken als Umgebungsvariable gespeichert und kann zum Generieren von kurzlebigen Zugriffstoken verwendet werden. Im Gegensatz zu diesen Aktualisierungstoken können Entwickler kurzlebige Token verwenden, die auf Ressourcen zugreifen können, jedoch nur für einen begrenzten Zeitraum.

4. DDoS-Angriffe

Es stimmt zwar, dass APIs neue Geschäftsmodelle eröffnen, bei denen die Kunden programmgesteuert auf die API-Plattformen zugreifen können, aber das macht den DDoS-Schutz zu einer Herausforderung. Der größte Teil des DDoS-Schutzes ist darauf ausgelegt, Anfragen von böswilligen Akteuren während der DDoS-Angriffe zu absorbieren und abzulehnen. Bei API-Produkten wird dies schwieriger, da jeder Traffic am Ende wie Bot-Traffic aussieht.

Lösung : Die Best Practices für die API-Sicherheit in diesem Zusammenhang liegen nur innerhalb der API. Jeder Zugriff auf die Web-App erfordert einen API-Schlüssel. Wenn Sie also auf eine Anfrage stoßen, die keinen API-Schlüssel hat, können Sie diese automatisch ablehnen.

5. Falsche Serversicherheit

Wenn es um die Aufrechterhaltung einer guten Serverhygiene geht, unterscheiden sich APIs nicht sehr von Webservern. Daten können aufgrund falsch konfigurierter SSL-Zertifikate oder durch Nicht-HTTPS-Verkehr leicht durchgesickert sein.

Bei modernen Web-Apps gibt es zwar wenig Grund, Nicht-HTTPS-Anfragen zu akzeptieren, aber ein Kunde kann versehentlich eine Nicht-HTTP-Anfrage von seiner Web-App oder CURL aus stellen und so den API-Schlüssel offenlegen.

Lösung: Best Practices für die API-Sicherheit besagen, dass Sie die SSL-Implementierung über ein SSL-Testtool testen sollten. Darüber hinaus sollten Sie das Nicht-HTTP durch den Load Balancer blockieren.

6. Unzureichende Protokollierung

Die meisten Studien zu globalen Datenschutzverletzungen stellen fest, dass der Zeitraum zur Identifizierung einer Datenschutzverletzung mehr als 200 Tage beträgt. Wenn es an definierten API-Sicherheits-Best-Practices für die API-Protokollierung mangelt, können Hacker die Schwachstelle nutzen, um weitere Schwachstellen zu schaffen.

Lösung: Sie sollten sicherstellen, dass der von Ihnen verwendete API-Protokollierungsmechanismus die API-Anforderungen nicht nur verfolgt, sondern auch zur Verhaltensanalyse mit den Benutzern verknüpft und mindestens ein Jahr lang speichert. Diese Mechanismen sollten wiederum gesichert werden, um sicherzustellen, dass die Daten nicht gelöscht werden.

7. Autorisierung nicht handhaben

Während die Mehrheit der API-Entwickler eine globale Authentifizierungsmethode wie OAuth oder API-Schlüssel hinzufügt, um zu überprüfen, wer der Benutzer ist, ist es schwierig, die Autorisierung zu erstellen und von der Authentifizierung zu unterscheiden.

Da die Autorisierung für die App-Logik spezifisch ist, ist dies ein Bereich, den Entwickler beim Testen der Web-App übersehen. Wenn die Objektidentifikatoren nicht über eine ausreichende Entropie verfügen, können Hacker jetzt problemlos verschiedene IDs durch Iteration testen und in das System eindringen.

Lösung: Stellen Sie sicher, dass der von Ihnen authentifizierte Benutzer berechtigt ist, auf Ressourcen zuzugreifen, die zum Generieren der API-Antwort benötigt werden. Dies kann den Vergleich mit Zugriffskontrolllisten (ACL) umfassen, die mit den Objekten im Bild verknüpft sind.

Hier sind die sieben häufigsten API-Sicherheitsrisiken und ihre Lösungen, auf die ein Web-App-Entwickler und Unternehmer stößt. Aber wie wir bereits erwähnt haben, kann diese Liste, wenn auch nicht endgültig, viele weitere Schlupflöcher auftauchen, wenn Ihre Web-App älter wird und die Funktionen der API erweitert werden.

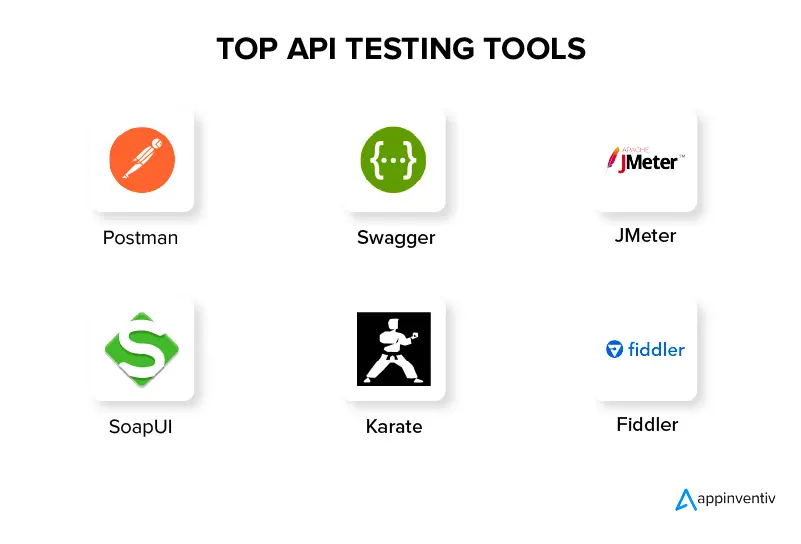

Wenn wir bei Appinventiv eine API erstellen, erstellen wir eine grobe Checkliste für API-Sicherheitstests, bevor der Entwicklungsprozess beginnt. Darüber hinaus verwenden wir die besten API-Management-Tools, die sicherstellen, dass Ihre Software auf langfristige Robustheit und Sicherheit ausgelegt ist.

Und hier ist die API-Sicherheitscheckliste, der wir folgen.

Appinventiv-Checkliste mit Best Practices für die API-Sicherheit

Was uns als Web-App-Entwicklungsunternehmen unterscheidet, ist die Tatsache, dass wir einen Security-First-Entwicklungsansatz verfolgen. Das heißt, wir haben die Sicherheit Ihrer App jedes Mal im Blick, wenn wir eine API erstellen oder darin integrieren. Unser Team von QA-Spezialisten stellt sicher, dass Ihre Web-App keine Lücken aufweist und hacksicher ist. Sie stellen dies sicher, indem sie eine gut abgerundete Checkliste mit Best Practices für die API-Sicherheit erstellen.

1. Finden Sie Schwachstellen

Der primäre Weg zur Verbesserung der API-Sicherheit besteht darin, die unsicheren Bereiche des API-Lebenszyklus zu identifizieren. Es ist notwendig, den Überblick zu behalten, indem APIs als Softwareartefakte behandelt werden, die ihre eigenen Entwicklungsphasen wie Wartung und Funktionsablauf haben.

2. Verwenden Sie OAuth

Eine der größten Lücken bei den API-Sicherheitsrisiken ist die Zugriffskontrolle auf Autorisierung und Authentifizierung. Eine leistungsstarke Methode zur Kontrolle, die in OAuth liegt. Bei Appinventiv verwenden wir das tokengesteuerte Autorisierungsframework, um zuzulassen, auf welche Informationen ein Drittanbieterdienst zugreifen kann, ohne die Anmeldeinformationen des Benutzers anzuzeigen.

3. Token verwenden

Die Verwendung von Token im Allgemeinen ist eine der besten Best Practices für die API-Sicherheit. Die Entwickler können Identitäten zugeordnete Token als effektive Möglichkeit nutzen, um einen kontrollierten Zugriff auf vertrauenswürdige Identitäten einzurichten.

4. Datenverschlüsselung

Ein sicherer Weg zur Verbesserung der API-Sicherheit liegt in der Verschlüsselung von Daten mit Transport Layer Security (TLS). Wenn wir an einer API arbeiten, folgen wir einer Praxis, bei der unsere Entwickler auch Signaturen benötigen, um sicherzustellen, dass Änderungen und Entschlüsselungen von Daten nur durch einen autorisierten Benutzer erfolgen.

5. Verwenden Sie Ratendrosselung und -begrenzung

Da die Popularität der APIs ständig zunimmt , steigt auch die Wahrscheinlichkeit von Hacks wie DDoS-Angriffen. Um DDoS-Angriffe und API-Spitzen wie Probleme zu verhindern, die sich auf die Sicherheit und Leistung auswirken, legen unsere Entwickler eine Ratenbegrenzung dafür fest, wie und in welcher Häufigkeit eine API aufgerufen werden kann. Diese Ratenbegrenzungsfunktion drosselt auch Verbindungen und gleicht den Datenzugriff mit der Datenverfügbarkeit aus.

6. API-Gateway verwenden

Die Verwendung von API-Gateways ist unserer Meinung nach eine der wichtigsten Best Practices für die API-Sicherheit. Es fungiert als Durchsetzungspunkt für den API-Datenverkehr. Wir bauen ein Gateway, das es Unternehmen ermöglicht, den Datenverkehr zu authentifizieren und zu kontrollieren und zu überwachen, wie die APIs verwendet werden.

7. Verwenden Sie Service-Mesh

Zusätzlich zu API-Gateways verwenden wir Service Mesh, um eine Verwaltungsebene in der Webanwendung hinzuzufügen, da das Service Mesh die Anfragen von einem Service zu einem anderen weiterleitet. Es optimiert auch die Zusammenarbeit der Funktionen und stellt gleichzeitig sicher, dass eine ordnungsgemäße Zugriffskontrolle, Authentifizierung und Sicherheitsmaßnahmen integriert sind.

8. Zero-Trust-Formel

Im traditionellen Sicherheitsmodell soll die verwendete Formel einfach sein. Was „innen“ ist, sollte vertrauenswürdig sein und was „außen“ ist, sollte es nicht sein. Netzwerke sind jedoch inzwischen komplex geworden, weshalb ein Zero-Trust-Modell (ZTM) wichtig wird, insbesondere da die Software von entfernten Benutzern verwendet wird. Durch ein ZTM verlagert sich der Fokus der Sicherheit vom Standort auf Ressourcen und Benutzer.

9. Parameter validieren

Die Validierung von Parametern ist eine weitere unserer Best Practices für die API-Sicherheit. Es hilft sicherzustellen, dass die eingehenden Daten keinen Schaden anrichten. Im Rahmen des Frameworks werden die Daten anhand eines strengen Schemas validiert, das das System der zulässigen Eingaben aufzeigt.

10. Erstellen Sie ein Bedrohungsmodell

Das letzte in unserer Checkliste zur Minderung von API-Sicherheitsrisiken ist die Bedrohungsmodellierung. Es ist ein Ansatz, den wir verwenden, um Risiken zu finden und zu bewerten. Wir verwenden es als vorbeugenden Ansatz, um Schwachstellen in Apps auf kontrollierte Weise zu bewerten, zu mindern und zu verhindern.

Auf der Grundlage dieser Best Practices für die API-Gateway-Sicherheit können wir ein robustes, sicheres System aufbauen, an dem die Benutzer mit vollem Vertrauen arbeiten können. Das Ergebnis? Wir haben eine Erfolgsbilanz bei der Erstellung von Apps mit null Hack- und Sicherheitsverletzungen.

Abschiedsnotizen

Da Unternehmen ihre monolithischen Systeme weiterhin in Microservices umwandeln, werden APIs immer anfälliger für Schwachstellen. Daher sind die Best Practices für native und Cloud-API-Sicherheit obligatorisch.

Die Liste, die wir oben erwähnt haben, ist zwar ein guter Ausgangspunkt, erfordert jedoch eine ständige Aktualisierung. Den Überblick zu behalten, kann eine Herausforderung für Unternehmer und ihre internen Entwicklungsteams sein, die bereits mit mehreren Fristen jonglieren. Hier kommt die Partnerschaft mit einem Unternehmen ins Spiel, das eine Erfolgsbilanz bei der Bereitstellung von 100 % hacksicheren Apps vorweisen kann. Ein Unternehmen wie Appinventiv.

Egal wie komplex Ihre Software ist, wir können sie mit unseren umfassenden Qualitätssicherungsdiensten sicher und robust machen. Setzen Sie sich noch heute mit uns in Verbindung , um die sichere Zukunft Ihres Produkts zu starten.