IT-Compliance-Vorschriften für Branchen in den USA – Sicherstellen, dass Ihr Unternehmen IT-konform ist

Veröffentlicht: 2024-02-01Datensicherheit gilt allgemein als eines der Grundelemente für den Geschäftserfolg. Da die Digitalisierung und die globale Konnektivität ihren Höhepunkt erreicht haben, ist es für Unternehmen immer wichtiger geworden, ihre Daten und die der Benutzer äußerst sicher zu halten. Um sicherzustellen, dass Unternehmen dabei nicht scheitern, sind mehrere Regulierungsbehörden mit ihrer branchenbezogenen Compliance an vorderster Front gestanden.

Diese Vorschriften, die einst auf datenintensive Sektoren wie Fintech, Gesundheitswesen, E-Commerce usw. beschränkt waren, tauchen langsam auch bei der Technologieeinführung auf. Vor diesem Hintergrund ist die Compliance-Bereitschaft für jedes Unternehmen, das sich auf technologiegestützte digitale Angebote konzentriert, zur Pflicht geworden – eine Verpflichtung, die mit den damit verbundenen Vorteilen und Kostenfolgen verbunden ist. Zur Veranschaulichung: Die durchschnittlichen Kosten für die Aufrechterhaltung der Compliance betragen für Unternehmen aller Branchen weltweit 5,47 Millionen US-Dollar, während die Nichteinhaltung durchschnittlich 4.005.116 US-Dollar an Umsatzeinbußen kosten kann.

In diesem Artikel befassen wir uns mit den IT-Compliance-Vorschriften, indem wir uns mit den Gründen befassen, warum Compliance notwendig ist, mit branchenspezifischen regulatorischen Compliance-Vorgaben und letztendlich mit den Nebenwirkungen, die sich aus der Nichteinhaltung der Compliance-Standards ergeben.

Warum ist Compliance in der IT-Branche so wichtig?

IT-Compliance und -Sicherheit sind notwendig, um die Privatsphäre von Kunden, Kunden, Mitarbeitern und Unternehmen zu schützen und das Vertrauen der Kunden in ein Unternehmen zu stärken. Wenn Unternehmen hohe Datenschutzstandards und digitale Sicherheit durch Compliance-Standards einhalten, fühlen sich ihre Kunden bei der Nutzung ihrer Dienste sicher.

Selbst wenn Sie Kunden außer Acht lassen, kann man davon ausgehen, dass die Bedeutung der IT-Compliance-Vorschriften in den USA einen nachhaltigen Einfluss auf den Ruf und den Umsatz Ihres Unternehmens hat. Die Kosten der Nichteinhaltung können sich beispielsweise darauf summieren, dass Unternehmen durchschnittlich 5.107.206 US-Dollar verlieren, hohe rechtliche Strafen verhängt werden und Geschäftschancen verloren gehen, weil es nicht möglich ist, mit einem Unternehmen zusammenzuarbeiten, das in einem geografischen Gebiet mit hohem Compliance-Gehalt tätig ist.

Warum kämpfen Unternehmen immer noch mit der Einhaltung von Branchenvorschriften und -vorschriften im digitalen Bereich? Hier sind einige Gründe, die wir identifiziert haben, nachdem wir an der digitalen Reise von über 300 Unternehmen teilgenommen haben.

- BYOD: Wenn man Mitarbeitern erlaubt, ihre Geräte für die Arbeit zu nutzen, spart man viel Geld. Aber ohne eine angemessene BYOD-Richtlinie verlieren Unternehmen auch den nötigen Fokus, um die Vorschriften einzuhalten.

- Verwaltung von Drittanbietern: Anbieter sind äußerst wichtig, wenn es darum geht, Unternehmen beim Betrieb zu unterstützen. Durch die Übermittlung von Daten an einen Drittanbieter sind Sie jedoch der Gefahr von Sicherheitslücken und Datenschutzverletzungen ausgesetzt.

- Software-Updates: Der moderne Technologiebereich wird ständig weiterentwickelt. Um damit Schritt zu halten, veröffentlichen Softwareunternehmen regelmäßig neue Updates. Zeitliche Engpässe hindern Unternehmen jedoch daran, ihre Software in Echtzeit zu aktualisieren, was dazu führt, dass sie nicht in der Lage sind, sicher und auf dem neuesten Stand der Compliance zu bleiben.

- IoT: Das Internet der Dinge verbindet intelligente Geräte. Die Sicherheit in IoT-Netzwerken ist jedoch immer noch unzureichend. Daher müssen Sie sicherstellen, dass die Geräte häufig auf Sicherheitsverletzungen getestet werden oder dass die Geräte mit einem Netzwerk verbunden sind, das keinen Zugriff auf vertrauliche Daten hat.

Nachdem wir uns nun mit den Gründen befasst haben, warum die Einhaltung der Branchen-Compliance-Standards so wichtig ist, kommen wir nun zu den branchenspezifischen Vorschriften und den Möglichkeiten, wie Sie sicherstellen können, dass Ihr Produkt/Ihr Unternehmen diesen entspricht.

Branchenspezifische Liste der IT-Compliance-Anforderungen

Obwohl jede Branche anders ist, ist der Kern der Einhaltung von IT-Vorschriften in allen verschiedenen Sektoren mehr oder weniger derselbe – der Schutz der Benutzerdaten und Geschäftsinformationen vor böswilligen Parteien.

Gesundheitspflege

Während es auf globaler Ebene eine Vielzahl von Compliance-Vorgaben für die IT im Gesundheitswesen gibt, sind HIPAA und HITECH zwei der wichtigsten Compliance-Vorgaben, die von Unternehmen in diesem Bereich im Allgemeinen eingehalten werden. Bei Appinventiv befolgen wir diese beiden Compliance-Vorgaben zusammen mit anderen bei unseren Bemühungen zur Entwicklung von Softwareprodukten. Ergebnis? Unsere Kunden – LIVIA, Diabetic U und Shoona – waren bereits am Tag ihres Verlassens unserer Fabrik konform.

HIPAA

Der Healthcare Insurance Portability and Accountability Act (HIPAA) hebt die Verwendung und Offenlegung von Gesundheitsinformationen zum Schutz der Privatsphäre der Patienten hervor. Die Compliance-Vorschrift zur IT-Sicherheit im Gesundheitswesen soll gewährleisten, dass die Gesundheitsinformationen von Einzelpersonen geschützt sind, und gleichzeitig den Informationsfluss ermöglichen, der für die Förderung einer qualitativ hochwertigen Gesundheitsversorgung erforderlich ist.

Um die HIPAA-Konformität in der Gesundheitsbranche einzuhalten, müssen alle Unternehmen:

- Stellen Sie sicher, dass die Integrität, Vertraulichkeit und Verfügbarkeit elektronisch geschützter Gesundheitsinformationen (e-PHI) HIPAA-konform ist.

- Identifizieren und schützen Sie sich vor erwarteten Bedrohungen der Informationssicherheit

- Schützen Sie sich vor unzulässiger Nutzung oder Offenlegung von Daten, die nicht durch die Compliance erlaubt sind

HITECH

Die nächste IT-Konformität im Gesundheitswesen ist der Health Information Technology for Economic and Clinical Health (HITECH) Act. Es wurde ins Leben gerufen, um die sinnvolle Nutzung und Einführung von Gesundheitsinformationen und -technologie zu fördern. Es untersucht die Sicherheits- und Datenschutzbedenken im Zusammenhang mit der elektronischen Übermittlung von Gesundheitsinformationen.

Um die HITECH-Konformität im Gesundheitswesen einzuhalten, sollten Organisationen:

- Schützen Sie die e-PHI der Patienten

- Erstellen Sie alle Rezepte elektronisch

- Implementieren Sie ein klinisches Entscheidungsunterstützungssystem

- Verwenden Sie die computergestützte Auftragserfassung für Anbieter (CPOE) für Labor-, Medikamenten- und diagnostische Bildgebungsbestellungen

- Bieten Sie dem Patienten zeitnahen Zugang zu den elektronischen Akten

- Nehmen Sie am Austausch von Gesundheitsinformationen teil

- Seien Sie Teil der öffentlichen Gesundheitsberichterstattung

- Benachrichtigen Sie alle betroffenen Personen innerhalb von 60 Tagen nach Entdeckung einer Verletzung ungesicherter geschützter Gesundheitsinformationen

Ausbildung

Bildungseinrichtungen arbeiten mit sensiblen Mitarbeiter- und Studenteninformationen, Forschungsdaten und Informationen von Regierungsbehörden. Um diesen Datensatz zu schützen, müssen Unternehmen die FERPA-Konformität einhalten.

Der Family Educational Rights and Privacy Act (FERPA) ist ein Bundesgesetz zur IT-Governance in den Vereinigten Staaten, das die Daten und den Datenschutz in den Bildungsunterlagen von Schülern schützt. Es gibt ihnen und den Eltern die Kontrolle über die Bildungsunterlagen und hindert Bildungseinrichtungen daran, personenbezogene Daten in den Bildungsunterlagen preiszugeben.

Hier sind die wichtigsten Anforderungen der FERPA-IT-Compliance-Vorschriften:

- Führen Sie obligatorische FERPA-Schulungen für Administratoren, Lehrer oder andere Schulbeamte durch

- Erinnern Sie die Schüler jährlich an ihre Rechte

- Geben Sie Ihr Einverständnis, damit Eltern oder berechtigte Schüler jederzeit Aufzeichnungen einsehen können

- Schützen Sie die personenbezogenen Daten Ihrer Studierenden

Fintech und Bankwesen

Als eine der am stärksten von Hackern angegriffenen Branchen erfordert der Bereich Finanzsoftware im Vergleich zu anderen Branchen strengere Einschränkungen bei der Einhaltung gesetzlicher Vorschriften. Hier ist die Liste der Compliance in der Finanzbranche, die von Unternehmen in diesem Sektor befolgt werden sollte.

PCI DSS

Der Payment Card Industry Data Security Standard (PCI DSS) ist eine Kombination von Sicherheitsstandards, die gewährleisten sollen, dass jedes Unternehmen, das Karteninformationen von Benutzern akzeptiert, verarbeitet, speichert und überträgt, eine sichere Umgebung aufrechterhalten muss. Unsere Fintech-Entwickler sind mit den Feinheiten der Compliance bestens vertraut – eine Expertise, die sich im USA-MedPremium-Projekt widerspiegelt, das am Tag seiner Einführung die PCI-DSS-Konformität erreichte.

Das bedeutet IT-Compliance für Finanzinstitute:

- Die PCI-Konformität erfordert die Installation und Wartung einer Firewall-Konfiguration, die die Informationen der Karteninhaber schützt

- Verwenden Sie keine vom Hersteller bereitgestellten Standardeinstellungen für Systemkennwörter

- Schützen Sie die lokal gespeicherten Daten

- Verschlüsseln Sie die Übertragung von Karteninhaberdaten in allen offenen öffentlichen Netzwerken

- Nutzen Sie Antivirensoftware und aktualisieren Sie diese regelmäßig

- Erstellen und warten Sie sichere Anwendungen und Systeme

- Beschränken Sie den Zugriff auf Karteninhaberdaten auf das, was Unternehmen unbedingt wissen müssen

- Verfolgen und scannen Sie jeden Zugriff auf die Karteninhaberdaten und Netzwerkressourcen

- Testen Sie regelmäßig Prozesse und Sicherheitssysteme

- Behalten Sie eine Richtlinie bei, die sich auf die Informationssicherheit konzentriert

GLBA

Der Gramm-Leach-Bliley Act (GLBA) gilt für jedes Finanzinstitut, das seinen Kunden Finanz- oder Anlageberatung, Versicherungen oder Kredite anbietet. Aufgrund dieser Compliance in der Versicherungsbranche müssen Institutionen offenlegen, wie sie die Informationen ihrer Kunden schützen und welche Richtlinien zur Informationsweitergabe sie eingeführt haben.

Hier sind die Regeln, die bei der GLBA-IT-Compliance für Finanzinstitute zu beachten sind:

- Finanzielle Privatsphäre: Die Finanzdatenschutzregel beleuchtet, wie Finanzinstitute private Finanzinformationen sammeln und verbreiten. Sie sollten den Kunden die Möglichkeit bieten, sich jährlich von der Richtlinie zur Informationsweitergabe abzumelden.

- Safeguard: Safeguard-basierte Regeln bestimmen, wie Institutionen Sicherheitsmaßnahmen ergreifen sollten, um die Daten ihrer Kunden vor Cyber-Bedrohungen zu schützen. Diese Maßnahmen umfassen den Einsatz geeigneter Software, die Schulung der Mitarbeiter und das Testen der Software auf Schwachstellen.

- Vorwand: Der Vorwandteil der Compliance in der Finanzbranche hindert Unternehmen daran, unter Vorwand Informationen zu sammeln.

Sarbanes-Oxley-Gesetz

Der Sarbanes-Oxley Act (SOX) ist eine weitere zwingende Einhaltung im Finanzbereich der Bankenbranche. Es fordert eine transparente und vollständige Offenlegung der Finanzdaten des Unternehmens. Jedes börsennotierte Unternehmen, ein Unternehmen, das seinen Börsengang startet, muss diesen Standard erfüllen. Der Standard schreibt vor, dass Unternehmen genaue und vollständige Finanzinformationen offenlegen müssen, damit die Stakeholder fundierte Investitionsentscheidungen treffen können.

Hier sind die Anforderungen der beliebten Compliance- und Vorschriften der Fintech-Branche in den USA

- Stellen Sie der SEC Finanzberichte zur Verfügung, die von einem Dritten geprüft wurden

- Melden Sie wesentliche Änderungen der Öffentlichkeit

- Entwerfen, implementieren und testen Sie interne Kontrollen

- Erstellen Sie eine jährliche Erklärung über die internen Kontrollen und deren Umfang, die von der Geschäftsführung unterzeichnet und von einem externen Prüfer geprüft wird

Während PCI DSS, GLBA und SOX drei der wichtigsten Fintech-Compliances in den USA darstellen, gibt es weitere Vorschriften, vor denen Unternehmen auf der Hut sein müssen, darunter Dodd-Frank, EFTA und Regulation E, CFPB, SOC 2 und ECOA.

Herstellung

Wie andere Branchen sind auch produzierende Unternehmen für den Schutz von Mitarbeitern, Kunden, Organisations- und Regierungsdaten verantwortlich. Hier sind die verschiedenen Compliance-Vorgaben aufgeführt, die sie einhalten sollten.

NERC CIP

Die North American Electric Reliability Corporation Critical Infrastructure Protection (NERC CIP)-Konformität in der Fertigungsindustrie dient dem Schutz der Integrität der gesamten Versorgungsinfrastruktur in ganz Nordamerika. Jeder Eigentümer, Betreiber und Benutzer von Großstromanlagen sollte die von der NERC genehmigten Zuverlässigkeitsstandards einhalten.

Zu den Voraussetzungen für die Einhaltung der NERC CIP-Konformität in der Fertigungsindustrie gehören:

- Identifizieren und klassifizieren Sie alle Vermögenswerte

- Weisen Sie einen Beamten für sicherheitsrelevante Angelegenheiten zu

- Erstellen und verwalten Sie Richtlinien zum Schutz von Vermögenswerten

- Bieten Sie Mitarbeitern Schulungen zum Sicherheitsbewusstsein an

- Führen Sie gründliche Hintergrundüberprüfungen Ihrer Mitarbeiter durch

- Erstellen Sie Zugriffsverwaltungskontrollen nach Bedarf

- Entwickeln Sie elektronische Sicherheitsperimeter – physisch oder virtuell

- Verwalten Sie alle sicheren Remote-Zugriffspunkte

- Erstellen und befolgen Sie physische Sicherheitspläne und Perimeter

- Behalten Sie die Systemsicherheitskontrollen mit der Verwaltung von Ports und Diensten, der Patch-Verwaltung, der Protokollierung von Sicherheitsereignissen, der Malware-Prävention, der Verwaltung gemeinsamer Konten und der Verwaltung von Anmeldeinformationen bei

- Erstellen Sie eine Strategie zur Reaktion auf Cybersicherheitsvorfälle, die auch Betriebskontinuität, Wiederherstellungspläne, Sicherung und Wiederherstellung umfasst

- Pflegen Sie das Schwachstellenmanagement und den Wandel, einschließlich der Verwaltung vorübergehender Cyber-Ressourcen

- Schützen Sie BES-Cybersysteminformationen durch Kategorisierung und Schutz von Informationen und Medienentsorgung

- Bauen Sie eine sichere Leitstellenkommunikation auf

- Setzen Sie Sicherheitsrichtlinien für die Lieferkette um

ITAR

Die International Traffic in Arms Regulations (ITAR) befasst sich mit der Entwicklung, dem Export und dem Import aller Verteidigungsartikel, der Bereitstellung aller Verteidigungsdienste und der Vermittlung von Verteidigungsartikeln. Ihr vorrangiges Ziel besteht darin, zu verhindern, dass verteidigungsrelevante Gegenstände und Daten in die falschen Hände geraten.

Die Anforderungen für die ITAR-Konformität in der Branche sind wie folgt:

- Registrieren Sie sich beim Außenministerium

- Integrieren Sie ein dokumentiertes ITAR-Compliance-Programm, das die Verfolgung und Prüfung aller technischen Daten umfasst

- Ergreifen Sie Maßnahmen zum Schutz spezieller Daten zu Artikeln auf der US-Munitionsliste

OHR

Die Export Administration Regulations (EAR) regeln den Export, Reexport und Transfer von weniger sensiblen militärischen Gütern, kommerziellen Gütern mit militärischem Nutzen und rein kommerziellen Gütern ohne offensichtlichen militärischen Zweck.

Folgendes umfasst die EAR-Compliance-Informationssicherheit:

- Klassifizieren Sie Ihren Artikel mithilfe der Handelskontrollliste

- Legen Sie schriftliche Export-Compliance-Standards fest

- Entwickeln Sie eine kontinuierliche Risikobewertung des Exportprogramms

- Erstellen Sie ein Handbuch mit Richtlinien und Verfahren

- Bieten Sie fortlaufende Compliance-Schulungen und Sensibilisierung an

- Führen Sie eine kontinuierliche Überprüfung von Auftragnehmern, Kunden, Produkten und Transaktionen durch

- Halten Sie sich an die gesetzlichen Anforderungen zur Aufzeichnung

- Compliance-Überwachung und Audits

- Erstellen Sie ein internes Programm zur Behandlung von Compliance-Problemen

- Führen Sie als Reaktion auf Exportverstöße geeignete Korrekturmaßnahmen durch

Zusätzliche Konformitäten, die von allen Branchen befolgt werden

Während es sich bei den oben aufgeführten um branchenspezifische Listen von IT-Compliance-Standards handelte, gibt es darüber hinaus auch einige ergänzende Vorschriften, die von Unternehmen befolgt werden. Schauen wir sie uns auch an.

DSGVO

Die Datenschutz-Grundverordnung (DSGVO) ist das strengste Datenschutz- und Sicherheitsgesetz der Welt. Die Verordnung wurde 2018 in Kraft gesetzt, um die Privatsphäre und Sicherheit der Bürger in der EU zu schützen. Die DSGVO gilt für jede Organisation, die personenbezogene Daten von EU-Bürgern oder Einwohnern der EU verarbeitet oder ihnen Waren und Dienstleistungen liefert.

Als wir an Slice arbeiteten, wussten wir in dem Moment, als wir die Idee hörten, dass wir es auf die DSGVO vorbereiten mussten – was wir erreichten, indem wir die Anforderungen bis ins kleinste Detail befolgten.

Folgendes umfasst die Einhaltung der DSGVO-IT-Vorschriften:

- Führen Sie eine Informationsprüfung rund um personenbezogene Daten aus der EU durch

- Informieren Sie Ihre Kunden darüber, warum Sie ihre Daten nutzen und verarbeiten

- Bewerten Sie die Datenverarbeitungsaktivitäten und verbessern Sie den Datenschutz mit Strategien wie organisatorischen Sicherheitsmaßnahmen und Ende-zu-Ende-Verschlüsselung

- Schließen Sie Datenverarbeitungsvereinbarungen mit den Anbietern ab

- Benennen Sie einen Datenschutzbeauftragten (falls erforderlich)

- Weisen Sie einen Vertreter in der EU-Region zu

- Wissen, was im Falle einer Datenschutzverletzung zu tun ist

- Halten Sie alle erforderlichen Gesetze zur grenzüberschreitenden Übertragung ein

CCPA

Der California Consumer Privacy Act (CCPA) gibt kalifornischen Kunden die Kontrolle über die Informationen, die Unternehmen aus ihnen generieren. Die CCPA-Regeln gelten für jedes gewinnorientierte Unternehmen, das in Kalifornien tätig ist und Folgendes tut:

- Sie haben einen Bruttojahresumsatz von mehr als 25 Millionen US-Dollar

- Kaufen, verkaufen oder verteilen Sie personenbezogene Daten von 100.000 oder mehr kalifornischen Verbrauchern, Geräten oder Haushalten

- Erzielen Sie 50 % oder mehr Ihres Jahresumsatzes mit dem Verkauf von Informationen über Einwohner Kaliforniens

Zu den Anforderungen zur Einhaltung der CCPA-Konformität in der Branche gehören:

- Informieren Sie Verbraucher über die Absicht, ihre Daten zu sammeln

- Bieten Sie Benutzern direkten und einfachen Zugriff auf die Datenschutzrichtlinie

- Geben Sie den Verbrauchern ihre Informationen innerhalb von 45 Tagen nach der Anfrage

- Löschen Sie die personenbezogenen Daten der Verbraucher auf der Grundlage ihrer Anfrage

- Ermöglichen Sie den Verbrauchern, Verkaufs- und Marketingkampagnen abzubrechen, bei denen ihre persönlichen Daten erfasst werden

- Aktualisieren Sie die Datenschutzrichtlinie jedes Jahr

NIST

Das freiwillige Cybersicherheitsrahmenwerk des National Institute of Standards and Technology (NIST) ermöglicht es Unternehmen jeder Größe, ihre Cybersicherheitsrisiken zu verstehen, zu bewältigen und zu senken.

Hier sind die Voraussetzungen für die NIST-IT-Sicherheitskonformität:

- Identifizieren und kategorisieren Sie alle Daten, die geschützt werden müssen

- Führen Sie zeitnahe Risikobewertungen durch, um grundlegende Kontrollen einzurichten

- Richten Sie die Grundlinie für minimale Kontrollen zum Schutz von Informationen ein

- Halten Sie die Basiskontrollen schriftlich fest

- Bauen Sie Sicherheitskontrollen rund um alle Online- und IT-Systeme auf

- Verfolgen Sie die Leistung kontinuierlich, um die Wirksamkeit zu messen

- Überwachen Sie kontinuierlich alle Ihre Sicherheitskontrollen

AML-KYC

Der Know Your Customer (KYC)-Prozess, ein Teilbereich der AML, wird durchgeführt, um die Identität jedes Kunden zu prüfen und zu verifizieren und illegale Aktivitäten in der Software, wie etwa Geldwäsche oder Betrug, zu verhindern. Wir haben einer Reihe unserer Kunden, darunter Slice, Exchange, Asian Bank usw., dabei geholfen, die KYC-AML-Compliance in der IT-Branche einzuhalten. Wie? Indem wir die Grundlagen der Compliance vollständig befolgen.

- Führen Sie ein Kundenidentifizierungsprogramm durch – Sammeln Sie Daten zu Name, Adresse, Kontaktnummer, Nationalität, Geburtsdatum, Geburtsort, Beruf, Name des Arbeitgebers, Zweck der Transaktion, wirtschaftlichem Eigentümer und Identifikationsnummer

- Kunden-Due-Diligence auf drei Ebenen – vereinfacht, einfach und erweitert

- Überwachen Sie die Transaktionen Ihrer Kunden kontinuierlich anhand der in Ihren Risikoprofilen integrierten Schwellenwerte

Lesen Sie auch: Blockchain-Technologie für KYC: Die Lösung für ineffiziente KYC-Prozesse

WCAG

Bei den Richtlinien zur Barrierefreiheit von Webinhalten handelt es sich um eine Reihe mehrerer Erfolgskriterien und Richtlinien, anhand derer webbasierte Apps und Websites für Menschen mit Behinderungen und Beeinträchtigungen als barrierefrei gelten. Unter Berücksichtigung der Anforderungen dieser Branche und der Vorschriften haben wir Avatus entwickelt – eine Plattform, die heute von Menschen mit besonderen Bedürfnissen bequem genutzt werden kann.

- Ebene A: Dies ist die Basisebene der WCAG, die sicherstellt, dass alle grundlegenden Barrierefreiheitsfunktionen vorhanden sind.

- Stufe AA: Stufe AA befasst sich mit einem größeren Bereich von Barrierefreiheitsproblemen. Diese Stufe besteht aus den Level-A-Elementen sowie anderen strengen Standards, die darauf abzielen, die Zugänglichkeit für ein breites Spektrum von Behinderungen zu verbessern, einschließlich Fehlererkennung und Farbkontrast

- Stufe AAA: Die umfassendste Stufe, Stufe AAA, besteht aus allen Kriterien der Stufen A und AA, mit zusätzlichen, strengeren Anforderungen. Während eine Website die Einhaltung der Stufe AAA anstrebt, sollte sie gut zugänglich sein, etwas, das Unternehmen nicht unbedingt anstreben müssen.

Wie Regulierungsbehörden Technologieintegrationen angehen

Bis zu diesem Zeitpunkt haben wir uns mit den zahlreichen IT-Compliance- und Sicherheitsstandards auf Branchenebene befasst. Jetzt bleibt nur noch zu prüfen, wie die Regulierungsbehörden mit der Technologieintegration in digitalen Produkten umgehen. Die beiden Technologien, die wir hier im Fokus behalten, sind KI und Blockchain.

Weltweit ist bei KI-basierten Vorschriften der Fokus auf Rechenschaftspflicht und Transparenz ein gemeinsames Thema. Regierungen plädieren für den Aufbau von Rechenschaftsmechanismen, um Vorurteilen entgegenzuwirken, Diskriminierung zu schützen und Entwickler für das von ihnen erstellte KI-Modell zur Rechenschaft zu ziehen.

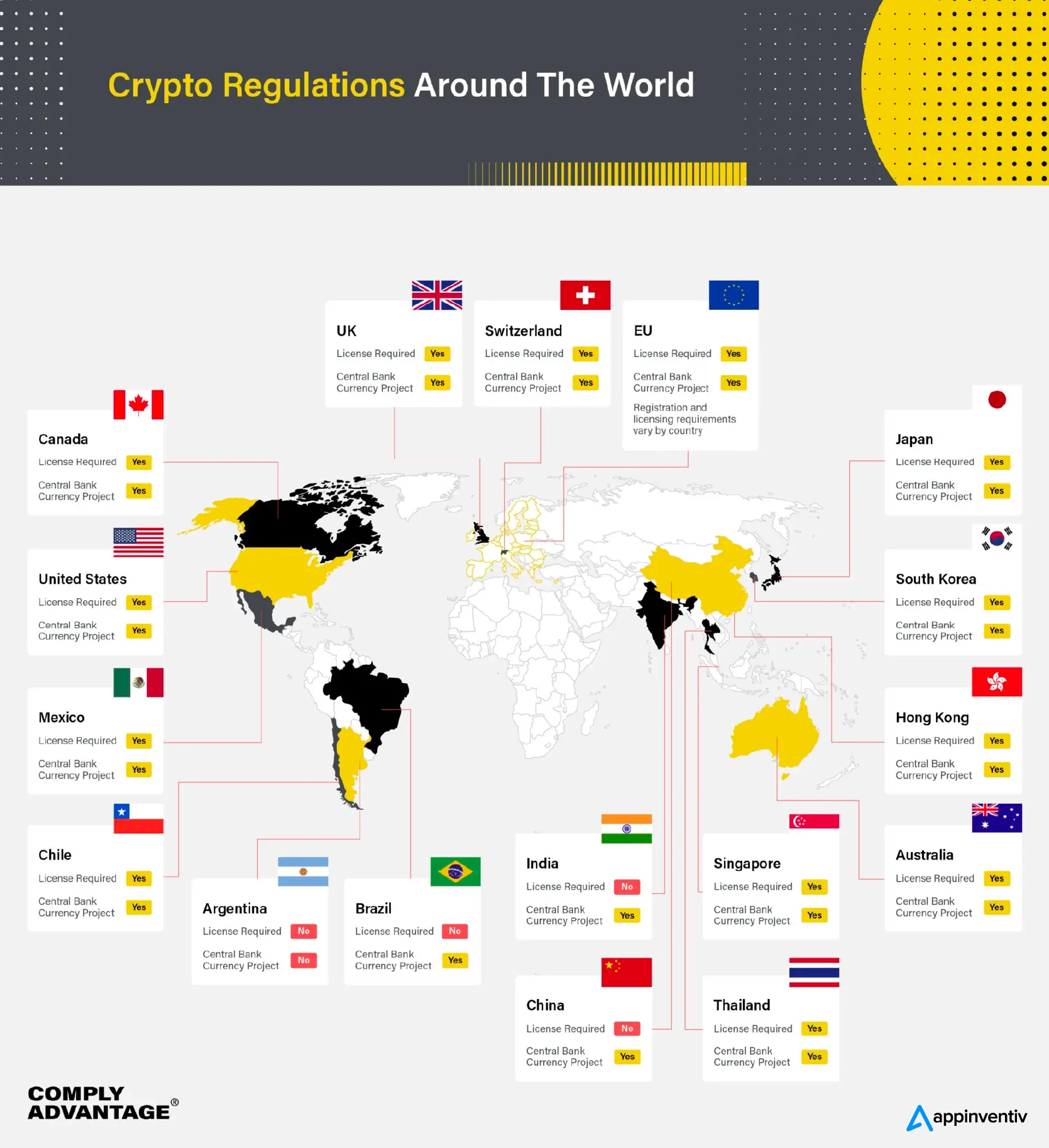

Blockchain hat eine ähnliche Geschichte mit Ländern zu teilen, die ihre Vorschriften immer noch erweitern, um mit den Innovationen im dezentralen Bereich in Einklang zu kommen. Hier ist ein Blick auf die weltweit geltenden länderspezifischen Kryptovorschriften

Wie kann die Compliance-Bereitschaft in der Produktentwicklung sichergestellt werden?

Nachdem ich mir die Liste der Compliance-Vorgaben in der IT-Branche in verschiedenen Sektoren eingehend angesehen habe, bin ich mir sicher, dass Sie sich fragen, wie Sie den Weg zur Compliance-Bereitschaft einschlagen können. Die kurze und praktische Antwort wäre zwar, die richtigen Partner zu finden, je nachdem, in welcher Phase des Produktlebenszyklus man sich befindet.

Das heißt, wenn Sie ein Produkt entwickeln, das in einer Compliance-lastigen Branche eingesetzt werden soll, sollten Sie mit einem IT-Beratungsdienstleister wie uns zusammenarbeiten. Wir beraten Unternehmen nicht nur bei der Einhaltung von Vorschriften, sondern verfügen auch über spezielle Fachkenntnisse bei der Entwicklung digitaler Produkte, die den Software-Compliance-Standards in den USA und auf der ganzen Welt entsprechen.

Wenn Sie sich hingegen in einem Stadium befinden, in dem Ihr Produkt in Betrieb ist, aber nicht konform ist, haben Sie zwei Möglichkeiten – entweder mit einem Compliance-Experten zusammenarbeiten oder wiederum mit einer Softwareentwicklungsagentur wie uns, die mit mehreren Compliance-orientierten Unternehmen zusammengearbeitet hat .

Wie auch immer, wir hoffen, dass Ihnen der Artikel alle Informationen liefert, die Sie zu den IT-Compliance-Vorschriften benötigen, und dass Sie nun bequem zu einem Punkt gelangen, an dem Sie wissen, welche Vorschriften für Sie geeignet sind und was Sie benötigen, um auf die Einhaltung vorbereitet zu sein.

Sind Sie bereit, die wichtigsten Regulierungsstandards Ihrer Branche einzuhalten? In Kontakt kommen.

FAQs

F. Was ist Compliance in der IT?

A. Compliance in Branchen, einschließlich der IT, ist der Zustand der Einhaltung der Richtlinien lokaler und globaler Regulierungsbehörden. Im IT-Bereich drehen sich die Richtlinien in der Regel um die Datensicherheit bei der Übertragung und im Ruhezustand.

F. Warum muss jedes Unternehmen auf IT-Compliance achten?

A. Compliance ist in der IT-Branche von entscheidender Bedeutung für den Schutz der Privatsphäre von Klienten, Kunden, Mitarbeitern und Unternehmen sowie für die Stärkung des Vertrauens der Kunden in ein Unternehmen. Darüber hinaus hat die Sicherstellung der IT-Governance in den Vereinigten Staaten einen nachhaltigen Einfluss auf den Ruf und den Umsatz Ihres Unternehmens

F. Woher weiß ich, welche Vorschriften mein Unternehmen einhalten muss?

A. Die Antwort auf die Einhaltung der richtigen IT-Compliance-Vorschriften finden Sie, indem Sie sich Ihre Konkurrenten ansehen oder sich an ein Softwareproduktentwicklungsteam wie unseres wenden, das über das Fachwissen in der Arbeit mit Compliance-lastigen Branchen verfügt.