Wie viel kostet die Entwicklung eines Penetrationstest-Tools wie Kali Linux?

Veröffentlicht: 2024-01-16Penetrationstests sind ein wesentlicher Bestandteil der Cybersicherheit und dienen als erste Verteidigungslinie bei der Identifizierung und Behebung von Schwachstellen. Es handelt sich um einen strategischen Ansatz, der es Unternehmen ermöglicht, ihre Abwehrkräfte gegen potenzielle Cyber-Bedrohungen zu stärken. Die Wirksamkeit dieser Vorgehensweise liegt in ihrem proaktiven Charakter, der Schwachstellen erkennt und die Sicherheit erhöht, bevor es zu Verstößen kommt. Angesichts der zunehmenden digitalen Bedrohungen wird die Rolle solcher Tests noch wichtiger.

Unternehmer, die sich in die Cybersicherheit wagen, müssen über die Kosten für die Entwicklung eines Penetrationstest-Tools gut informiert sein. Dieses Wissen ist für eine effektive Planung und Ressourcenallokation von entscheidender Bedeutung.

Die Entwicklung eines umfassenden Tools wie Kali Linux erfordert erhebliche Investitionen in Forschung, qualifiziertes Personal und fortschrittliche Technologie. Der Wachstumskurs des Marktes unterstreicht zusätzlich die Relevanz und potenzielle Rentabilität solcher Unternehmungen.

Um Ihnen eine ungefähre Vorstellung zu geben: Die Kosten für die Entwicklung einer Penetrationstest-App wie Kali Linux können zwischen 40.000 und 300.000 US-Dollar liegen. Es gibt mehrere Faktoren, die sich auf das Gesamtentwicklungsbudget auswirken können, z. B. die Komplexität der App, die zu integrierenden Funktionen, der Zeitrahmen für die App-Bereitstellung usw.

Aktuelle Trends deuten darauf hin, dass der weltweite Markt für Penetrationstests bis 2030 voraussichtlich auf 4,1 Milliarden US-Dollar anwachsen wird, was den wachsenden Umfang und die wachsende Nachfrage in diesem Sektor unterstreicht. In diesem Blog untersuchen wir im Detail die finanziellen Auswirkungen der Entwicklung eines hochmodernen Penetrationstest-Tools. Aber werfen wir vorher noch einen kurzen Blick auf die wichtigsten Gründe für die Einführung eines Penetrationstest-Tools.

Die Vorteile von Penetrationstest-Tools verstehen

Kali Linux ist eine Open-Source-Penetrationstestplattform, die für ihr umfangreiches Angebot an Cybersicherheitstools und die nahtlose Integration für ethische Hacking-Zwecke hoch geschätzt wird. Aufgrund seines umfassenden Toolsets, das speziell für Sicherheitsbewertungen, forensische Analysen und Schwachstellentests entwickelt wurde, erfreut es sich bei Cybersicherheitsexperten, Penetrationstestern und Enthusiasten großer Beliebtheit.

Die Beliebtheit von Kali Linux beruht auf seiner benutzerfreundlichen Oberfläche, der umfangreichen Dokumentation und den regelmäßigen Updates. Die App bietet ein umfangreiches Repository vorinstallierter Software, das den Prozess des Testens und Sicherns von Netzwerken optimiert. Dies macht es zu einem unverzichtbaren Werkzeug für Einzelpersonen und Organisationen, die ihre digitalen Abwehrkräfte stärken möchten.

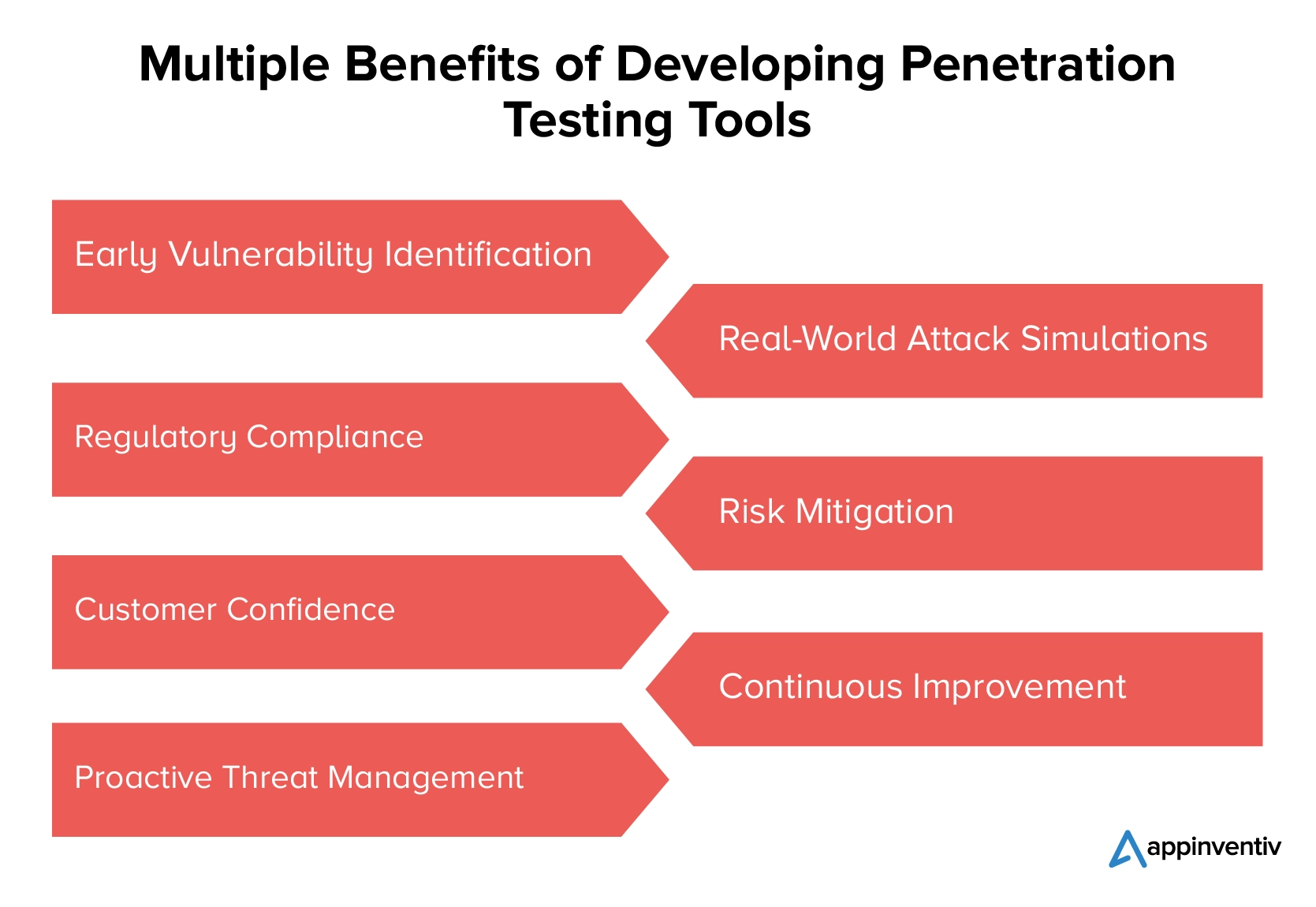

Penetrationstest-Tools sind in der modernen Cybersicherheitslandschaft unverzichtbar. Ihre Rolle beim Schutz digitaler Vermögenswerte ist beispiellos und bietet zahlreiche Vorteile. Schauen wir uns unten die wichtigsten Vorteile des Penetrationstest-Tools im Detail an.

1. Frühzeitige Schwachstellenerkennung

Die Entwicklung von Penetrationstest-Tools ist für Unternehmen von entscheidender Bedeutung, um Schwachstellen in ihren Netzwerken und Systemen proaktiv zu identifizieren. Eine frühzeitige Erkennung ermöglicht ein rechtzeitiges Eingreifen und verhindert so eine potenzielle Ausnutzung durch böswillige Akteure.

[Lesen Sie auch: Digitales Immunsystem – Wie es Ihr Unternehmen vor Cyberangriffen schützt]

2. Reale Angriffssimulationen

Mit diesen Tools können Unternehmen reale Cyberangriffe simulieren und so potenzielle Bedrohungen praxisnah untersuchen. Durch die Nachbildung authentischer Angriffsszenarien können Unternehmen ihre Sicherheitsmaßnahmen stärken und die praktischen Erkenntnisse aus diesen Simulationen nutzen, um ihre allgemeine Cybersicherheitsresistenz zu verbessern.

3. Einhaltung gesetzlicher Vorschriften

Penetrationstest-Tools sind ein wesentlicher Bestandteil, um Unternehmen bei der Einhaltung verschiedener Cybersicherheitsstandards und -vorschriften zu unterstützen. Sie tragen dazu bei, dass sie sicherstellen, dass die Cybersicherheitspraktiken einer Organisation nahtlos mit den gesetzlichen Anforderungen übereinstimmen und so das Risiko der Nichteinhaltung minimieren.

4. Risikominderung

Ein wesentlicher Vorteil von Penetrationstest-Tools liegt in ihrer Fähigkeit, Risiken im Zusammenhang mit teuren Datenschutzverletzungen und Systemausfällen zu mindern. Durch die frühzeitige Identifizierung und Behebung von Schwachstellen tragen diese Tools erheblich zur allgemeinen Risikominderung bei.

5. Kundenvertrauen

Die Entwicklung und Implementierung von Penetrationstest-Tools schafft Vertrauen bei Kunden und zeigt ein starkes Engagement für den Datenschutz. Unternehmen, die ihre Systeme proaktiv testen und sichern, legen großen Wert darauf, sensible Informationen zu schützen. Dadurch kann das Vertrauen der Kunden gestärkt und eine langfristige Loyalität gefördert werden.

6. Kontinuierliche Verbesserung

Penetrationstest-Tools spielen eine entscheidende Rolle bei der Förderung der kontinuierlichen Verbesserung von Sicherheitsstrategien und -protokollen. Durch regelmäßige Bewertungen und proaktive Behebung von Schwachstellen können Unternehmen ihre Sicherheitsmaßnahmen anpassen und weiterentwickeln.

7. Proaktives Bedrohungsmanagement

Penetrationstest-Tools liefern wertvolle Erkenntnisse für das proaktive Bedrohungsmanagement und die Reaktionsplanung. Durch die frühzeitige Identifizierung potenzieller Risiken können Unternehmen wirksame Strategien zu deren Minderung entwickeln. Dieser proaktive Ansatz verringert die Wahrscheinlichkeit von Sicherheitsvorfällen erheblich und verbessert die allgemeine Cybersicherheit.

Die Vorteile des Penetrationstest-Tools gehen über bloße Sicherheitsbewertungen hinaus. Sie sind maßgeblich an der Gestaltung der gesamten Cybersicherheitslage eines Unternehmens beteiligt. Durch die Aufdeckung und Behebung von Schwachstellen spielen diese Tools eine entscheidende Rolle bei der Stärkung der Abwehr gegen sich entwickelnde Cyber-Bedrohungen.

Faktoren, die die Kosten für die Entwicklung eines Penetrationstest-Tools wie Kali Linux beeinflussen

Die Entwicklung eines Penetrationstest-Tools wie Kali Linux erfordert erhebliche Ressourcen und Fachwissen. Hier sind die Schlüsselkomponenten, die die Entwicklungskosten für Kali Linux-ähnliche Penetrationstest-Tools beeinflussen.

Komplexität und Anpassung von Sicherheitsfunktionen

Die Komplexität und Anpassung der Sicherheitsfunktionen hat erheblichen Einfluss auf die Entwicklungskosten eines Penetrationstest-Tools. Erweiterte Sicherheitsfunktionen wie verschlüsselte Kommunikation und Systeme zur Erkennung von Eindringlingen erfordern spezielle Kenntnisse und eine längere Entwicklungszeit. Solche Funktionen sind besonders relevant für Branchen wie das Gesundheitswesen und die Fintech-Branche. Anpassungen, die auf spezifische Benutzerbedürfnisse zugeschnitten sind, erhöhen die Komplexität und die Kosten zusätzlich.

Für ein mit Kali Linux vergleichbares Tool ist die Integration einer breiten Palette von Testfunktionen, von der Netzwerkanalyse bis zur Anwendungssicherheit, von entscheidender Bedeutung. Diese Funktionsvielfalt gewährleistet die Vielseitigkeit des Tools, erhöht aber auch den Entwicklungsaufwand und die Kosten. Der Schlüssel zur Entwicklung eines wettbewerbsfähigen und effizienten Tools ist die sorgfältige Abwägung von Funktionsreichtum und Kosteneffizienz.

Benutzeroberfläche und Erlebnisdesign für Sicherheitstools

Bei der Entwicklung eines Penetrationstest-Tools sind das Design der Benutzeroberfläche (UI) und des Erlebnisses (UX) von entscheidender Bedeutung. Eine intuitive Benutzeroberfläche verbessert die Benutzereinbindung und macht das Tool für ein breites Spektrum von Benutzern zugänglich. Die Kosten für die Entwicklung eines Penetrationstest-Tools steigen oft mit fortgeschrittenem UI/UX-Design, da qualifizierte Designer und umfangreiche Benutzertests erforderlich sind.

Durch die Integration von Funktionen wie anpassbaren Dashboards und einfacher Navigation kann die Benutzerzufriedenheit erheblich verbessert werden. Um jedoch die richtige Balance zwischen Funktionalität und Ästhetik zu erreichen, ist eine sorgfältige Planung erforderlich. Dieses Gleichgewicht stellt sicher, dass das Tool nicht nur leistungsstarke Funktionen, sondern auch benutzerfreundlich und effizient in der Bedienung ist.

Datenspeicherung und Sicherheitsmaßnahmen in Penetrationstest-Tools

Datenspeicherung und Sicherheitsmaßnahmen sind entscheidende Komponenten bei der Entwicklung von Penetrationstest-Tools. Die Wahl zwischen Cloud-basierter oder lokaler Datenspeicherung kann sich erheblich auf die Gesamtkosten auswirken. Cloud-Speicher bietet Skalierbarkeit und Zugänglichkeit, es können jedoch laufende Abonnementgebühren anfallen. Für die Speicherung vor Ort sind anfängliche Hardwareinvestitionen und Wartungskosten erforderlich.

Sicherheitsmaßnahmen, einschließlich Verschlüsselung und sicherer Zugriffsprotokolle, sind zum Schutz sensibler Testdaten unerlässlich. Die Implementierung robuster Sicherheitsfunktionen erhöht die Entwicklungskosten, ist jedoch für die Aufrechterhaltung der Integrität und Vertrauenswürdigkeit des Tools von entscheidender Bedeutung. Der Ausgleich dieser Kosten mit der Notwendigkeit einer sicheren, effizienten Datenspeicherung ist ein wichtiger Gesichtspunkt im Entwicklungsprozess.

Lesen Sie auch: – Cloud-Anwendungssicherheit: Schutz Ihrer Daten in der Cloud

Integration mit Cybersicherheits-Frameworks und -Plattformen

Bei der Entwicklung eines Penetrationstest-Tools ist die Integration in bestehende Cybersicherheits-Frameworks und -Plattformen von entscheidender Bedeutung. Dieser Prozess, der für die Sicherstellung der Kompatibilität und die Verbesserung der Funktionalität von entscheidender Bedeutung ist, wirkt sich direkt auf die Entwicklungskosten des Kali Linux-ähnlichen Penetrationstest-Tools aus. Für die Integration in verschiedene branchenübliche Frameworks und Sicherheitssysteme ist eine spezielle Entwicklung erforderlich.

Eine solche Integration erfordert nicht nur technisches Fachwissen, sondern auch Zeit und Ressourcen, was sich erheblich auf das Gesamtbudget auswirkt. Kontinuierliche Updates und Kompatibilitätsprüfungen sind notwendig, um das Tool in der sich entwickelnden Cybersicherheitslandschaft relevant zu halten. Diese Bemühungen sind der Schlüssel zur Entwicklung eines Tools, das sowohl effektiv als auch an sich ändernde Sicherheitsprotokolle und -standards anpassbar ist.

Einhaltung der regulatorischen Standards für Cybersicherheit

Die Sicherstellung der Einhaltung gesetzlicher Standards zur Cybersicherheit ist ein entscheidender Aspekt bei der Entwicklung von Penetrationstest-Tools. Die Einhaltung dieser Standards erfordert häufig die Einbeziehung spezifischer Sicherheitsprotokolle und Datenverarbeitungspraktiken, die komplex und ressourcenintensiv sein können. Der Prozess umfasst die Anpassung des Tools an Vorschriften wie DSGVO, HIPAA oder ISO-Standards, was zusätzliche Ebenen von Sicherheits- und Datenschutzfunktionen erfordert.

Diese Einhaltung stellt nicht nur die Einhaltung gesetzlicher Vorschriften sicher, sondern erhöht auch das Vertrauen der Benutzer und die Marktfähigkeit. Es trägt jedoch erheblich zu den Gesamtentwicklungskosten bei, da es Expertenwissen, strenge Tests und kontinuierliche Aktualisierungen erfordert, um mit den sich ändernden regulatorischen Rahmenbedingungen Schritt zu halten.

Fachwissen des Entwicklungsteams und Überlegungen zum Standort

Die Auswahl eines Entwicklungsteams ist von entscheidender Bedeutung, da Fachwissen und Standort direkten Einfluss auf die Gesamtkosten haben. Qualifizierte Entwickler sind unerlässlich, insbesondere bei der Entwicklung eines anspruchsvollen Penetrationstest-Tools wie Kali Linux. Sie bringen wichtige Kenntnisse im Bereich Cybersicherheit und Programmierkenntnisse mit. Der Standort spielt eine Schlüsselrolle; Teams in Regionen mit höheren Lebenshaltungskosten können das Gesamtbudget erhöhen.

Aus Kostengründen mag die Auslagerung in wirtschaftlichere Regionen attraktiv erscheinen, dennoch ist es wichtig, einen hohen Qualitätsstandard aufrechtzuerhalten. Das Ausbalancieren dieser Faktoren ist für die Entwicklung eines robusten und effektiven Penetrationstest-Tools unerlässlich, ohne Kompromisse bei Sicherheit und Funktionalität einzugehen.

Laufender Support, Wartung und Sicherheitsupdates

Laufender Support, Wartung und Sicherheitsupdates machen einen erheblichen Teil der Lebenszykluskosten eines Penetrationstest-Tools aus. Diese Aspekte sind von wesentlicher Bedeutung, um sicherzustellen, dass das Tool gegen neu auftretende Cyber-Bedrohungen wirksam bleibt. Regelmäßige Updates und Wartung verbessern nicht nur die Fähigkeiten des Tools, sondern beheben auch etwaige Schwachstellen, die im Laufe der Zeit auftreten können.

Die Kosten für die Entwicklung des Kali Linux-ähnlichen Penetrationstest-Tools umfassen diese laufenden Kosten, die für die Aufrechterhaltung der Relevanz und Wirksamkeit des Tools in der dynamischen Cybersicherheitslandschaft von entscheidender Bedeutung sind. Die Budgetierung für kontinuierlichen Support und Updates ist daher ein wesentlicher Bestandteil der Gesamtinvestition in die Entwicklung eines robusten und zuverlässigen Penetrationstest-Tools.

Basierend auf den oben genannten Faktoren können die Kosten für die Entwicklung eines Penetrationstest-Tools wie Kali Linux zwischen 40.000 und 300.000 US-Dollar oder mehr liegen.

Eine sorgfältige Berücksichtigung dieser Kostenfaktoren gewährleistet einen ausgewogenen Ansatz zur Entwicklung eines robusten Werkzeugs. Diese strategische Planung ist von entscheidender Bedeutung für die Einführung eines erfolgreichen und effizienten Penetrationstest-Tools im wettbewerbsintensiven Cybersicherheitsmarkt.

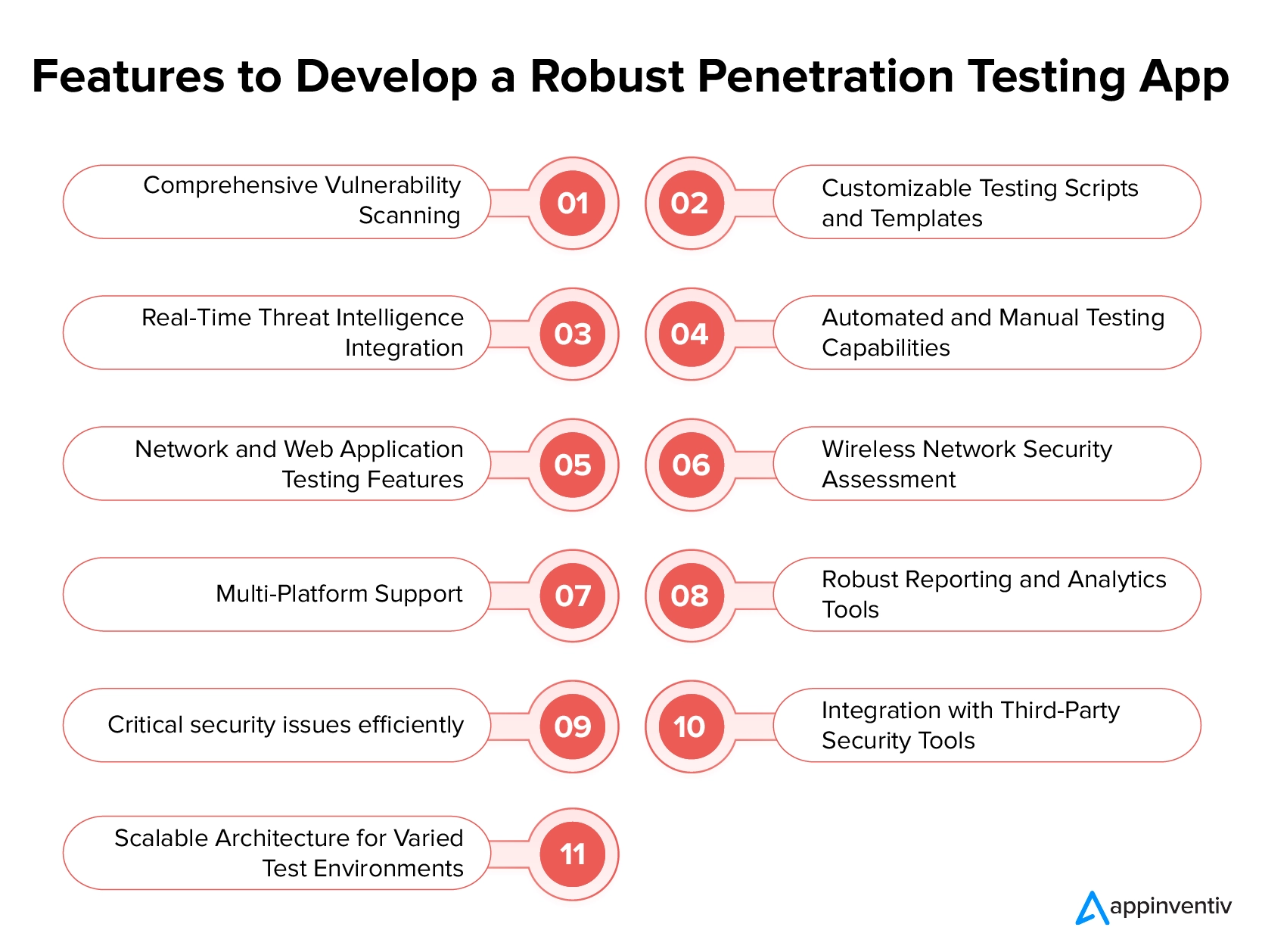

Hauptmerkmale einer Penetrationstestsoftware wie Kali Linux

Bei der Cybersicherheit sind Funktionalität und Effizienz von Penetrationstestsoftware von größter Bedeutung. Die Identifizierung der Schlüsselmerkmale, die eine solche Software ausmachen, ist für das Verständnis ihrer Entwicklungskomplexität und -kosten von entscheidender Bedeutung. Hier sind die entscheidenden Merkmale, die effektive Penetrationstest-Tools in der Branche auszeichnen.

Umfassendes Schwachstellen-Scanning

Umfassendes Schwachstellenscannen ist ein Eckpfeiler der Softwareentwicklung für Penetrationstests. Diese Fähigkeit ermöglicht die gründliche Untersuchung von Systemen, um Sicherheitslücken und potenzielle Bedrohungen zu identifizieren. Durch das Scannen einer Vielzahl von Netzwerkgeräten, Servern und Anwendungen stellt das Tool sicher, dass keine Schwachstelle unbemerkt bleibt.

Es umfasst verschiedene Arten von Scans, einschließlich Netzwerk-, Anwendungs- und Systemprüfungen, um eine vollständige Sicherheitsbewertung zu ermöglichen. Diese Funktion ist für die präventive Erkennung und Behebung von Schwachstellen von entscheidender Bedeutung und verbessert die allgemeine Sicherheitslage der digitalen Infrastruktur des Unternehmens.

Anpassbare Testskripte und Vorlagen

Anpassbare Testskripte und -vorlagen sind für die Anpassung von Sicherheitsbewertungen an bestimmte Umgebungen unerlässlich. Diese Flexibilität ermöglicht es Benutzern, Skripte zu ändern und zu erstellen, die auf einzigartige Systemschwachstellen abzielen. Bei der Entwicklung von Kali-Linux-ähnlichen Penetrationstest-Tools ist diese Anpassungsfähigkeit entscheidend für eine effektive und gründliche Sicherheitsanalyse. Es ermöglicht Testern, verschiedene Angriffsszenarien zu simulieren und sorgt so für eine umfassende Abdeckung.

Benutzerdefinierte Vorlagen rationalisieren den Testprozess und machen ihn effizienter und relevanter für die spezifischen Sicherheitsanforderungen des Unternehmens. Diese Anpassung ist eine Schlüsselfunktion, die die Gesamtfunktionalität und Effektivität der Penetrationstestsoftware verbessert.

Echtzeit-Bedrohungsintelligenzintegration

Die Integration von Echtzeit-Bedrohungsinformationen ist für eine effektive Penetrationstestsoftware von entscheidender Bedeutung und gewährleistet aktuelle Abwehrmechanismen. Diese Funktion ermöglicht es dem Tool, aktuelle Bedrohungsdaten zu nutzen und so seine Fähigkeit zu verbessern, neu auftretende Risiken zu erkennen und darauf zu reagieren. Die Integration dieser Informationen wirkt sich auf die Kosten für die Entwicklung eines Penetrationstest-Tools aus, da hierfür Zugriff auf kontinuierlich aktualisierte Bedrohungsdatenbanken erforderlich ist.

Dadurch ist das Tool in der Lage, fundiertere und proaktivere Sicherheitsbewertungen durchzuführen, was in der sich schnell entwickelnden Cyber-Bedrohungslandschaft unerlässlich ist. Echtzeitinformationen steigern somit die Wirksamkeit des Tools bei der Identifizierung von Schwachstellen und dem Schutz digitaler Assets vor neuen Bedrohungen erheblich.

Automatisierte und manuelle Testfunktionen

Sowohl automatisierte als auch manuelle Testfunktionen sind in einer Penetrationstestsoftware unerlässlich. Die Automatisierung beschleunigt den Testprozess und ermöglicht die schnelle Identifizierung von Schwachstellen in einem riesigen Netzwerk. Es gewährleistet eine konsistente und umfassende Abdeckung, ohne dass eine ständige menschliche Aufsicht erforderlich ist. Mit dem Aufkommen der KI-Technologie kann man auch darüber nachdenken, KI beim Testen einzusetzen.

Manuelle Tests hingegen sind entscheidend für tiefe Einblicke in komplexe Systeme, bei denen menschliches Fachwissen und Intuition unersetzlich sind. Die Kombination beider Methoden bietet einen umfassenden Ansatz für Sicherheitstests und stellt sicher, dass sowohl offensichtliche als auch subtile Schwachstellen identifiziert und behoben werden. Diese doppelte Fähigkeit ist der Schlüssel zu einer robusten Cybersicherheits-Verteidigungsstrategie.

Funktionen zum Testen von Netzwerk- und Webanwendungen

Funktionen zum Testen von Netzwerken und Webanwendungen sind von entscheidender Bedeutung bei der Entwicklung jedes Penetrationstest-Tools. Diese Funktionen ermöglichen eine umfassende Bewertung sowohl interner als auch externer Netzwerkschwachstellen. Beim Netzwerktest geht es darum, potenzielle Sicherheitslücken in der Infrastruktur zu identifizieren, etwa Schwachstellen in Firewalls und Routern. Das Testen von Webanwendungen ist ebenso wichtig und zielt auf Schwachstellen in webbasierten Anwendungen wie SQL-Injection und Cross-Site-Scripting ab.

Zusammen bieten diese Funktionen einen ganzheitlichen Überblick über die Cybersicherheitslage eines Unternehmens. Sie sind unerlässlich, um sicherzustellen, dass sowohl Netzwerkebenen als auch webbasierte Anwendungen vor potenziellen Cyberangriffen geschützt sind.

Lesen Sie auch: – So gewährleisten Sie Cybersicherheit im Zeitalter des IoT

Bewertung der Sicherheit drahtloser Netzwerke

Die Bewertung der Sicherheit drahtloser Netzwerke ist eine wichtige Funktion einer Penetrationstestsoftware. Dabei geht es um die Bewertung der Sicherheit von Wi-Fi-Netzwerken vor unbefugtem Zugriff und Schwachstellen. Diese Funktion prüft auf Schwachstellen in drahtlosen Protokollen, Verschlüsselungsmethoden und Authentifizierungsprozessen. Es hilft, potenzielle Risiken wie schwache Passwörter, ungesicherte Zugangspunkte und die Anfälligkeit für Angriffe wie Abhören zu erkennen.

Die Durchführung gründlicher Bewertungen drahtloser Netzwerke ist von entscheidender Bedeutung, da diese im Vergleich zu kabelgebundenen Netzwerken häufig andere Herausforderungen und Schwachstellen aufweisen. Die Gewährleistung einer robusten drahtlosen Sicherheit ist der Schlüssel zum Schutz der gesamten Netzwerkintegrität eines Unternehmens und zum Schutz sensibler Daten.

Unterstützung mehrerer Plattformen

Die Unterstützung mehrerer Plattformen ist ein entscheidendes Merkmal bei der Entwicklung von Kali Linux-ähnlichen Penetrationstest-Tools. Diese Funktion stellt die Kompatibilität zwischen verschiedenen Betriebssystemen wie Windows, Linux, Android, iOS usw. sicher. Sie ermöglicht Sicherheitsexperten die Durchführung gründlicher Penetrationstests unabhängig von der Plattform, auf der ihre Zielsysteme ausgeführt werden.

Die Unterstützung mehrerer Plattformen erhöht die Vielseitigkeit und Effektivität des Tools, da es sich an verschiedene IT-Umgebungen anpassen lässt. Diese Anpassungsfähigkeit ist besonders wichtig in Infrastrukturen mit gemischten Umgebungen, wie sie in vielen Organisationen üblich sind. Für ein umfassendes und effektives Penetrationstest-Tool ist die Gewährleistung eines reibungslosen Betriebs über verschiedene Plattformen hinweg unerlässlich.

Robuste Berichts- und Analysetools

Robuste Berichts- und Analysetools sind für eine effektive Penetrationstestsoftware unverzichtbar. Diese Tools bieten detaillierte Einblicke in die durchgeführten Sicherheitsbewertungen und heben Schwachstellen und potenzielle Verstöße hervor. Sie ermöglichen Benutzern die Erstellung umfassender Berichte, die klare, umsetzbare Informationen zur Verbesserung von Sicherheitsmaßnahmen bieten. Gute Analysen helfen auch dabei, den Fortschritt von Sicherheitsverbesserungen im Laufe der Zeit zu verfolgen.

Solche Funktionen sind für Unternehmen von entscheidender Bedeutung, um ihre Sicherheitslage zu verstehen und fundierte Entscheidungen zu treffen. Sie wandeln Rohdaten in aussagekräftige Sicherheitsinformationen um, sodass Teams leichter Prioritäten setzen und kritische Sicherheitsprobleme effizient angehen können.

Integration mit Sicherheitstools von Drittanbietern

Die Integration mit Sicherheitstools von Drittanbietern ist ein Schlüsselmerkmal einer Penetrationstestsoftware. Diese Integration erweitert die Fähigkeiten des Tools, indem es ihm ermöglicht, mit anderen Sicherheitslösungen zusammenzuarbeiten. Es erleichtert umfassende Tests, indem es die Stärken verschiedener Tools kombiniert und so eine umfassendere Sicherheitsanalyse ermöglicht. Solche Integrationen können Schwachstellenscanner, Intrusion-Detection-Systeme und Netzwerküberwachungstools umfassen.

Diese Funktion ist für die Schaffung einer zusammenhängenden Sicherheitsumgebung von entscheidender Bedeutung und ermöglicht es der Penetrationstestsoftware, externe Ressourcen für tiefere Einblicke und eine effektivere Erkennung potenzieller Bedrohungen und Schwachstellen zu nutzen.

Skalierbare Architektur für vielfältige Testumgebungen

Eine skalierbare Architektur ist für die Anpassung an verschiedene Testumgebungen in Penetrationstestsoftware von entscheidender Bedeutung. Diese Flexibilität ermöglicht es dem Tool, unterschiedliche Größen und Komplexitäten von Netzwerken effizient zu bewältigen. Die Kosten für die Entwicklung eines Penetrationstest-Tools werden maßgeblich von der Notwendigkeit der Skalierbarkeit beeinflusst.

Dadurch kann das Tool in kleinen Unternehmensnetzwerken und großen Unternehmensumgebungen gleichermaßen gut funktionieren. Diese Skalierbarkeit stellt sicher, dass das Tool wachsen und sich an die sich ändernden Anforderungen des Unternehmens anpassen kann, was es zu einer langfristigen Investition in die Cybersicherheit macht. Diese Anpassungsfähigkeit ist der Schlüssel zur Wertschöpfung in einer Reihe von Testszenarien und Kundenanforderungen.

Diese Funktionen definieren nicht nur die Fähigkeiten der Software, sondern beeinflussen auch ihre Entwicklungskosten. Sie zu verstehen ist von entscheidender Bedeutung für jeden, der ein Tool entwickeln möchte, das in Effizienz und Umfang mit Kali Linux vergleichbar ist.

[Lesen Sie auch: Serverlos vs. Microservices – Welche Architektur sollten Unternehmen wählen?]

Schritte zur Entwicklung eines Penetrationstest-Tools wie Kali Linux

Die Entwicklung eines Penetrationstest-Tools ähnlich wie Kali Linux ist ein komplexer, aber lohnender Prozess. Es umfasst eine Reihe strategischer und technischer Schritte, die jeweils entscheidend für die Wirksamkeit des Tools sind. Hier sind die detaillierten Entwicklungsschritte für Penetrationstest-Tools, die Sie vom ersten Konzept bis zur endgültigen Implementierung begleiten.

Schritt 1: Definieren Sie Anforderungen und Umfang für das Sicherheitstesttool

Beginnen Sie mit der Ermittlung der spezifischen Sicherheitsanforderungen und -ziele. Eine detaillierte Analyse ist unerlässlich, um den Umfang und die Ziele festzulegen und einen Entwurf für den Entwicklungsprozess zu erstellen. Diese Anfangsphase legt den Grundstein für ein zielgerichtetes und effektives Tool.

Schritt 2: Auswahl des richtigen Technologie-Stacks für Cybersicherheit

Die Auswahl des geeigneten Technologie-Stacks ist entscheidend. Es sollte mit den Funktionalitäts- und Skalierbarkeitsanforderungen Ihres Tools übereinstimmen. Diese Entscheidung wirkt sich erheblich auf die Leistung und die Sicherheitsfunktionen aus und beeinflusst die Gesamteffektivität des Tools.

Schritt 3: Entwicklung von Kernfunktionen für Penetrationstests

Konzentrieren Sie sich auf die Entwicklung der primären Funktionen und priorisieren Sie Funktionen wie Schwachstellenscans und Netzwerkanalysen. Stellen Sie sicher, dass die Kernfunktionen mit Ihrem definierten Umfang und Ihren Anforderungen übereinstimmen und so die Voraussetzungen für ein robustes Tool schaffen.

Schritt 4: Sicherheitsfunktionen testen und iterieren

Um die Funktionen des Tools zu verfeinern, sind gründliche Tests und Iterationen von entscheidender Bedeutung. Durch strenge Tests werden Sicherheitslücken identifiziert und behoben, um die Zuverlässigkeit und Wirksamkeit des Tools sicherzustellen.

Schritt 5: Bereitstellung und Integration in Cybersicherheitsumgebungen

Setzen Sie das Tool erfolgreich in verschiedenen Cybersicherheitsumgebungen ein. Diese Phase ist von entscheidender Bedeutung, um eine nahtlose Integration in bestehende Systeme und eine Anwendbarkeit in der Praxis sicherzustellen.

Schritt 6: Bereitstellung von fortlaufendem Support und Sicherheitsupdates

Die letzte Phase der kontinuierlichen Unterstützung und regelmäßigen Sicherheitsaktualisierungen ist entscheidend für die Aufrechterhaltung der Relevanz und Wirksamkeit des Tools in einer sich entwickelnden Cyberlandschaft und den Abschluss der Entwicklungsschritte des Penetrationstest-Tools.

Diese Schritte bilden das Rückgrat eines erfolgreichen Entwicklungsprojekts für Penetrationstesttools. Durch deren Einhaltung wird ein leistungsstarkes und zuverlässiges Tool geschaffen, das den dynamischen Herausforderungen der Cybersicherheit gewachsen ist.

Appinventiv ist Ihr zuverlässiger Partner bei der Entwicklung von Penetrationstest-Tools

Appinventiv ist ein Softwareentwicklungsunternehmen, das sich auf die Entwicklung fortschrittlicher Technologielösungen spezialisiert hat, einschließlich Tools, die mit Kali Linux vergleichbar sind. Unsere Expertise in der Entwicklung von Cybersicherheitstools wird durch ein Team erfahrener Fachleute unterstützt, die sich der Bereitstellung erstklassiger Sicherheitslösungen widmen. Wir sind uns darüber im Klaren, dass die Kosten für die Entwicklung eines Kali Linux-ähnlichen Penetrationstest-Tools für unsere Kunden ein erheblicher Faktor sein können. Deshalb konzentrieren wir uns auf die Bereitstellung kostengünstiger und dennoch leistungsstarker Tools, die auf die unterschiedlichen Sicherheitsanforderungen zugeschnitten sind.

Unser Ansatz kombiniert innovative Technologie mit strategischer Planung und stellt sicher, dass unsere Kunden den besten Wert erhalten, ohne Kompromisse bei der Qualität einzugehen. Wir priorisieren Ihre Sicherheitsbedenken und bieten maßgeschneiderte Lösungen, die auf Ihre spezifischen Anforderungen abgestimmt sind. Mit Appinventiv gewinnen Sie einen Partner, der sich für die Verbesserung Ihrer Cybersicherheit einsetzt.

Wir hatten das Vergnügen, erstklassige Softwarelösungen für Kunden wie IKEA, Adidas, KFC und Domino's zu liefern, um nur einige zu nennen. Vertrauen Sie darauf, dass wir Sie durch jeden Schritt begleiten, vom ersten Konzept bis zur Bereitstellung und darüber hinaus, um sicherzustellen, dass Ihre Investition in Cybersicherheit maximale Erträge bringt.

Vernetzen Sie sich jetzt mit uns.

Häufig gestellte Fragen

F. Wie viel kostet die Entwicklung eines Penetrationstest-Tools?

A. Die Kosten für die Entwicklung eines Penetrationstest-Tools variieren stark und hängen von Faktoren wie Funktionskomplexität, Sicherheitsprotokollen und Integrationsanforderungen ab. Die Spanne liegt normalerweise zwischen 40.000 und 300.000 US-Dollar. Einfache Tools mit Standardfunktionen sind kostengünstiger, während fortgeschrittene Tools mit anspruchsvollen Funktionen deutlich teurer sein können.

F. Wie kann Skalierbarkeit bei Penetrationstest-Tools für unterschiedliche Organisationsgrößen erreicht werden?

A. Die Skalierbarkeit von Penetrationstest-Tools wird durch den Entwurf einer flexiblen Architektur erreicht, die sich an unterschiedliche Netzwerkgrößen und -komplexitäten anpassen kann. Dies beinhaltet den Einsatz modularer Designs und cloudbasierter Lösungen, um den sich verändernden Anforderungen sowohl kleiner als auch großer Unternehmen gerecht zu werden.

F. Was sind die häufigsten Herausforderungen bei der Entwicklung eines Penetrationstest-Tools?

A. Zu den häufigsten Herausforderungen gehören die Gewährleistung einer umfassenden Sicherheitsabdeckung, die Integration in verschiedene Cybersicherheits-Frameworks, die Aufrechterhaltung der Benutzerfreundlichkeit bei gleichzeitiger Bereitstellung erweiterter Funktionen und die Einhaltung gesetzlicher Vorschriften. Eine zentrale Herausforderung besteht auch darin, Innovation mit Praktikabilität und Kosteneffizienz in Einklang zu bringen.

F. Wie lange dauert die Entwicklung eines Penetrationstest-Tools wie Kali Linux?

A. Die Entwicklungszeit eines anspruchsvollen Penetrationstest-Tools wie Kali Linux dauert in der Regel mehrere Monate bis Jahre, abhängig vom Umfang, den gewünschten Funktionen und dem Grad der Anpassung. Der Prozess erfordert umfangreiche Forschung, Entwicklung, Tests und Verfeinerung, um ein robustes und effektives Werkzeug sicherzustellen.