2023 年の上位 10 のクラウド セキュリティ リスクとその対処方法

公開: 2022-12-13今日、あらゆる種類と規模の業界が、さまざまなサービスにクラウドを使用しています。 データのバックアップ、データ分析、ソフトウェア開発、または仮想デスクとして使用できます。 しかし、そのような便利さには常にセキュリティ上のリスクが伴います。 クラウドに入力されたデータは十分に安全ですか? 誰がアクセスでき、どのように保護されていますか?

企業がデータをクラウドに移行するにつれて、資格情報の偶発的な漏洩やデータ損失などのセキュリティ上の懸念がこれまで以上に一般的になっています。 過去数年間で、サイバー脅威の数が増加し、クラウド セキュリティ ソリューションが企業にとって不可欠になっています。

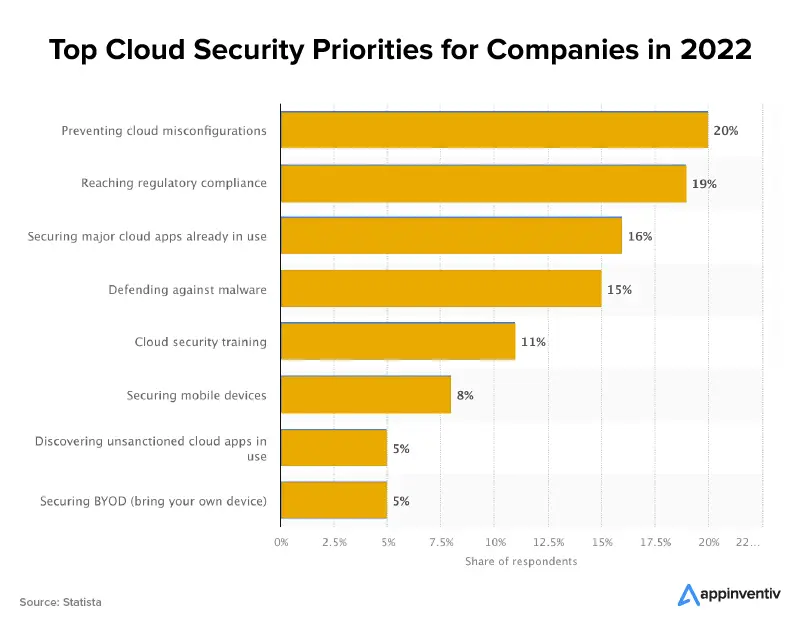

Statista が報告したように、世界のクラウド セキュリティ ソフトウェア市場は 2020 年に 295 億ドルと評価され、2026 年までに 370 億ドルに達する見込みです。

そのため、組織は、クラウド セキュリティの脅威から身を守り、ビジネスの継続性を確保するための強力な戦略を立てる必要があります。 しかし、強力なセキュリティ戦略を策定するには、まず、2023 年に最も重要なクラウド セキュリティの問題とその解決策について認識しておく必要があります。

飛び込みましょう!

2023 年の上位 10 のクラウド セキュリティ リスクとその軽減方法は?

1. データ侵害

組織の機密データが、知らないうちに同意なしにアクセスおよび使用される場合、それをデータ侵害と呼びます。 これは基本的に盗難であり、ほとんどの場合、資格情報が脆弱であるか、非常に複雑なアクセシビリティ システムが原因で発生し、間違った権限を間違った人に与える可能性があります。

システムへのマルウェアの侵入が原因である可能性もあります。 これは、攻撃者が重視するものであるため、ほとんどの攻撃はデータ システムに向けられています。 不適切なクラウド構成または実行時の保護がない場合、データが盗難に対して脆弱なままになる可能性があります。

情報の種類が異なれば、侵害された場合の結果も異なります。 ID 泥棒やフィッシャーは、社会保障番号や医療記録などの機密データをダーク Web 上の犯罪者から購入します。

内部文書や電子メールには機密情報が含まれており、悪用された場合、会社の名声を台無しにし、株価を押し下げる可能性があります。 盗難の動機に関係なく、侵害はクラウドにデータを保存する企業に深刻なリスクをもたらします。

解決策は何ですか?

暗号化

ネットワークのエッジで暗号化を行うことで、機密情報が会社の施設を出てクラウドに移動する前であっても、機密情報を保護できます。 データが暗号化されたら、データの暗号化と復号化に使用できるキーを保持する必要があります。

機密情報と同じプログラムに暗号化キーを保持しないでください。 IT 部門は、暗号化キーを所有していることを確認するだけでなく、既存の暗号化プロトコルの有効性を定期的に評価する必要があります。

多要素認証

ID とアクセスだけでなく、資格情報もユーザーが提供する必要があります。 たとえば、パスワードを入力してから、数字の 1 回限りの使用キーを含む通知を取得します。 最近では、これはクラウド セキュリティ リスクを軽減するための標準的な要件の 1 つです。 モバイルアプリに多要素認証システムを実装する方法を理解してください。

調査によると、データ セキュリティ侵害の 25% はフィッシングによるものです。

2.コンプライアンス違反

企業は、コンプライアンス違反の状態に陥った場合、重大な結果を招くリスクが高くなります。 機密データを保護する PCI DSS や HIPAA などの規制は、すべての組織が遵守する必要があります。

これらの規制に準拠するには、承認されたスタッフ メンバーのみがアクセスできるネットワークの分離された部分を作成する必要がある場合があります。 多くの組織は、コンプライアンス基準が確実に守られるように、アクセスと、アクセスが許可されたときに個人ができることを制限しています。

コンプライアンス規制に従わない場合、ビジネスは罰則や罰金に直面しなければならず、ビジネスに悪影響を与える可能性があります. 残念ながら、すべてのクラウド サービス プロバイダーが、業界によって設定されたすべてのセキュリティ標準に準拠しているわけではありません。 適用されるすべての法的基準への準拠を確認せずにクラウドベースのサービスを追加すると、重大な問題が発生します。

解決策は何ですか?

効果的なコンプライアンスを確保する

ほとんどの企業は、リソースを保護するためにプライバシーとコンプライアンスのポリシーを実装しています。 さらに、ガバナンス フレームワークは、ビジネス内の役割と責任を定義し、これらの規則に確実に準拠する必要があります。

一連のポリシーにおける各従業員の役割と責任に注意してください。 また、相互に通信する方法も指定する必要があります。

[PCI DSS 準拠および HIPAA 準拠のアプリケーションを作成する方法もお読みください。]

3. データの損失

データの損失は最大のリスクであり、ほとんどの場合、元に戻すことはできません。 データベースの脆弱性、信頼できないクラウド ストレージ サービス プロバイダーのストレージ、誤ってデータを紛失または削除したり、データにアクセスするための資格情報を紛失したりするなど、さまざまな理由でデータが失われる可能性があります。

クラウドベースのコラボレーションの大きな利点であり不可欠なのは、クラウドを介して情報を共有できるシンプルさです。 ただし、これは重大なプライバシーとセキュリティの問題を引き起こします。これは、企業がクラウドで抱える主な問題です。 公開リンクを介して情報を共有するか、クラウドベースのリポジトリが公開に設定されている場合、リンクを知っている人は誰でもアクセスできます。また、そのような安全でないクラウド展開を Web で精査するように設計されたツールがあります。

解決策は何ですか?

プライバシー ポリシーの適用

ビジネスの成功は、個人データや機密データを安全に保つ能力にかかっています。 個人を特定できる情報の組織のストレージは、ハッキングやその他の形態のセキュリティ侵害に対して脆弱です。 クラウド サービス プロバイダーが十分なセキュリティ保護を提供する必要がある場合、企業は他の場所に行くか、機密データを保存しないようにする必要があります。

バックアップ

ほとんどの形式でデータ損失を防ぐための最善の方法は、定期的なデータ バックアップを使用することです。 データをバックアップするスケジュールと、バックアップするデータとバックアップしないデータの正確な定義が必要です。 自動化するには、データ損失防止ソフトウェアを使用してください。

[また読む: 企業はクラウド環境でデータをどのように保護できますか?]

4. 攻撃面

私たちが環境の全体的な脆弱性と呼んでいるものは、その攻撃面と呼ばれます。 攻撃対象領域は、新しいタスクごとに拡大します。 場合によっては、マイクロサービスを使用した後、オープンにアクセスできるワークロードの量が増える可能性があります。 適切に管理されていない場合、インフラストラクチャは、攻撃を受けたときに気づかない方法で脆弱になる可能性があります。

この時間に電話をかけることは、誰も望んでいないことです。

攻撃への扉を開く微妙な情報漏えいも、攻撃対象領域の一部を構成します。 インターネットとクラウドには固有の性質があるため、外部からの攻撃に対して常に脆弱なままです。

それはあなたの会社の日常の機能にとって非常に重要かもしれませんが、注意を払う必要があります.

解決策は何ですか?

適切なネットワーク セグメンテーションとセキュリティ

各環境にセキュリティ ゾーンを作成し、必要かつ適切なトラフィックのみがファイアウォールを通過できるようにします。 可能であれば、各アプリケーション環境 (開発、ステージング、および運用) に独自のクラウド アカウントを提供します。

最小権限の原則を活用する

目的を持って、アクセスとリソースを提供します。 たとえば、コードをデプロイするだけの開発者は、クラウド アカウント全体への管理アクセス権を持つべきではありません。 開発者は、作業環境に常にアクセスできるべきではありません。 彼らが必要とするものを提供するだけです。 アカウントとユーザーの適切なサイジングを支援するツールが用意されています。

5. 安全でない API

企業がクラウド サービスをカスタマイズできるようにすることとは別に、アプリケーション プログラミング インターフェイスまたは API は、アクセス、認証、および暗号化も可能にします。 ユーザーにより良いサービスを提供するために API が進歩するにつれて、API はデータ ストアに大きなセキュリティ リスクをもたらします。

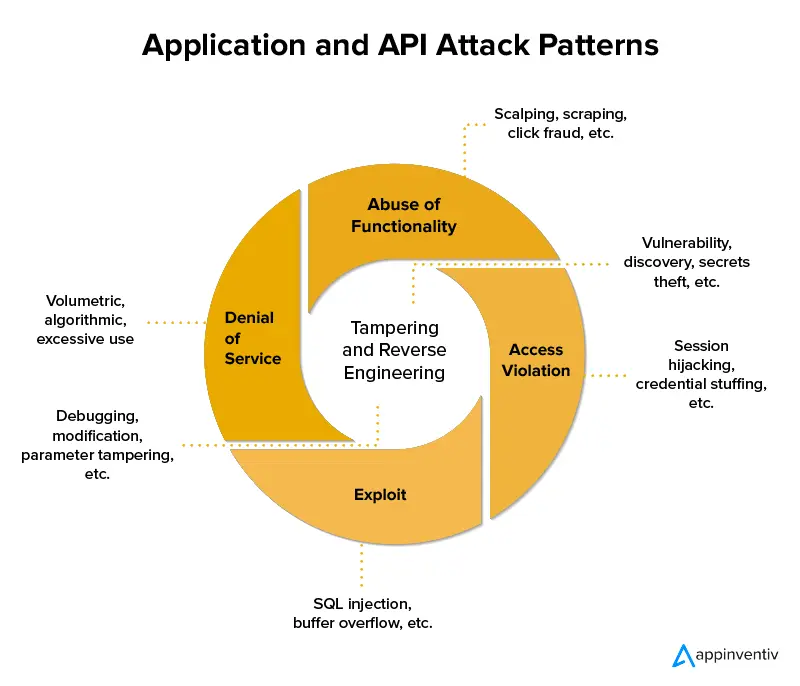

セキュリティで保護されていない API を使用するクラウド サービスに依存している場合、データとシステムが危険にさらされる可能性があります。 通常、これらは顧客が使いやすいように十分に文書化されていますが、適切に保護されていないと、重大な問題を引き起こす可能性があります。 API に侵入するために、ハッカーは通常、ブルート フォース、サービス拒否、中間者の 3 つの方法のいずれかを使用します。 クラウド セキュリティ ソリューションは、これら 3 つの方法に対処できる必要があります。

解決策は何ですか?

偽の侵害

セキュリティを侵害し、組織の機密データにアクセスすることを目的として、一連の API エンドポイントに対する外部からの攻撃をシミュレートする侵入テストにより、システムの安全性と必要な改善のアイデアが得られます。

一般的なシステム セキュリティの評価

行う必要がある定期的な監査には、システムとそのセキュリティ層をチェックして、API への侵入を許可しないことを確認する必要があります。

API セキュリティ リスクに対処する方法についてさらに詳しい情報を知りたい場合は、私たちのブログ、トップ API セキュリティ リスクとそれらを軽減する方法にアクセスしてください。

6. 設定ミス

時間が経つにつれて、ますます多くのサービスがクラウド環境で利用できるようになります。 今日、企業が複数のベンダーと協力することは一般的です。

各サービスには独自の実装と微妙な点があり、プロバイダーごとに大きく異なる可能性があります。 企業がクラウドのセキュリティ対策を改善しない限り、攻撃者はクラウド インフラストラクチャのセキュリティ上の欠陥を利用し続けるでしょう。

解決策は何ですか?

セキュリティを再確認する

特定のクラウド サーバーをセットアップするときは、クラウド セキュリティの設定を再確認してください。 明らかなように見えても、内容物の安全性を再考することなく商品を保管するなど、より差し迫った問題のために無視されます。

7. クラウド使用状況の限定的な可視性

情報と資産がクラウドに転送されると、これらの資産に対する可視性と制御の一部が失われます。 クラウドの可視性が制限されることは、次の 2 つの主な課題につながるため、ほとんどの組織が恐れるリスクです。

- これは、従業員によるクラウドの「シャドー IT」または許可されていない使用を引き起こします。

- クラウドの使用を許可されたユーザーによるクラウドの悪用につながります。

限られた可視性は、不十分なガバナンスやセキュリティの欠如に関連するリスクを引き起こすため、データ侵害やデータ損失の原因となる可能性があります。 最悪の部分は、セキュリティの問題、違反、パフォーマンス、またはコンプライアンスの問題が発生したときに、これらの盲点がタイムリーなアラートを許可しないことです.

解決策は何ですか?

データセキュリティ監査

エンド ユーザーがネットワーク全体に保存する個人データや機密ファイルを保護するために、クラウド サービス プロバイダーがセキュリティ管理を定期的に監査しているかどうかを確認してください。 そうでない場合は、システム管理者によって実装されたセキュリティ対策に関して完全な透明性を提供できるパートナーを探してください。 あなたは、何としてでもクラウド コンピューティングのリスクから身を守りたいと考えています。

リスク評価と分析

潜在的なリスクをチェックするために、定期的にリスク評価を行う必要があります。 部分的な透明性から生じるこれらのリスクを軽減するための計画も用意してください。

8. ビジネスパートナーとの契約違反

データの使用とデータへのアクセスが許可されている個人は、企業とその顧客の間の契約条件によって制限されています。 機密情報を適切な許可なしに個人のクラウド ストレージに保存することにより、従業員は雇用主と自分自身を法的措置の危険にさらすことになります。

商業契約の機密保持条項はしばしば破られます。 これは特に、クラウド プロバイダーが提出されたすべてのデータを利害関係者に開示する権利を留保している場合に当てはまります。

解決策は何ですか?

相互運用性

複数のクラウド プロバイダーに同じサービスを提供する場合は、ベンダーが協力できることを確認してください。 解約後のデータ引き継ぎも忘れずに。 標準化されたデータ標準がないため、クラウド間のデータ移動が面倒になる可能性があります。 データへのタイムリーで信頼できるアクセスを確保し、プロバイダーの義務に関連する義務を定義することが重要です。

データセキュリティ

契約に定められた条件は、内部および外部の攻撃と人的ミスを考慮に入れる必要があります。 不満を持った従業員による違反は、外部からの攻撃による違反よりも深刻である可能性があることを考慮する必要がある場合があります。

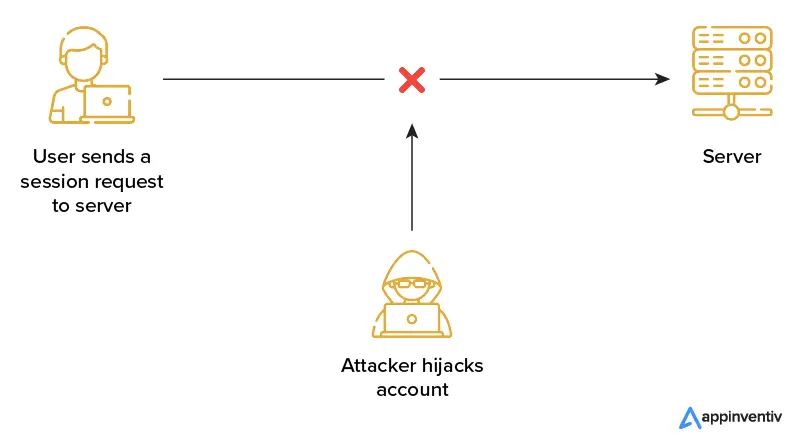

9. アカウントの乗っ取り

パスワードの再利用と単純なパスワードは、多くの人々を悩ませている不十分なパスワードの衛生状態の 2 つの例にすぎません。 盗まれた 1 つのパスワードを複数のアカウントで使用できるため、この問題はフィッシング攻撃やデータ侵害による被害を拡大します。

企業がクラウドベースのインフラストラクチャとアプリに依存するようになるにつれて、アカウントの乗っ取りがクラウド セキュリティに対する大きな脅威になっています。 攻撃者が従業員の資格情報にアクセスしたとします。 その場合、機密情報や機能にアクセスできる可能性があり、顧客の資格情報が侵害された場合、攻撃者は顧客のオンライン アカウントへの完全なアクセスを取得します。 また、オンプレミスのインフラストラクチャとは異なり、クラウド環境では、セキュリティ上の懸念に対して異なる可視性と制御が提供される場合があります。

解決策は何ですか?

緊急時対応計画

自然災害やテロ攻撃などの重大な緊急事態が発生した場合、クラウドのセキュリティ リスク管理が必要になります。 オンライン ストレージ プロバイダーが、サーバー内に保存されている情報を保護するための戦略を概説した事業継続計画を持っていることを確認してください。 すべてが適切に機能することを確認するために、このクラウド セキュリティ リスク管理戦略をテストする頻度を尋ねてください。

アクセス管理

アクセス管理の明確なレイアウトを設定します。 アクセス管理のレイアウトは、さまざまなユーザーの情報のアクセシビリティを定義します。 たとえば、品質保証部門のプロトコルにマーケティング部門がアクセスできないようにする必要があり、その逆も同様です。

10. サービス拒否攻撃 (DoS 攻撃)

DoS は、データで圧倒され、過負荷のために適切に機能しなくなる古いシステムで発生する可能性があります。 ハッキングと同義ではありませんが、このような攻撃の結果、システムが使用できなくなったり、アクセスできなくなったりします。

サービス拒否攻撃の目的は、ユーザーがプログラムを使用したり、ワークフローを妨害したりできないようにすることです。 DoS 攻撃の 2 つの主なカテゴリは次のとおりです。

- さまざまな場所からの強力な攻撃

- コンテンツ配信などのシステムプロセスを悪用することを目的とした複雑な攻撃

DoS 攻撃中にシステム リソースが浪費されるため、多くの速度と安定性の問題が発生する可能性があります。 アプリケーションのロードが困難になったり、中断の原因を特定することが困難になったりします。

次のような場合に DoS に直面している可能性があります。

- 特定のウェブサイトの読み込みに問題がある

- 同じネットワークに接続されたデバイス間の接続が急速に失われることに直面している

解決策は何ですか?

侵入検知システム

企業は侵入検知システムを利用して、DoS 攻撃から保護しています。 ユーザーの資格情報と行動変数に従って、このシステムは異常なトラフィックの識別を支援し、早期警告を提供します。 これは、クラウド セキュリティ リスク管理の侵入アラートと呼ばれることがよくあります。

ファイアウォール トラフィック インスペクション

ファイアウォールを通過する着信トラフィックを検査して、その発信元を特定したり、トラフィックの分類や不要なトラフィックの除去を支援するために、適切なトラフィックまたは有害なトラフィックを特定したりすることは、DoS の防止に役立ちます。 攻撃を開始する可能性のある IP アドレスをブロックすることは、DoS 攻撃の防止にも役立ちます。

Appinventiv の経験を安全なクラウド サービスに活用

Appinventiv では、簡単に壊れない頑丈なアーキテクチャを備えた安全なクラウド コンピューティング サービスの必要性を理解しています。 専門のエンジニアとデザイナーで構成される社内チームは、200 以上のクラウドベースのアプリケーションを提供し、複数の国際ブランド向けに堅牢なクラウド アーキテクチャを管理および設計することで、膨大な経験を積んできました。

たとえば、最大の家具小売業者の 1 つである IKEA 向けに、安全なクラウドベースの ERP ソリューションを開発しました。 プライベート IP アドレスに取り組みながら、すべてのストアが独立して機能し、同時にコラボレーションを維持できるようにするソリューションを作成しました。

同様に、安全なクラウドベースのデータ分析サービス ソリューションを提供することで、主要な通信サービス プロバイダーに、ハードウェアとメンテナンスのコストを 26% 削減するソリューションを提供できるようにしました。

成熟したソリューションを提供する絶え間ない革新という使命に取り組む認定クラウド プロフェッショナルのチームと共に、信頼性が高く安全なクラウド ソリューションを手に入れて、すべてのクラウド セキュリティの問題を排除します。 すべてのクラウド データへのリアルタイムでの完全なアクセスを提供し、クラウドにスケーラブルなソリューションを提供します。 また、クラウドはすべての主要な統合をサポートするため、さまざまなクラウド コンピューティングのセキュリティ リスクを軽減できます。

よくある質問

Q.クラウドは私のデータにとって安全ですか?

A. Amazon や Google などの企業は、熟練したエンジニアを雇って手順の多くを自動化できるため、通常、クラウドはほとんどのプライベート データ センターよりも安全です。 さらに、クラウド インフラストラクチャ プロバイダーは、ワークロードの分離、データの暗号化、およびクラウド セキュリティの脅威の検出のためのツールとアーキテクチャの選択肢を提供します。

一方、パブリック クラウドは共有責任モデルで機能し、ユーザーはクラウドに保存されたデータとアプリケーションを保護する責任があります。 クラウド コンピューティングの層に応じて、このセキュリティ義務の分割は変わります。

クラウド環境を保護する方法は、従来のデータセンターの手順とは異なるため、IT チームはクラウド コンピューティングを実装するための学習曲線を経る必要があります。 クラウド セキュリティに対する最も一般的な脆弱性は、リソースへの不正アクセスです。

Q. クラウドのセキュリティ リスクと対策に関して、クラウド サービス プロバイダーに尋ねるべき重要な質問は何ですか?

A.質問は要件によって異なりますが、次の質問をガイドとして使用してください。

- クラウドにはどのような特定のデータ転送暗号化が含まれていますか?

- サーバーは物理的にどこにありますか?

- クラウド内のデータにアクセスできるのは誰ですか?

- セキュリティ違反があった場合、どのような措置が取られますか?

- GUI と API はどのように保護されていますか?

- どのレベルの技術サポートを利用できますか?

- データ保護における私の会社の役割は何ですか?

Q.どのようなワークロードをクラウドに移行する必要がありますか?

A.あらゆるワークロードをクラウド アーキテクチャに移行できます。 必要なすべての規制コンプライアンスを満たすには、クラウド移行の影響と、そのアーキテクチャがデータを安全に保つことに特に注意を払う必要があります。