Google による「悪意のある Web サイト」のラベル付けを回避する方法

公開: 2012-03-15 最近、共有サーバー上の小さなブログがハッキングされ、悪意のあるコードが挿入されました。 これらのサイトにはあまりコンテンツを投稿していなかったので、これらのサイトのスクリプトを更新していませんでした。

最近、共有サーバー上の小さなブログがハッキングされ、悪意のあるコードが挿入されました。 これらのサイトにはあまりコンテンツを投稿していなかったので、これらのサイトのスクリプトを更新していませんでした。

Tim Thumb ファイルの悪用

以下は、Bluehost から受け取った電子メールのコピーです。Bluehost は自由に問題を修正し、すべてのスクリプトを今すぐ更新するようアドバイスしてくれました。

お客様各位、

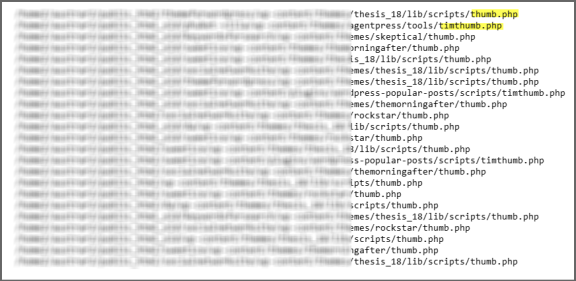

これは、お客様の australia-wine.com アカウントで悪用可能な timthumb.php ファイルを発見し、修正したことをお知らせするもので、以下にリストされています。

これらのファイルは修正済みですが、アカウントのすべての潜在的なエクスプロイトが修正されていることを確認することをお勧めします。 これを行うには、アカウントのすべてのスクリプト、プラグイン、モジュール、およびテーマを最新バージョンに更新することをお勧めします。

アカウントの所有者は、ホストされているコンテンツを悪意のあるソフトウェアから保護する責任があります。 技術的なサポートについては、Bluehost.com から、または次の URL に直接アクセスして、チャット チームに連絡することもできます。

http://www.bluehost.com/chat

timthumb.php ファイルは、WordPress (および他のソフトウェア) のテーマとプラグインで画像のサイズを変更するために一般的に使用されるスクリプトです。

このエクスプロイトにより、攻撃者はアカウントにファイルやフォルダーを任意にアップロードして作成し、改ざん、ブラウザーのハイジャックと感染、データ収集など、さまざまな悪意のあるタスクに使用できます。

悪用されたサイトは、Google やその他のセキュリティ機関によって「悪意のある Web サイト」と見なされる可能性があります。

バージョン 1.35 未満でバージョン 1.09 を超える timthumb.php ファイルは、パッチを適用しない限り、脆弱であると見なされます。 侵害を防ぐために、timthumb.php のすべてのインスタンスをバージョン 2.0 に更新するか、既存の脆弱なファイルにパッチを適用することをお勧めします。

ファイルにパッチを適用するには、PHP スクリプト言語に関するより深い知識が必要であることに注意してください。

timthumb.php の更新バージョンは、次の場所にあります。

http://timthumb.googlecode.com/svn/trunk/timthumb.php

次のファイルに自動的にパッチが適用されました。

侵害に関する追加情報は、次の 2 つの Web サイトおよびその他の Web サイトで見つけることができます。 この電子メールに記載されているすべての外部 Web サイトは、Bluehost.com とは一切関係がなく、参考用であることに注意してください。

http://markmaunder.com/2011/08/01/zero-day-vulnerability-in-many-wordpress-themes/

http://redleg-redleg.blogspot.com/2011/08/malware-hosted-newportalsecom.html

上のスクリーンショットから、非アクティブなテーマやプラグインを含む複数のファイルが影響を受けていることがはっきりとわかります。

WordPress .htaccess ファイルのセキュリティ

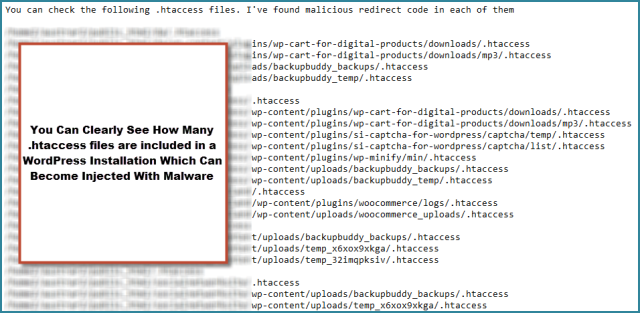

このハッキングには、マルウェアを配布するサイトへの悪意のあるリダイレクトが挿入された、感染した .htacces ファイルが含まれます。 その後、Google はこれらのブログをブラックリストに登録したため、Google SERPS と各サイト自体に警告が表示されました。

.htaccess ファイルを保護してバックアップするための 1 つの解決策については既に書きましたが、セキュリティ プラグインや手動の解決策を介して利用できる他の解決策があります。

感染した .htaccess ファイルのスクリーンショットを次に示します。

幸運なことに、これらすべてのサイトの完全なバックアップを取り、それらをサーバーから離れた場所に保管しました。そうしないと、バックアップも注入された可能性があります。 これらのサイトをホストするために使用する Bluehost アカウントも Pro アカウントであり、毎日、毎週、毎月のバックアップにアクセスできました。

感染していない月次バックアップは、感染したファイルを削除した後にこれらを簡単に復元できなかったことを意味し、その後すぐにすべてのスクリプトを更新して、別のインジェクションを回避しました。

標準の共有ホスティング アカウントのみを使用していて、完全なバックアップをオフサイトに保管していなかったとしたら、このソリューションは非常にコストがかかった可能性があります。

以前、WordPress スクリプトを更新して WordPress サイトを保護することが重要である理由についてはすでに書いたことがありますが、今回のマルウェアの注入は、これらのセキュリティ問題をさらに強化するだけです。

WordPress インストールをスキャンして WordPress サイトを保護する方法はいくつかありますが、そのうちの 1 つは、Web サイト ディフェンダーというプラグインを使用して完了することができます。

以前にこのメールを受け取った後、Bluehost がこれらの問題を解決するのを手伝ってくれたことに少し驚きました。

私たちはあなたのウェブサイトをホストしていますが、あなたのコンテンツのセキュリティを管理することはできません. サーバーがハッキングされるのを防ぐために、ブルート フォース攻撃に対する防止やユーザー アカウントの厳重なセキュリティなど、複数のセーフガードが用意されています。

ハッカーがホーム ディレクトリまたは public_html フォルダーにアクセスするために使用する実際の脆弱性は、多くの場合、スクリプト自体に存在します。

このため、SimpleScripts が利用可能になったときに更新を提供し、サービス サーバー バックアップと cPanel のバックアップ ユーティリティも提供します。これを使用して、必要に応じていつでもアカウントの部分的または完全なスナップショットを取得できます。

アカウントへのアクセスを許可するためにどのスクリプトが悪用されたかについては、ほとんどの悪用がアカウントの標準ページを使用し、独自のコンテンツをサイトに挿入するために異常に形成されたリクエストを使用するため、使用されたスクリプトは不明です。

原因を特定するのに役立つオンラインのリソースが複数あります。実行しているソフトウェアの作成者から始めて、ベンダーが認識している既知のエクスプロイトまたは更新があるかどうかを確認することをお勧めします。

以下は、アカウント サイトを保護するのに非常に役立つ、確認できるセキュリティ チェックリストです。

- アカウントの管理者メールを変更します。

- アカウントのパスワードを変更します。

- アカウントに登録されているクレジット カードを変更します。

- スクリプトのサード パーティ ベンダーまたは Web 開発者が利用できる可能性のあるパッチ、アップグレード、または更新プログラムを更新して適用します。

- ゆるいファイル許可を修正します (これは最も一般的なエクスプロイトの脆弱性です) 6. 作成されたすべての非システム FTP アカウントを削除するか、少なくともパスワードを FTP アカウントに変更します。

- [Remote Mysql] アイコンをクリックし、エントリがある場合は各エントリの [Remove Red X] をクリックして、アクセス ホストを削除します。

- ヘッダー インジェクション攻撃、SQL インジェクション攻撃、クロスサイト スクリプティング攻撃などのスクリプトと、php.ini ファイルの設定を確認します。

- ウイルス、トロイの木馬、またはキーロガーがないか、自宅/職場のコンピューターを確認してください。

スクリプトが感染している場合は、アカウントの最新の正常なスナップショット バックアップにロールバックすることをお勧めします。 バックアップも感染している場合は、アカウントをリセットして最初からやり直すことを検討してください。

スクリプトを保護することと PC を保護することは、どちらもあなたの責任です。

データベース駆動型のサイトを操作するプログラムは、ハッカーに対して脆弱であり、ハッカーはそれらのプログラムのバグを悪用して、サイトへの不正アクセスを取得することができます (実際に行っています)。 私たちのサーバーは非常に安全ですが、あなたのスクリプトはそうではないかもしれません.

最善の方法は、スクリプトを常に最新の状態に保ち、コードをクリーンに保ち、パスワードを安全に保つことです。 サイトを保護するのに役立ついくつかの手順を次に示します。

アカウントが感染する方法は 2 つだけです。

- 侵入に使用される安全でないスクリプトをアカウントで実行しています。

- あなたのコンピューターは感染しており、彼らはあなた自身のコンピューターを介して、またはあなたのパスワードを取得することによって、あなたのアカウントにハッキングしました.

スクリプトを保護することと PC を保護することは、どちらもあなたの責任です。

スクリプトを安全に保つためにこれを使用してスクリプトをインストールした場合は、cpanel のシンプル スクリプト ツールを介して更新プログラムを提供します。 サイトを保護するのに役立ついくつかの手順を次に示します。

アカウントを保護するためのサイト セキュリティ チェックリストは次のとおりです。

- https://my.bluehost.com/cgi/help/511

- ウェブサイトのクリーニングと保護のヒント – StopBadware.org http://www.stopbadware.org/home/security

「このサイトはコンピュータに損害を与える可能性があります」を削除する方法

- http://25yearsofprogramming.com/blog/20071223.htm

サイトがハッキングされるのを防ぐ方法。 破損したサイトを修復する方法。

ウェブサイトのセキュリティ上の注意事項

- http://25yearsofprogramming.com/blog/20070705.htm

防止

- これらの悪意のあるハッキングとマルウェアの挿入は、すべてのプラグイン、テーマ、およびスクリプトを更新することで回避できた可能性があります.

- すべての WordPress インストールの定期的な完全バックアップを常に作成し、オフサイトの安全な場所に保管してください。

- ローカル コンピューターにウイルス対策ソフトウェアをインストールして実行する

- 個人的には、Google Chrome は IE や Firefox よりも安全ではないことがわかりました