米国の業界向け IT コンプライアンス規制 – ビジネスが IT に準拠していることを確認する

公開: 2024-02-01データ セキュリティは、ビジネスの成功の基本要素の 1 つとして広く受け入れられています。 デジタル化と世界的な接続性が頂点に達した影響を受け、企業にとって自社およびユーザーのデータを極めて安全に保つことが重要になっています。 企業がそのプロセスで失敗しないようにするために、いくつかの規制機関が業界全体のコンプライアンスの最前線に立っています。

これらのコンプライアンスは、かつてはフィンテック、ヘルスケア、電子商取引などのデータを多用するセクターに限定されていましたが、テクノロジーの導入にも徐々に現れ始めています。 これを踏まえ、テクノロジーを活用したデジタル製品に重点を置いて運営するあらゆる企業にとって、コンプライアンスへの対応が必須となっており、これには関連するメリットとコストの影響も伴います。 参考までに、世界中の全業界の組織の平均コンプライアンス維持コストは 547 万ドルですが、コンプライアンス違反により平均 4,005,116 ドルの収益損失が発生する可能性があります。

この記事では、コンプライアンスが必要な理由、業界の規制順守、そして最終的にはコンプライアンス基準を満たさない場合の副作用について検討することで、IT コンプライアンス規制の分野に深く掘り下げていきます。

IT 業界でコンプライアンスが非常に重要なのはなぜですか?

IT コンプライアンスとセキュリティは、クライアント、顧客、従業員、企業のプライバシーを保護し、ビジネスに対する顧客の信頼を高めるために必要です。 企業がコンプライアンス基準を通じて高いプライバシー基準とデジタル セキュリティを遵守すると、顧客は最終的にサービスを安心して使用できるようになります。

たとえ顧客を無視したとしても、米国における IT コンプライアンス規制の重要性は依然としてビジネスの評判と収益に永続的な影響を与えると考えられます。 たとえば、コンプライアンス違反のコストは、企業が平均 5,107,206 ドルの損失、重い法的罰金、コンプライアンスが重視される地理的地域で事業を展開する企業と提携できないことに関連するビジネス機会の損失に増加する可能性があります。

デジタル空間では業界のコンプライアンスと規制が非常に普及しているのに、なぜ企業は依然としてその遵守に苦労しているのでしょうか? 300 以上の企業のデジタル化に携わってきた私たちが特定した理由をいくつか紹介します。

- BYOD:従業員が仕事に自分のデバイスを使用できるようにすると、膨大な費用が節約されます。 しかし、適切な BYOD ポリシーが存在しない場合、企業はコンプライアンスを維持するために必要な焦点を失うことになります。

- サードパーティベンダー管理:ベンダーは、企業の運営を支援する上で非常に重要です。 ただし、データをサードパーティ ベンダーに転送すると、脆弱性やデータ侵害にさらされることになります。

- ソフトウェアのアップデート:現代のテクノロジー空間は常にアップグレードされています。 それに対応するために、ソフトウェア会社は新しいアップデートを頻繁にリリースしています。 しかし、時間の制約により、企業はソフトウェアをリアルタイムで更新することができず、安全性を維持し、コンプライアンスを最新の状態に保つことができなくなります。

- IoT:モノのインターネットはスマート デバイスを接続します。 ただし、IoT ネットワークのセキュリティは依然として標準以下であるため、デバイスの侵害テストを頻繁に行うか、デバイスが機密データにアクセスできないネットワークに接続されていることを確認する必要があります。

業界のコンプライアンス標準を順守することが重要である理由を調べたので、次は業界の規制と、製品/ビジネスがそれらの規制に確実に適合するようにする方法について説明します。

業界別の IT コンプライアンス要件のリスト

すべての業界は異なりますが、IT 規制遵守の核心は、すべての異なるセクターにわたって多かれ少なかれ同じであり、悪意のある者からユーザーのデータとビジネス情報を保護することです。

健康管理

世界規模で医療 IT コンプライアンスは数多くありますが、HIPAA と HITECH は、この分野の企業が一般に遵守する最も重要なコンプライアンスの 2 つです。 Appinventiv では、ソフトウェア製品開発の取り組みにおいて、これらのコンプライアンスと他のコンプライアンスの両方に従っています。 結果? 当社の顧客である LIVIA、Diabetic U、Shoona は、当社の工場を出荷したその日からコンプライアンスの準備ができていました。

ヒパア

医療保険の相互運用性と責任に関する法律 (HIPAA) は、患者のプライバシーを保護するための医療情報の使用と開示を強調しています。 ヘルスケア IT セキュリティ コンプライアンス ルールは、質の高いヘルスケアの推進に必要な情報の流れを可能にしながら、個人の健康情報が保護されることを保証するために構築されています。

医療業界で HIPAA コンプライアンスに準拠するには、すべての企業は次のことを行う必要があります。

- 電子保護医療情報 (e-PHI) の完全性、機密性、可用性が HIPAA に準拠していることを確認してください。

- 情報セキュリティに対して予想される脅威を特定し、それらから保護します

- コンプライアンスで許可されていないデータの使用または開示から保護します。

ハイテック

次の医療 IT コンプライアンスは、経済的および臨床的健康のための医療情報技術 (HITECH) 法です。 これは、健康情報とテクノロジーの有意義な使用と導入を促進するために誕生しました。 健康情報の電子転送に関連するセキュリティとプライバシーの問題を調査しています。

医療業界で HITECH コンプライアンスを遵守するには、組織は次のことを行う必要があります。

- 患者の e-PHI を保護する

- すべての処方箋を電子的に生成する

- 臨床意思決定支援システムを導入する

- 研究室、薬剤、および画像診断の注文にコンピューター化されたプロバイダー注文入力 (CPOE) を使用する

- 患者に電子ファイルへのタイムリーなアクセスを提供する

- 健康情報交換に参加する

- 公衆衛生報告に参加する

- 安全ではない保護された医療情報の侵害の発見から 60 日以内に影響を受けるすべての個人に通知する

教育

教育機関は、従業員や学生の機密情報、研究データ、政府機関からの情報を扱います。 このデータセットを保護するには、組織は FERPA コンプライアンスの順守を維持する必要があります。

家庭教育権利およびプライバシー法 (FERPA) は、学生の教育記録のデータとプライバシーを保護する米国の IT ガバナンスに関する連邦法です。 これにより、子供たちと保護者が教育記録を管理できるようになり、教育機関が教育記録内の個人を特定できる情報を公開することが制限されます。

FERPA IT コンプライアンス規制の主な要件は次のとおりです。

- 管理者、教師、その他の学校関係者に対して必須の FERPA トレーニングを実施する

- 毎年生徒に自分たちの権利を思い出させる

- 保護者または資格のある生徒がいつでも記録を閲覧できるように同意する

- 学生の個人を特定できるデータを保護する

フィンテックと銀行業

金融ソフトウェア分野は、ハッカーの間で最も標的にされている業界の 1 つであるため、他の業界に課せられているものと比較して、法規制遵守による厳しい制限が求められます。 以下は、この分野の企業が従うべき金融業界のコンプライアンスのリストです。

PCI DSS

Payment Card Industry Data Security Standard (PCI DSS) は、ユーザーのカード情報を受け入れ、処理、保存、送信するすべての企業が安全な環境を維持することを保証するために構築されたセキュリティ標準を組み合わせたものです。 当社のフィンテック開発者はコンプライアンスの核心部分に精通しています。その専門知識は、展開されたその日に PCI DSS コンプライアンスを達成した USA MedPremium プロジェクトに反映されています。

金融機関の IT コンプライアンスには次のものが必要です。

- PCI コンプライアンスでは、カード所有者の情報を保護するファイアウォール構成のインストールとメンテナンスが必要です。

- システムパスワードにベンダー提供のデフォルトを使用しないでください。

- ローカルに保存されているデータを保護する

- すべてのオープンなパブリック ネットワークにわたるカード所有者データの送信を暗号化します。

- ウイルス対策ソフトウェアを利用し、定期的にアップグレードする

- 安全なアプリケーションとシステムを構築および維持する

- 企業が厳密に知る必要がある内容に基づいてカード会員データへのアクセスを制限する

- カード会員データとネットワーク リソースへのあらゆるアクセスを追跡およびスキャンします

- プロセスとセキュリティ システムを定期的にテストする

- 情報セキュリティに重点を置いたポリシーを維持する

GLBA

グラム・リーチ・ブライリー法 (GLBA) は、顧客に金融または投資のアドバイス、保険、ローンを提供するすべての金融機関に適用されます。 保険業界におけるこのコンプライアンスにより、保険会社は顧客の情報をどのように保護するのか、またどのような情報共有ポリシーを導入しているのかを明らかにすることが義務付けられています。

金融機関の GLBA IT コンプライアンスで遵守すべきルールは次のとおりです。

- 金融プライバシー: 金融プライバシー規則は、金融機関が民間の金融情報をどのように収集し、配布するかを強調しています。 情報共有ポリシーを毎年オプトアウトするオプションをクライアントに提供する必要があります。

- セーフガード: セーフガード ベースのルールは、顧客のデータをサイバー脅威から保護するために機関がセキュリティ対策をどのように使用するかを決定します。 これらの対策には、適切なソフトウェアの使用、従業員のトレーニング、ソフトウェアの脆弱性のテストが含まれます。

- プレテキスティング: 金融業界におけるコンプライアンスの口実部分により、企業が見せかけの下で情報を収集することが制限されます。

上場企業会計改革および投資家保護法

サーベンス・オクスリー法 (SOX) は、銀行業界の金融分野におけるもう 1 つの必須コンプライアンスです。 同社の財務データの透明性のある完全な開示が求められています。 すべての上場企業、IPO を開始する企業は、この基準を満たさなければなりません。 この基準は、利害関係者が十分な情報に基づいて投資決定を行えるよう、企業が正確かつ完全な財務情報を開示することを義務付けています。

米国で一般的なフィンテック業界のコンプライアンスと規制の要件は次のとおりです。

- 第三者による監査を受けた財務諸表をSECに提供する

- 重大な変更を一般に報告する

- 内部統制の設計、実装、テスト

- 内部統制とその範囲に関する年次報告書を作成し、経営陣が署名し、第三者監査人による監査を受ける

PCI DSS、GLBA、SOX は米国で最も重要なフィンテック コンプライアンスの 3 つを構成していますが、企業が警戒しなければならないその他の規制には、ドッド フランク法、EFTA、規制 E、CFPB、SOC 2、ECOA などがあります。

製造業

他の業界と同様に、製造業も従業員、顧客、組織、政府のデータを保護する責任があります。 ここでは、遵守すべきさまざまなコンプライアンスを示します。

NERC CIP

製造業における North American Electric Reliability Corporation Critical Infrastructure Protection (NERC CIP) への準拠は、北米全土のすべての公共インフラの完全性を保護するために構築されています。 すべての大規模電力システムの所有者、オペレータ、およびユーザーは、NERC が承認した信頼性基準を遵守する必要があります。

製造業で NERC CIP コンプライアンスを満たすための前提条件は次のとおりです。

- すべての資産を特定して分類する

- 安全保障関連の担当者を配置する

- 資産保護ポリシーを構築および管理する

- 従業員にセキュリティ意識向上トレーニングを提供する

- 徹底した従業員の身元調査の実施

- 必要に応じてアクセス管理コントロールを構築する

- 物理的または仮想的な電子セキュリティ境界を開発する

- すべての安全なリモート アクセス ポイントを管理する

- 物理的なセキュリティ計画と境界を作成して遵守する

- ポートとサービスの管理、パッチ管理、セキュリティ イベントのログ記録、マルウェアの防止、共有アカウントの管理、資格情報の管理により、システム セキュリティ制御を維持します。

- 運用の継続性、復旧計画、バックアップ、復元も含むサイバー セキュリティ インシデント対応戦略を作成します。

- 脆弱性管理を維持し、一時的なサイバー資産の管理を含む変更を行う

- 情報の分類と保護、およびメディアの廃棄を通じて BES サイバー システム情報を保護する

- 安全なコントロールセンター通信を構築する

- サプライチェーンのセキュリティポリシーを導入する

イタール

国際武器流通規則 (ITAR) は、すべての防衛用品の開発、輸出入、すべての防衛サービスの提供、および防衛用品の仲介を調査しています。 その主な目的は、防衛関連の物品やデータが悪者の手に渡るのを防ぐことです。

業界における ITAR 準拠の要件は次のとおりです。

- 国務省に登録する

- すべての技術データの追跡と監査を含む、文書化されたITAR準拠プログラムを組み込む

- 米国軍需品リストの品目に特有のデータを保護するための措置を講じる

耳

輸出管理規則 (EAR) は、機密性の低い軍事品目、軍事用途のある商業品目、および明らかな軍事用途のない純粋に商業品目の輸出、再輸出、譲渡を規制します。

EAR 準拠の情報セキュリティの構成は次のとおりです。

- Commerce Control List を使用して商品を分類する

- 書面による輸出コンプライアンス基準を確立する

- 輸出プログラムの継続的なリスク評価を開発する

- ポリシーと手順のマニュアルを作成する

- 継続的なコンプライアンスのトレーニングと意識向上を提供する

- 請負業者、顧客、製品、取引の継続的な検査を実施する

- 記録管理に関する規制要件を遵守する

- コンプライアンスの監視と監査

- コンプライアンス問題に対処するための社内プログラムを作成する

- 輸出違反に応じて適切な是正措置を完了する

すべての業界が遵守する追加のコンプライアンス

上記のリストは業界ごとの IT コンプライアンス標準のリストですが、これらに加えて企業が遵守する補足的な規制もいくつかあります。 それらも見てみましょう。

GDPR

一般データ保護規則 (GDPR) は、世界で最も厳しいプライバシーとセキュリティに関する法律です。 この規制は、EU 域内の国民のプライバシーと安全を保護するために 2018 年に施行されました。 GDPR は、EU 国民または居住者の個人データを処理する組織、または EU 国民または居住者に商品やサービスを提供する組織に適用されます。

私たちが Slice に取り組んでいたとき、そのアイデアを聞いた瞬間、GDPR に対応する必要があることがわかりました。これは、t の要件に従うことで達成できました。

GDPR IT 規制遵守の構成要素は次のとおりです。

- EU の個人データに関する情報監査を実施する

- データを使用および処理する理由を顧客に伝える

- データ処理アクティビティを評価し、組織的な安全対策やエンドツーエンドの暗号化などの戦略によるデータ保護の強化

- ベンダーとデータ処理契約を締結する

- データ保護責任者を任命する (必要な場合)

- EU域内に代表者を配置

- データ侵害が発生した場合の対処法を知る

- 必要なすべての国境を越えた転送法を遵守する

CCPA

カリフォルニア州消費者プライバシー法 (CCPA) により、カリフォルニア州の利用者は、企業が生成する情報を管理できるようになります。 CCPA 規則は、カリフォルニア州で運営され、以下を行うすべての営利企業に適用されます。

- 年間総収益が 2,500 万ドルを超える

- 100,000 人以上のカリフォルニア州の消費者、デバイス、または世帯の個人情報を購入、販売、または配布する

- 年間収益の 50% 以上をカリフォルニア州住民の情報の販売から得ている

業界で CCPA コンプライアンスを満たすための要件は次のとおりです。

- データを収集する意図を消費者に通知する

- ユーザーがプライバシー ポリシーに直接かつ簡単にアクセスできるようにする

- 要求から 45 日以内に消費者に情報を提供する

- 消費者の要求に基づいて個人データを削除する

- 消費者が個人情報を収集する販売およびマーケティング キャンペーンをキャンセルできるようにする

- プライバシーポリシーを毎年更新する

NIST

自主的な枠組みである国立標準技術研究所 (NIST) のサイバーセキュリティ フレームワークは、あらゆる規模の企業がサイバーセキュリティ リスクを理解し、対処し、軽減できるようにします。

NIST IT セキュリティ コンプライアンスの要件は次のとおりです。

- 保護する必要があるすべてのデータを特定して分類する

- ベースライン制御を確立するために、タイムリーなリスク評価を実行します。

- 情報を保護するための最小限の管理のベースラインを設定する

- ベースライン管理を書面で記録する

- すべてのオンライン システムおよび IT システムの周囲にセキュリティ管理を構築する

- パフォーマンスを継続的に追跡して有効性を評価する

- すべてのセキュリティ制御を継続的に監視します

AML-KYC

AML のサブセットである顧客確認 (KYC) プロセスは、すべての顧客の身元を確認および検証し、マネーロンダリングや詐欺などのソフトウェア内での違法行為の発生を防止するために実行されます。 当社は、Slice、Exchange、Asian Bank などを含む多くのクライアントが IT 業界で KYC-AML コンプライアンスを順守できるよう支援してきました。 どうやって? コンプライアンスの基本を全面的に遵守すること。

- 顧客識別プログラムの実行 – 名前、住所、連絡先番号、国籍、生年月日、出生地、職業、雇用主名、取引目的、受益者、識別番号に関するデータを収集します。

- 簡易、基本、拡張の 3 つのレベルにわたる顧客デューデリジェンス

- リスクプロファイルに組み込まれたしきい値と照らし合わせて顧客の取引を継続的に監視します

こちらもお読みください: KYC 用のブロックチェーン技術: 非効率な KYC プロセスの解決策

WCAG

Web コンテンツ アクセシビリティ ガイドラインは、Web ベースのアプリや Web サイトが障害のある人にとってアクセシブルであるとみなされるための複数の成功基準とガイドラインのセットです。 この業界のコンプライアンスと規制の要件を最優先に考慮して、私たちは Avatus を構築しました。これは、現在、特別なニーズを持つ人々が快適に使用しているプラットフォームです。

- レベル A: これは WCAG の基本レベルであり、すべての基本的なアクセシビリティ機能が確実に導入されています。

- レベル AA: レベル AA は、より広範囲のアクセシビリティの問題に対処します。 この段階は、レベル A の要素と他の厳格な基準で構成され、エラーの特定や色のコントラストなど、幅広い障害に対するアクセシビリティの向上を目的としています。

- レベル AAA: 最も包括的なレベルであるレベル AAA は、レベル A および AA のすべての基準と、より厳格な追加の要件で構成されます。 レベル AAA の順守を目指す一方で、Web サイトはアクセシビリティの高いものにする必要がありますが、企業は必ずしもそれを目指す必要はありません。

規制機関はテクノロジー統合にどのように取り組んでいるか

この段階までに、多くの業界レベルの IT コンプライアンスとセキュリティ標準を検討してきました。 あとは、規制当局がデジタル製品のテクノロジー統合にどのように取り組んでいるかを調査することだけだ。 ここで私たちが注目している 2 つのテクノロジーは、AI とブロックチェーンです。

世界的に、AI ベースの規制に共通するテーマは、説明責任と透明性の重視です。 政府は、偏見に対処し、差別を保護し、構築中の AI モデルについて開発者に責任を負わせる責任メカニズムを構築することを提唱しています。

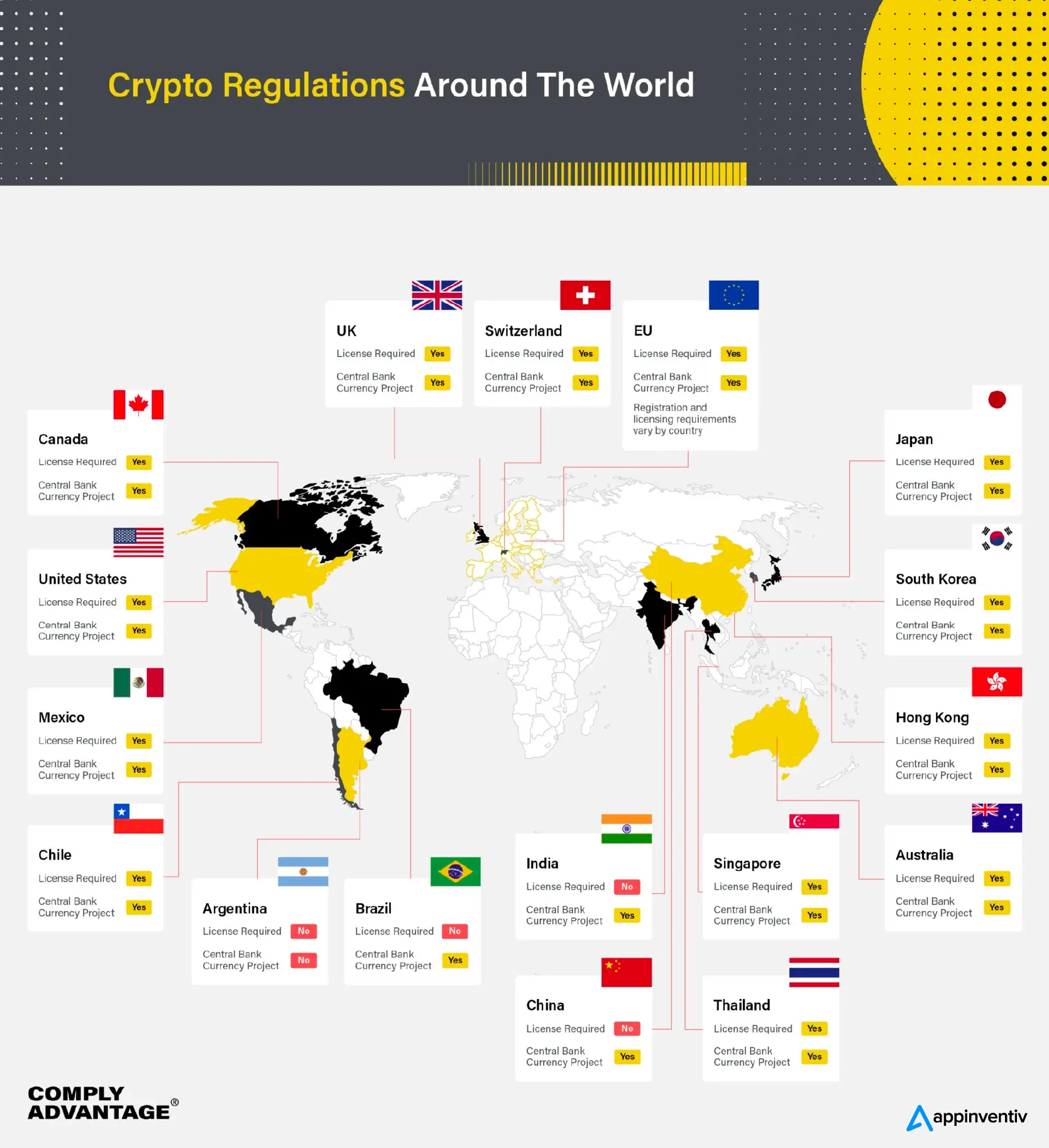

ブロックチェーンにも、分散型空間で起こっているイノベーションに合わせて規制を拡大し続けている国々と同様の話があります。 世界中で実施されている国ごとの暗号通貨規制を見てみましょう。

製品開発におけるコンプライアンス対応を確保するにはどうすればよいですか?

さまざまな分野にわたる IT 業界のコンプライアンスのリストを幅広く調べてきたので、コンプライアンスへの対応をどのように始めればよいのか疑問に思っているはずです。 簡単で現実的な答えは、製品ライフサイクルのどの段階にあるかに応じて、適切なパートナーを見つけることです。

つまり、コンプライアンスが重視される業界で運用できる製品を構築している場合は、当社のような IT コンサルティング サービス プロバイダーと提携する必要があります。 当社は、準拠する方法について企業にコンサルティングを行うだけでなく、米国および世界中のソフトウェア コンプライアンス標準に準拠したデジタル製品を作成するための専門知識を持っています。

一方、製品が稼働しているもののコンプライアンスに準拠していない段階にある場合は、2 つの選択肢があります。コンプライアンスの専門家と提携するか、複数のコンプライアンス指向のビジネスと協力してきた当社のようなソフトウェア開発会社と提携するかのいずれかです。 。

いずれにせよ、この記事が IT コンプライアンス規制に関して必要なすべての情報を提供し、どの規制が自分に適しているのか、何を順守する必要があるのかを楽に理解できる段階に到達できることを願っています。

業界の最高の規制基準に準拠する準備はできていますか? 連絡する。

よくある質問

Q.ITにおけるコンプライアンスとは何ですか?

A. IT を含む業界におけるコンプライアンスとは、地域および世界の規制機関によって構築されたポリシーを順守している状態を指します。 IT ドメインの場合、ポリシーは通常、転送中および保存中のデータ セキュリティを中心に展開されます。

Q. すべての企業が IT コンプライアンスに注意を払う必要があるのはなぜですか?

A. IT 業界におけるコンプライアンスは、クライアント、顧客、従業員、企業のプライバシーを保護し、企業に対する顧客の信頼を高めるために極めて重要です。 さらに、米国で IT ガバナンスを確保することは、ビジネスの評判と収益に永続的な影響を与えると考えられます。

Q. 私のビジネスがどの規制に準拠する必要があるかを知るにはどうすればよいですか?

A.競合他社を検討するか、コンプライアンスを重視する業界との連携の専門知識を持つ当社のようなソフトウェア製品開発チームに相談することで、適切な IT コンプライアンス規制を遵守するための答えが見つかります。