WordPressスクリプトを更新してサイトを保護することが重要な理由

公開: 2012-03-07 ウェブサイトのハッキングやWordPressユーザーへのマルウェアの注入の最も一般的な原因は、プラグイン、テーマ、WordPress自体などの古いスクリプトです。

ウェブサイトのハッキングやWordPressユーザーへのマルウェアの注入の最も一般的な原因は、プラグイン、テーマ、WordPress自体などの古いスクリプトです。

すべてのスクリプトを更新してWordPressを保護しないと、サイトがハッキングされ、マルウェアや何らかの悪意のあるコードが挿入される可能性があります。

ハッカーが1つのサイトの1つの古いスクリプトを介してアクセスできる場合、ハッカーはそのサーバー上のすべてのサイトとデータベースにアクセスできます。

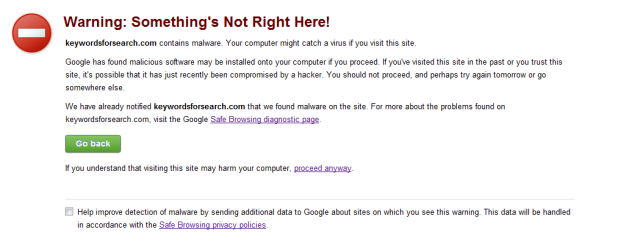

これはあなたが通常見つける方法です:

プラグインまたはテーマを更新する前に、ハッカーがセキュリティの問題がわかっている脆弱なスクリプトにアクセスできるようになります。

その後、マルウェアを注入する可能性があり、あなたやサイト訪問者が感染したサイトのリンクをクリックすると、誤ってトロイの木馬やその他の悪意のあるファイルをローカルコンピュータにダウンロードする可能性があります。

彼らがあなたのサイトにハッキングする別の方法は、古いスクリプトを介してサーバーにアクセスし、悪意のあるリダイレクトを.htaccessファイルに追加して、サイトがマルウェアを配布しているサイトにリダイレクトするようにすることです。 これにより、Googleボットはサイトがマルウェアに関連付けられていることを報告します。

最近、あまり使用しない古いブログが感染しているのを発見し、Googleウェブマスターツールの警告に気づきました。 そのサイトのプラグインやテーマを数か月間更新していないため、最も一般的なエントリポイントは古いスクリプトでした。

注:警告は、GoogleまたはFirefoxブラウザーを使用している場合、またはGoogleの検索結果ページを表示している場合にのみ表示されます。 InternetExplorerまたはBingSERPSを使用して表示されませんでした。

ホストに連絡する

私は何をすべきかを見つけるために私のホストに連絡しました、そしてこれは彼らの応答です:

アカウントに配置していないマルウェアは、攻撃者がアカウントのスクリプトの脆弱性を発見して悪用したことを示しています。 サーバーは侵害されておらず、サーバー上のアカウントのみが侵害されています。

これは、安全でないコード、またはWordPressなどのPhp/MySQLベースのスクリプトの古いインストールが原因で発生します。

フロントエンドからダッシュボードにログインせずにスクリプトを更新するにはどうすればよいですか?

ファイルとcPanelを介して直接それを行うだけです。 コードを自分で修正する方法についての知識がない場合は、いつでもWebサイトのセキュリティ会社に連絡できます。

私がお勧めできる最高のウェブサイトセキュリティ会社はhttp://wewatchyourwebsite.comです

データベース駆動型サイトを運用するプログラムは、ハッカーに対して脆弱です。ハッカーは、これらのプログラムのバグを悪用して、サイトへの不正アクセスを取得する可能性があります。 当社のサーバーは非常に安全ですが、スクリプトは安全でない場合があります。

最善の行動は、スクリプトを常に最新の状態に保ち、コードをクリーンに保ち、パスワードを安全に保つことです。 ここにあなたがあなたのサイトを保護するのを助けることができるいくつかのステップがあります。

アカウントが感染する可能性があるのは2つの方法だけです。

- アカウントで、侵入に使用される安全でないスクリプトを実行しています。

- あなたのコンピュータは感染していて、彼らはあなた自身のコンピュータを通して、またはあなたのパスワードをつかむことによってあなたのアカウントにハッキングしました。

スクリプトの保護とPCの保護は、どちらもあなたの責任です。

実際に起こったこと

ハッカーは古いプラグインから私のサーバーにアクセスしました。これは私のホストからの返信です。

ホスティングアカウントがハッキングされたようです。 /home2/austrar2/public_html/da/.htaccessに悪意のあるリダイレクトコードがあります。 追加の悪意のあるコンテンツがないかファイルを確認することをお勧めします。 私もあなたにこれをお勧めします:。

ハッキングされたサイトにログインできません

Google Chromeを使用しているときの私の状況のように、WordPressダッシュボードにログインできない場合があります。

データベースはマルウェアに感染している可能性があるため、サイトを修正する唯一の方法は、ハッキングとマルウェアが注入される前に作成されたバックアップを復元することです。

ハッキングされたサイトの修正

すべての.htaccessファイルを修正するのに時間を費やすのではなく、単にpublic_folder全体とすべてのデータベースをサーバーから削除し、完全バックアップを復元しました。

実際、そのサーバー上のすべての.htaccessファイルにロシアのサイトへのリダイレクトが含まれていることがわかりました。

新しい投稿を追加した後は常に完全バックアップを取り、それらのコピーを複数の場所に保存するため、復元は非常に簡単でした。

フルバックアップを保存するのに最適な場所のいくつかは次のとおりです。

- ローカルコンピューター

- 外付けハードドライブまたはメモリースティック

- ドロップボックス

- アマゾンs3

新しいブログ投稿のたびに完全バックアップを取り、それを複数の外部ストレージの場所にコピーすれば、心配する必要はありません。

ローカルコンピュータのセキュリティ

フルバックアップをローカルコンピュータに保存する場合は、アンチウイルスを使用していることを確認してください。 アンチウイルスがインストールされていない場合は、Windowsユーザー向けのMicrosoftSecurityEssentialsの無料ダウンロードへのリンクがあります。

フルバックアップをオフサイトに保存しないとどうなりますか?

これは、回復のチャンスがないまま失われた4800のハッキングされたWebサイトに何が起こったかの実際の例です。

WordPressバックアップの復元

私はWordPressに最適なバックアップと復元のプラグインであるbackupbuddyを使用しています。これは、バックアップを復元したり、新しいサーバー、ホスト、ドメインに移動したりするのに非常に便利です。

ほとんどのホストは夜間のバックアップのみを提供しますが、これも影響を受ける可能性があるため、役に立たないでしょう。 毎晩バックアップを取り、サーバーから安全な場所に保存することは、マルウェアを含まない完全バックアップを確保するための最良の方法です。

ハッキングの防止

アカウントサイトのセキュリティ保護に大いに役立つ、確認できるセキュリティチェックリストを次に示します。

1.アカウントの管理者メールアドレスを変更します。

2.アカウントのパスワードを変更します。

3.アカウントに登録されているクレジットカードを変更します。

4.スクリプトのサードパーティベンダーまたはWeb開発者が利用できる可能性のあるパッチ、アップグレード、または更新を更新して適用します。

5.緩いファイルパーミッションを修正します(これは最も一般的なエクスプロイトの脆弱性である可能性があります)

6.作成されたすべての非システムFtpアカウントを削除するか、少なくともパスワードをFTPアカウントに変更します。

7.「リモートMysql」アイコンをクリックし、エントリがある場合は各エントリで「赤いXを削除」をクリックして、アクセスホストを削除します。

8.ヘッダーインジェクション攻撃、SQLインジェクション攻撃、クロスサイトスクリプティング攻撃などのスクリプトと、php.iniファイルの設定を確認します。

9.自宅/職場のコンピューターにウイルス、トロイの木馬、またはキーロガーがないか確認します。

WordPressセキュリティプラグイン

WordPressを保護し、ハッカーがファイルやデータベースにアクセスするのを防ぐために作成されたWordPressプラグインがいくつかあります。

- 防弾セキュリティ

- 安全なWordPress

- より良いWPセキュリティプラグイン

- WordPressのログイン試行を制限する

結論

Bitlyについては、テストする前に正当なリンクをブラックリストに登録する方法についてすでに報告しているので、追跡にリンク短縮サービスを使用する場合は注意が必要です。

コメントまたはサイトのどこかにリンクがあり、リンクされたサイトがマルウェアを配布している、または報告されている場合は、GoogleおよびFirefoxによってもブラックリストに登録される可能性があります。

これが私に起こるとは思っていませんでしたが、誰にでも起こる可能性があり、マルウェアを見つけることは、影響を受けない完全バックアップをローカルに保存していない場合に行う必要がある悪夢になる可能性があります。