6 lecciones aprendidas de filtraciones de datos recientes

Publicado: 2020-09-30Ha habido una serie de violaciones de datos recientes en 2020 que deberían ser una gran preocupación para las empresas.

Solo este año, hemos visto un aumento dramático en los ataques, en su mayoría impulsados por piratas informáticos que buscan aprovechar las medidas de seguridad debilitadas como resultado del trabajo remoto.

Publicación relacionada: Estafas relacionadas con el coronavirus: preguntas y respuestas con el director de servicios de seguridad del MIT de Impact

Además de la creciente familiaridad con las violaciones de datos que han afectado a algunas de las corporaciones más grandes, existe una creciente ansiedad entre los propietarios de pequeñas empresas sobre cómo podrían ser víctimas en el futuro cercano.

Si bien algunos de los ataques más grandes acaparan más los titulares, la realidad es que casi la mitad de todos los ataques, de hecho, se dirigen a las pequeñas empresas.

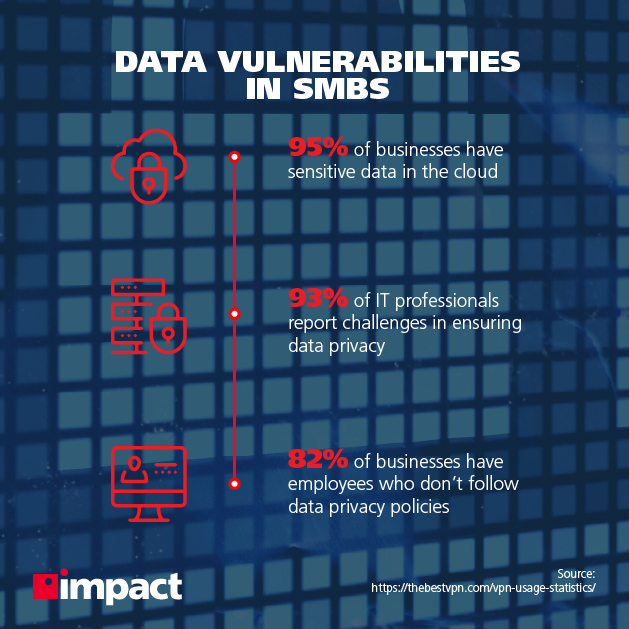

Desafortunadamente, en el mercado de ciberseguridad actual, muchas PYMES están mal equipadas para hacer frente a las amenazas cibernéticas y corren el riesgo de ser violadas.

Los tomadores de decisiones de TI son prácticamente unánimes en creer que sus organizaciones son susceptibles a ataques externos, y el 71% de estos tomadores de decisiones dicen que no tienen la infraestructura de ciberseguridad para prepararse para un ataque.

Con los costos combinados de infringir las regulaciones, perder la confianza de los clientes y (lo que es más importante) perder datos confidenciales, las PYMES simplemente no pueden permitirse costosos ataques cibernéticos en sus negocios.

Aquí hay seis lecciones que hemos aprendido de las violaciones de datos recientes que puede usar para proteger su negocio:

1. Tomar la iniciativa desde arriba

Algunas de las infracciones de mayor perfil en los últimos años han ayudado a sacar a la luz el problema de la ciberseguridad para los ejecutivos.

La brecha de Equifax a fines de 2017, por ejemplo, fue responsable de comprometer la información personal de casi 150 millones de personas y ha estado en los titulares desde entonces.

En 2018 se registró una cantidad récord de registros personales expuestos en filtraciones de datos: los incidentes aumentaron en un 126 %.

A medida que crece la amenaza de los ataques cibernéticos y aumentan los casos, los principales responsables de la toma de decisiones tienen que involucrarse más en la seguridad cibernética, y lo hacen más comúnmente, implementando prácticas de arriba hacia abajo.

Esta es una tendencia que ha progresado en 2019, con el 54 % de los ejecutivos y el 39 % de los directores informados y comprometidos con la planificación de respuestas para las filtraciones de datos.

Esta es una tendencia que debe continuar; contar con la participación de ejecutivos C-suite es crucial. Al igual que con muchas implementaciones de tecnología, debe contar con la aceptación de arriba hacia abajo para demostrar que la organización se toma en serio la protección de datos.

2. Entrene a su fuerza laboral

Los errores ocurren, es inevitable y no se puede evitar. Sin embargo, mitigar la probabilidad de error humano es una necesidad absoluta y la piedra angular de cualquier plan completo de ciberseguridad.

Es una de las razones por las que en Impact Networking brindamos capacitación en concientización sobre seguridad como parte central de nuestra protección de seguridad cibernética para garantizar que los trabajadores estén más conscientes y más informados sobre cómo deben manejar conjuntos de datos importantes.

El 47 % de las filtraciones de datos se debe a la negligencia de los empleados, como la pérdida accidental de un dispositivo o el extravío de un documento en línea. Dado que los ataques cibernéticos cuestan a las empresas un promedio de $ 5 millones, esta es un área en la que todas las PYMES deberían buscar mejorar.

Mejorar la conciencia sobre la ciberseguridad significará abordar los malos hábitos comunes con respecto al uso de la tecnología, garantizar que el trabajo remoto se realice de manera segura y mejorar la cultura del lugar de trabajo para adoptar la "higiene digital".

De las organizaciones que implementaron métodos de capacitación cibernética, el 79 % evitó una infracción; en comparación con el 69% de los que no lo hicieron

3. Administre sus dispositivos IoT

El mercado de Internet de las cosas ha experimentado un crecimiento explosivo en los últimos dos años. El mercado valía $ 235 mil millones en 2017 y se prevé que tenga un valor de $ 520 mil millones para 2021.

Al igual que con prácticamente cualquier forma de nueva tecnología, la ciberseguridad tiene que ponerse al día, y el mayor uso de dispositivos conectados en el lugar de trabajo no es diferente.

Casi la mitad de todas las PYMES han experimentado al menos una violación de datos de IoT

Esto se debe principalmente a una clara falta de planes de seguridad que cubran de manera integral todos los dispositivos en una red. Dado que 9 de cada 10 empleados traen su propia tecnología al lugar de trabajo, esta responsabilidad es una consideración importante a abordar.

Por esta razón, es fundamental garantizar que la seguridad de su empresa se aplique a nivel de red. La enorme cantidad de dispositivos IoT que existen en un entorno de trabajo hacen imposible implementar seguridad a nivel de dispositivo.

Los beneficios de la seguridad en la nube se vuelven más claros aquí. Con tantos dispositivos nuevos que acceden y recopilan grandes cantidades de datos ahora almacenados en sistemas en la nube, tener un programa integral para la seguridad en la nube es esencial para proteger los datos de sus clientes y los datos de su organización.

En la práctica, esto significará tener una plataforma que permita la administración de dispositivos de red a través de un solo dispositivo, aprovisione dispositivos, envíe actualizaciones de software e incluso límpielos si se pierden.

Publicación relacionada: Lo que hace un buen sistema de gestión de dispositivos móviles

4. Tenga un plan de recuperación ante desastres

Esta es una necesidad absoluta para cualquier pequeña empresa. Cuanto más largo sea el ciclo de vida de una infracción, más costará y más daño causará a la organización.

El tiempo promedio que le toma a una empresa identificar y contener una violación de datos en su sistema es de 279 días, es decir, más de nueve meses.

Tener un plan de continuidad del negocio y recuperación ante desastres para hacer frente a los ataques de forma rápida y eficaz debe ser una prioridad en su agenda de seguridad cibernética.

Esto significa tener acceso a una fuente segura de todos y cada uno de los datos afectados. Las soluciones deben incluir:

- Copias de seguridad de imágenes de todo el sistema operativo; incluyendo todas las aplicaciones, configuraciones y datos

- La capacidad de restaurar completamente todo exactamente como estaba antes de la brecha

- Servidores restaurados en funcionamiento en un período de tiempo predeterminado después de una infracción

Todo esto se puede hacer en 2020 usando la nube. Los centros de datos se han vuelto mucho más seguros de lo que eran antes, y una copia de seguridad en la nube de calidad puede garantizar que prácticamente no haya tiempo de inactividad para una empresa.

Para obtener más información, lea nuestra publicación de blog sobre los niveles del centro de datos para mantener sus datos seguros.

5. Comprenda que la ciberseguridad es un proceso continuo

Un plan de recuperación ante desastres y continuidad del negocio que supervise su organización de manera continua es uno de los mejores pasos proactivos que puede tomar para mantener su integridad cibernética.

Otro es asegurarse de que su negocio sea evaluado regularmente para probar sus capacidades contra ataques. Esto se puede hacer con pruebas de penetración, donde se utilizan herramientas especializadas para simular ataques del mundo real para violar los sistemas de forma activa y segura y reconocer las debilidades.

A continuación, se puede realizar una evaluación de la vulnerabilidad de una red empresarial y determinar cómo mejorar las funciones existentes e implementar otras nuevas.

En Impact, recomendamos pruebas de penetración semirregulares, además de políticas de seguridad actualizadas y verificaciones de cumplimiento, a menudo trimestralmente.

El panorama de la ciberseguridad cambia constantemente. Todos los días se encuentran nuevas vulnerabilidades técnicas y del sistema.

Esto es particularmente pertinente para la gran cantidad de PYMES que están experimentando algún tipo de transformación digital: las implementaciones y los cambios en los procesos comerciales y los sistemas de flujo de trabajo son un entorno propicio para los ataques cibernéticos.

Por estas razones, recomendamos que los tomadores de decisiones vean la ciberseguridad como un proceso continuo para el futuro, y no como un proceso de instalación de una sola vez.

6. Invierta en su ciberseguridad

Hay más inversión en ciberseguridad que nunca.

El mercado de la seguridad cibernética tenía un valor de $ 3.5 mil millones en 2004. Este año el mercado tiene un valor estimado de $ 124 mil millones

El motivo de este enorme crecimiento es que los responsables de la toma de decisiones de las pymes son cada vez más conscientes de la necesidad de invertir en una estrategia de ciberseguridad que proteja a su organización.

Si bien hay casos en los que las PYMES no están invirtiendo en las soluciones de TI que necesitan, la mayoría entiende que la inversión es una necesidad para un negocio moderno y con visión de futuro.

Cuando los tomadores de decisiones descubren que los resultados de sus inversiones no son satisfactorios, a menudo es el resultado de adquirir las soluciones o servicios equivocados.

Aquí es donde un MSSP puede intervenir y proporcionar una evaluación exhaustiva que analiza procesos, descubre puntos débiles y determina las soluciones necesarias para una implementación integral de ciberseguridad.

Para los líderes empresariales, la ciberseguridad es uno de los problemas más apremiantes que enfrentan sus empresas en la actualidad. El programa de Impact brinda protección de seguridad cibernética vital para los clientes, manteniéndolos tranquilos sabiendo que su infraestructura de TI está siendo monitoreada y mantenida por nuestros expertos en seguridad cibernética. Obtenga más información sobre las ofertas de Impact aquí.