Manténgase a salvo de las estafas relacionadas con el coronavirus: preguntas y respuestas con el director de servicios de seguridad del MIT de Impact

Publicado: 2020-03-13Las estafas relacionadas con el coronavirus han comenzado a aparecer con mayor frecuencia recientemente.

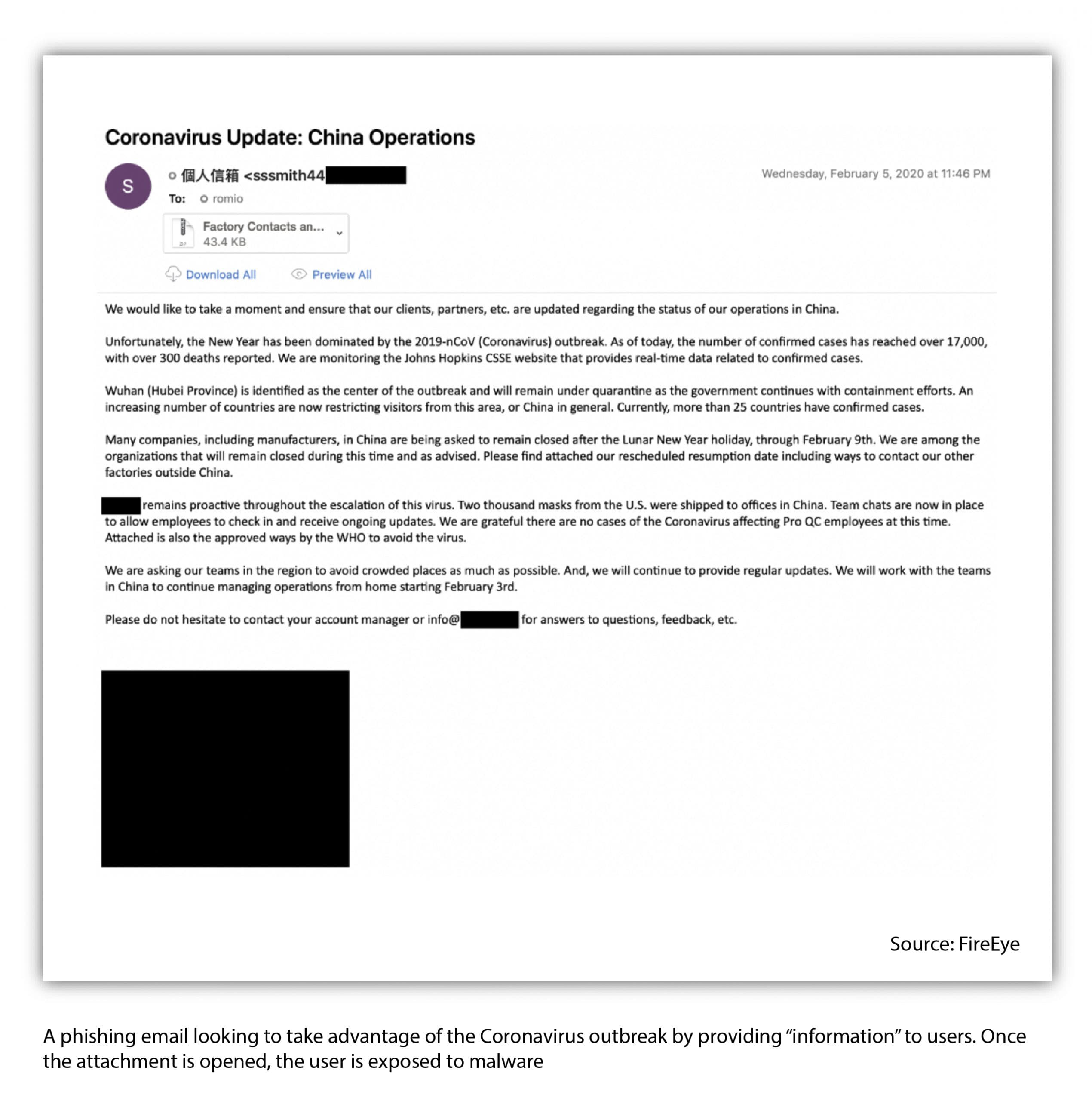

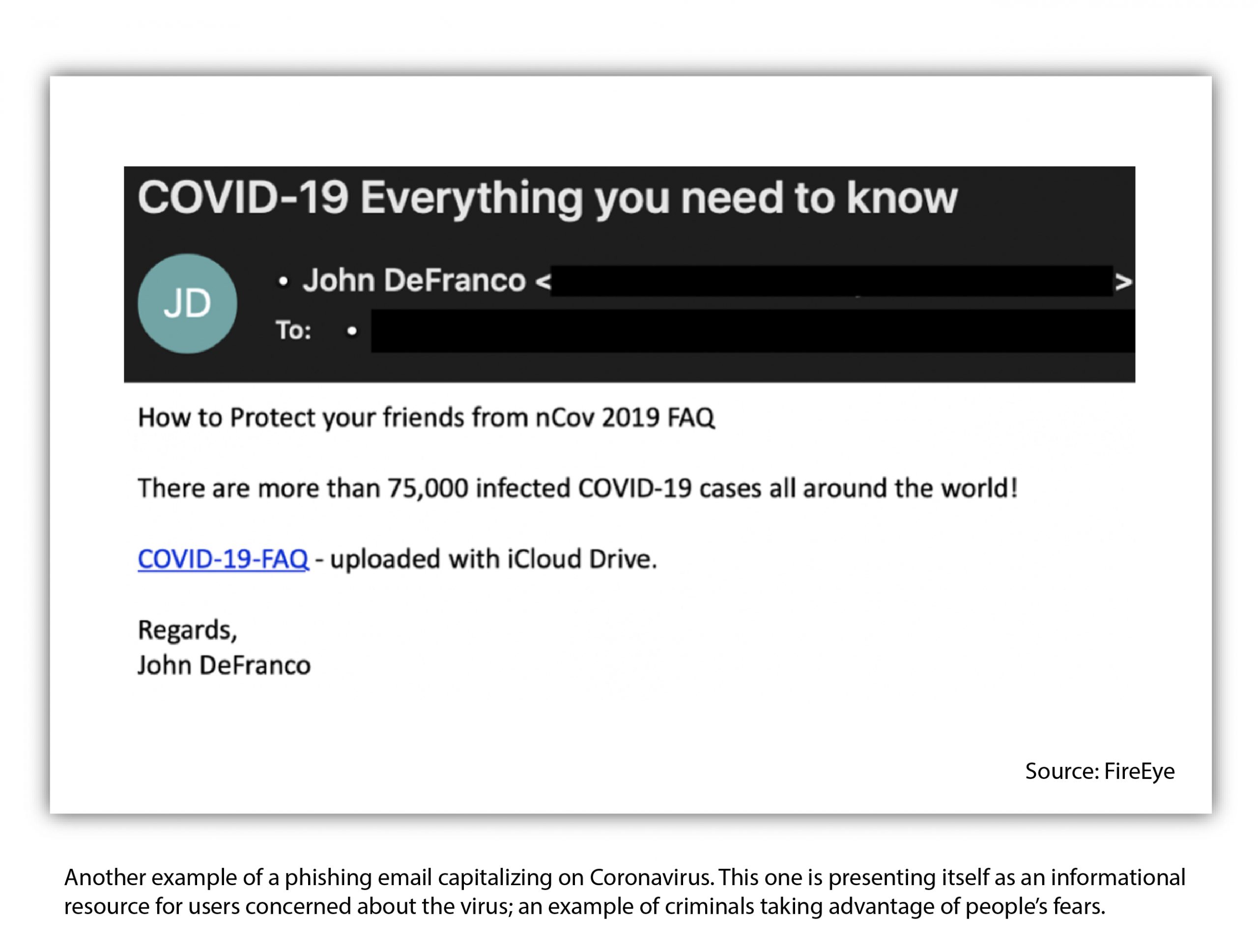

Ha habido una cantidad significativa de registros en sitios web relacionados con COVID-19 y campañas de correo electrónico de delincuentes.

Cuidado con los usuarios; los ciberdelincuentes se están aprovechando de la pandemia engañando a los usuarios para que entreguen información importante, ya sea a través de nuevos dominios o estafas de phishing.

Las estafas relacionadas con el virus se han convertido en una empresa rentable para los delincuentes, y los usuarios preocupados que buscan información sobre el brote son los principales objetivos.

Es más importante que nunca que las personas permanezcan alerta para evitar ser víctimas de estos ataques.

Nos sentamos con Jeff Leder, director de servicios de seguridad del MIT de Impact , para hablar sobre los problemas de ciberseguridad que han surgido y la mejor manera de abordarlos.

Leder ha supervisado el departamento de ciberseguridad gestionada de Impact desde el principio, examinando cientos de soluciones para crear el mejor servicio de ciberseguridad de su clase para nuestros clientes.

Entonces, ¿qué tiene que decir sobre protegerse del reciente aumento de los ciberataques relacionados con el coronavirus?

¿Por qué los piratas informáticos están capitalizando el brote?

Hemos visto ataques similares en torno a otros eventos, como desastres naturales, preocupaciones económicas y elecciones políticas importantes.

JL: “ Los ciberdelincuentes prosperan con la ingeniería social. Es decir, un atacante utilizará la interacción humana en su beneficio para obtener información valiosa.

“Los eventos actuales, especialmente aquellos con fundamentos “aterradores” o inquietantes, son por lo tanto a menudo abusados por los atacantes exactamente con este propósito. La ingeniería social efectiva con respecto a los ataques cibernéticos está diseñada para superar la capacidad de las personas para reconocer amenazas aprovechando cosas como el miedo y la incertidumbre.

“Hemos visto ataques similares en torno a otros eventos, como desastres naturales, preocupaciones económicas y elecciones políticas importantes”.

¿Cómo se están aprovechando los hackers del brote?

Los atacantes incluso han publicado aplicaciones móviles maliciosas que afirman poder hacer cosas imposibles como detectar si una persona está infectada.

JL: “ Ha habido varios ataques de seguridad cibernética recientes diseñados para aprovecharse del miedo de las personas con respecto al COVID-19. Se han identificado varias campañas de malware que envuelven software malicioso dentro de aplicaciones aparentemente "útiles" que pretenden informar o proteger a las personas del virus.

“También hemos visto innumerables correos electrónicos de phishing que se han enviado para atraer a las personas a divulgar información confidencial o instalar malware. También se ha observado actividad fraudulenta con algunos actores malintencionados que afirman poder enviar vacunas contra el COVID-19 a cambio de criptomonedas imposibles de rastrear.

“Los atacantes incluso han publicado aplicaciones móviles maliciosas que afirman poder hacer cosas imposibles como detectar si una persona está infectada”.

¿Qué significa todo esto en un entorno en el que las empresas ya están preocupadas por los ciberataques?

Desde la perspectiva de un ciberdelincuente, todo presenta una superficie de ataque

JL: “ Este tipo de actividad realmente destaca el hecho de que los atacantes adaptan continuamente sus métodos para explotar cualquier vulnerabilidad que puedan para su propio beneficio.

“Desde la perspectiva de un ciberdelincuente, todo presenta una superficie de ataque, incluidas las personas, por lo que encontrar nuevas formas de manipular o abusar de estas superficies de ataque es un esfuerzo constante. Esto se ejemplifica realmente por el hecho de que los atacantes están dispuestos a explotar un grave problema de salud para obtener ganancias financieras.

“Todas las organizaciones del planeta son un objetivo para los ciberdelincuentes y las empresas que no se esfuerzan por identificar y mitigar continuamente los riesgos se encuentran en una posición muy peligrosa”.

¿Qué significa la gente que ahora tiene que trabajar de forma remota para la seguridad de su organización?

Podemos esperar una mayor explotación de las implementaciones de VPN de cliente y acceso remoto que pueden ser apresuradas, no probadas, mal configuradas o implementadas de manera insegura.

JL: “ Muchas empresas no están bien preparadas para administrar y mantener una fuerza laboral remota. Los desafíos técnicos que presenta la necesidad urgente de brindar acceso remoto probablemente conducirán a un aumento de los riesgos de seguridad para muchos.

“Podemos esperar una mayor explotación del acceso remoto y las implementaciones de VPN de clientes que pueden ser apresuradas, no probadas, mal configuradas o implementadas de manera insegura. También podríamos ver un aumento en los servicios y sistemas expuestos a Internet y comprometidos debido a la necesidad de que los equipos de TI brinden acceso a los recursos que generalmente se almacenan detrás de firewalls aprobados.

"Es probable que también haya otros problemas, como un aumento en el robo de credenciales causado por ataques dirigidos a conexiones inalámbricas públicas y problemas potenciales asociados con una seguridad de red inadecuada en residencias privadas".

¿Qué medidas proactivas pueden tomar las empresas para garantizar que los riesgos de incumplimiento se reduzcan al mínimo?

Garantizar la utilización adecuada de las tecnologías de red, servidor y acceso remoto para los trabajadores remotos

JL: “ Implemente y haga cumplir la autenticación multifactor (MFA) efectiva para todos los sistemas, especialmente aquellos que contienen datos confidenciales. Garantice la utilización adecuada de las tecnologías de red, servidor y acceso remoto para los trabajadores remotos.

“Revise y verifique el estado y la eficacia de los sistemas de copia de seguridad y recuperación ante desastres (BDR) para protegerse contra elementos como el ransomware. Asegúrese de monitorear de manera proactiva los paquetes, los registros de eventos, el acceso al sistema y el estado del servicio para detectar signos de actividad de atacantes”.

¿Qué pueden hacer las personas para mitigar mejor ser víctima de un ciberataque?

Cualquier comunicación inusual, ya sea por correo electrónico, mensaje de texto o incluso una llamada telefónica, debe tratarse con sospecha.

JL: “ Sea consciente del hecho de que los atacantes se están aprovechando de la situación actual para explotarlo, y tenga en cuenta que se aprovecharán de eventos similares en el futuro; comprenda que las amenazas de seguridad cibernética seguirán aumentando incluso después de COVID-19 ha ido.

“Recomiendo que todos permanezcan atentos y sean conscientes de cómo sus acciones podrían ponerlos en peligro a ellos mismos ya sus organizaciones; recuerde que los ataques pueden provenir de cualquier lugar. Cualquier comunicación inusual, ya sea por correo electrónico, mensaje de texto o incluso una llamada telefónica, debe tratarse con sospecha.

“Evite abrir enlaces, archivos adjuntos o aplicaciones de fuentes no confirmadas, y notifique al personal de TI, seguridad o recursos humanos si observa un comportamiento sospechoso o amenazante que parece haber sido originado por un atacante. Finalmente, adhiérase a organizaciones legítimas y confiables como la OMS y los CDC cuando busque información adicional relacionada con COVID-19”.

El programa Managed Security de Impact Networking proporciona una protección de seguridad cibernética vital para los clientes, manteniéndolos tranquilos sabiendo que su infraestructura de TI está siendo monitoreada y mantenida por nuestros expertos en seguridad.

Hemos examinado cientos de proveedores para garantizar que nuestro programa utilice las mejores soluciones de su clase para nuestros clientes. En el panorama actual, un programa integral de ciberseguridad nunca ha sido más importante. Obtenga más información sobre la oferta de Impact aquí.