¿Cómo es una estrategia de seguridad de dispositivos móviles?

Publicado: 2020-05-07¿Por qué necesitamos seguridad en los dispositivos móviles? La respuesta es muy simple: para evitar violaciones de datos.

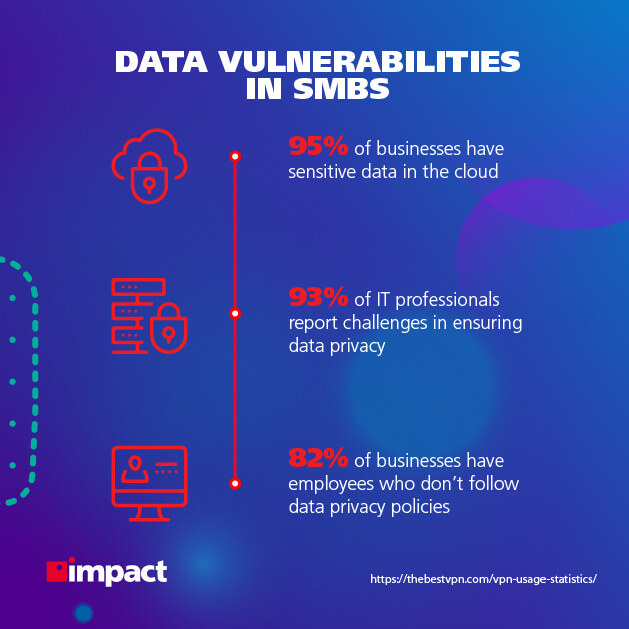

¿Y cuáles son las posibilidades de que una pyme promedio sufra una violación de datos? Mucho más alto de lo que cabría esperar.

Un informe de Verizon sobre violaciones de datos del año pasado indicó que el 43% de todos los ataques cibernéticos están dirigidos a pequeñas y medianas empresas.

Si considera que casi la mitad (47 %) de las pymes dicen que no saben cómo proteger a sus empresas de los ataques cibernéticos, puede comenzar a ver un entorno en el que las organizaciones son particularmente vulnerables.

Y los ciberataques no son una broma; entre las empresas que no tienen un plan de recuperación ante desastres que sufren una brecha importante, el 93% de ellas cierra en el plazo de un año.

La razón por la que es importante que las empresas comprendan esto es porque decir que 2020 ha tenido un comienzo difícil en términos de ciberseguridad sería quedarse corto.

Seguridad de dispositivos móviles y COVID-19

El panorama actual ha demostrado ser un terreno fértil para los ciberdelincuentes.

Las personas están lejos de sus oficinas, a menudo con dispositivos no seguros y sin el conocimiento para contrarrestar proactivamente los ciberataques en su contra.

Los piratas informáticos se aprovechan de los miedos y las ansiedades de las personas y se aprovechan de las empresas que no están preparadas para ganar dinero.

Hay historias emergentes de estafas relacionadas con COVID-19 que hacen perder a los estadounidenses $13.4 millones por fraude, y Google afirma que está bloqueando 240 millones de mensajes de spam por día relacionados con el virus.

Publicación relacionada: Estafas relacionadas con el coronavirus: preguntas y respuestas con el director de servicios de seguridad del MIT de Impact

En resumen, las empresas y sus empleados, la mayoría de los cuales trabajan de forma remota con dispositivos móviles, son más vulnerables que nunca.

Las PYMES deben actuar, y rápidamente.

Con esto en mente, echemos un vistazo a los componentes principales que conforman una estrategia de seguridad de dispositivos móviles.

MDM

La gestión de dispositivos móviles, o MDM, es una de las herramientas más importantes que una empresa puede tener a su disposición.

Los MDM solían ser utilizados en el pasado por organizaciones que querían visibilidad sobre dispositivos móviles en las redes de su oficina.

En los últimos años, la cantidad de dispositivos en cualquier red ha aumentado drásticamente, gracias a lo que ahora llamamos Internet de las cosas.

El 87 % de las empresas depende en cierta medida del acceso de sus empleados a las aplicaciones comerciales móviles desde sus teléfonos inteligentes.

La tecnología IoT no se refiere solo a las computadoras portátiles y los teléfonos inteligentes, sino a una gran cantidad de tecnologías que operan en red, incluidos televisores, impresoras y HVAC.

Lo más pertinente al tema que nos ocupa hoy en día son, por supuesto, las computadoras portátiles y los teléfonos inteligentes operados por empleados fuera de la oficina; siendo utilizado para acceder y manejar datos de la empresa.

Si bien puede ser relativamente simple configurar una red de oficina segura, los trabajadores remotos realizan su trabajo bajo sus propias redes, difíciles de alcanzar y aún más difíciles de llevar a cada instalación, por ejemplo, protecciones de seguridad.

Aquí es donde un MDM es útil.

Todo dispositivo que lo necesite, incluyendo portátiles de empresa y otros dispositivos de trabajo, puede instalarse con un agente MDM, que permite su gestión.

Desde allí, TI puede monitorear dispositivos de forma remota, impulsar las actualizaciones de software necesarias para corregir fallas de seguridad y borrar los datos de los dispositivos en caso de que se pierdan o sean robados.

Otras formas en que un MDM puede ayudar:

- Restringir el acceso a las aplicaciones o la configuración del dispositivo

- Estandarizar dispositivos

- Establecer políticas de seguridad

- Habilite la seguridad de la red para las políticas de BYOD

- Aprovisionamiento, implementación e incorporación de empleados más rápidos

Filtrado avanzado de spam

Cuando te imaginas a un hacker, ¿en qué piensas? ¿Alguien que construye malware compuesto por líneas interminables de código para obtener acceso a un servidor de alta seguridad?

Bueno, ese tipo de delito cibernético existe, pero la mayor amenaza para las empresas es, de hecho, el correo electrónico tradicional.

Los correos electrónicos no deseados destinados a engañar a los usuarios desprevenidos para que entreguen datos personales o críticos para el negocio se conocen más comúnmente como correos electrónicos de phishing.

El phishing ya era una técnica popular para la ciberdelincuencia mucho antes de 2020, y un aspecto de la seguridad que tanto las pymes como las grandes empresas han tenido problemas para afrontar.

El 64% de las organizaciones han sufrido un ataque de phishing en el último año

La pandemia actual solo ha echado leña al fuego en este aspecto en particular, como lo ha hecho con los ciberataques en general.

Recientemente publicamos un blog sobre ciberdelincuentes que utilizan Microsoft Sway para crear páginas de destino excepcionalmente convincentes que podrían engañar a cualquiera para que escriba sus detalles. También recomendamos consultar nuestras preguntas y respuestas mencionadas anteriormente sobre estafas relacionadas con COVID-19 con nuestro Director de Servicios de Seguridad del MIT para obtener una mayor comprensión de lo que impulsa estas estafas y cómo deben combatirse.

Aquí es donde el filtrado avanzado de correo no deseado puede ayudar significativamente a sus posibilidades de disuadir una infracción.

¿Pero los proveedores de correo electrónico no tienen filtros de spam de todos modos?

Bueno, sí, pero los filtros que son gratuitos a menudo carecen de muchas de las técnicas de filtrado utilizadas por los filtros avanzados. Cualquiera que tenga una cuenta de Gmail sabrá que el spam aún puede pasar, a pesar de su filtro.

Un filtro de spam avanzado de calidad ofrecerá las siguientes técnicas:

- Filtros de correo electrónico basados en la reputación

- Lista blanca

- Lista negra

- lista gris

- antivirus

- Análisis de contenido

Antivirus de próxima generación

La proliferación de dispositivos y el auge de la tecnología IoT no solo ha creado un aumento sustancial en la cantidad de puntos finales que un delincuente puede usar como puntos de entrada, sino que también ha causado un problema con el aprovisionamiento de software antivirus.

Se necesita un antivirus en todos los dispositivos, especialmente en aquellos que funcionan fuera de la oficina. Además, el antivirus tradicional, al que muchos se habrán acostumbrado, simplemente no tiene las capacidades necesarias para una protección segura en 2020.

El antivirus de próxima generación utiliza tecnología avanzada que le otorga una clara ventaja sobre las soluciones antivirus regulares. Tecnología como:

- Aprendizaje automático: los archivos se analizan antes de su uso mediante un bot automatizado que puede descubrir cualquier elemento malicioso, todo sin interrupción para el usuario.

- Análisis de comportamiento: los procesos informáticos se pueden monitorear en tiempo real y detectar cualquier comportamiento anormal, poniendo fin a los procesos maliciosos.

- Inteligencia de amenazas: cuando un dispositivo encuentra una amenaza, todos los demás dispositivos de la red se actualizarán para contrarrestar el peligro sin necesidad de una entrada manual.

Las empresas necesitan soluciones proactivas que puedan crecer y cambiar a medida que se desarrollan sus necesidades. Este es el máximo beneficio del antivirus de próxima generación.

Las pequeñas y medianas empresas pueden descargar el estrés y la responsabilidad de administrar las actualizaciones, los análisis y la administración del software antivirus en una solución de próxima generación diseñada para hacer todo el trabajo pesado por usted.

Autenticación multifactor

Muchos de nosotros estamos familiarizados con MFA. Lo usamos para iniciar sesión en nuestras cuentas bancarias y otros servicios que alojan nuestra información más confidencial.

Su negocio no es diferente: hay información confidencial en todas partes, y todo es útil para un ciberdelincuente si tiene acceso a ella.

Publicación relacionada: ¿Qué es la ciberhigiene?

La verificación avanzada para usuarios que usan dispositivos o inician sesión en su red es una forma simple y altamente efectiva de evitar ser comprometido.

Los servicios en la nube de Microsoft ven 300 millones de intentos de inicio de sesión fraudulentos todos los días. Estiman que MFA bloquea el 99,9% de los ataques automatizados

MFA funciona al combinar un método de inicio de sesión tradicional (generalmente una contraseña) con un método más personal, como una huella digital o un mensaje de texto.

Si bien el personal sin duda encontrará MFA un poco frustrante al principio, no hay duda de por qué algunas de las organizaciones más conscientes de la seguridad en el país usan MFA: es porque es fácil de implementar y funciona.

También es recomendable que tenga un sistema de administración de credenciales que proteja sus contraseñas con métodos sólidos de encriptación.

Conciencia de seguridad

En Impact hablamos mucho sobre lo crucial que es tener empleados que sepan cómo mantenerse alerta ante los ataques cibernéticos y qué medidas pueden tomar para protegerse de los daños.

El hecho es que los empleados representan el punto débil de su empresa. A menudo no saben cómo lidiar con los ataques de phishing, y todo lo que se necesita es un clic equivocado y los atacantes están adentro.

Según Kaspersky, el 46% de los incidentes de ciberseguridad en el último año se debieron a personal descuidado o desinformado

A la luz de la pandemia, esta debilidad se está explotando más que nunca, y un mes estudiado, entre el 25 de febrero y el 25 de marzo, descubrió que los intentos diarios de phishing por correo electrónico exitosos se habían multiplicado por 32.

Ahora, trabajando desde casa, los trabajadores a menudo se quedan totalmente a su suerte (por así decirlo) en lo que respecta a protegerse a sí mismos y a sus dispositivos móviles de los ataques cibernéticos, y muchos de ellos no sabrán cómo hacerlo.

En pocas palabras, si no está invirtiendo en la conciencia de seguridad de sus empleados, nunca ha habido un momento más urgente para hacerlo.

Las PYMES que no están utilizando un programa de concientización sobre seguridad para los trabajadores están caminando dormidas hacia el desastre.

Línea de fondo

- La proliferación de dispositivos móviles ha cambiado radicalmente la forma en que las empresas deben abordar la seguridad de los dispositivos móviles.

- Herramientas avanzadas, como MDM, antivirus de próxima generación y filtros de spam avanzados son las plumas en la tapa de una estrategia de ciberseguridad capaz

- Las herramientas de ciberseguridad más antiguas y de estilo heredado a menudo ya no están a la altura del trabajo de salvaguardar una cantidad tan grande de dispositivos.

- ¡No se olvide de sus empleados! Deben saber qué buscar y cómo proteger sus dispositivos móviles de daños, especialmente dado el entorno actual.

A la luz de los eventos recientes, muchas organizaciones se han encontrado tratando de ponerse al día con su seguridad cibernética, tratando de implementar soluciones improvisadas para recuperar el terreno perdido mientras su fuerza laboral trabaja de forma remota para el futuro inmediato.

Para obtener más información sobre cómo puede garantizar que la seguridad cibernética de su empresa esté en buenas condiciones ahora y en el futuro, descargue nuestro libro electrónico, "¿Qué constituye una buena defensa de seguridad cibernética para una PYME moderna?".