¿Qué servicios MSSP debe esperar de su socio de seguridad?

Publicado: 2020-01-22Asegúrese de que su MSSP esté ofreciendo los servicios que se merece

Los servicios de MSSP están cobrando importancia, ya que la ciberseguridad es cada vez más uno de los problemas más apremiantes para las pequeñas y medianas empresas.

La seguridad de los datos y la información se clasifica como la tercera mayor prioridad presupuestaria para las PYMES, lo que no sorprende si se considera que casi la mitad de todos los ciberataques se dirigen a ellas.

Los proveedores de servicios de seguridad administrados (MSSP) están interviniendo para satisfacer la demanda, y las PYMES recurren cada vez más a ellos para satisfacer sus necesidades de seguridad de red.

El mercado global de servicios de seguridad administrados fue de $24 mil millones el año pasado; para 2023, se espera que casi se haya duplicado a casi $48 mil millones

Los ejecutivos y los responsables de la toma de decisiones están recurriendo a los MSSP porque pueden proporcionar una gran cantidad de experiencia, conocimientos y soluciones por una tarifa fija asequible.

Dicho esto, no todos los MSSP nacen iguales.

Echaremos un vistazo a lo que debe esperar al incorporar a un socio y la calidad del servicio que un proveedor destacado podrá ofrecer a su organización.

Los componentes centrales de una oferta de ciberseguridad de calidad

Auditoría y Evaluación de Vulnerabilidad

Uno de los pasos inmediatos más cruciales en su asociación será una evaluación de vulnerabilidad realizada para escanear la red de su organización en busca de puntos débiles que deban abordarse.

Con herramientas de escaneo y entrevistas, los servicios de MSSP pueden determinar dónde se encuentran las vulnerabilidades en sus redes internas y orientadas al cliente y recomendar cambios y proyectos para ayudar a su empresa a mitigar los daños potenciales y brindarle la protección que necesita.

Una vez que se hayan abordado estos cambios, se pueden realizar exploraciones de vulnerabilidad adicionales para garantizar que los nuevos cambios hayan logrado los resultados deseados.

Los escaneos regulares y programados son una parte importante de un plan de seguridad integral.

Para muchas organizaciones, las dificultades radican en no poder comprender completamente a qué amenazas se enfrentan y cómo contrarrestarlas.

Peor aún, una empresa puede haber implementado una herramienta de seguridad, pero simplemente ignora los problemas porque no sabe cómo actuar sobre ellos o no está seguro de su significado.

El 40 % de los profesionales internos de seguridad de TI ignoran las alertas que reciben porque la información que reciben no es procesable, mientras que el 32 % ignora las advertencias debido a la llamada "fatiga de alertas", inundaciones de señales de alerta que no saben cómo abordar.

Esto puede conducir a un enfoque desordenado de la ciberseguridad, en el que las PYMES están adivinando qué es lo mejor para sus operaciones de seguridad.

Los servicios MSSP de calidad podrán ayudar en estos escenarios proporcionando recomendaciones prácticas que se mantienen al tanto de cada amenaza y vulnerabilidad en su red con un plan de acción claro.

Salvaguardia perimetral

El perímetro de su red es el límite entre su red privada (generalmente intranet ) y su red pública (generalmente Internet ).

Los perímetros han cambiado mucho en los últimos años; Para la mayoría de las empresas modernas, el concepto de perímetro es mucho más abstracto de lo que suelen estar familiarizados.

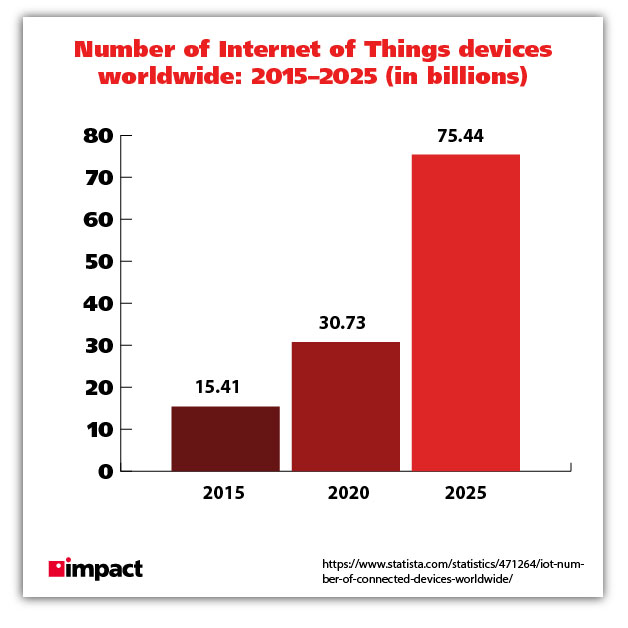

La tecnología de Internet de las cosas significa que los usuarios se conectan a las redes a través de una amplia gama de dispositivos que necesitan contabilidad y la tecnología de la nube ha reducido drásticamente la cantidad de servidores en el sitio que las empresas deben mantener.

Estos presentan desafíos de seguridad completamente nuevos para las PYMES.

Los servicios de MSSP deberían poder ofrecer un sólido paquete de gestión de amenazas unificado para la defensa de su perímetro.

Esto protegerá su red de cualquier amenaza entrante y bloqueará el malware en tiempo real.

Además de proteger con la gestión de amenazas, también puede utilizar un firewall de aplicaciones web (WAF) para inspeccionar el tráfico web.

Un WAF le brinda una cobertura completa centrada en la web, revisando el tráfico encriptado y protegiendo su sitio de ataques dañinos como los ataques de denegación de servicio distribuido (DDoS).

Protección de punto final

La seguridad de puntos finales significa proteger los dispositivos que se conectan a su red en cualquier capacidad, ya sean estaciones de trabajo, dispositivos móviles o impresoras.

El auge y la prevalencia de los dispositivos IoT y aumentaron drásticamente la cantidad de terminales que operan en las redes de las empresas modernas.

Las pymes simplemente pasan por alto muchos de estos puntos finales en sus estrategias de seguridad.

Las impresoras, por ejemplo, pueden representar una grave amenaza para la seguridad cibernética si no están adecuadamente protegidas, lo que a menudo no es así.

Sus terminales deben estar protegidos por una solución antivirus de próxima generación; prevenir ejecutables maliciosos y ataques sin archivos y exploits en sus sistemas.

Publicación relacionada: ¿Qué es el antivirus de próxima generación?

Además, su proveedor de seguridad debería proporcionarle una solución con protección persistente.

Los piratas informáticos han utilizado técnicas de persistencia para afianzarse en las infraestructuras de red de las empresas desde los años 90.

La pila de seguridad de punto final de su MSSP debe incluir una solución que proteja contra la persistencia del malware mediante el análisis riguroso de los metadatos de las aplicaciones que se inician en el arranque o el inicio de sesión del usuario.

Flujo de datos

La protección de los datos que entran y salen de su organización es una de las consideraciones más importantes de su estrategia de seguridad.

Esto incluye los datos que envía y los datos recibidos por todos los miembros de su fuerza laboral.

Como ya sabrá, puede ser difícil controlar la gran cantidad de flujo de datos en una empresa.

Es por eso que necesita un módulo de protección de calidad para toda su información confidencial.

Azure Information Protection es un buen ejemplo de este tipo de solución.

El 90% de todos los datos del mundo se ha generado en los últimos dos años. Las pymes tienen más flujo de datos en sus organizaciones que nunca

Los datos se pueden clasificar y etiquetar según su confidencialidad en un sistema totalmente automatizado, lo que garantiza la protección continua del flujo de datos, independientemente de dónde se encuentren o de quién sea su propietario.

Esto garantiza un manejo seguro de los datos en toda su organización, lo que reduce drásticamente la posibilidad de que los datos no seguros lleguen al lugar.

También debe esperar que los servicios de MSSP utilicen una solución avanzada que pueda proteger contra la información de spam entrante.

Los ciberdelincuentes son cada vez más sofisticados en sus ataques de spam, y las estadísticas arrojan luz sobre el peligro que representan para las PYMES los ataques de phishing dirigidos.

Autenticación

Verificar que los usuarios correctos estén accediendo a su red es un aspecto crucial de su estrategia de ciberseguridad.

Es recomendable contar con un sistema seguro de gestión de credenciales que proteja sus contraseñas con sólidos métodos de encriptación.

Un buen sistema de gestión a menudo se almacenará de forma centralizada en un servidor en la nube, lo que permitirá un fácil almacenamiento y recuperación de contraseñas, pero proporcionará un mecanismo de protección sólido como una roca.

Publicación relacionada: ¿Qué es la ciberhigiene?

Una solución de autenticación de calidad puede brindarle a su proveedor la capacidad de monitorear e informar sobre la integridad de su acceso a la red.

Quién está iniciando sesión en su sistema; la complejidad (y seguridad) de las credenciales de los usuarios; e información sobre el uso, lo que le permite tomar las decisiones adecuadas sobre la seguridad de su cuenta de usuario.

Si desea estar aún más seguro, puede esperar que sus servicios de MSSP ofrezcan soluciones con autenticación multifactor (MFA) para mayor seguridad, algo común en el mundo de la seguridad actual.

MFA es una forma segura de proteger su organización contra métodos de ataque como phishing y ataques de fuerza bruta.

Refuerza su seguridad al agregar una capa completamente nueva de protección a las cuentas de usuario.

Recuperación de respaldo

Ser víctima de un ciberataque puede ser potencialmente fatal para una PYME.

Son muy costosos, no solo en términos de dinero, sino también de reputación, y son una pesadilla para las empresas.

El 93 % de las empresas que sufren una filtración importante de datos cierran en un año.

El tiempo de inactividad es costoso y debe mitigarse a toda costa.

Tener un plan sólido de recuperación ante desastres para los datos de su empresa es de vital importancia para una organización moderna.

Con solo el 27% de las empresas preparadas para la continuidad del negocio y un tercio de las empresas sin probar sus planes de recuperación ante desastres, existe una clara tendencia de que las PYMES no emplean una estrategia sólida para contrarrestar los ataques cibernéticos.

Los servicios de MSSP deberían poder ofrecerle un plan de respaldo seguro y completo para todos sus datos.

Esto significa imágenes duplicadas de todos los aspectos de su sistema operativo, incluidas todas las aplicaciones, que se le pueden entregar de manera oportuna para que un ingeniero pueda restaurar sus sistemas y volver a ponerlo en funcionamiento.

Estas soluciones se pueden ofrecer física y virtualmente en la nube.

Si sus datos están respaldados con una solución en la nube, sus operaciones se pueden restaurar instantáneamente.

Publicación relacionada: Por qué un plan de recuperación ante desastres es vital para las PYMES

Las opciones en la nube se pueden respaldar cada 15 minutos, incluso fuera del horario comercial.

Las copias de seguridad del servidor local se pueden realizar cada hora dentro del horario laboral.

Vigilancia

Este es uno de los componentes más críticos que los buenos servicios de MSSP pueden ofrecerle.

Su socio debe tener una visibilidad completa de sus sistemas y usuarios para tener una comprensión completa de sus funciones de seguridad y la salud de su red de manera constante.

Esto significa que deberían utilizar soluciones que admitan el monitoreo continuo, alertando de manera proactiva a su vCIO dedicado sobre amenazas potenciales para que puedan abordarse antes de que se convierta en un problema importante.

Las amenazas a menudo serán tratadas por el MSSP antes de que el cliente se dé cuenta de nada.

También puede esperar que su MSSP use una solución de análisis que agrega, indexa y analiza datos de seguridad para detectar inconsistencias de comportamiento en la red de una organización.

Su socio debe estar operando una estrategia de detección y respuesta.

Esto significa que si se encuentra una anomalía o problema, investigarán y determinarán la causa raíz de la amenaza.

Luego responderán y ayudarán a mitigar estas amenazas en el futuro.

Servicios

Finalmente, su socio MSSP debe ser solo eso: un socio.

Esto significa que deben desempeñar un papel activo para garantizar que su pila de tecnología de seguridad se utilice al máximo de su capacidad.

Una y otra vez, los empleados demuestran ser el eslabón débil en la seguridad de la red.

Tanto maliciosos como accidentales, el personal a menudo no está bien equipado para saber cómo se llevan a cabo las mejores prácticas con respecto a la ciberseguridad.

Un MSSP debe estar en condiciones de ofrecer capacitación y consulta a su fuerza laboral para garantizar que todos los usuarios que operan en su red tomen las precauciones necesarias.

El programa Managed Security de Impact Networking proporciona una protección de seguridad cibernética vital para los clientes, manteniéndolos tranquilos sabiendo que su infraestructura de TI está siendo monitoreada y mantenida por nuestros expertos en seguridad.

Hemos examinado cientos de proveedores para garantizar que nuestro programa utilice las mejores soluciones de su clase para nuestros clientes. En el panorama actual, un programa integral de ciberseguridad nunca ha sido más importante. Obtenga más información sobre la oferta de Impact aquí.