Los 10 principales riesgos de seguridad en la nube en 2023 y cómo abordarlos

Publicado: 2022-12-13Industrias de todos los tipos y tamaños están utilizando la nube en estos días para una variedad de servicios. Podría usarse para copias de seguridad de datos, análisis de datos, desarrollo de software o como escritorio virtual. Pero con tal conveniencia siempre viene el riesgo de seguridad. ¿Los datos ingresados en la nube son lo suficientemente seguros? ¿Quién tiene acceso a él y qué tan protegido está?

A medida que las empresas migran sus datos a la nube, las preocupaciones de seguridad, como la exposición accidental de credenciales y la pérdida de datos, se han vuelto más comunes que nunca. En los últimos años, las amenazas cibernéticas han aumentado en número, lo que hace que las soluciones de seguridad en la nube sean esenciales para las empresas.

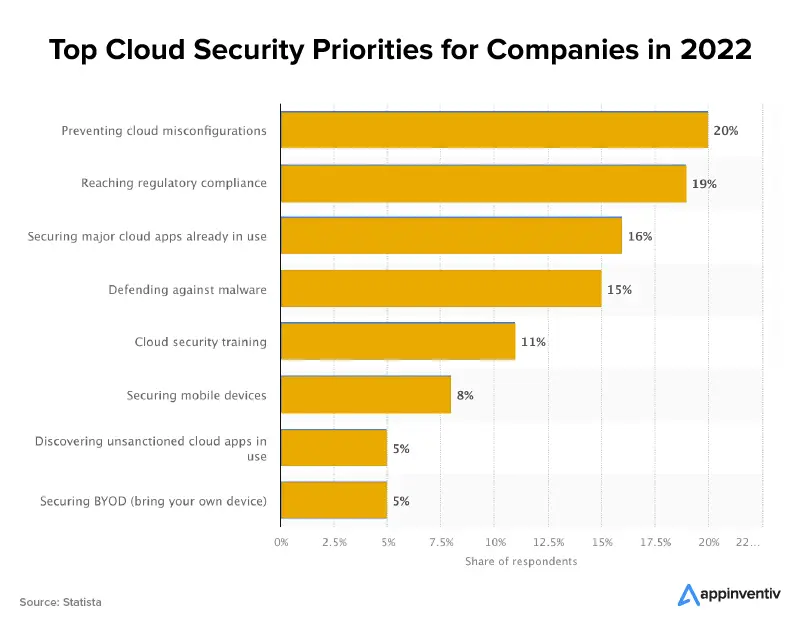

Según lo informado por Statista, el mercado mundial de software de seguridad en la nube se valoró en 29 500 millones de dólares en 2020 y está a punto de alcanzar los 37 000 millones de dólares en 2026.

Por lo tanto, su organización debe tener una estrategia sólida para protegerse contra las amenazas de seguridad en la nube y garantizar la continuidad del negocio. Pero para tener una estrategia de seguridad sólida, primero debe conocer los principales problemas de seguridad en la nube y sus posibles soluciones en 2023.

¡Vamos a sumergirnos!

¿Cuáles son los 10 principales riesgos de seguridad en la nube en 2023 y cómo mitigarlos?

1. Violación de datos

Cuando se accede a los datos confidenciales de su organización y se utilizan sin su conocimiento o consentimiento, lo llamamos una violación de datos. Básicamente es un robo, que ocurre principalmente debido a credenciales débiles o sistemas de accesibilidad altamente complejos, que pueden otorgar permisos incorrectos a las personas equivocadas.

También puede deberse a la entrada de malware en su sistema. En esto, la mayoría de los ataques se dirigen a los sistemas de datos, ya que esto es lo que valoran los atacantes. La configuración inadecuada de la nube o la falta de protección en el tiempo de ejecución pueden hacer que los datos sean vulnerables al robo.

Los diferentes tipos de información tienen diferentes consecuencias cuando se ven comprometidas. Los ladrones de identidad y los phishers compran datos confidenciales como números de seguridad social y registros médicos de delincuentes en la web oscura.

Los documentos internos y los correos electrónicos contienen información confidencial que podría usarse para arruinar el buen nombre de una empresa y reducir el precio de sus acciones si caen en las manos equivocadas. Independientemente de la motivación del robo, las infracciones representan un grave riesgo para las empresas que almacenan datos en la nube.

¿Cuál es la solución?

Cifrados

Con el cifrado en el borde de la red, la información confidencial puede protegerse incluso antes de que abandone las instalaciones de su empresa y se dirija a la nube. Una vez que sus datos estén encriptados, debe conservar las claves que se pueden usar para encriptar y desencriptar los datos.

Nunca debe mantener las claves de cifrado en el mismo programa que su información confidencial. Además de asegurarse de que poseen claves de cifrado, los departamentos de TI deben evaluar periódicamente la eficacia de los protocolos de cifrado existentes.

Autenticación multifactor

No solo la identificación y el acceso, también las credenciales deben ser proporcionadas por el usuario. Por ejemplo, ingresar una contraseña y luego recibir una notificación que contiene una clave de números de un solo uso. En estos días, este es uno de los requisitos estándar para mitigar los riesgos de seguridad en la nube. Conozca cómo puede implementar un sistema de autenticación multifactor en su aplicación móvil.

Los estudios indican que el 25 % de las infracciones de seguridad de datos se producen mediante phishing.

2. Violación de Cumplimiento

Las empresas corren un alto riesgo de sufrir graves consecuencias si caen en un estado de incumplimiento. Todas las organizaciones deben seguir las regulaciones como PCI DSS y HIPAA que protegen los datos confidenciales.

El cumplimiento de estas normas puede requerir que cree una parte aislada de la red a la que solo puedan acceder miembros del personal autorizados. Muchas organizaciones imponen restricciones en el acceso y lo que las personas pueden hacer cuando se les da acceso para garantizar que se sigan los estándares de cumplimiento.

Si no se siguen las normas de cumplimiento, es posible que la empresa deba enfrentar sanciones y multas que pueden tener un impacto perjudicial en la empresa. Desafortunadamente, no todos los proveedores de servicios en la nube cumplen con todos los estándares de seguridad establecidos por la industria. Surge un problema importante cuando se agrega un servicio basado en la nube sin verificar su cumplimiento con todos los estándares legales aplicables.

¿Cuál es la solución?

Asegurar el cumplimiento efectivo

La mayoría de las empresas han implementado políticas de privacidad y cumplimiento para salvaguardar sus recursos. Además, un marco de gobierno debe definir roles y responsabilidades dentro del negocio y garantizar que estas reglas se cumplan.

Tenga en cuenta las funciones y responsabilidades de cada empleado en un conjunto de políticas. También debe especificar cómo se comunican entre sí.

[También podría interesarle leer cómo puede crear una aplicación compatible con PCI DSS y HIPAA.]

3. Pérdida de datos

La pérdida de datos es el mayor riesgo que, en la mayoría de los casos, es irreversible. Los datos se pueden perder debido a varias razones: la vulnerabilidad de las bases de datos, el almacenamiento en el proveedor de servicios de almacenamiento en la nube no confiable, la pérdida o eliminación accidental de los datos o la pérdida de sus credenciales para acceder a los datos.

Aunque un gran beneficio y esencial para la colaboración basada en la nube es la simplicidad con la que puede compartir información a través de la nube. Sin embargo, da lugar a importantes problemas de privacidad y seguridad, y este es el principal problema que tienen las empresas con la nube. Cuando se comparte información a través de enlaces públicos o un repositorio basado en la nube se configura como público, cualquier persona con el enlace puede acceder a él, y existen herramientas diseñadas para explorar la web en busca de implementaciones de nube inseguras.

¿Cuál es la solución?

Hacer cumplir las políticas de privacidad

El éxito de cualquier negocio depende de su capacidad para mantener seguros los datos privados y confidenciales. El almacenamiento de información de identificación personal de una organización es vulnerable a la piratería y otras formas de infracciones de seguridad. Cuando un proveedor de servicios en la nube necesita proporcionar suficientes garantías de seguridad, las empresas deben ir a otra parte o abstenerse de almacenar datos confidenciales con ellos.

copias de seguridad

El mejor enfoque para evitar la pérdida de datos en la mayoría de sus formas es mediante copias de seguridad periódicas. Necesita un cronograma para respaldar los datos y una definición precisa de qué datos se respaldarán y cuáles no. Para la automatización, utilice software de prevención de pérdida de datos.

[Lea también: ¿Cómo pueden las empresas proteger sus datos en entornos de nube?]

4. Superficie de ataque

Lo que llamamos la vulnerabilidad general de un entorno se denomina superficie de ataque. La superficie de ataque crece con cada nueva tarea. En algunos casos, la cantidad de carga de trabajo de acceso abierto puede aumentar después de que se usan los microservicios. Si no la mantiene bien administrada, su infraestructura puede ser vulnerable de maneras que no conoce una vez que es atacada.

Una llamada a esta hora es lo último que alguien quiere.

Las filtraciones sutiles de información que abren la puerta a un ataque también constituyen parte de la superficie de ataque. Debido a la naturaleza inherente de Internet y la nube, siempre se vuelve vulnerable a los ataques externos.

Podría ser crucial para el funcionamiento diario de su empresa, pero debe vigilarlo.

¿Cuál es la solución?

Segmentación y seguridad adecuadas de la red

Cree zonas de seguridad en cada uno de sus entornos y solo permita el tráfico que sea necesario y apropiado para pasar el firewall. Si es posible, proporcione a cada entorno de aplicación (desarrollo, ensayo y producción) su propia cuenta en la nube.

Aproveche el principio de privilegio mínimo

Con propósito, proporcionar acceso y recursos. Un desarrollador que simplemente está implementando código, por ejemplo, no debería tener acceso administrativo a toda la cuenta de la nube. Un desarrollador tampoco debería tener acceso constante a un entorno de trabajo. Simplemente proporcióneles lo que necesitan. Hay herramientas disponibles para ayudar a dimensionar correctamente las cuentas y los usuarios.

5. API inseguras

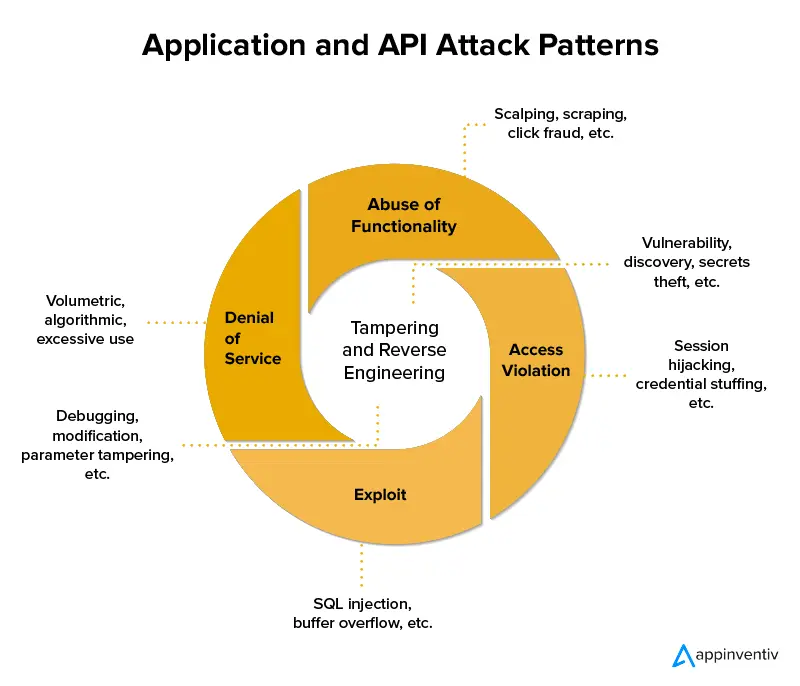

Además de permitir que las empresas personalicen su servicio en la nube, las interfaces de programación de aplicaciones o API también permiten el acceso, la autenticación y el cifrado. A medida que las API avanzan para brindar un mejor servicio a los usuarios, también representan un mayor riesgo de seguridad para el almacén de datos.

Sus datos y sistemas podrían verse comprometidos si confía en servicios en la nube con API no seguras. Por lo general, estos están bien documentados para facilitar el uso de los clientes, pero si no se aseguran adecuadamente, pueden causar problemas críticos. Para acceder a una API, los piratas suelen emplear uno de estos tres métodos: fuerza bruta, denegación de servicio o intermediario. Sus soluciones de seguridad en la nube deben poder abordar estos tres métodos.

¿Cuál es la solución?

incumplimiento falso

Las pruebas de penetración que simulan un asalto externo a un conjunto de puntos finales de API con el objetivo de violar la seguridad y obtener acceso a los datos confidenciales de la organización le darán una idea de qué tan seguro es el sistema y qué mejoras se necesitan.

Evaluación de la Seguridad General del Sistema

Las auditorías periódicas que debe realizar deben incluir la verificación del sistema y sus capas de seguridad para garantizar que no permita que nadie ingrese a las API.

En caso de que desee obtener más información sobre cómo abordar los riesgos de seguridad de API, visite nuestro blog, Los principales riesgos de seguridad de API y cómo mitigarlos.

6. Configuración incorrecta

A medida que pasa el tiempo, más y más servicios estarán disponibles en un entorno de nube. Hoy en día, es común que las empresas trabajen con múltiples proveedores.

Cada servicio tiene una implementación única y sutilezas que pueden variar mucho de un proveedor a otro. Los actores de amenazas continuarán aprovechándose de las fallas de seguridad en la infraestructura de la nube a menos y hasta que las empresas mejoren sus prácticas de seguridad en la nube.

¿Cuál es la solución?

Vuelva a verificar su seguridad

Al configurar un servidor en la nube específico, verifique dos veces la configuración de seguridad en la nube. Aunque parezca aparente, se ignora en favor de asuntos más urgentes como almacenar bienes sin pensar en la seguridad de su contenido.

7. Visibilidad limitada del uso de la nube

Cuando la información y los activos se transfieren a la nube, se pierde algo de visibilidad y control sobre estos activos. La visibilidad limitada de la nube es un riesgo que la mayoría de las organizaciones temen porque conduce a dos desafíos principales:

- Provoca 'TI en la sombra' o uso no autorizado de la nube por parte de los empleados.

- Conduce al uso indebido de la nube por parte de los usuarios autorizados para usar la nube.

La visibilidad limitada puede ser una causa de filtraciones de datos y pérdida de datos porque abre riesgos que están vinculados a una gobernanza deficiente y falta de seguridad. La peor parte es que estos puntos ciegos no permiten una alerta oportuna cuando ocurren problemas de seguridad, infracciones, problemas de rendimiento o cumplimiento.

¿Cuál es la solución?

Auditoría de seguridad de datos

Averigüe si su proveedor de servicios en la nube audita regularmente los controles de seguridad establecidos para proteger los datos personales y los archivos confidenciales almacenados por los usuarios finales en sus redes. Si no lo hacen, busque en otra parte un socio que pueda brindar total transparencia con respecto a las medidas de seguridad implementadas por los administradores de su sistema. Quiere protegerse de los riesgos de la computación en la nube a toda costa.

Evaluación y análisis de riesgos

Debe realizar una evaluación de riesgos a intervalos regulares para controlar los riesgos potenciales. Asegúrese de tener también un plan para mitigar estos riesgos que surgen de la transparencia parcial.

8. Incumplimiento de Contratos con Socios Comerciales

El uso de los datos y las personas a las que se les permite acceder a ellos están limitados por los términos de los contratos entre las empresas y sus clientes. Al almacenar información confidencial en el almacenamiento en la nube personal sin la debida autorización, los empleados ponen a su empleador y a ellos mismos en peligro de emprender acciones legales.

Las cláusulas de confidencialidad en los contratos comerciales a menudo se rompen. Y esto es especialmente cierto si el proveedor de la nube se reserva el derecho de divulgar todos y cada uno de los datos enviados a cualquier parte interesada.

¿Cuál es la solución?

interoperabilidad

Asegúrese de que sus proveedores puedan cooperar cuando contrate varios proveedores de nube para los mismos servicios. No olvide incluir la cobertura para la transferencia de datos después de la terminación. La falta de estándares de datos estandarizados puede hacer que el movimiento de datos entre nubes sea laborioso. Es crucial garantizar el acceso oportuno y confiable a sus datos y definir sus obligaciones en relación con las de su proveedor.

Seguridad de datos

Los términos establecidos en los contratos deben tener en cuenta los ataques internos y externos, así como los errores humanos. A veces es necesario tener en cuenta que una brecha provocada por un empleado descontento puede ser peor que una provocada por un ataque externo.

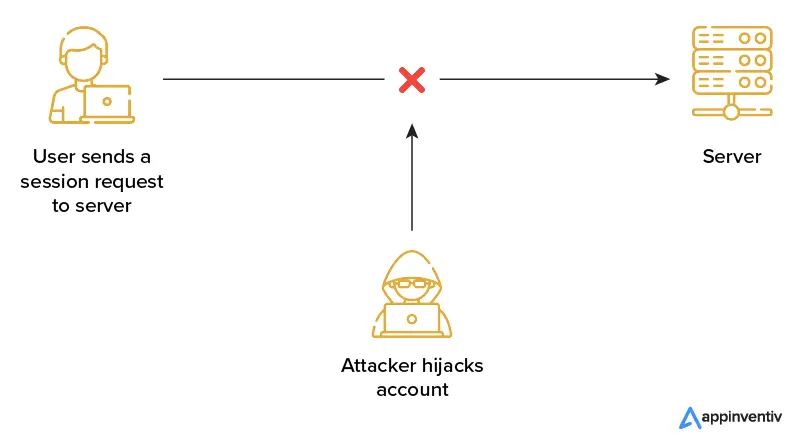

9. Secuestro de cuentas

La reutilización de contraseñas y las contraseñas simples son solo dos ejemplos de la mala higiene de contraseñas que afecta a muchas personas. Dado que puede usar una sola contraseña robada en varias cuentas, este problema aumenta el daño causado por los ataques de phishing y las filtraciones de datos.

A medida que las empresas confían más en la infraestructura y las aplicaciones basadas en la nube, el secuestro de cuentas se ha convertido en una gran amenaza para la seguridad de la nube. Supongamos que un atacante obtiene acceso a las credenciales de un empleado. En ese caso, pueden tener acceso a información o capacidades confidenciales, y si las credenciales de un cliente se ven comprometidas, el atacante obtiene acceso completo a la cuenta en línea del cliente. Además, a diferencia de la infraestructura local, los entornos de nube a veces brindan una visibilidad y un control diferentes sobre los problemas de seguridad.

¿Cuál es la solución?

Planificación de contingencias

En el caso de emergencias importantes, como desastres naturales o ataques terroristas, necesita su gestión de riesgos de seguridad en la nube para jugar. Asegúrese de que su proveedor de almacenamiento en línea tenga un plan de continuidad comercial que describa su estrategia para proteger la información almacenada en sus servidores. Pregúnteles con qué frecuencia prueban esta estrategia de gestión de riesgos de seguridad en la nube para asegurarse de que todo funcione correctamente.

Gestión de Acceso

Establezca un diseño distinto de gestión de acceso. El diseño de la gestión de acceso define la accesibilidad de la información para varios usuarios. Por ejemplo, los protocolos del departamento de control de calidad no deberían ser accesibles para el departamento de marketing y viceversa.

10. Ataque de denegación de servicio (ataque DoS)

Es probable que DoS ocurra en sistemas obsoletos que se ven abrumados por los datos y dejan de funcionar correctamente debido a la sobrecarga. En realidad, no es sinónimo de piratería, pero el resultado de dicho ataque es que deja el sistema inutilizable o inaccesible.

El objetivo del ataque de denegación de servicio es evitar que los usuarios utilicen los programas o interfieran con su flujo de trabajo. Las dos categorías principales de ataques DoS son:

- Ataques contundentes de varios orígenes.

- Ataques complicados destinados a explotar los procesos del sistema, como la entrega de contenido

Los recursos del sistema se desperdician durante un ataque DoS, lo que puede provocar una serie de problemas de velocidad y estabilidad. Hace que sea difícil cargar aplicaciones o dificulta identificar el origen de la interrupción.

Probablemente esté enfrentando un DoS cuando:

- tener problemas para cargar un sitio web específico

- frente a una rápida pérdida de conectividad entre los dispositivos conectados a la misma red

¿Cuál es la solución?

Sistema de detección de intrusos

Las empresas utilizan sistemas de detección de intrusos para protegerse contra ataques DoS. De acuerdo con las credenciales del usuario y las variables de comportamiento, este sistema ayuda a identificar el tráfico inusual y proporciona una alerta temprana. A menudo se denomina alerta de intrusión para la gestión de riesgos de seguridad en la nube.

Inspección de tráfico de cortafuegos

Examinar el tráfico entrante a través de un firewall para determinar su origen o identificar el tráfico bueno o dañino para ayudar en la clasificación del tráfico y la eliminación del tráfico no deseado puede ayudar a prevenir DoS. El bloqueo de las direcciones IP que podrían lanzar un ataque también ayuda a prevenir un ataque DoS.

Aproveche la experiencia de Appinventiv para servicios seguros en la nube

En Appinventiv, comprendemos la necesidad de servicios de computación en la nube seguros con una arquitectura sólida que no se rompa fácilmente. Nuestro equipo interno de ingenieros y diseñadores expertos ha adquirido una inmensa experiencia en la entrega de más de 200 aplicaciones basadas en la nube que gestionan y diseñan arquitecturas sólidas en la nube para múltiples marcas internacionales.

Por ejemplo, desarrollamos una solución ERP segura basada en la nube para uno de los minoristas de muebles más grandes, IKEA. Mientras trabajábamos en una dirección IP privada, creamos una solución que permitía que cada tienda trabajara de forma independiente sin dejar de colaborar.

Del mismo modo, al proporcionar una solución segura de servicios de análisis de datos basada en la nube, permitimos al proveedor líder de servicios de telecomunicaciones una solución que redujo sus costos de hardware y mantenimiento en un 26 %.

Con un equipo de profesionales certificados en la nube que trabaja con una misión de innovación constante brindando soluciones maduras, obtenga una solución en la nube confiable y segura para eliminar todos los problemas de seguridad en la nube. Brindamos acceso completo a todos sus datos en la nube en tiempo real y ofrecemos una solución escalable para su nube. La nube también admitirá todas las integraciones principales, lo que puede ayudarlo a reducir una variedad de riesgos de seguridad de la computación en la nube.

preguntas frecuentes

P. ¿La nube es segura para mis datos?

R. Dado que empresas como Amazon y Google pueden contratar ingenieros capacitados y automatizar muchos de sus procedimientos, las nubes suelen ser más seguras que la mayoría de los centros de datos privados. Además, los proveedores de infraestructura en la nube brindan herramientas y opciones arquitectónicas para el aislamiento de cargas de trabajo, el cifrado de datos y la detección de amenazas de seguridad en la nube.

Por otro lado, las nubes públicas funcionan bajo un modelo de responsabilidad compartida, donde el usuario es responsable de proteger los datos y aplicaciones almacenados en la nube. Según el nivel de computación en la nube, esta división de funciones de seguridad cambia.

Los equipos de TI deben pasar por una curva de aprendizaje para implementar la computación en la nube porque el método para asegurar un entorno en la nube difiere de los procedimientos de centros de datos más convencionales. La vulnerabilidad más frecuente de la seguridad en la nube es el acceso no autorizado a los recursos.

P. ¿Qué preguntas esenciales debo hacerle a mi proveedor de servicios en la nube con respecto a los riesgos y medidas de seguridad en la nube?

R. Si bien las preguntas pueden variar según sus requisitos, use las siguientes preguntas como guía:

- ¿Qué cifrados de transmisión de datos específicos se incluyen en la nube?

- ¿Dónde están ubicados físicamente los servidores?

- ¿Quién puede acceder a los datos en la nube?

- ¿Qué medidas se tomarán en caso de violación de la seguridad?

- ¿Cómo se protegen las GUI y las API?

- ¿Qué nivel de soporte técnico está disponible?

- ¿Cuál es el papel de mi empresa en la protección de datos?

P. ¿Qué carga de trabajo debo trasladar a la nube?

R. Puede mover cualquier carga de trabajo a una arquitectura de nube. Para cumplir con todos los requisitos reglamentarios necesarios, deberá prestar especial atención a las implicaciones de la migración a la nube y a que su arquitectura mantenga sus datos seguros.