¿Cómo se puede utilizar la automatización para garantizar la seguridad y el cumplimiento en los negocios?

Publicado: 2022-09-01Le sorprendería saber que el costo promedio de una filtración de datos comienza en $3,92 millones , adquiridos principalmente por pequeñas y medianas empresas. De hecho, las pequeñas empresas son víctimas de más del 43 % de las filtraciones de datos cada año, principalmente debido a retenciones en la entrega de software obsoleto.

Según un estudio reciente de Gartner , la automatización de la seguridad y el cumplimiento en la canalización comercial es el paso principal para la modernización de herramientas.

Por lo tanto, si las empresas buscan transformarse digitalmente y modernizar su entrega de software , es crucial no pasar por alto la seguridad y el cumplimiento. Los mayores impulsores de la seguridad del software y las aplicaciones incluyen un proceso de desarrollo de software ágil , un ecosistema automatizado y tecnologías modernas integradas que se ejecutan en el flujo de datos estable.

Según el informe DevOps 2021 de Google , la tecnología de nube automatizada es responsable del rendimiento operativo y tecnológico escalable de cualquier empresa.

También se ha mencionado que las empresas que integran prácticas de seguridad automatizadas a lo largo de su proceso de desarrollo tienen 1,5 veces más probabilidades de alcanzar sus objetivos organizacionales. Esto determina que todo lo relacionado con la seguridad y el cumplimiento gira en torno a la automatización.

De eso habla este artículo; aquí abordaremos las preocupaciones sobre la automatización de la seguridad empresarial, los beneficios y las aplicaciones de la automatización de la seguridad, y cómo las empresas pueden aprovechar las tecnologías automatizadas para asegurar la prueba de sus procesos.

Vamos a empezar;

¿Qué es la automatización de la seguridad?

La automatización de la seguridad es el proceso de automatización de tareas que incluyen tanto la detección y respuesta de incidentes como las tareas administrativas. En términos simples, es una ejecución de acciones de seguridad basada en máquinas que puede detectar, investigar y contrarrestar amenazas cibernéticas con y sin intervención humana.

La automatización para la seguridad y el cumplimiento beneficia a las industrias de todas las escalas y tamaños, especialmente las empresas terrestres. La seguridad de automatización se basa en el concepto de seguridad de confianza cero para ayudar a administrar el riesgo cibernético empresarial. Aquí, en lugar de confiar implícitamente en los sistemas internos y los usuarios, la seguridad de confianza cero niega o aprueba cualquier solicitud caso por caso.

Si dejamos de lado el factor de seguridad, el mercado global de automatización aún se mantiene fuerte y se espera que alcance el valor de mercado de $ 265 mil millones para 2025.

Esta es la razón por la que las empresas están mejorando la automatización de la seguridad de los procesos de TI para modernizar y validar el cumplimiento. Si pone la demanda del negocio de automatización en números en términos de seguridad y cumplimiento, se proyecta que el tamaño del mercado SOAR (Security Orchestration, Automation and Response) crezca de un valor estimado de $ 1.1 mil millones en 2022 a $ 2.3 mil millones en 2027 a una CAGR de 15.8% en el período de seis años.

Ahora bien, ¿qué incluye la automatización de la seguridad además de la protección?

Actividades involucradas en la automatización de la seguridad

La automatización de la seguridad empresarial tiene el potencial de identificar futuras amenazas potenciales y priorizar y clasificar alertas a medida que surgen. El objetivo principal del uso de la automatización en la seguridad es mejorar la agilidad y aumentar la respuesta a incidentes. Para ello, siguiendo las actividades significativas realizadas en el marco del proceso de automatización de la seguridad:

- Detección de incidentes y amenazas en el entorno de TI

- Seguimiento de un flujo de trabajo clasificado para análisis de seguridad e investigación de eventos individuales

- Seguimiento del elemento y acción más adecuada para mitigar los riesgos

- Ejecutar la acción de mitigación sin ningún obstáculo en el flujo de trabajo

Este diagrama de flujo ayuda con la seguridad de la automatización de procesos robóticos basada en una estrategia sostenible de confianza cero.

Veamos por qué su negocio necesita automatización de seguridad para alertas de ciberseguridad.

Además, vea cómo las empresas pueden mantener la ciberseguridad en la era de IoT .

¿Por qué es importante la automatización de la seguridad para las empresas?

En el ecosistema digital actual, la automatización de la seguridad es el único firewall que elimina los riesgos de una violación de datos , fortalece la arquitectura de cumplimiento general y automatiza los procesos de seguridad estándar. ¿Por qué más necesita la automatización de la seguridad?

La automatización del flujo de trabajo de seguridad elimina automáticamente las alertas de seguridad comunes para que SecOps (Operaciones de seguridad) pueda concentrarse en el cronograma real. De esta forma, los sistemas de cumplimiento de políticas de seguridad no tienen que perder su tiempo en cada alerta. Así es como las empresas usan la seguridad de automatización:

1. Para reducir la carga de trabajo de SecOps y DevOps

A menudo, los desarrolladores tienen dificultades para cumplir con un sistema de seguridad desafiante para ejecutar y autenticar. También se vuelve difícil para otros profesionales de TI comprender cada alerta de seguridad entrante que requiere una respuesta rápida.

La automatización de la seguridad puede ayudar al detener automáticamente la variación entre sistemas y equipos. Transforma y construye cada alerta de seguridad en función de las diferentes prioridades del equipo. Los profesionales solo tienen que seguir las instrucciones para conducir la operación sin problemas.

2. Para operar de manera eficiente

La automatización de la seguridad de la red hace que las operaciones comerciales sean más eficientes al priorizar las acciones de las amenazas entrantes y administrar los ciberataques comunes de forma automática en un temporizador establecido.

Muchas de estas tareas se organizan automáticamente mediante sistemas de software de automatización de seguridad empresarial que requieren poca o ninguna intervención humana. Con el tiempo, estos sistemas se vuelven inteligentes y rápidos en la identificación de amenazas.

3. Para una detección de amenazas rápida y en tiempo real

La automatización utilizada en la seguridad analiza el número n de riesgos entrantes que se pueden eliminar automáticamente con un curso de acción establecido. El proceso de seguridad de automatización detecta amenazas como ataques de phishing y malware más rápido y alerta su operación de seguridad en tiempo real sin ninguna interferencia manual.

4. Para detener la fatiga alerta

Se sabe que la fatiga de las alertas de seguridad es una amenaza peligrosa y potente para las empresas en lo que respecta a la ciberseguridad. Esto sucede cuando el sistema de seguridad recibe notificaciones masivas, lo que dificulta detectar el peligro real. Adormece el proceso de alerta cibernética, que es cuando se utiliza la seguridad de automatización.

La automatización de la seguridad elimina las notificaciones y ataques más comunes y solo alerta a los sistemas en caso de errores críticos.

5. Para asegurar la instalación del software

Las empresas implementan con frecuencia aplicaciones de software para que el proceso sea más efectivo. Aquí, la automatización de la seguridad ofrece seguridad de alto nivel durante todo el proceso de desarrollo. Determina las posibles amenazas de seguridad que se pueden abordar y corregir durante el proceso.

Hablando de desarrollo de software y aplicaciones, también le gustaría leer: Android vs. iOS: qué plataforma es más segura en 2022 .

Los beneficios de la automatización de la seguridad empresarial también incluyen la gestión centralizada de la seguridad y el enriquecimiento de tickets. El proceso consta de varios algoritmos y prácticas para incorporar la remediación, lo que garantiza la seguridad y el cumplimiento mediante el uso de sistemas, herramientas y software automatizados.

Hablando de herramientas de automatización, estos son algunos ejemplos de las herramientas de cumplimiento y seguridad de automatización más utilizadas por las empresas.

Tipos de herramientas de automatización de seguridad que necesita

Con el uso de API y herramientas de automatización, su empresa puede vincular soluciones de seguridad independientes, lo que permite el monitoreo y la administración centralizados y mejora el intercambio de amenazas de datos en toda su infraestructura de seguridad. Para ayudarlo con el proceso, las siguientes son las tres categorías de herramientas de automatización de seguridad que automatizan su arquitectura y estrategia de seguridad.

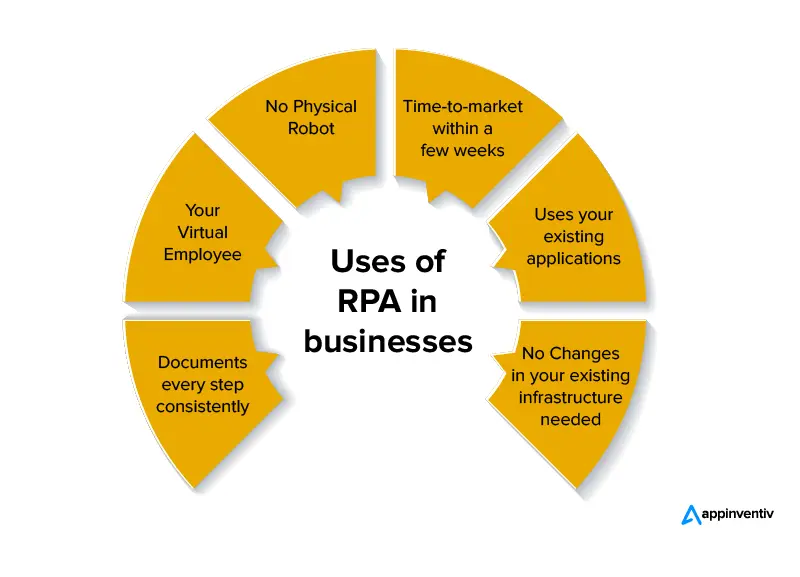

1. Automatización Robótica de Procesos (RPA)

Se sabe que la tecnología RPA automatiza procesos de bajo nivel que no requieren un análisis inteligente. Las soluciones RPA generalmente se basan en el concepto de "robots" de software que usan comandos de teclado y mouse para automatizar operaciones en sistemas y dispositivos informáticos virtualizados.

Aquí hay algunos ejemplos de tareas de seguridad de automatización que las empresas pueden realizar usando RPA:

- Ejecutar herramientas de monitoreo y guardar resultados

- Escaneo de vulnerabilidades

- Mitigación de amenazas básicas: por ejemplo, inyectar una regla de firewall para bloquear una IP maliciosa

El único inconveniente de usar RPA es que solo realiza tareas rudimentarias. No colabora con herramientas de seguridad y no puede implicar razonamientos o análisis complejos para guiar sus acciones.

También puede consultar las aplicaciones y beneficios de RPA en el sector de seguros , el sector de la salud y el sector financiero .

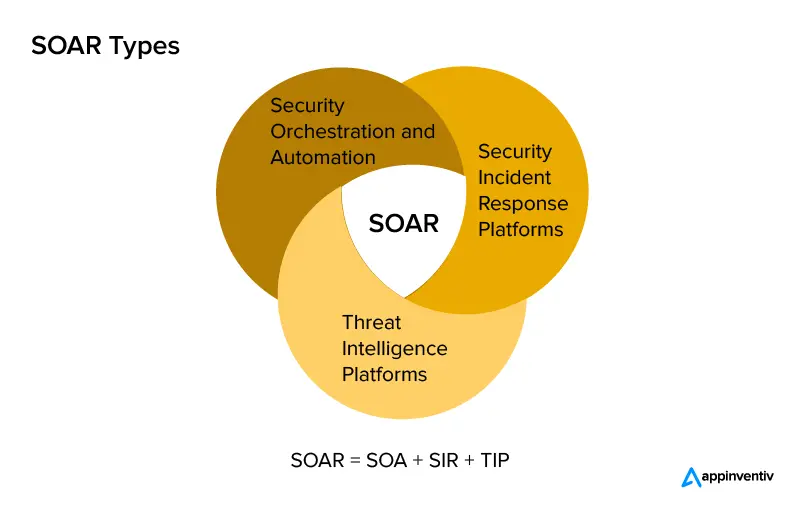

2. Orquestación, automatización y respuesta de seguridad (SOAR)

Los sistemas SOAR suelen ser una pila de soluciones que permiten a las empresas recopilar datos sobre amenazas de seguridad y responder a incidentes de seguridad en consecuencia sin ninguna interferencia manual. Como explica Gartner , esta categoría SOAR se puede aplicar a cualquier herramienta que defina, priorice, estandarice y automatice las funciones de respuesta a incidentes.

Las plataformas SOAR permiten operaciones de orquestación en múltiples procesos y herramientas de seguridad. Dichas plataformas también admiten flujos de trabajo de seguridad automatizados, automatización de informes y ejecución de políticas, y cualquier organización puede utilizarlas fácilmente para automatizar la gestión y corrección de vulnerabilidades.

3. Detección y respuesta extendidas (XDR)

Las soluciones de detección y respuesta extendidas (XDR) se conocen como la evolución de la detección y respuesta de punto final (EDR) y la detección y respuesta de red (NDR). El propósito de XDR es consolidar datos de todo el entorno de seguridad que consta de puntos finales, sistemas en la nube, redes y más. De esta forma, los sistemas pueden identificar ataques invasivos que se esconden entre silos de datos y capas de seguridad.

XDR también puede compilar automáticamente datos de telemetría dentro de una historia de ataque, lo que ayuda a los analistas a obtener información sobre todo lo que necesitan para investigar y responder. Este sistema de herramientas automatizadas también puede colaborar directamente con las herramientas de seguridad para ejecutar respuestas automatizadas, lo que la convierte en una plataforma de automatización integral para la respuesta y la investigación de incidentes.

Las capacidades de automatización de XDR incluyen:

- Correlación de alertas y datos relacionados: XDR rastrea automáticamente las cadenas de eventos para determinar las causas principales, agrupa con frecuencia las alertas relacionadas y crea cronogramas de ataques.

- Orquestación de respuestas: XDR permite una respuesta automatizada a través de la rica integración de la API, así como respuestas manuales a través de la interfaz de usuario del analista con múltiples herramientas de seguridad.

- Detección basada en aprendizaje automático : aquí, XDR incluye métodos semisupervisados y supervisados para determinar amenazas de día cero y no tradicionales. Estas amenazas se basan en líneas de base de comportamiento y otros ataques que ya han violado el perímetro de seguridad.

- Interfaz de usuario (UI) centralizada: XDR lleva una interfaz para revisar alertas, realizar investigaciones forenses en profundidad y administrar acciones automatizadas para remediar amenazas.

Mejora con el tiempo : los algoritmos de aprendizaje automático X DR se vuelven gradualmente más efectivos para detectar una gama más amplia de ataques con el tiempo.

Proceso genérico de automatización de la seguridad que siguen las empresas

Cada herramienta de automatización de seguridad funciona de manera diferente, por lo que probablemente necesite servicios de consultoría de DevOps para guiarlo. Sin embargo, para darle una idea básica, a continuación se muestra un proceso genérico que sigue un sistema de seguridad automatizado para mantener la seguridad y el cumplimiento.

En muchos casos, un sistema de seguridad automatizado realizará solo uno o más de estos pasos, y el resto requerirá un analista humano:

1. Emular los pasos de investigación de los analistas de seguridad humana

Esto incluye recibir alertas de herramientas de seguridad, integrarlas con otros datos o inteligencia de amenazas y analizar si una alerta es un incidente de seguridad real o no.

2. Determinación de la acción de respuesta

Esto incluye determinar qué incidente de seguridad está ocurriendo y elegir el libro de jugadas de seguridad o el proceso automatizado más apropiado.

3. Contención y erradicación

Aquí, los sistemas de seguridad de automatización realizan actividades automatizadas utilizando herramientas de seguridad u otros sistemas de TI para garantizar que la amenaza no se propague o cause más daños. Además, para erradicar las amenazas de los sistemas afectados. Por ejemplo, en la primera etapa de automatización, los sistemas pueden aislar un sistema infectado de la red del servidor y mitigarlo en la segunda etapa.

4. Cerrar el ticket o escalar

Aquí, los sistemas automatizados usan protocolos para comprender si las acciones automatizadas mitigan con éxito la amenaza o si se requieren más acciones. Si es así, los sistemas colaboran con sistemas de programación de turnos o buscapersonas para alertar a los analistas humanos. Estas alertas contienen información específica sobre el incidente en curso.

La automatización puede cerrar el ticket si no se necesitan más acciones, proporcionando un informe completo de las amenazas descubiertas y las actividades realizadas.

Preocupaciones de seguridad que debe tener en cuenta al automatizar su negocio

Las preocupaciones y los riesgos de seguridad varían de una empresa a otra. Sin embargo, existen varias preocupaciones comunes significativamente asociadas con la automatización de la seguridad. Echemos un vistazo detallado a ellos:

- Los bots de automatización tienen privilegios con acceso autenticado a las credenciales confidenciales requeridas para acceder a bases de datos y aplicaciones internas. La principal preocupación es exponer estas credenciales que pueden poner en peligro la información confidencial de su empresa.

- Los sistemas automatizados están autorizados con acceso a datos confidenciales del usuario para mover esos datos a través de un proceso comercial específico, un paso a la vez. Sin embargo, estos datos pueden quedar expuestos a través de registros, informes o paneles, lo que puede comprometer la integridad de la seguridad.

- Otra preocupación importante es el acceso no autorizado a los procesos comerciales donde pueden ser vistos o utilizados por empleados que no tienen permiso para hacerlo. Esto también puede dar lugar a la denominada violación de la seguridad interna.

Abordar estos posibles problemas de seguridad ayudará a su empresa a garantizar la seguridad de sus procesos automatizados. Mientras tanto, también puede eliminar las amenazas de seguridad existentes.

Prácticas imprescindibles de seguridad y cumplimiento de la automatización

Para luchar con éxito contra las amenazas maliciosas, también debe conocer las prácticas de seguridad y automatización para una infraestructura compatible. Estas son las cuatro principales prácticas de automatización de seguridad que puede seguir como principiante para comenzar:

1. Presta atención al acceso a los documentos

Es muy importante controlar quién puede ver, editar y compartir información dentro de los sistemas y dispositivos de su empresa. Puede hacerlo estableciendo derechos administrativos y de usuario.

También puedes particularizar quién ha autorizado los datos: una persona, varias personas o todos los destinatarios en tu formulario. Por ejemplo, si tiene un informe detallado al que puede acceder un gerente de su empresa, ninguna otra persona podrá acceder a él.

2. Cifre sus datos

El cifrado de datos sirve como una capa adicional de protección para cualquier autorización de pago, datos privados de clientes o datos confidenciales de usuarios requeridos en procesos comerciales automatizados. No hace falta decir que dichos datos solo deben transferirse utilizando canales seguros.

Puede seguir el método de encriptación TLS, que se utiliza para pasar credenciales de usuario, autenticación y datos de autorización para cualquier implementación de servicios web o aplicación basada en web alojada.

3. Evite la pérdida de datos con registros de auditoría

Una pista de auditoría es un registro cronológico de todas las modificaciones realizadas en una base de datos o archivo. Estos registros de auditoría son útiles para identificar los cambios realizados en un documento.

Cualquier actividad realizada dentro de un sistema puede pasar desapercibida sin un registro de auditoría. Por lo tanto, implementar la práctica de registro de auditoría es valioso para analizar y detectar actividades inusuales y errores del sistema.

4. Preste atención al cumplimiento específico de la industria

Los sectores de la industria legal, la banca, la tecnología financiera y el cuidado de la salud tienen protocolos regulatorios estrictos . El incumplimiento da lugar a multas. Por ejemplo, la incompatibilidad con la ley HIPAA en la industria de la salud puede costarle entre $100 y $50,000, junto con algunas infracciones que conllevan una pena de hasta 10 años de cárcel.

El mundo empresarial moderno exige una empresa que cumpla con los estrictos estándares de seguridad y cumplimiento para regular de manera segura y sostenible a largo plazo. Afortunadamente, elegir el proceso de desarrollo de productos , las herramientas de automatización y los servicios DevOps correctos puede ayudarlo a lograr sus objetivos de seguridad.

¿Cómo puede ayudarlo Appinventiv con la automatización y el cumplimiento de la seguridad?

Appinventiv ofrece servicios integrales de consultoría de DevOps que se pueden utilizar para cualquier aplicación, desde sistemas orientados al consumidor hasta productos a gran escala empresarial. Para iniciar su transición a DevOps, nuestros consultores de DevOps realizan un análisis exhaustivo de sus requisitos y lo ayudan a visualizar los resultados.

Nuestros consultores también lo guían a través de todo el proceso de DevOps a través de una gran colaboración, mejores prácticas y herramientas de última generación, lo que ayuda a su organización a lograr una mayor frecuencia y confiabilidad de los lanzamientos de software. Hable con nuestros expertos para comenzar.