Cómo evitar ser etiquetado como un 'sitio web malicioso' por Google

Publicado: 2012-03-15 Recientemente tuve mis blogs más pequeños en un servidor compartido pirateado e inyectado con código de correo. No había actualizado ningún script en ninguno de estos sitios porque no estaba publicando mucho contenido en ellos.

Recientemente tuve mis blogs más pequeños en un servidor compartido pirateado e inyectado con código de correo. No había actualizado ningún script en ninguno de estos sitios porque no estaba publicando mucho contenido en ellos.

Archivos de Tim Thumb explotados

A continuación se muestra una copia de un correo electrónico que recibí de Bluehost, que se tomó la libertad de solucionar el problema y me aconsejó que actualice todos los scripts ahora.

Estimado cliente,

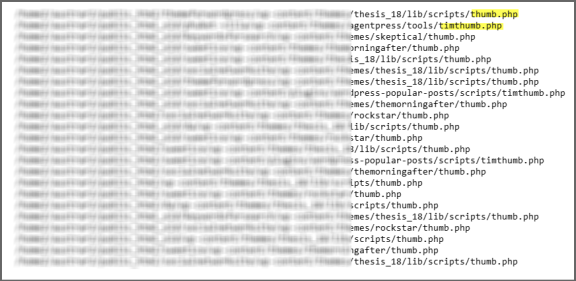

Este es un aviso de cortesía de que hemos encontrado y corregido archivos timthumb.php explotables en su cuenta de australia-wine.com, que se enumeran a continuación.

Si bien hemos corregido estos archivos, le recomendamos que se asegure de que todas las vulnerabilidades potenciales se corrijan en su cuenta. Esto se hace mejor actualizando todos los scripts, complementos, módulos y temas en su cuenta a la última versión.

Como propietario de la cuenta, usted es responsable de mantener su contenido alojado libre de software malicioso. Para obtener asistencia técnica, también puede comunicarse con nuestro equipo de chat desde Bluehost.com o directamente a:

http://www.bluehost.com/chat

El archivo timthumb.php es un script comúnmente utilizado en los temas y complementos de WordPress (y otros programas) para cambiar el tamaño de las imágenes.

El exploit permite que un atacante cargue y cree arbitrariamente archivos y/o carpetas en su cuenta, que luego pueden usarse para una serie de tareas maliciosas, que incluyen, entre otras, desfiguración, secuestro e infección del navegador, recolección de datos y más.

Una vez que un sitio ha sido explotado, Google u otras autoridades de seguridad pueden etiquetarlo como un "sitio web malicioso".

Cualquier archivo timthumb.php por debajo de la versión 1.35, pero por encima de la versión 1.09 se considera vulnerable, a menos que se aplique un parche. Para evitar verse comprometido, le recomendamos que actualice todas las instancias de timthumb.php a la versión 2.0 o parchee los archivos vulnerables existentes.

Tenga en cuenta que parchear los archivos requiere un conocimiento más profundo del lenguaje de programación PHP.

La versión actualizada de timthumb.php se puede encontrar aquí:

http://timthumb.googlecode.com/svn/trunk/timthumb.php

Hemos parcheado automáticamente los siguientes archivos para usted:

Se puede encontrar información adicional sobre el compromiso en los siguientes dos sitios web, así como en otros; tenga en cuenta que todos los sitios web externos en este correo electrónico no están afiliados a Bluehost.com de ninguna manera y son solo para su referencia.

http://markmaunder.com/2011/08/01/zero-day-vulnerability-in-many-wordpress-themes/

http://redleg-redleg.blogspot.com/2011/08/malware-hosted-newportalsecom.html

Puede ver claramente en la captura de pantalla anterior que hay varios archivos afectados, incluidos complementos y temas inactivos.

Seguridad de archivos .htaccess de WordPress

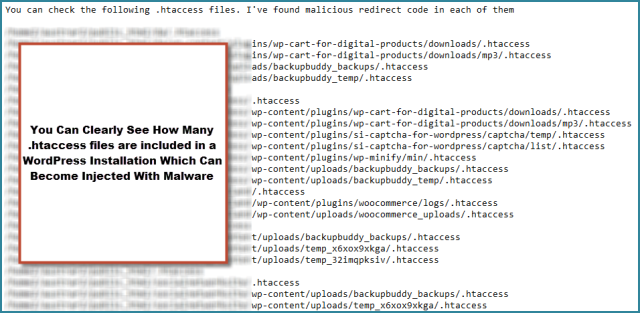

Esta piratería incluye archivos .htacces infectados que fueron inyectados con redireccionamientos maliciosos a un sitio que distribuye malware. Luego, Google incluyó estos blogs en la lista negra, lo que provocó que se mostrara una advertencia en Google SERPS, así como en cada sitio.

Ya he escrito sobre una solución para proteger y hacer una copia de seguridad de sus archivos .htaccess; sin embargo, hay otras soluciones disponibles a través de complementos de seguridad y soluciones manuales.

Aquí hay una captura de pantalla de los archivos .htaccess infectados

Tuve la suerte de haber realizado una copia de seguridad completa de todos estos sitios y haberlos almacenado fuera del servidor; de lo contrario, las copias de seguridad también podrían haberse inyectado. La cuenta de Bluehost que utilizo para alojar estos sitios también es una cuenta Pro, lo que significa que tenía acceso a copias de seguridad diarias, semanales y mensuales.

Las copias de seguridad mensuales no estaban infectadas, lo que significa que no podía restaurarlas fácilmente después de eliminar los archivos infectados y luego actualizar todos los scripts inmediatamente después para evitar otra inyección.

Si solo hubiera estado usando una cuenta de alojamiento compartido estándar y no hubiera guardado copias de seguridad completas fuera del sitio, la solución podría haber sido muy costosa.

Ya he escrito sobre por qué es crucial actualizar los scripts de WordPress y asegurar su sitio de WordPress previamente y esta última inyección de malware solo refuerza aún más estos problemas de seguridad.

Hay varias formas de escanear sus instalaciones de WordPress para asegurar sus sitios de WordPress, una de las cuales se puede completar usando un complemento llamado defensor del sitio web.

Me sorprendió un poco que Bluehost me ayudara a solucionar estos problemas después de recibir este correo electrónico anteriormente.

Aunque alojamos su sitio web, no podemos administrar la seguridad de su contenido. Contamos con múltiples medidas de seguridad para evitar que nuestros servidores sean pirateados, incluida la prevención contra ataques de fuerza bruta y seguridad estricta en las cuentas de los usuarios.

Las vulnerabilidades reales que utiliza un pirata informático para obtener acceso a su directorio de inicio oa la carpeta public_html a menudo se encuentran en los propios scripts.

Por esta razón, brindamos actualizaciones a través de SimpleScripts a medida que están disponibles, y también ofrecemos copias de seguridad del servidor de cortesía y una utilidad de copia de seguridad en cPanel, que puede usar para tomar instantáneas parciales o completas de su cuenta cuando lo necesite.

En cuanto a qué secuencia de comandos se explotó para permitir el acceso a su cuenta, no estamos seguros de qué se usó, ya que la mayoría de las vulnerabilidades utilizan páginas estándar en su cuenta con solicitudes inusualmente formadas para inyectar su propio contenido en su sitio.

Existen múltiples recursos en línea para ayudarlo a identificar la causa, y le sugerimos comenzar con los autores del software que está ejecutando, para ver si hay vulnerabilidades o actualizaciones conocidas que el proveedor conozca.

Aquí hay una lista de verificación de seguridad que puede revisar y que puede ser de gran ayuda para proteger los sitios de su cuenta:

- Cambie el correo electrónico del administrador en su cuenta.

- Cambie la contraseña en su cuenta.

- Cambie la tarjeta de crédito registrada en su cuenta.

- Actualice y aplique cualquier parche, mejora o actualización que el proveedor externo o el desarrollador web de sus scripts pueda tener disponible.

- Corrija cualquier permiso de archivo suelto (esta puede ser la vulnerabilidad de explotación más común) 6. Elimine todas las cuentas Ftp que no sean del sistema que se crearon o, como mínimo, cambie las contraseñas de las cuentas FTP.

- Elimine cualquier host de acceso haciendo clic en el icono "Remote Mysql" y haciendo clic en Eliminar X roja junto a cada entrada si hay entradas.

- Verifique sus secuencias de comandos en busca de ataques de inyección de encabezado, ataques de inyección Sql, ataques de secuencias de comandos entre sitios, etc., así como la configuración de su archivo php.ini.

- Revise las computadoras de su hogar/trabajo en busca de virus, troyanos o registradores de teclas.

Si sus scripts están infectados, es posible que desee retroceder a la última copia de seguridad instantánea buena de su cuenta. Si sus copias de seguridad también están infectadas, es posible que desee considerar que restablezcamos su cuenta para comenzar de nuevo.

Asegurar sus scripts y su PC es su responsabilidad.

Los programas que operan sitios controlados por bases de datos son vulnerables a los piratas informáticos, quienes pueden (y lo hacen) explotar errores en esos programas para obtener acceso no autorizado a su sitio. Si bien nuestros servidores son excepcionalmente seguros, es posible que sus scripts no lo sean.

El mejor curso de acción es mantener siempre actualizados sus scripts, su código limpio y sus contraseñas seguras. Estos son algunos pasos que pueden ayudarlo a proteger su sitio.

Solo hay dos formas en que una cuenta puede infectarse:

- Está ejecutando un script inseguro en su cuenta que se utiliza para entrar.

- Su computadora está infectada y han pirateado su cuenta a través de su propia computadora o tomando su contraseña.

Asegurar sus scripts y su PC es su responsabilidad.

Ofrecemos actualizaciones a través de nuestra herramienta Simple Script en cpanel si esto es lo que usó para instalar sus scripts para ayudar a mantenerlos seguros. Estos son algunos pasos que pueden ayudarlo a proteger su sitio.

Aquí está nuestra lista de verificación de seguridad del sitio para ayudar a proteger la cuenta:

- https://my.bluehost.com/cgi/help/511

- Consejos para limpiar y proteger su sitio web: StopBadware.org http://www.stopbadware.org/home/security

Cómo eliminar el mensaje “Este sitio puede dañar su computadora ”

- http://25yearsofprogramming.com/blog/20071223.htm

Cómo evitar que su sitio sea pirateado. Cómo reparar un sitio dañado.

Precauciones de seguridad del sitio web

- http://25yearsofprogramming.com/blog/20070705.htm

Prevención

- Estas inyecciones de malware y piratería maliciosa podrían haberse evitado actualizando todos los complementos, temas y scripts.

- Cree y almacene siempre una copia de seguridad completa periódica de todas sus instalaciones de WordPress fuera del sitio en una ubicación segura.

- Instale y ejecute un software antivirus en su computadora local

- Personalmente, he encontrado que Google Chrome es más inseguro que IE o Firefox.