Los principales riesgos de seguridad de API y cómo mitigarlos

Publicado: 2022-09-07Impulsadas por un aumento masivo en los microservicios y el impulso constante para implementar aplicaciones rápidamente, las API se han convertido en un nombre de referencia para todos los empresarios.

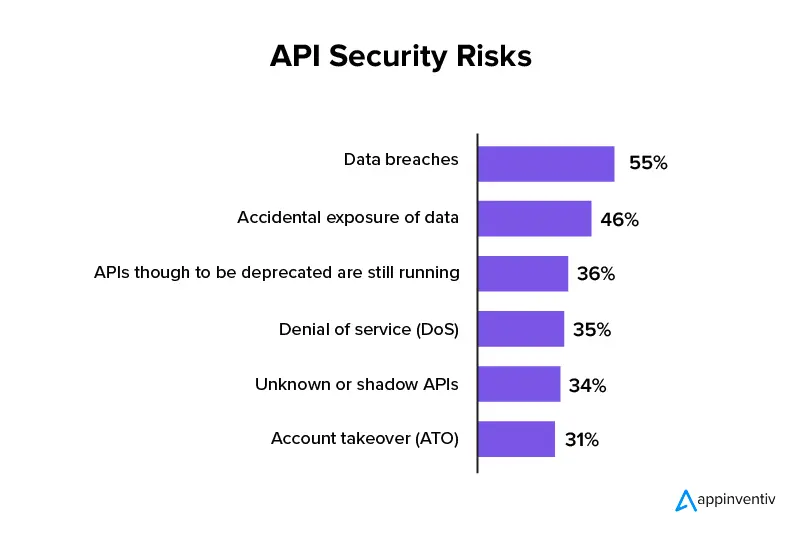

Sin embargo, con cada pequeña característica que se vincula con otro software o productos para una experiencia de usuario perfecta, las API se están convirtiendo cada vez más en un centro para los ataques de seguridad. Tanto es así que el informe Cómo crear una estrategia de seguridad de API eficaz de Gartner predice que para 2022, los riesgos de seguridad de API serán uno de los ataques más frecuentes que conducirán a filtraciones de datos.

Pero, ¿qué hace que tener una estrategia de seguridad de API sea imprescindible para los empresarios de hoy en día? ¿Por qué se le da especial atención a la tecnología? Encontrará respuestas a estas y cómo mitigar los riesgos de seguridad de la API en este artículo.

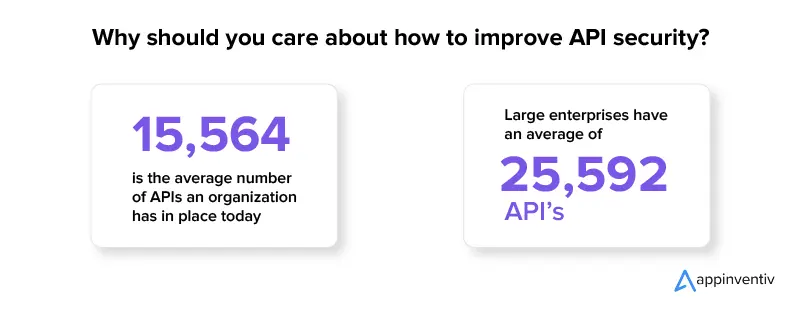

¿Por qué debería preocuparse por cómo mejorar la seguridad de la API?

Las API ayudan a las empresas a volverse verdaderamente digitales. No importa cuál sea su aplicación, una interfaz de programación de aplicaciones (API) la conecta con otro software o funcionalidad, lo que ahorra tiempo en construirlos desde cero.

Ahora, la razón por la que se presta especial atención a las API es por el nivel de impacto que tienen en el éxito de una empresa.

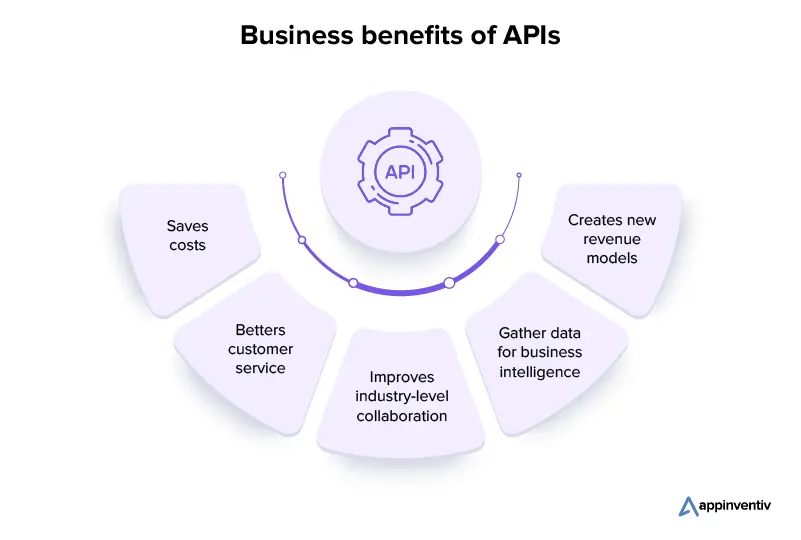

Beneficios comerciales de las API

Ahorra costes : como las API permiten a las empresas utilizar las funciones y los datos de otras empresas, se elimina la necesidad de crear esas funciones internamente. Un evento que ayuda a ahorrar en gran medida el costo de desarrollo de software .

Mejora el servicio al cliente : al vincular varios programas, la API ofrece a las empresas una visión completa de sus clientes y de lo que buscan. Esta información ayuda a la empresa a interactuar mejor con sus consumidores y tomar decisiones informadas.

Mejora la colaboración a nivel de la industria : la API permite a las empresas conectarse con otras empresas de todas las industrias, que pueden ayudar a fortalecer los servicios y plataformas en línea. Esto, a su vez, mejora las asociaciones, crea nuevas oportunidades comerciales y mejora la eficiencia de las operaciones comerciales.

Recopilar datos para la inteligencia comercial: las empresas pueden hacer uso de la API para recopilar las preferencias y el comportamiento de sus clientes. Luego, esta información se analiza para comprender en profundidad las tendencias actuales del mercado y las necesidades de los clientes.

Crea nuevos modelos de ingresos : la API brinda a las empresas múltiples plataformas para promocionar y vender sus servicios y productos digitales. A través del modelo, las empresas pueden hacer cualquier cosa, desde vender datos a otras empresas hasta crear un nuevo software sobre la base de las API existentes.

Los beneficios de las API en una empresa son múltiples. Pero también lo son los riesgos de seguridad de la API. Hay dos razones principales por las que a los hackers les encanta probar el diseño de seguridad de la API de una empresa.

Por qué los hackers aman las API

- Una manera fácil de obtener acceso a los datos de la empresa : las API brindan a los piratas informáticos acceso directo a los datos almacenados, incluida la información confidencial, a través de múltiples programas de software.

- Un modo fácil de eludir las medidas de seguridad : varias empresas utilizan firewalls para proteger su sistema de los piratas informáticos. Sin embargo, pensar menos en la estrategia de seguridad de la API puede facilitar que los piratas informáticos ingresen al software a través de esta puerta trasera.

Estas son las ventajas y desventajas de las API que requieren una atención especial por parte del equipo de control de calidad de la aplicación web.

Ahora, estoy seguro de que debe preguntarse por qué la lista de mejores prácticas de seguridad de API es diferente de la de seguridad tradicional. Respondamos eso a continuación antes de analizar los principales riesgos de seguridad de API y cómo mitigarlos.

Los elementos clave del diseño de seguridad de API que los diferencia de la seguridad tradicional

Existe una gran diferencia entre la seguridad de las aplicaciones web tradicionales y las prácticas recomendadas de seguridad de las API web, una diferencia que se debe a cómo están estructuradas.

Un castillo sin foso y múltiples aberturas : antes, las redes tradicionales solo debían protegerse en puertos comunes como 443 (HTTPS) y 80 (HTTP). Hoy en día, las aplicaciones web vienen con múltiples puntos finales de API que usan diferentes protocolos, por lo que cuando una API amplía sus conjuntos de funciones, la gestión de su seguridad se vuelve difícil.

Formatos de solicitudes entrantes que cambian con frecuencia : las API evolucionan constantemente en un entorno DevOps, la mayoría de los WAF no pueden adaptarse a este grado de elasticidad. Por lo tanto, cada vez que cambia una API, las medidas de seguridad tradicionales deben reconfigurarse y ajustarse manualmente, un método lleno de errores que consume tiempo de los recursos.

Los clientes no pueden usar un navegador web : la mayoría de las API de microservicios se usan en aplicaciones móviles o componentes de software. Debido a que los clientes no usan el navegador, las herramientas de seguridad web no pueden usar la funcionalidad de verificación del navegador y detectar bots dañinos.

Esta diferencia en la estructura de la API la abre a varios riesgos de seguridad de la API, por lo que es fundamental para los desarrolladores de aplicaciones web y el equipo de control de calidad encontrar soluciones y mejorar la seguridad de la API en tiempo real.

Los principales riesgos de seguridad de API y cómo mitigarlos

Antes de hablar de los riesgos, déjame decirte que la lista de verificación de seguridad de la API no es definitiva. Crees que has resuelto todas las lagunas y surgirán otras nuevas. La solución a esto radica en ponerse en el lugar de los piratas informáticos y volver a ver cómo su aplicación usa la API y las brechas que se pasan por alto.

Si bien esta es una solución continua a largo plazo, un buen punto de partida será analizar los riesgos de seguridad de API más comunes.

1. Paginación insegura

La mayoría de las API ofrecen acceso a los recursos que son la lista de entidades como usuarios o widgets. Para un cliente que usa el software en un navegador, la API generalmente filtraría y paginaría esta lista para restringir la cantidad de elementos que se devuelven al cliente.

Sin embargo, si la entidad viene con PII o alguna otra información, un pirata informático podría raspar el punto final y obtener una lista de todas las entidades en la base de datos. Esto puede ser muy peligroso si las entidades exponen información confidencial accidentalmente. También hará que los piratas informáticos puedan ver las estadísticas de uso de su aplicación web y obtener acceso a las listas de correo electrónico.

Solución: para protegerse contra los ataques de paginación, uno debe poder rastrear la cantidad de elementos de un solo recurso al que un usuario o una clave API puede acceder dentro de un período de tiempo específico en lugar de en el nivel de solicitud. Al medir el acceso a los recursos de API a nivel de usuario individual, podrá bloquear la clave de API o el usuario después de que alcancen un umbral como "tocó 10,000 elementos en una hora".

2. Generación de claves API inseguras

La mayoría de las API generalmente están protegidas a través de JWT (JSON Web Token) o clave de API. Esto le permite proteger su API ya que las herramientas de seguridad pueden identificar comportamientos anormales y luego bloquear el acceso a las claves API. Sin embargo, los piratas informáticos aún pueden ser más astutos que estos enfoques al obtener y utilizar un conjunto masivo de claves API de los usuarios, exactamente como un pirata informático web haría uso de las direcciones IP para obstaculizar la protección DDoS.

Solución: la forma segura de proteger estos ataques es necesitar que un ser humano se registre en el servicio y luego genere las claves API. Por otro lado, el tráfico de bots se puede guardar con elementos como autenticación de 2 factores y Captcha.

3. Exposición accidental de llaves

La forma en que se utilizan las claves API las abre a instancias de piratería y fugas.

- Las API están diseñadas para obtenerse durante un período indefinido, lo que aumenta las posibilidades de que un pirata informático obtenga una clave de API que no haya caducado.

- El usuario de una API tiene acceso directo a las credenciales de la aplicación web, como cuando se depura a través de CURL o Postman. Después de esto, solo se necesita un accidente para que el desarrollador copie/pegue el comando CURL con la clave API en un foro público como Stack Overflow o GitHub Issues.

- Las claves API suelen ser tokens de portador que no requieren ninguna información de identificación. Las API no pueden aprovechar elementos como la autenticación de dos factores o los tokens de un solo uso.

Solución : la forma de salvaguardar la exposición clave es mediante el uso de dos tokens en lugar de uno. Aquí, un token de actualización se almacena como variable de entorno y se puede usar para generar tokens de acceso de corta duración. A diferencia de estos tokens de actualización, los desarrolladores pueden usar tokens de corta duración que pueden acceder a los recursos, pero solo por un período de tiempo limitado.

4. Ataques DDoS

Si bien es cierto que las API abren nuevos modelos comerciales en los que los clientes pueden acceder a las plataformas API mediante programación, esto hace que la protección DDoS sea un desafío. La mayor parte de la protección DDoS está diseñada para absorber y rechazar solicitudes de malos actores durante los ataques DDoS. Esto se vuelve más difícil en el caso de los productos API, ya que todo el tráfico termina pareciéndose al tráfico de bots.

Solución : las mejores prácticas de seguridad de la API en este contexto se encuentran solo dentro de la API. Cada acceso a la aplicación web requiere una clave API, por lo que cuando se encuentra con una solicitud que no tiene una clave API, puede rechazarla automáticamente.

5. Seguridad de servidor incorrecta

Cuando se trata de mantener una buena higiene del servidor, las API no son muy diferentes de los servidores web. Los datos pueden filtrarse fácilmente debido a certificados SSL mal configurados o a través del tráfico que no es HTTPS.

En el caso de las aplicaciones web modernas, si bien hay pocas razones para aceptar solicitudes que no sean HTTPS, un cliente podría emitir accidentalmente una solicitud que no sea HTTP desde su aplicación web o CURL, lo que expondría la clave API.

Solución: las mejores prácticas para la seguridad de la API indican que debe probar la implementación de SSL con una herramienta de prueba de SSL. Además, debe bloquear el no HTTP a través del balanceador de carga.

6. Registro insuficiente

La mayoría de los estudios de brechas globales encuentran que el período de tiempo para identificar una instancia de brecha de datos es de más de 200 días. Si faltan las mejores prácticas de seguridad de API definidas para el inicio de sesión de API, los piratas informáticos pueden usar la vulnerabilidad para crear más vulnerabilidades.

Solución: debe asegurarse de que el mecanismo de registro de API que utiliza no solo realice un seguimiento de las solicitudes de API, sino que también lo vincule a los usuarios para el análisis de comportamiento y lo almacene durante al menos un año. Estos mecanismos, a su vez, deben protegerse para garantizar que los datos no se eliminen.

7. No tramitar autorización

Si bien la mayoría de los desarrolladores de API agregan un método de autenticación global como OAuth o claves de API para verificar quién es el usuario, es difícil crear y mantener una autorización diferente de la autenticación.

Dado que la autorización es específica de la lógica de la aplicación, es un área que los desarrolladores pasan por alto al probar la aplicación web. Ahora, a menos que los identificadores de objetos tengan suficiente entropía, los piratas informáticos pueden probar fácilmente diferentes identificaciones a través de la iteración e ingresar al sistema.

Solución: asegúrese de que el usuario que ha autenticado esté autorizado para acceder a los recursos necesarios para generar la respuesta de la API. Esto puede incluir verificarlo con las listas de control de acceso (ACL) vinculadas con los objetos en la imagen.

Estos son los siete riesgos de seguridad de API más comunes y sus soluciones con los que se encuentran un desarrollador de aplicaciones web y un emprendedor. Pero como mencionamos antes, si esta lista no es definitiva, pueden surgir muchas más lagunas a medida que su aplicación web envejece y las características de la API se expanden.

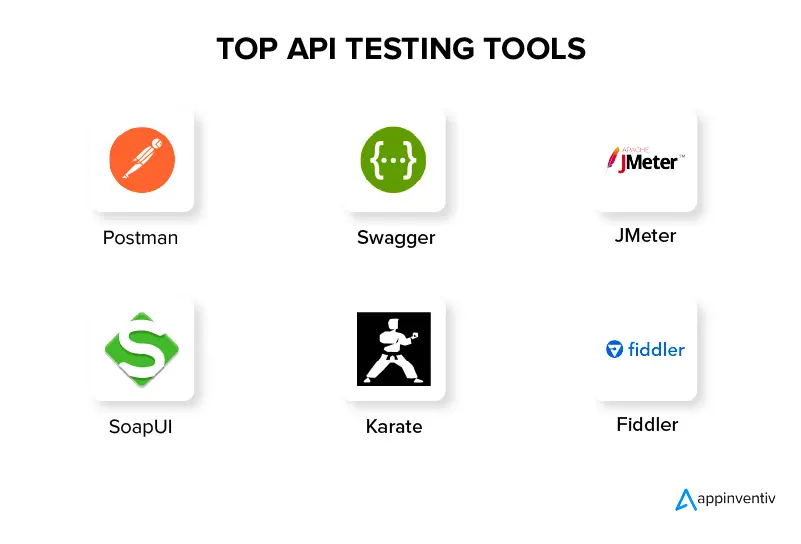

En Appinventiv, cuando construimos una API, hacemos una lista de verificación aproximada para las pruebas de seguridad de la API antes de que comience el proceso de desarrollo. Además de esto, utilizamos las mejores herramientas de administración de API que garantizan que su software esté diseñado para brindar solidez y seguridad a largo plazo.

Y aquí está la lista de verificación de seguridad de la API que seguimos.

Lista de verificación de Appinventiv de mejores prácticas de seguridad de API

Lo que nos distingue como empresa de desarrollo de aplicaciones web es el hecho de que seguimos un enfoque de desarrollo que prioriza la seguridad. Es decir, estamos al tanto de la seguridad de su aplicación cada vez que construimos o incorporamos una API en ella. Nuestro equipo de especialistas en control de calidad se asegura de que su aplicación web no tenga lagunas y sea a prueba de piratería. Una forma de garantizar esto es mediante la creación de una lista de verificación completa de las mejores prácticas de seguridad de API.

1. Encuentra vulnerabilidades

La forma principal de mejorar la seguridad de la API es identificar las áreas inseguras del ciclo de vida de la API. Lo que es necesario es realizar un seguimiento al tratar las API como artefactos de software que tienen sus propias etapas de desarrollo, como el mantenimiento y la caducidad de las funciones.

2. Usar OAuth

Una de las brechas más grandes en los riesgos de seguridad de API es el control de acceso de autorización y autenticación. Un poderoso método de control que reside en OAuth. En Appinventiv, utilizamos el marco de autorización basado en token para permitir que un servicio de terceros pueda acceder a la información sin mostrar las credenciales del usuario.

3. Usa fichas

El uso de tokens, en general, es una de las mejores prácticas recomendadas de seguridad de API. Los desarrolladores pueden hacer uso de los tokens asignados a las identidades como una forma eficaz de establecer un acceso controlado a las identidades de confianza.

4. Cifrado de datos

Una forma segura de mejorar la seguridad de la API consiste en cifrar los datos mediante Transport Layer Security (TLS). Cuando trabajamos en una API, seguimos una práctica en la que nuestros desarrolladores también necesitan firmas para garantizar las modificaciones y el descifrado de datos solo a través de un usuario autorizado.

5. Utilice la regulación y limitación de la tasa

Con la popularidad de las API en constante aumento , la probabilidad de ataques como ataques DDoS también está aumentando. Para evitar ataques DDoS y picos de API, como problemas que afectan la seguridad y el rendimiento, nuestros desarrolladores imponen un límite de velocidad sobre cómo y con qué frecuencia se puede llamar a una API. Esta funcionalidad de limitación de velocidad también acelera las conexiones, equilibra el acceso a los datos con la disponibilidad de los datos.

6. Utilice la puerta de enlace API

El uso de puertas de enlace API es lo que consideramos una de las mejores prácticas clave de seguridad API. Actúa como punto de cumplimiento del tráfico API. Construimos una puerta de enlace que permite a las empresas autenticar el tráfico, controlar y monitorear cómo se utilizan las API.

7. Usar malla de servicio

Además de las puertas de enlace API, usamos Service Mesh para agregar una capa de administración en la aplicación web, ya que Service Mesh enruta las solicitudes de un servicio a otro. También optimiza la forma en que las funciones funcionan juntas, al tiempo que garantiza que se incorporen medidas adecuadas de control de acceso, autenticación y seguridad.

8. Fórmula de confianza cero

En el modelo de seguridad tradicional, la fórmula utilizada es ser simple. Se debe confiar en lo que está “adentro” y no se debe confiar en lo que está “afuera”. Sin embargo, las redes se han vuelto complejas ahora, por lo que tener un modelo de confianza cero (ZTM) se vuelve importante, especialmente porque el software es utilizado por usuarios remotos. A través de una ZTM, el foco de la seguridad se mueve de la ubicación a los recursos y usuarios.

9. Validar parámetros

La validación de parámetros es otra de nuestras prácticas recomendadas para la seguridad de las API. Ayuda a asegurarse de que los datos entrantes no causen ningún daño. Bajo el marco, los datos se validan contra un esquema estricto que informa el sistema de entradas permisibles.

10. Cree un modelo de amenazas

El último en nuestra lista de verificación de formas de mitigar los riesgos de seguridad de API es el modelado de amenazas. Es un enfoque que utilizamos para encontrar y evaluar riesgos. Lo usamos como un enfoque preventivo para evaluar, mitigar y prevenir las vulnerabilidades de las aplicaciones de manera controlada.

En la parte posterior de estas mejores prácticas de seguridad de puerta de enlace API, podemos construir un sistema sólido y seguro en el que los usuarios pueden trabajar con total confianza. ¿El resultado? Venimos con un historial de creación de aplicaciones sin instancias de violación de seguridad y piratería.

notas de despedida

A medida que las empresas continúen transformando sus sistemas monolíticos en microservicios, las API seguirán siendo propensas a las vulnerabilidades. Esto hace que sea obligatorio seguir las mejores prácticas de seguridad de API nativas y en la nube.

La lista que mencionamos anteriormente, si bien es un buen lugar para comenzar, requiere una actualización constante. Mantenerse al tanto de ellos puede ser un desafío para los emprendedores y sus equipos de desarrollo internos que ya hacen malabarismos con múltiples plazos. Aquí es donde entra en escena asociarse con una empresa que tiene un historial de entrega de aplicaciones 100% a prueba de piratería. Una empresa como Appinventiv.

No importa cuán complejo sea su software, podemos hacerlo seguro y sólido con nuestros amplios servicios de control de calidad. Póngase en contacto con nosotros hoy para impulsar el futuro seguro de su producto.