Regulaciones de cumplimiento de TI para industrias en los EE. UU.: cómo garantizar que su empresa cumpla con las normas de TI

Publicado: 2024-02-01La seguridad de los datos ha sido universalmente aceptada como uno de los elementos fundamentales del éxito empresarial. Influenciadas por la digitalización y la conectividad global que están alcanzando su cenit, se ha vuelto fundamental para las empresas mantener sus datos y los de los usuarios extremadamente seguros. Para garantizar que las empresas no fracasen en el proceso, varios organismos reguladores han pasado a la vanguardia con sus cumplimientos industriales.

Estos cumplimientos, que alguna vez se limitaron a sectores con gran cantidad de datos como Fintech, atención médica, comercio electrónico, etc., poco a poco han comenzado a aparecer también en la adopción de tecnología. En vista de esto, la preparación para el cumplimiento se ha vuelto obligatoria para cualquier empresa que opere con un enfoque en ofertas digitales impulsadas por la tecnología, un mandato que viene con sus beneficios e implicaciones de costos asociados. Como referencia, el costo promedio de mantenimiento del cumplimiento para las organizaciones de todas las industrias en todo el mundo es de 5,47 millones de dólares, mientras que el incumplimiento puede costarles un promedio de 4.005.116 dólares en pérdidas de ingresos.

En este artículo, nos sumergiremos en el espacio de las regulaciones de cumplimiento de TI analizando las razones por las que el cumplimiento es necesario, los cumplimientos regulatorios a nivel de la industria y, en última instancia, los efectos secundarios de no cumplir con los estándares de cumplimiento.

¿Por qué es tan importante el cumplimiento en la industria de TI?

El cumplimiento y la seguridad de TI son necesarios para la protección de la privacidad de los clientes, empleados y empresas y para aumentar la confianza que los clientes tienen en una empresa. Cuando las empresas siguen altos estándares de privacidad y seguridad digital a través de estándares de cumplimiento, sus clientes terminan sintiéndose seguros al utilizar sus servicios.

Incluso si deja a los clientes fuera de escena, se puede considerar que la importancia del cumplimiento de las regulaciones de TI en los EE. UU. tiene un impacto duradero en la reputación y los ingresos de su negocio. Por ejemplo, el costo del incumplimiento puede sumar a las empresas una pérdida promedio de $5,107,206, fuertes sanciones legales y pérdida de oportunidades comerciales asociadas con la incapacidad de asociarse con una empresa que opera en un área geográfica con mucho cumplimiento.

Dado que el cumplimiento y las regulaciones de la industria son cada vez más frecuentes en el espacio digital, ¿por qué las empresas siguen teniendo dificultades para cumplirlas? Estas son algunas de las razones que hemos identificado después de ser parte del viaje digital de más de 300 empresas.

- BYOD: permitir que los empleados utilicen sus dispositivos para trabajar ahorra una gran cantidad de dinero. Pero en ausencia de una política BYOD adecuada, las empresas también pierden el enfoque necesario para seguir cumpliendo.

- Gestión de proveedores externos: los proveedores son extremadamente importantes cuando se trata de ayudar a las empresas a operar. Sin embargo, al transferir datos a un proveedor externo, se expone a vulnerabilidades y violaciones de datos.

- Actualizaciones de software: el espacio tecnológico moderno se actualiza constantemente. Para mantenerse al día, las empresas de software lanzan nuevas actualizaciones con frecuencia. Sin embargo, las limitaciones de tiempo impiden que las empresas actualicen su software en tiempo real, lo que lleva a la imposibilidad de permanecer seguros y actualizados con el cumplimiento.

- IoT: El Internet de las Cosas conecta dispositivos inteligentes. Pero la seguridad en las redes de IoT aún es deficiente, por lo que es necesario asegurarse de que los dispositivos se prueben con frecuencia para detectar infracciones o que los dispositivos estén conectados a una red que no pueda acceder a datos confidenciales.

Ahora que hemos analizado las razones por las que es fundamental cumplir con los estándares de cumplimiento de la industria, pasemos a las regulaciones de la industria y las formas en que puede garantizar que sus productos o negocios estén alineados con ellas.

Lista industrial de requisitos de cumplimiento de TI

Si bien cada industria es diferente, el meollo del cumplimiento normativo de TI en todos los diferentes sectores es más o menos el mismo: la protección de los datos de los usuarios y la información empresarial contra partes maliciosas.

Cuidado de la salud

Si bien existe una multitud de cumplimientos de TI para el cuidado de la salud a escala global, HIPAA y HITECH son dos de los cumplimientos más importantes que generalmente siguen las empresas en este espacio. En Appinventiv, seguimos ambos cumplimientos junto con otros en nuestros esfuerzos de desarrollo de productos de software. ¿Resultado? Nuestros clientes: LIVIA, Diabetic U y Shoona estaban preparados para cumplir con los requisitos el día que salieron de nuestra fábrica.

HIPAA

La Ley de Responsabilidad y Portabilidad de Seguros de Atención Médica (HIPAA) destaca el uso y la divulgación de información de salud para defender la privacidad de los pacientes. La regla de cumplimiento de seguridad de TI de atención médica está diseñada para garantizar que la información de salud de las personas esté protegida y al mismo tiempo permita el flujo de información necesario para la promoción de una atención médica de alta calidad.

Para alinearse con el cumplimiento de HIPAA en la industria de la salud, todas las entidades deben:

- Asegúrese de que la integridad, confidencialidad y disponibilidad de la información médica protegida electrónica (e-PHI) cumpla con HIPAA.

- Identificar y proteger contra amenazas esperadas a la seguridad de la información.

- Proteger contra el uso inadmisible o la divulgación de datos que no están permitidos por el cumplimiento

DE ALTA TECNOLOGÍA

El próximo cumplimiento de TI en el sector sanitario es la Ley de Tecnología de la Información Sanitaria para la Salud Económica y Clínica (HITECH). Nació para promover el uso y la adopción significativos de la información y la tecnología sanitarias. Examina las preocupaciones de seguridad y privacidad relacionadas con la transferencia electrónica de información médica.

Para cumplir con HITECH en la industria de la salud, las organizaciones deben:

- Proteger la e-PHI de los pacientes

- Generar todas las recetas electrónicamente

- Implementar un sistema de apoyo a las decisiones clínicas.

- Utilice el ingreso de órdenes de proveedores computarizado (CPOE) para órdenes de laboratorio, medicamentos y diagnóstico por imágenes.

- Ofrecer acceso oportuno a los pacientes a los archivos electrónicos.

- Participar en el intercambio de información de salud.

- Sea parte de los informes de salud pública

- Notificar a todas las personas afectadas dentro de los 60 días posteriores al descubrimiento de una violación de información de salud protegida no segura.

Educación

Las instituciones educativas trabajan con información confidencial de empleados y estudiantes, datos de investigación e información de organismos gubernamentales. Para salvaguardar este conjunto de datos, las organizaciones deben mantener el cumplimiento de FERPA.

La Ley de Privacidad y Derechos Educativos de la Familia (FERPA) es una ley federal de gobernanza de TI en los Estados Unidos que salvaguarda los datos y la privacidad de los registros educativos de los estudiantes. Les da a ellos y a los padres control sobre los registros educativos y restringe a los institutos educativos la revelación de información de identificación personal en los registros educativos.

Estos son los principales requisitos reglamentarios de cumplimiento de TI de FERPA:

- Realizar capacitación obligatoria de FERPA para administradores, maestros u otros funcionarios escolares.

- Recordar a los estudiantes sus derechos anualmente

- Dar consentimiento que permita a los padres o estudiantes elegibles ver los registros en cualquier momento

- Proteja los datos de identificación personal de los estudiantes

Fintech y banca

Al ser una de las industrias más atacadas por los piratas informáticos, el dominio del software financiero invita a restricciones más estrictas en el cumplimiento normativo en comparación con las que se imponen a otras industrias. Aquí está la lista de cumplimiento en la industria financiera que deben seguir las empresas de este sector.

PCI DSS

El Estándar de seguridad de datos de la industria de tarjetas de pago (PCI DSS) es una combinación de estándares de seguridad creados para garantizar que cada empresa que acepta, procesa, almacena y transmite información de tarjetas de usuarios debe mantener un entorno seguro. Nuestros desarrolladores de fintech están bien versados en el meollo de la cuestión del cumplimiento, una experiencia que se refleja en el proyecto MedPremium de EE. UU. que logró el cumplimiento de PCI DSS el día de su implementación.

Esto es lo que implica el cumplimiento de TI para instituciones financieras:

- El cumplimiento de PCI exige la instalación y mantenimiento de una configuración de firewall que salvaguarde la información de los titulares de tarjetas.

- No utilice valores predeterminados proporcionados por el proveedor para las contraseñas del sistema

- Proteger los datos almacenados localmente

- Cifre la transmisión de datos de titulares de tarjetas a través de todas las redes públicas abiertas.

- Utilizar y actualizar periódicamente el software antivirus.

- Cree y mantenga aplicaciones y sistemas seguros

- Restringir el acceso a los datos de los titulares de tarjetas según lo que las empresas necesitan saber estrictamente.

- Rastree y escanee cada acceso a los datos del titular de la tarjeta y a los recursos de la red.

- Probar periódicamente los procesos y los sistemas de seguridad.

- Mantener una política que se centre en la seguridad de la información.

GLBA

La Ley Gramm-Leach-Bliley (GLBA) se aplica a todas las instituciones financieras que ofrecen asesoramiento, seguros o préstamos financieros o de inversión a sus clientes. Este cumplimiento en la industria de seguros obliga a las instituciones a revelar cómo protegen la información de los clientes y qué políticas de intercambio de información han implementado.

Estas son las reglas que deben seguir las instituciones financieras para el cumplimiento de TI de GLBA:

- Privacidad financiera: la regla de privacidad financiera destaca cómo las instituciones financieras recopilan y distribuyen información financiera privada. Deben ofrecer a los clientes la opción de optar por no participar en la política de intercambio de información anualmente.

- Salvaguarda: Las reglas basadas en salvaguardas determinan cómo las instituciones deben usar medidas de seguridad para proteger los datos de sus clientes de las amenazas cibernéticas. Estas medidas consisten en el uso de software adecuado, capacitación de los empleados y software de prueba para detectar vulnerabilidades.

- Pretexto: La parte del pretexto del cumplimiento en la industria financiera limita a las empresas a recopilar información bajo pretextos.

Sarbanes-Oxley

La Ley Sarbanes-Oxley (SOX) es otro cumplimiento obligatorio en el espacio financiero de la industria bancaria. Pide una divulgación transparente y completa de los datos financieros de la empresa. Toda empresa que cotiza en bolsa, una empresa que lanza su IPO, debe cumplir con este estándar. La norma exige que las empresas revelen información financiera precisa y completa para que las partes interesadas puedan tomar decisiones de inversión informadas.

Estos son los requisitos de cumplimiento y las regulaciones de la popular industria fintech en EE. UU.

- Proporcionar estados financieros que hayan sido auditados por un tercero a la SEC.

- Informar cambios materiales al público.

- Diseñar, implementar y probar controles internos.

- Redactar una declaración anual sobre los controles internos y su alcance, firmada por la dirección y auditada por un auditor externo.

Si bien PCI DSS, GLBA y SOX forman tres de los cumplimientos de tecnología financiera más importantes en los EE. UU., algunas otras regulaciones de las que las empresas deben tener cuidado incluyen Dodd-Frank, EFTA y la Regulación E, CFPB, SOC 2 y ECOA.

Fabricación

Al igual que otras industrias, las empresas manufactureras también son responsables de proteger los datos de los empleados, los clientes y las organizaciones y el gobierno. Estos son los diferentes cumplimientos que deben cumplir.

CIP NERC

El cumplimiento del cumplimiento de la Protección de Infraestructura Crítica de la Corporación de Confiabilidad Eléctrica de América del Norte (NERC CIP) en la industria manufacturera está diseñado para proteger la integridad de toda la infraestructura de servicios públicos en América del Norte. Todo propietario, operador y usuario de un sistema de energía a granel debe cumplir con los Estándares de confiabilidad aprobados por NERC.

Los requisitos previos para cumplir con el cumplimiento de NERC CIP en la industria manufacturera incluyen:

- Identificar y clasificar todos los activos.

- Asignar un funcionario a asuntos relacionados con la seguridad.

- Crear y gestionar políticas de protección de activos

- Ofrecer formación en materia de seguridad a los empleados.

- Realizar verificaciones exhaustivas de antecedentes de los empleados

- Cree controles de gestión de acceso según sea necesario

- Desarrollar perímetros de seguridad electrónicos – físicos o virtuales

- Gestiona todos los puntos de acceso remoto seguros

- Crear y seguir planes y perímetros de seguridad física.

- Mantenga los controles de seguridad del sistema con administración de puertos y servicios, administración de parches, registro de eventos de seguridad, prevención de malware, administración de cuentas compartidas y administración de credenciales.

- Crear una estrategia de respuesta a incidentes de seguridad cibernética que también incluya la continuidad de las operaciones, planes de recuperación, respaldo y restauración.

- Mantener la gestión de vulnerabilidades y el cambio que comprende la gestión de activos cibernéticos transitorios.

- Proteja la información del sistema cibernético BES mediante la categorización y protección de la información y la eliminación de medios.

- Construya comunicaciones seguras en el centro de control

- Implementar políticas de seguridad de la cadena de suministro

ITAR

El Reglamento sobre el Tráfico Internacional de Armas (ITAR) examina el desarrollo, la exportación y la importación de todos los artículos de defensa, la prestación de todos los servicios de defensa y la intermediación de artículos de defensa. Su objetivo principal es evitar que los elementos y datos relacionados con la defensa lleguen a manos equivocadas.

Los requisitos para el cumplimiento de ITAR en la industria son los siguientes:

- Regístrese en el Departamento de Estado

- Incorporar un programa de cumplimiento ITAR documentado que comprendería el seguimiento y la auditoría de todos los datos técnicos.

- Tomar medidas para salvaguardar datos específicos de elementos de la Lista de municiones de EE. UU.

OREJA

Las Regulaciones de Administración de Exportaciones (EAR) regulan la exportación, reexportación y transferencia de artículos militares menos sensibles, artículos comerciales con aplicaciones militares y artículos puramente comerciales sin un uso militar obvio.

Esto es lo que comprende la seguridad de la información de cumplimiento EAR:

- Clasifique su artículo usando la Lista de control de comercio

- Establecer estándares escritos de cumplimiento de exportaciones.

- Desarrollar una evaluación continua de riesgos del programa de exportación.

- Crear un manual de políticas y procedimientos.

- Proporcionar capacitación y concientización continua sobre el cumplimiento.

- Realizar una evaluación continua de contratistas, clientes, productos y transacciones.

- Cumplir con los requisitos reglamentarios de mantenimiento de registros

- Seguimiento y auditorías de cumplimiento

- Crear un programa interno para manejar problemas de cumplimiento.

- Completar las acciones correctivas apropiadas en respuesta a violaciones de exportación.

Cumplimientos adicionales seguidos por todas las industrias

Si bien las enumeradas anteriormente eran listas de estándares de cumplimiento de TI a nivel industrial, también existen algunas regulaciones complementarias que las empresas siguen además de estas. Mirémoslos también.

RGPD

El Reglamento General de Protección de Datos (GDPR) es la ley de privacidad y seguridad más estricta del mundo. El reglamento entró en vigor en 2018 para proteger la privacidad y la seguridad de los ciudadanos en la UE. El RGPD se aplica a cualquier organización que procese datos personales o suministre bienes y servicios a ciudadanos o residentes de la UE.

Cuando estábamos trabajando en Slice, en el momento en que escuchamos la idea, supimos que tendríamos que prepararlo para GDPR, algo que logramos siguiendo los requisitos al pie de la letra.

Esto es lo que comprende el cumplimiento normativo de TI del RGPD:

- Realizar una auditoría de la información sobre los datos personales de la UE

- Informe a los clientes por qué está utilizando y procesando sus datos

- Evaluar las actividades de procesamiento de datos y mejorar la protección de datos con estrategias como salvaguardas organizacionales y cifrado de extremo a extremo.

- Construir acuerdos de procesamiento de datos con los proveedores.

- Designar un delegado de protección de datos (si es necesario)

- Asignar un representante en la región de la UE

- Sepa qué hacer en caso de violación de datos

- Cumplir con todas las leyes de transferencias transfronterizas necesarias

CCPA

La Ley de Privacidad del Consumidor de California (CCPA) otorga a los clientes de California control sobre la información que las empresas generan a partir de ellos. Las reglas de la CCPA se aplican a todas las empresas con fines de lucro que operan en California y hacen lo siguiente:

- Tener unos ingresos brutos anuales de más de 25 millones de dólares.

- Comprar, vender o distribuir información personal de 100.000 o más consumidores, dispositivos u hogares de California

- Generar el 50% o más de sus ingresos anuales a partir de la venta de información de los residentes de California.

Los requisitos para cumplir con el cumplimiento de la CCPA en la industria incluyen:

- Informar a los consumidores de la intención de recoger sus datos

- Proporcionar a los usuarios acceso directo y fácil a la política de privacidad.

- Brindar a los consumidores su información dentro de los 45 días posteriores a la solicitud.

- Eliminar los datos personales de los consumidores en función de su solicitud.

- Permitir a los consumidores cancelar campañas de ventas y marketing que recopilen su información personal.

- Actualizar la política de privacidad cada año.

NIST

El marco voluntario de ciberseguridad del Instituto Nacional de Estándares y Tecnología (NIST) permite a las empresas de todos los tamaños comprender, manejar y reducir sus riesgos de ciberseguridad.

Estos son los requisitos para el cumplimiento de la seguridad de TI del NIST:

- Identificar y categorizar todos los datos que deben salvaguardarse

- Realizar evaluaciones de riesgos oportunas para establecer controles de referencia.

- Establecer la línea de base para controles mínimos para proteger la información.

- Registre los controles de referencia de forma escrita.

- Cree controles de seguridad en todos los sistemas de TI y en línea.

- Realice un seguimiento continuo del rendimiento para medir la eficacia

- Supervise continuamente todos sus controles de seguridad

AML-KYC

Un subconjunto de AML, el proceso Conozca a su cliente (KYC), se lleva a cabo para verificar y verificar la identidad de cada cliente y evitar que se produzcan actividades ilegales en el software, como el lavado de dinero o el fraude. Hemos ayudado a varios de nuestros clientes, incluidos Slice, Exchange, Asian Bank, etc., a cumplir con el cumplimiento de KYC-AML en la industria de TI. ¿Cómo? Siguiendo los principios básicos de cumplimiento en su totalidad.

- Realice el programa de identificación del cliente: recopile datos sobre nombre, dirección, número de contacto, nacionalidad, fecha de nacimiento, lugar de nacimiento, ocupación, nombre del empleador, propósito de la transacción, propietario beneficiario y número de identificación.

- Debida diligencia del cliente en tres niveles: simplificado, básico y mejorado

- Supervise continuamente las transacciones de sus clientes según los umbrales integrados en sus perfiles de riesgo.

Lea también: Tecnología Blockchain para KYC: la solución al proceso KYC ineficiente

WCAG

Las Pautas de accesibilidad al contenido web son un conjunto de múltiples criterios y pautas de éxito mediante los cuales las aplicaciones y los sitios web basados en la web se consideran accesibles para las personas con discapacidades y impedimentos. Teniendo en cuenta los requisitos de cumplimiento y las regulaciones de esta industria, creamos Avatus, una plataforma que hoy en día utilizan personas con necesidades especiales con comodidad.

- Nivel A: este es el nivel básico de WCAG, que garantiza que todas las funcionalidades básicas de accesibilidad estén implementadas.

- Nivel AA: El nivel AA aborda una gama más amplia de problemas de accesibilidad. Esta etapa consta de los elementos del Nivel A junto con otros estándares rigurosos, destinados a mejorar la accesibilidad para una amplia gama de discapacidades, que comprenden la identificación de errores y el contraste de colores.

- Nivel AAA: El nivel más exhaustivo, el Nivel AAA, consta de todos los criterios de los Niveles A y AA, con requisitos adicionales más rigurosos. Al intentar alcanzar el nivel AAA, un sitio web debe ser altamente accesible, algo a lo que las empresas no necesariamente deben aspirar.

Cómo los organismos reguladores están abordando las integraciones tecnológicas

Hasta esta etapa, hemos analizado los numerosos estándares de seguridad y cumplimiento de TI a nivel industrial. Lo que queda ahora es observar cómo los organismos reguladores están abordando las integraciones tecnológicas en los productos digitales. Las dos tecnologías en las que nos centramos aquí son la IA y Blockchain.

A nivel mundial, un tema común entre las regulaciones basadas en IA es el enfoque en la rendición de cuentas y la transparencia. Los gobiernos están abogando por la creación de mecanismos de rendición de cuentas que aborden los prejuicios, salvaguarden la discriminación y responsabilicen a los desarrolladores por el modelo de IA que están construyendo.

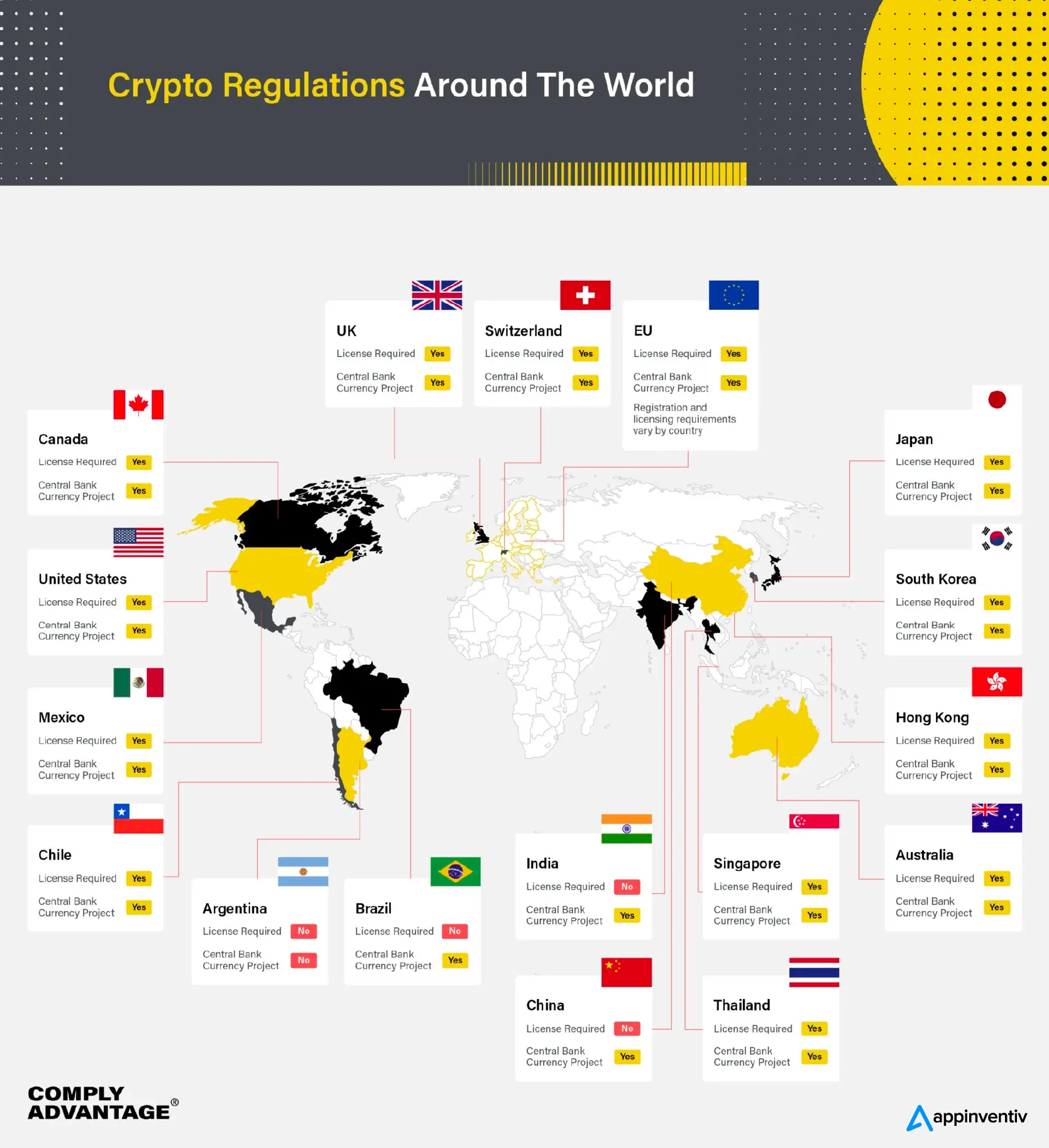

Blockchain tiene una historia similar que compartir con los países que aún amplían sus regulaciones para estar en línea con las innovaciones que ocurren en el espacio descentralizado. Aquí hay un vistazo a las regulaciones criptográficas a nivel nacional activas en todo el mundo.

¿Cómo garantizar la preparación para el cumplimiento en el desarrollo de productos?

Después de haber examinado exhaustivamente la lista de cumplimientos en la industria de TI en diferentes sectores, estoy seguro de que debe preguntarse cómo comenzar en el camino hacia la preparación para el cumplimiento. Si bien la respuesta breve y práctica sería encontrar los socios adecuados, dependiendo de en qué etapa del ciclo de vida del producto se encuentre.

Es decir, si está creando un producto que será operativo en una industria con mucho cumplimiento, debe asociarse con un proveedor de servicios de consultoría de TI como nosotros. No solo consultamos a las empresas sobre las formas de cumplir con las normas, sino que también tenemos experiencia dedicada en la creación de productos digitales que siguen los estándares de cumplimiento de software en los EE. UU. y en todo el mundo.

Por otro lado, si se encuentra en una etapa en la que su producto está activo pero no cumple, tendrá dos opciones: asociarse con un experto en cumplimiento o nuevamente con una agencia de desarrollo de software como nosotros, que hemos trabajado con múltiples empresas orientadas al cumplimiento. .

De cualquier manera, esperamos que el artículo le brinde toda la información que necesita sobre las regulaciones de cumplimiento de TI y que ahora llegue cómodamente a una etapa en la que sepa qué regulación es adecuada para usted y qué necesitaría para estar listo para cumplir.

¿Listo para cumplir con los principales estándares regulatorios de su industria? Ponerse en contacto.

Preguntas frecuentes

P. ¿Qué es el cumplimiento en TI?

R. El cumplimiento en industrias, incluida la de TI, es el estado de adhesión a las políticas elaboradas por los organismos reguladores locales y globales. Para el dominio de TI, las políticas generalmente giran en torno a la seguridad de los datos en tránsito y en reposo.

P. ¿Por qué todas las empresas deben prestar atención al cumplimiento de TI?

R. El cumplimiento en la industria de TI es crucial para proteger la privacidad de los clientes, empleados y empresas y para aumentar la confianza que los clientes tienen en una empresa. Además, se puede considerar que garantizar la gobernanza de TI en los Estados Unidos tiene un impacto duradero en la reputación y los ingresos de su empresa.

P. ¿Cómo saber qué normativa debe cumplir mi empresa?

R. Encontrará la respuesta para cumplir con las regulaciones de cumplimiento de TI adecuadas observando a sus competidores o consultando con un equipo de desarrollo de productos de software como el nuestro, que tiene la experiencia de trabajar con industrias con mucho cumplimiento.