¿Cuánto cuesta desarrollar una herramienta de pruebas de penetración como Kali Linux?

Publicado: 2024-01-16Las pruebas de penetración son parte integral de la ciberseguridad y sirven como la primera línea de defensa para identificar y mitigar vulnerabilidades. Es un enfoque estratégico que permite a las organizaciones fortalecer sus defensas contra posibles amenazas cibernéticas. La eficacia de esta práctica radica en su carácter proactivo, detectando puntos débiles y reforzando la seguridad antes de que se produzcan infracciones. En medio de la escalada de amenazas digitales, el papel de dichas pruebas se vuelve aún más primordial.

Los emprendedores que se aventuran en la ciberseguridad deben estar bien informados sobre el costo de desarrollar una herramienta de prueba de penetración. Este conocimiento es crucial para una planificación y asignación de recursos efectivas.

Desarrollar una herramienta integral como Kali Linux implica una inversión significativa en investigación, personal capacitado y tecnología avanzada. La trayectoria de crecimiento del mercado subraya aún más la relevancia y la rentabilidad potencial de tales empresas.

Para darle una idea aproximada, el costo de desarrollar una aplicación de prueba de penetración como Kali Linux puede oscilar entre $40,000 y $300,000. Hay varios factores que pueden afectar el presupuesto general de desarrollo, como la complejidad de la aplicación, las funciones que se integrarán, el plazo de entrega de la aplicación, etc.

Las tendencias actuales sugieren que se espera que el mercado mundial de pruebas de penetración crezca a 4.100 millones de dólares para 2030, lo que pone de relieve el alcance y la demanda en expansión en este sector. En este blog, exploramos en detalle las implicaciones financieras de la creación de una herramienta de prueba de penetración de vanguardia. Pero antes de eso, veamos rápidamente las principales razones para contar con una herramienta de prueba de penetración.

Comprender los beneficios de las herramientas de prueba de penetración

Kali Linux es una plataforma de pruebas de penetración de código abierto muy apreciada por su amplia gama de herramientas de ciberseguridad y su perfecta integración con fines de piratería ética. Ha ganado una gran popularidad entre los profesionales de la ciberseguridad, los evaluadores de penetración y los entusiastas debido a su completo conjunto de herramientas diseñado específicamente para evaluaciones de seguridad, análisis forenses y pruebas de vulnerabilidad.

La popularidad de Kali Linux se debe a su interfaz fácil de usar, documentación extensa y actualizaciones periódicas. La aplicación ofrece un amplio repositorio de software preinstalado, que agiliza el proceso de prueba y protección de redes. Esto lo convierte en una herramienta indispensable para personas y organizaciones comprometidas con fortalecer sus defensas digitales.

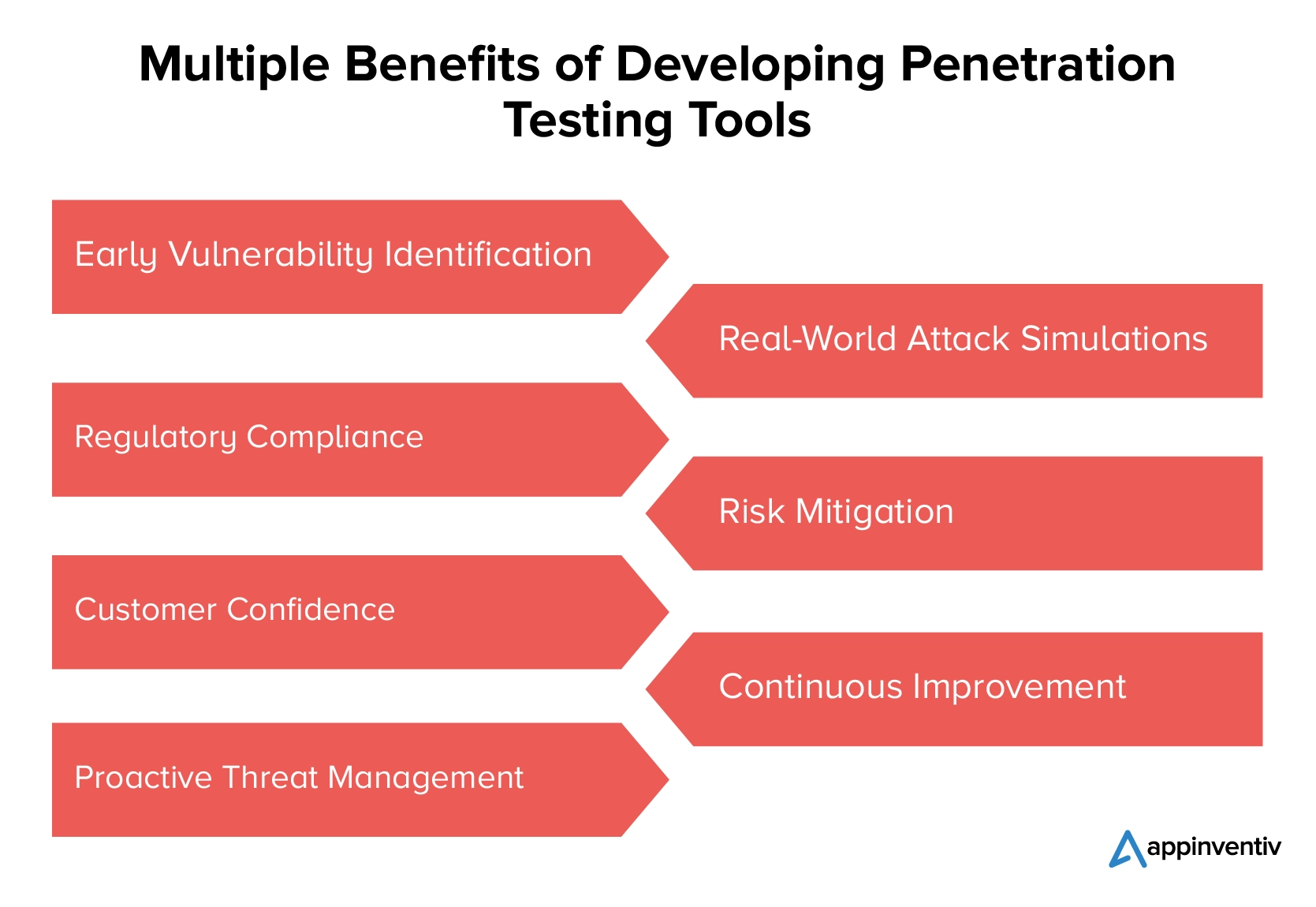

Las herramientas de pruebas de penetración son esenciales en el panorama moderno de la ciberseguridad. Su papel en la protección de los activos digitales es incomparable y ofrece numerosas ventajas. Veamos en detalle los principales beneficios de la herramienta de pruebas de penetración a continuación.

1. Identificación temprana de vulnerabilidades

El desarrollo de herramientas de pruebas de penetración es esencial para que las organizaciones identifiquen de forma proactiva vulnerabilidades en sus redes y sistemas. La detección temprana da paso a una intervención oportuna, evitando una posible explotación por parte de actores maliciosos.

[Lea también: Sistema inmunológico digital: cómo protege su empresa contra los ciberataques]

2. Simulaciones de ataques del mundo real

Estas herramientas permiten a las organizaciones simular ciberataques del mundo real, ofreciendo una exploración práctica de amenazas potenciales. Al replicar escenarios de ataques auténticos, las empresas pueden fortalecer sus medidas de seguridad, aprovechando los conocimientos prácticos obtenidos de estas simulaciones para mejorar su resiliencia general en materia de ciberseguridad.

3. Cumplimiento normativo

Las herramientas de pruebas de penetración son fundamentales para ayudar a las empresas a cumplir con diversos estándares y regulaciones de ciberseguridad. Contribuyen garantizando que las prácticas de ciberseguridad de una organización se alineen perfectamente con los requisitos legales, minimizando así el riesgo de incumplimiento.

4. Mitigación de riesgos

Una ventaja clave de las herramientas de prueba de penetración radica en su capacidad para mitigar los riesgos relacionados con costosas filtraciones de datos y tiempos de inactividad del sistema. Al identificar y abordar las vulnerabilidades desde el principio, estas herramientas contribuyen significativamente a la reducción general del riesgo.

5. Confianza del cliente

El desarrollo e implementación de herramientas de pruebas de penetración infunden confianza a los clientes, mostrando un firme compromiso con la protección de datos. Las empresas que prueban y protegen proactivamente sus sistemas demuestran un esfuerzo dedicado para salvaguardar la información confidencial. Esto puede fortalecer la confianza del cliente y fomentar la lealtad a largo plazo.

6. Mejora continua

Las herramientas de pruebas de penetración desempeñan un papel crucial a la hora de fomentar la mejora continua de las estrategias y protocolos de seguridad. A través de evaluaciones periódicas y resolución proactiva de vulnerabilidades, las organizaciones pueden adaptar y evolucionar sus medidas de seguridad.

7. Gestión proactiva de amenazas

Las herramientas de pruebas de penetración brindan información valiosa para la gestión proactiva de amenazas y la planificación de respuestas. La identificación anticipada de riesgos potenciales permite a las organizaciones desarrollar estrategias efectivas para mitigarlos. Este enfoque proactivo reduce significativamente la probabilidad de incidentes de seguridad, mejorando la ciberseguridad general.

Los beneficios de la herramienta de pruebas de penetración se extienden más allá de las meras evaluaciones de seguridad. Son fundamentales para dar forma a la postura general de ciberseguridad de una organización. Al descubrir y abordar vulnerabilidades, estas herramientas desempeñan un papel crucial en el fortalecimiento de las defensas contra las ciberamenazas en evolución.

Factores que afectan el costo de desarrollar una herramienta de prueba de penetración como Kali Linux

Desarrollar una herramienta de prueba de penetración similar a Kali Linux requiere importantes recursos y experiencia. Estos son los componentes clave que influyen en el costo de desarrollo de la herramienta de prueba de penetración similar a Kali Linux.

Complejidad y personalización de las funciones de seguridad

La complejidad y personalización de las funciones de seguridad influyen significativamente en el costo de desarrollo de una herramienta de prueba de penetración. Las funciones de seguridad avanzadas, como la comunicación cifrada y los sistemas de detección de intrusos, requieren conocimientos especializados y un mayor tiempo de desarrollo. Estas características son especialmente relevantes para industrias como la atención médica y la tecnología financiera. La personalización, adaptada a las necesidades específicas del usuario, añade otra capa de complejidad y gasto.

Para una herramienta comparable a Kali Linux, es crucial integrar una amplia gama de capacidades de prueba, desde análisis de red hasta seguridad de aplicaciones. Esta diversidad de características garantiza la versatilidad de la herramienta pero también aumenta el esfuerzo y el costo de desarrollo. Equilibrar cuidadosamente la riqueza de funciones con la rentabilidad es clave para desarrollar una herramienta competitiva y eficiente.

Diseño de interfaz de usuario y experiencia para herramientas de seguridad

En el desarrollo de una herramienta de prueba de penetración, el diseño de la interfaz de usuario (UI) y la experiencia (UX) son fundamentales. Una interfaz de usuario intuitiva mejora la participación del usuario, haciendo que la herramienta sea accesible para una amplia gama de usuarios. El costo de desarrollar una herramienta de pruebas de penetración a menudo aumenta con el diseño avanzado de UI/UX debido a la necesidad de diseñadores capacitados y pruebas exhaustivas de usuarios.

La incorporación de funciones como paneles personalizables y una navegación sencilla puede mejorar significativamente la satisfacción del usuario. Sin embargo, lograr el equilibrio adecuado entre funcionalidad y atractivo estético requiere una planificación cuidadosa. Este equilibrio garantiza que la herramienta no sólo sea potente en sus capacidades sino también fácil de usar y eficiente en su funcionamiento.

Almacenamiento de datos y medidas de seguridad en herramientas de prueba de penetración

El almacenamiento de datos y las medidas de seguridad son componentes críticos en el desarrollo de herramientas de pruebas de penetración. La elección entre almacenamiento de datos local o basado en la nube puede afectar significativamente el costo general. El almacenamiento en la nube ofrece escalabilidad y accesibilidad, pero puede generar tarifas de suscripción continuas. El almacenamiento local requiere una inversión inicial en hardware y costos de mantenimiento.

Las medidas de seguridad, incluido el cifrado y los protocolos de acceso seguro, son esenciales para proteger los datos confidenciales de las pruebas. La implementación de funciones de seguridad sólidas aumenta el costo de desarrollo, pero es vital para mantener la integridad y confiabilidad de la herramienta. Equilibrar estos costos con la necesidad de un almacenamiento de datos seguro y eficiente es una consideración clave en el proceso de desarrollo.

Lea también: Seguridad de aplicaciones en la nube: protección de sus datos en la nube

Integración con marcos y plataformas de ciberseguridad

La integración con los marcos y plataformas de ciberseguridad existentes es esencial para desarrollar una herramienta de prueba de penetración. Este proceso, crucial para garantizar la compatibilidad y mejorar la funcionalidad, impacta directamente el costo de desarrollo de la herramienta de prueba de penetración similar a Kali Linux. Se necesita un desarrollo especializado para integrarse con varios marcos y sistemas de seguridad estándar de la industria.

Tal integración no sólo requiere experiencia técnica sino también tiempo y recursos, lo que influye significativamente en el presupuesto general. Se necesitan actualizaciones continuas y comprobaciones de compatibilidad para mantener la relevancia de la herramienta en el cambiante panorama de la ciberseguridad. Estos esfuerzos son clave para crear una herramienta que sea eficaz y adaptable a los protocolos y estándares de seguridad cambiantes.

Cumplimiento de los Estándares Regulatorios de Ciberseguridad

Garantizar el cumplimiento de los estándares regulatorios de ciberseguridad es un aspecto crucial del desarrollo de herramientas de pruebas de penetración. Cumplir con estos estándares a menudo implica incorporar protocolos de seguridad y prácticas de manejo de datos específicos, lo que puede ser complejo y consumir muchos recursos. El proceso incluye alinear la herramienta con regulaciones como GDPR, HIPAA o estándares ISO, lo que requiere capas adicionales de funciones de seguridad y privacidad.

Este cumplimiento no solo garantiza el cumplimiento legal sino que también mejora la confianza y la comercialización de los usuarios. Sin embargo, contribuye significativamente al costo general de desarrollo, ya que requiere conocimiento experto, pruebas rigurosas y actualizaciones continuas para mantenerse alineado con los cambiantes panoramas regulatorios.

Experiencia del equipo de desarrollo y consideraciones de ubicación

La selección de un equipo de desarrollo es crucial, ya que la experiencia y la ubicación influyen directamente en el costo total. Los desarrolladores capacitados son esenciales, especialmente cuando se crea una herramienta de prueba de penetración sofisticada como Kali Linux. Aportan conocimientos vitales sobre ciberseguridad y habilidades de codificación. La ubicación juega un papel clave; Los equipos en regiones con costos de vida más altos pueden aumentar el presupuesto general.

La subcontratación a regiones más económicas puede parecer atractiva para reducir costos, pero es vital mantener un alto estándar de calidad. Equilibrar estos factores es esencial para desarrollar una herramienta de pruebas de penetración sólida y eficaz sin comprometer la seguridad y la funcionalidad.

Soporte, mantenimiento y actualizaciones de seguridad continuos

Soporte continuo, mantenimiento y actualizaciones de seguridad de una parte importante de los costos del ciclo de vida de una herramienta de prueba de penetración. Estos aspectos son esenciales para garantizar que la herramienta siga siendo eficaz contra las ciberamenazas emergentes. Las actualizaciones y el mantenimiento periódicos no sólo mejoran las capacidades de la herramienta, sino que también abordan cualquier vulnerabilidad que pueda surgir con el tiempo.

El costo de desarrollo de la herramienta de prueba de penetración similar a Kali Linux incluye estos gastos continuos, que son cruciales para mantener la relevancia y eficacia de la herramienta en el panorama dinámico de la ciberseguridad. Por lo tanto, presupuestar soporte y actualizaciones continuas es una parte integral de la inversión total en el desarrollo de una herramienta de prueba de penetración sólida y confiable.

Según los factores anteriores, el costo de desarrollar una herramienta de prueba de penetración como Kali Linux puede oscilar entre $ 40 000 y $ 300 000, o más.

Una consideración cuidadosa de estos factores de costo garantiza un enfoque equilibrado para desarrollar una herramienta sólida. Esta planificación estratégica es vital para lanzar una herramienta de prueba de penetración exitosa y eficiente en el competitivo mercado de la ciberseguridad.

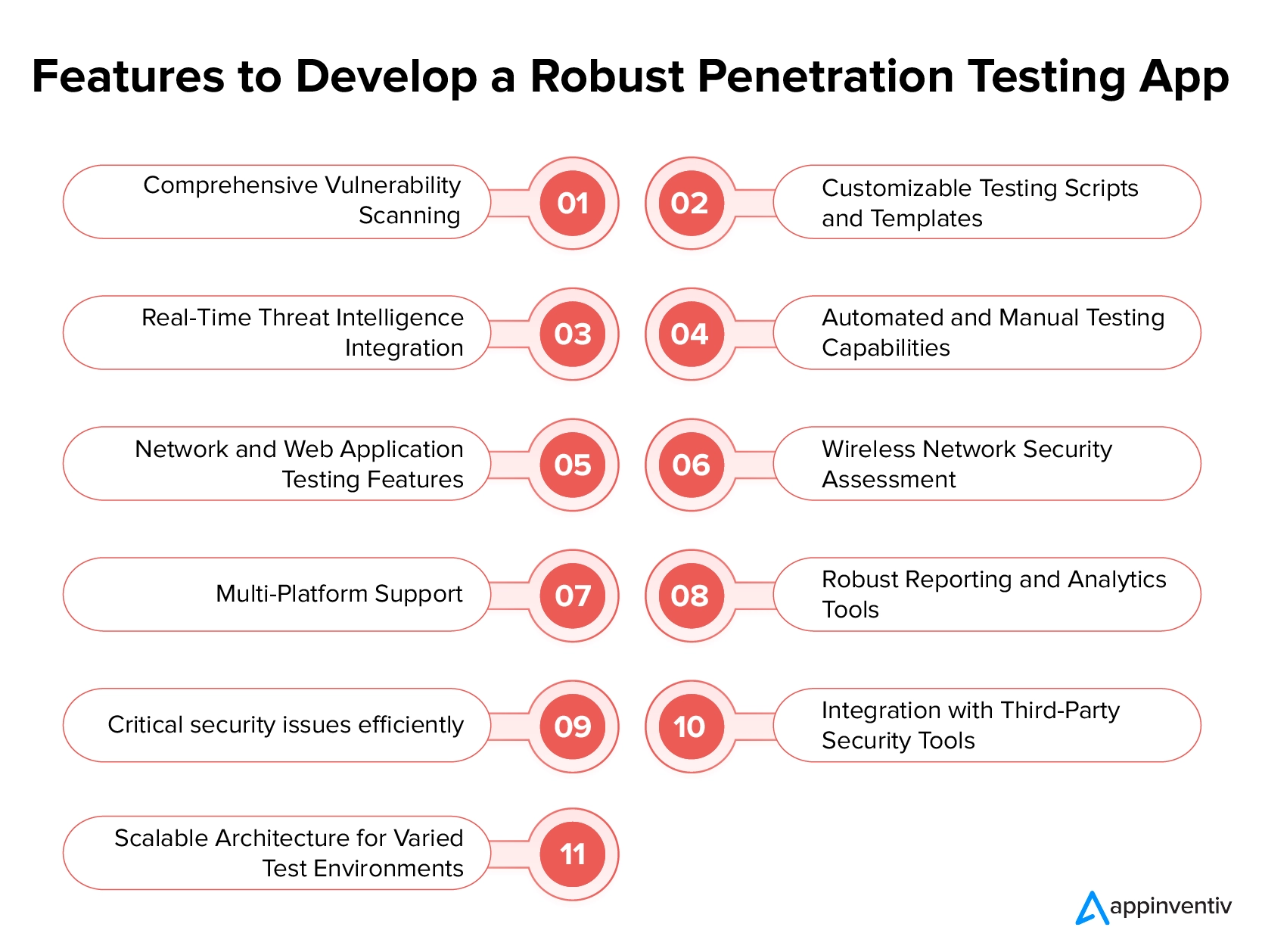

Características clave de un software de pruebas de penetración como Kali Linux

En ciberseguridad, la funcionalidad y eficiencia del software de pruebas de penetración son primordiales. Identificar las características clave que definen dicho software es esencial para comprender sus complejidades y costos de desarrollo. Estos son los atributos críticos que distinguen a las herramientas de pruebas de penetración efectivas en la industria.

Escaneo integral de vulnerabilidades

El escaneo integral de vulnerabilidades es una característica fundamental en el desarrollo de software de pruebas de penetración. Esta capacidad permite el examen exhaustivo de los sistemas para identificar debilidades de seguridad y amenazas potenciales. Al escanear una amplia gama de dispositivos de red, servidores y aplicaciones, la herramienta garantiza que ninguna vulnerabilidad pase desapercibida.

Abarca varios tipos de análisis, incluidas comprobaciones de red, aplicaciones y sistemas, para proporcionar una evaluación de seguridad completa. Esta característica es vital para la detección preventiva y la mitigación de vulnerabilidades, mejorando la postura de seguridad general de la infraestructura digital de la organización.

Plantillas y scripts de prueba personalizables

Los scripts y plantillas de prueba personalizables son esenciales para adaptar las evaluaciones de seguridad a entornos específicos. Esta flexibilidad permite a los usuarios modificar y crear scripts dirigidos a vulnerabilidades únicas del sistema. En el desarrollo de herramientas de pruebas de penetración similares a Kali Linux, esta adaptabilidad es crucial para un análisis de seguridad eficaz y exhaustivo. Permite a los evaluadores simular una variedad de escenarios de ataque, asegurando una cobertura integral.

Las plantillas personalizadas agilizan el proceso de prueba, haciéndolo más eficiente y relevante para las necesidades de seguridad específicas de la organización. Esta personalización es una característica clave que mejora la funcionalidad general y la eficacia del software de pruebas de penetración.

Integración de inteligencia sobre amenazas en tiempo real

La integración de inteligencia sobre amenazas en tiempo real es crucial para que el software de pruebas de penetración sea eficaz, ya que garantiza mecanismos de defensa actualizados. Esta característica permite que la herramienta utilice datos de amenazas actuales, mejorando su capacidad para detectar y responder a riesgos emergentes. La integración de esta inteligencia afecta el costo de desarrollar una herramienta de prueba de penetración, ya que requiere acceso a bases de datos de amenazas continuamente actualizadas.

Permite que la herramienta realice evaluaciones de seguridad más informadas y proactivas, esenciales en el panorama de amenazas cibernéticas en rápida evolución. De este modo, la inteligencia en tiempo real aumenta significativamente la eficacia de la herramienta a la hora de identificar vulnerabilidades y proteger los activos digitales contra nuevas amenazas.

Capacidades de prueba automatizadas y manuales

Las capacidades de prueba automatizadas y manuales son esenciales en un software de pruebas de penetración. La automatización acelera el proceso de prueba, lo que permite una rápida identificación de vulnerabilidades en una amplia red. Garantiza una cobertura consistente y exhaustiva sin la necesidad de una supervisión humana constante. Con la llegada de la tecnología de IA, también se puede pensar en utilizar la IA en las pruebas.

Las pruebas manuales, por otro lado, son cruciales para profundizar en sistemas complejos donde la experiencia y la intuición humanas son irremplazables. La combinación de ambos métodos proporciona un enfoque integral para las pruebas de seguridad, garantizando que se identifiquen y aborden tanto las vulnerabilidades obvias como las sutiles. Esta doble capacidad es clave para una estrategia sólida de defensa de la ciberseguridad.

Funciones de prueba de aplicaciones web y de red

Las funciones de prueba de redes y aplicaciones web son fundamentales en el desarrollo de cualquier herramienta de prueba de penetración. Estas características permiten una evaluación integral de las vulnerabilidades de la red interna y externa. Las pruebas de red se centran en identificar posibles brechas de seguridad en la infraestructura, como puntos débiles en firewalls y enrutadores. Las pruebas de aplicaciones web son igualmente cruciales y apuntan a las vulnerabilidades en aplicaciones basadas en web como la inyección SQL y las secuencias de comandos entre sitios.

Juntas, estas características brindan una visión holística de la postura de ciberseguridad de una organización. Son esenciales para garantizar que tanto las capas de red como las aplicaciones web estén protegidas contra posibles ataques cibernéticos.

Lea también: Cómo garantizar la ciberseguridad en la era del IoT

Evaluación de seguridad de la red inalámbrica

La evaluación de la seguridad de la red inalámbrica es una característica fundamental en un software de pruebas de penetración. Implica evaluar la seguridad de las redes Wi-Fi frente a accesos no autorizados y vulnerabilidades. Esta característica busca debilidades en los protocolos inalámbricos, los métodos de cifrado y los procesos de autenticación. Ayuda a identificar riesgos potenciales como contraseñas débiles, puntos de acceso no seguros y susceptibilidad a ataques como escuchas ilegales.

Es fundamental realizar evaluaciones exhaustivas de las redes inalámbricas, ya que a menudo presentan diferentes desafíos y vulnerabilidades en comparación con las redes cableadas. Garantizar una seguridad inalámbrica sólida es clave para salvaguardar la integridad general de la red de una organización y proteger los datos confidenciales.

Soporte multiplataforma

El soporte multiplataforma es una característica definitoria en el desarrollo de herramientas de prueba de penetración similares a Kali Linux. Esta característica garantiza la compatibilidad entre varios sistemas operativos como Windows, Linux, Android, iOS, etc. Permite a los profesionales de la seguridad realizar pruebas de penetración exhaustivas independientemente de la plataforma en la que se ejecuten sus sistemas de destino.

El soporte multiplataforma aumenta la versatilidad y eficacia de la herramienta, ya que puede adaptarse a diversos entornos de TI. Esta adaptabilidad es particularmente importante en infraestructuras de entornos mixtos, comunes en muchas organizaciones. Garantizar un funcionamiento fluido en diferentes plataformas es esencial para una herramienta de prueba de penetración integral y eficaz.

Sólidas herramientas de informes y análisis

Unas sólidas herramientas de análisis e informes son indispensables para que un software de pruebas de penetración sea eficaz. Estas herramientas brindan información detallada sobre las evaluaciones de seguridad realizadas, destacando vulnerabilidades y posibles infracciones. Permiten a los usuarios generar informes completos que ofrecen información clara y procesable para mejorar las medidas de seguridad. Un buen análisis también ayuda a seguir el progreso de las mejoras de seguridad a lo largo del tiempo.

Estas características son esenciales para que las organizaciones comprendan su postura de seguridad y tomen decisiones informadas. Transforman los datos sin procesar en inteligencia de seguridad significativa, lo que facilita que los equipos prioricen y aborden problemas de seguridad críticos de manera eficiente.

Integración con herramientas de seguridad de terceros

La integración con herramientas de seguridad de terceros es una característica clave de un software de pruebas de penetración. Esta integración mejora las capacidades de la herramienta al permitirle trabajar en conjunto con otras soluciones de seguridad. Facilita pruebas integrales al combinar las fortalezas de diferentes herramientas, proporcionando un análisis de seguridad más completo. Dichas integraciones pueden incluir escáneres de vulnerabilidades, sistemas de detección de intrusiones y herramientas de monitoreo de redes.

Esta característica es crucial para crear un entorno de seguridad cohesivo, lo que permite que el software de pruebas de penetración aproveche los recursos externos para obtener conocimientos más profundos y una detección más eficaz de posibles amenazas y vulnerabilidades.

Arquitectura escalable para entornos de prueba variados

Una arquitectura escalable es vital para adaptarse a diversos entornos de prueba en software de pruebas de penetración. Esta flexibilidad permite que la herramienta maneje de manera eficiente diferentes tamaños y complejidades de redes. El costo de desarrollar una herramienta de prueba de penetración está significativamente influenciado por la necesidad de escalabilidad.

Permite que la herramienta funcione igualmente bien en redes de pequeñas empresas y entornos de grandes empresas. Esta escalabilidad garantiza que la herramienta pueda crecer y adaptarse a las necesidades cambiantes de la organización, lo que la convierte en una inversión a largo plazo en ciberseguridad. Esta adaptabilidad es clave para proporcionar valor en una variedad de escenarios de prueba y requisitos del cliente.

Estas características no sólo definen las capacidades del software sino que también influyen en su costo de desarrollo. Comprenderlos es crucial para cualquiera que busque desarrollar una herramienta comparable a Kali Linux en eficiencia y alcance.

[Lea también: Sin servidor versus microservicios: ¿qué arquitectura deberían elegir las empresas?]

Pasos para desarrollar una herramienta de prueba de penetración como Kali Linux

Crear una herramienta de prueba de penetración similar a Kali Linux es un proceso complejo pero gratificante. Implica una serie de pasos estratégicos y técnicos, cada uno de los cuales es crucial para la eficacia de la herramienta. A continuación se detallan los pasos de desarrollo de la herramienta de pruebas de penetración, que lo guiarán desde el concepto inicial hasta la implementación final.

Paso 1: Definir los requisitos y el alcance de la herramienta de prueba de seguridad

Comience por identificar las necesidades y objetivos de seguridad específicos. El análisis detallado es esencial para establecer el alcance y los objetivos, formando un plan para el proceso de desarrollo. Esta fase inicial sienta las bases para una herramienta enfocada y efectiva.

Paso 2: elegir la tecnología adecuada para la ciberseguridad

Seleccionar la pila de tecnología adecuada es crucial. Debe alinearse con los requisitos de funcionalidad y escalabilidad de su herramienta. Esta decisión afecta significativamente las capacidades de rendimiento y seguridad, lo que influye en la eficacia general de la herramienta.

Paso 3: desarrollar funciones principales para las pruebas de penetración

Concéntrese en crear las funciones principales, priorizando funcionalidades como el escaneo de vulnerabilidades y el análisis de red. Asegúrese de que las funciones principales se alineen con su alcance y requisitos definidos, preparando el escenario para una herramienta sólida.

Paso 4: Probar e iterar las funciones de seguridad

Las pruebas e iteraciones exhaustivas son fundamentales para perfeccionar las funcionalidades de la herramienta. Las pruebas rigurosas identifican y rectifican cualquier falla de seguridad, garantizando la confiabilidad y efectividad de la herramienta.

Paso 5: Implementación e integración en entornos de ciberseguridad

Implemente con éxito la herramienta en diversos entornos de ciberseguridad. Esta etapa es esencial para garantizar una integración perfecta con los sistemas existentes y su aplicabilidad en el mundo real.

Paso 6: Proporcionar soporte continuo y actualizaciones de seguridad

La etapa final de soporte continuo y actualizaciones de seguridad periódicas es crucial para mantener la relevancia y efectividad de la herramienta en un panorama cibernético en evolución, completando los pasos de desarrollo de la herramienta de prueba de penetración.

Estos pasos forman la columna vertebral de un proyecto exitoso de desarrollo de herramientas de pruebas de penetración. Cumplir con ellos garantiza la creación de una herramienta poderosa y confiable, capaz de enfrentar los desafíos dinámicos de la ciberseguridad.

Appinventiv es su socio confiable en el desarrollo de herramientas de pruebas de penetración

Appinventiv es una empresa de desarrollo de software que se especializa en la creación de soluciones tecnológicas avanzadas, incluidas herramientas comparables a Kali Linux. Nuestra experiencia en el desarrollo de herramientas de ciberseguridad está respaldada por un equipo de profesionales experimentados dedicados a brindar soluciones de seguridad de primer nivel. Entendemos que el costo de desarrollo de la herramienta de prueba de penetración similar a Kali Linux puede ser una consideración importante para nuestros clientes. Es por eso que nos enfocamos en ofrecer herramientas rentables pero poderosas diseñadas para satisfacer diversas necesidades de seguridad.

Nuestro enfoque combina tecnología innovadora con planificación estratégica, garantizando que nuestros clientes reciban el mejor valor sin comprometer la calidad. Priorizamos sus preocupaciones de seguridad, ofreciendo soluciones personalizadas que se alinean con sus requisitos específicos. Con Appinventiv, obtiene un socio comprometido a mejorar su postura en materia de ciberseguridad.

Hemos tenido el placer de ofrecer soluciones de software de primer nivel a clientes como IKEA, Adidas, KFC y Domino's, por nombrar algunos. Confíe en nosotros para guiarlo en cada paso, desde el concepto inicial hasta la implementación y más allá, garantizando que su inversión en ciberseguridad genere el máximo retorno.

Conéctese con nosotros ahora.

Preguntas frecuentes

P. ¿Cuánto cuesta el desarrollo de herramientas de pruebas de penetración?

R. El costo de desarrollar una herramienta de prueba de penetración varía ampliamente según factores como la complejidad de las funciones, los protocolos de seguridad y los requisitos de integración. El rango suele oscilar entre 40.000 y 300.000 dólares. Las herramientas básicas con funcionalidades estándar son más rentables, mientras que las herramientas avanzadas con funciones sofisticadas pueden ser significativamente más caras.

P. ¿Cómo se puede lograr la escalabilidad en las herramientas de pruebas de penetración para organizaciones de diferentes tamaños?

R. La escalabilidad de las herramientas de pruebas de penetración se logra mediante el diseño de una arquitectura flexible que pueda adaptarse a diferentes tamaños y complejidades de redes. Esto implica el uso de diseños modulares y soluciones basadas en la nube para adaptarse a las necesidades cambiantes tanto de las pequeñas como de las grandes empresas.

P. ¿Cuáles son los desafíos comunes que se enfrentan durante el desarrollo de una herramienta de prueba de penetración?

R. Los desafíos comunes incluyen garantizar una cobertura de seguridad integral, integrarse con varios marcos de ciberseguridad, mantener la facilidad de uso al mismo tiempo que se brindan funciones avanzadas y cumplir con el cumplimiento normativo. Equilibrar la innovación con la practicidad y la rentabilidad también es un desafío clave.

P. ¿Cuánto tiempo lleva desarrollar una herramienta de pruebas de penetración como Kali Linux?

R. El tiempo de desarrollo de una herramienta de prueba de penetración sofisticada como Kali Linux suele tardar de varios meses a años, según el alcance, las funciones deseadas y el nivel de personalización. El proceso implica una extensa investigación, desarrollo, pruebas y refinamiento para garantizar una herramienta sólida y eficaz.