À quoi ressemble une stratégie de sécurité des appareils mobiles ?

Publié: 2020-05-07Pourquoi avons-nous besoin de la sécurité des appareils mobiles ? La réponse est très simple : éviter les violations de données.

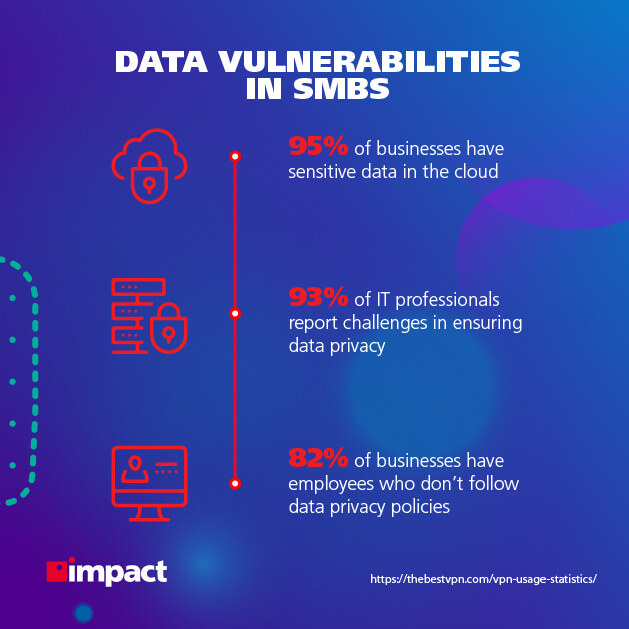

Et quelles sont les chances qu'une violation de données arrive à une PME moyenne ? Beaucoup plus élevé que ce à quoi vous pourriez vous attendre.

Un rapport de Verizon sur les violations de données l'année dernière a indiqué que 43 % de toutes les cyberattaques ciblent les petites et moyennes entreprises.

Lorsque vous considérez que près de la moitié (47 %) des PME déclarent ne pas comprendre comment protéger leur entreprise contre les cyberattaques, vous pouvez commencer à voir un environnement dans lequel les organisations sont particulièrement vulnérables.

Et les cyberattaques ne sont pas une blague ; Parmi les entreprises qui n'ont pas de plan de reprise après sinistre et qui subissent une faille majeure, 93 % d'entre elles font faillite dans l'année.

La raison pour laquelle il est important que les entreprises comprennent cela est que dire que 2020 a pris un départ difficile en termes de cybersécurité serait un euphémisme.

Sécurité des appareils mobiles et COVID-19

Le paysage actuel s'est avéré un terrain fertile pour les cybercriminels.

Les gens sont loin de leurs bureaux, souvent avec des appareils non sécurisés et sans les connaissances nécessaires pour contrer de manière proactive les cyberattaques à leur encontre.

Les pirates exploitent les peurs et les angoisses des gens et profitent d'entreprises non préparées pour gagner de l'argent.

Il y a des histoires émergentes d'escroqueries liées au COVID-19 faisant perdre 13,4 millions de dollars aux Américains à cause de la fraude, et les affirmations de Google selon lesquelles ils bloquent 240 millions de messages de spam par jour liés au virus.

Article connexe : Escroqueries liées au coronavirus : questions-réponses avec le directeur des services de sécurité du MIT d'Impact

En bref, les entreprises et leurs employés, dont la plupart travaillent à distance avec des appareils mobiles, sont plus vulnérables que jamais.

Les PME doivent agir, et vite.

Dans cet esprit, examinons les composants de base qui composent une stratégie de sécurité des appareils mobiles.

MDM

La gestion des appareils mobiles, ou MDM, est l'un des outils les plus importants qu'une entreprise puisse avoir à sa disposition.

Les MDM ont généralement été utilisés dans le passé par les organisations qui souhaitaient une visibilité sur les appareils mobiles sous leurs réseaux de bureau.

Ces dernières années, le nombre d'appareils sous un réseau donné a considérablement augmenté, grâce à ce que nous appelons maintenant l'Internet des objets.

87 % des entreprises dépendent dans une certaine mesure de l'accès de leurs employés aux applications professionnelles mobiles à partir de leurs smartphones

La technologie IoT ne se réfère pas uniquement aux ordinateurs portables et aux smartphones, mais plutôt à toute une série de technologies qui fonctionnent en réseau, notamment les téléviseurs, les imprimantes et les CVC.

Les plus pertinents pour le sujet traité aujourd'hui sont bien sûr les ordinateurs portables et les smartphones utilisés par les employés en dehors du bureau ; utilisé pour accéder aux données de l'entreprise et les gérer.

Bien qu'il puisse être relativement simple de configurer un réseau de bureau sécurisé, les travailleurs à distance effectuent leur travail sous leurs propres réseaux - difficiles à atteindre et plus difficiles encore à les amener à chaque installation, par exemple, les protections de sécurité.

C'est là qu'un MDM est utile.

Chaque appareil qui en a besoin, y compris les ordinateurs portables de l'entreprise et autres appareils de travail, peut être installé avec un agent MDM, ce qui permet sa gestion.

À partir de là, le service informatique peut surveiller à distance les appareils, pousser les mises à jour logicielles nécessaires pour corriger les failles de sécurité et effacer les données des appareils en cas de perte ou de vol.

D'autres façons dont un MDM peut aider :

- Restreindre l'accès aux applications ou aux paramètres de l'appareil

- Standardiser les appareils

- Établir des politiques de sécurité

- Activer la sécurité du réseau pour les politiques BYOD

- Provisionnement, déploiement et intégration des employés plus rapides

Filtrage avancé des spams

Quand vous imaginez un hacker, à quoi pensez-vous ? Quelqu'un construit-il un logiciel malveillant composé de lignes de code interminables pour accéder à un serveur hautement sécurisé ?

Eh bien, ce type de cybercriminalité existe, mais la plus grande menace pour les entreprises est en fait le bon vieux courrier électronique.

Les e-mails de spam destinés à inciter les utilisateurs peu méfiants à transmettre des données personnelles ou critiques pour l'entreprise sont plus communément appelés e-mails de phishing.

Le phishing était déjà une technique populaire de cybercriminalité bien avant 2020, et un aspect de la sécurité auquel les PME et les grandes entreprises ont eu du mal à faire face.

64% des organisations ont subi une attaque de phishing au cours de la dernière année

La pandémie actuelle n'a fait qu'ajouter de l'huile sur le feu à cet égard, comme elle l'a fait avec les cyberattaques en général.

Nous avons récemment publié un blog sur les cybercriminels utilisant Microsoft Sway pour créer des pages de destination exceptionnellement convaincantes qui pourraient inciter n'importe qui à saisir ses coordonnées. Nous vous recommandons également de consulter notre Q&A mentionné précédemment sur les escroqueries liées au COVID-19 avec notre directeur des services de sécurité du MIT pour mieux comprendre ce qui motive ces escroqueries et comment elles doivent être combattues.

C'est là que le filtrage avancé du spam peut considérablement augmenter vos chances de dissuader une violation.

Mais les fournisseurs de messagerie n'ont-ils pas de filtres anti-spam de toute façon ?

Eh bien, oui, mais les filtres gratuits manquent souvent de nombreuses techniques de filtrage utilisées par les filtres avancés. Quiconque possède un compte Gmail sait que le spam peut toujours passer, malgré son filtre.

Un filtre anti-spam avancé de qualité offrira les techniques suivantes :

- Filtres de messagerie basés sur la réputation

- Liste blanche

- Liste noire

- Liste grise

- antivirus

- Analyse de contenu

Antivirus nouvelle génération

La prolifération des appareils et l'essor de la technologie IoT ont non seulement créé une augmentation substantielle du nombre de terminaux qu'un criminel peut utiliser comme points d'entrée, mais ont également causé un problème avec l'approvisionnement en logiciels antivirus.

Un antivirus est nécessaire sur chaque appareil, en particulier ceux qui fonctionnent en dehors du bureau. De plus, l'antivirus traditionnel, auquel beaucoup se seront habitués, n'a tout simplement pas les capacités nécessaires pour une protection sécurisée en 2020.

L'antivirus de nouvelle génération utilise une technologie de pointe qui lui confère un avantage distinct par rapport aux solutions antivirus classiques. Des technologies telles que :

- Apprentissage automatique : les fichiers sont analysés avant utilisation à l'aide d'un bot automatisé qui peut découvrir tout élément malveillant, le tout sans aucune interruption pour l'utilisateur

- Analyse du comportement : les processus informatiques peuvent être surveillés en temps réel et détecter tout comportement anormal, mettant fin aux processus malveillants

- Renseignements sur les menaces : lorsqu'un appareil rencontre une menace, tous les autres appareils du réseau seront mis à jour pour contrer le danger sans aucune saisie manuelle.

Les entreprises ont besoin de solutions proactives qui peuvent se développer et évoluer à mesure que leurs besoins évoluent. C'est l'avantage ultime de l'antivirus de nouvelle génération.

Les petites et moyennes entreprises peuvent se décharger du stress et de la responsabilité de la gestion des mises à jour, des analyses et de la gestion des logiciels antivirus vers une solution de nouvelle génération conçue pour faire tout le travail à votre place.

Authentification multifacteur

Beaucoup d'entre nous connaissent MFA. Nous l'utilisons pour nous connecter à nos comptes bancaires et à d'autres services qui hébergent nos informations les plus sensibles.

Votre entreprise n'est pas différente - il y a des informations sensibles partout, et elles sont toutes utiles à un cybercriminel s'il met la main dessus.

Article connexe : Qu'est-ce que la cyberhygiène ?

La vérification avancée pour les utilisateurs utilisant des appareils ou se connectant à votre réseau est un moyen simple et très efficace d'éviter d'être compromis.

Les services cloud de Microsoft voient 300 millions de tentatives de connexion frauduleuses chaque jour. Ils estiment que MFA bloque 99,9 % des attaques automatisées

MFA fonctionne en combinant une méthode de connexion traditionnelle (généralement un mot de passe) avec une méthode plus personnelle, comme une empreinte digitale ou un SMS.

Alors que le personnel trouvera sans aucun doute l'AMF un peu frustrant au début, il ne fait aucun doute que certaines des organisations les plus soucieuses de la sécurité dans le pays utilisent l'AMF, c'est parce qu'elle est simple à mettre en œuvre et qu'elle fonctionne.

Il est également conseillé de disposer d'un système de gestion des informations d'identification qui protège vos mots de passe avec des méthodes de cryptage solides.

Sensibilisation à la sécurité

Chez Impact, nous parlons beaucoup de l'importance d'avoir des employés qui savent comment rester vigilants face aux cyberattaques et des mesures qu'ils peuvent prendre pour se protéger du mal.

Il n'en demeure pas moins que les employés représentent le ventre mou de votre entreprise. Souvent, ils ne savent pas comment faire face aux attaques de phishing, et il suffit d'un faux clic pour que les attaquants soient de la partie.

Selon Kaspersky, 46 % des incidents de cybersécurité de l'année dernière étaient dus à un personnel négligent ou mal informé

À la lumière de la pandémie, cette faiblesse est exploitée plus que jamais, et un mois étudié, entre le 25 février et le 25 mars, a révélé que les tentatives quotidiennes de phishing par e-mail réussies avaient été multipliées par 32.

Désormais, en travaillant à domicile, les travailleurs sont souvent totalement livrés à eux-mêmes (pour ainsi dire) en ce qui concerne la protection d'eux-mêmes et de leurs appareils mobiles contre les cyberattaques, et beaucoup d'entre eux ne sauront pas comment.

En termes simples, si vous n'investissez pas dans la sensibilisation de vos employés à la sécurité, il n'y a jamais eu de moment plus urgent pour le faire.

Les PME qui n'utilisent pas de programme de sensibilisation à la sécurité pour les travailleurs sont en train de sombrer dans la catastrophe.

Conclusion

- La prolifération des appareils mobiles a radicalement changé la façon dont les entreprises devraient aborder la sécurité des appareils mobiles

- Des outils avancés, comme le MDM, l'antivirus de nouvelle génération et les filtres anti-spam avancés sont les plumes d'une stratégie de cybersécurité performante

- Les outils de cybersécurité plus anciens et hérités ne sont souvent plus à la hauteur pour protéger un si grand nombre d'appareils

- N'oubliez pas vos employés ! Ils doivent savoir à quoi faire attention et comment protéger leurs appareils mobiles contre les dommages, en particulier compte tenu de l'environnement actuel.

À la lumière des événements récents, de nombreuses organisations se sont retrouvées à rattraper leur cybersécurité, essayant de mettre en œuvre des solutions de fortune pour rattraper le terrain perdu pendant que leurs effectifs travaillent à distance dans un avenir immédiat.

Pour en savoir plus sur la façon dont vous pouvez vous assurer que la cybersécurité de votre entreprise est en bon état pour le moment et pour l'avenir, téléchargez notre eBook, "Qu'est-ce qui fait une bonne cybersécurité pour une PME moderne?".