SentinelOne : recommandations en matière de cybersécurité pour les entreprises

Publié: 2020-02-11SentinelOne, un partenaire technologique d'Impact Networking, a proposé plusieurs recommandations de cybersécurité aux entreprises à la lumière des récentes tensions entre les États-Unis et l'Iran.

Alors que la menace de conflit physique s'est atténuée, la menace de cyberconflit est, et restera, une préoccupation majeure pour les organisations américaines de toutes tailles.

Alors que nous entrons dans la nouvelle décennie, le nombre d'attaques va augmenter.

À la lumière de cette tension récente, il existe une inquiétude bien fondée que l'Iran puisse chercher à semer la pagaille en utilisant la cyberguerre.

La cybersécurité est l'un des problèmes les plus urgents pour les entreprises modernes, et il est essentiel de tenir compte des recommandations de cybersécurité d'entreprises comme SentinelOne pour investir dans la protection de l'infrastructure réseau.

Préoccupation majeure des décideurs

Les chefs d'entreprise le reconnaissent plus que jamais.

93 % des dirigeants de PME pensent que lorsque des adversaires étrangers tenteront de violer la sécurité nationale des cyberattaques salariales, les petites entreprises comme la leur seront utilisées comme points d'entrée

Jetez un coup d'œil rapide à cette liste de cyberattaques importantes et vous constaterez que les cyberattaques se poursuivent en grand nombre depuis des années.

Pour les petites et moyennes entreprises qui n'utilisent qu'une protection de sécurité de base, les risques sont plus importants que pour des cibles plus typiques comme les banques et les agences gouvernementales.

Article connexe : Cybersécurité avancée : pourquoi un pare-feu ne suffira pas en 2020

Elles manquent souvent de formes substantielles de protection, ce qui signifie que les PME sont plus vulnérables que les grandes organisations.

Les enjeux sont également plus importants, avec 93 % des entreprises qui n'ont pas de plan de reprise après sinistre qui font faillite en un an seulement.

Le message à en tirer est clair.

Les cyberattaques continueront d'être une menace et les PME doivent être en mesure d'y faire face efficacement.

SentinelOne propose 6 recommandations de cybersécurité

1. Désactivez les ports et protocoles inutiles

« Un examen des journaux de vos périphériques de sécurité réseau devrait vous aider à déterminer quels ports et protocoles sont exposés mais pas nécessaires.

"Pour ceux qui le sont, surveillez-les pour détecter toute activité suspecte de type" commande et contrôle "."

2. Connectez-vous et limitez l'utilisation de PowerShell

"Si un utilisateur ou un compte n'a pas besoin de PowerShell, désactivez-le via l'éditeur de stratégie de groupe.

"Pour ceux qui le font, activez la signature de code des scripts PowerShell, enregistrez toutes les commandes PowerShell et activez la 'journalisation des blocs de script'."

3. Définir des politiques pour alerter sur les nouveaux hôtes rejoignant le réseau

"Pour réduire la possibilité d'appareils" malveillants "sur votre réseau, augmentez la visibilité et informez le personnel de sécurité clé lorsque de nouveaux hôtes tentent de rejoindre le réseau."

4. Sauvegardez maintenant et testez votre processus de récupération pour la continuité des activités

« Il est facile de laisser tomber les politiques de sauvegarde ou de ne pas prouver que vous pouvez restaurer en pratique.

"Assurez-vous également d'avoir des sauvegardes redondantes, idéalement en utilisant une combinaison de sites chauds, chauds et froids."

5. Renforcez la surveillance du réseau et du trafic de messagerie

« Les vecteurs les plus courants pour les intrus sont les appareils non protégés sur votre réseau et les e-mails de phishing ciblés.

"Suivez les meilleures pratiques pour restreindre les pièces jointes par e-mail et autres mécanismes et examinez les signatures du réseau.

"Une attention particulière doit être accordée aux hôtes externes qui sont ciblés par la pulvérisation de mots de passe et les tentatives de connexion par force brute.

"Les systèmes exposés à l'extérieur, où l'authentification multifacteur ne peut pas être mise en œuvre, doivent être surveillés attentivement.

"Tenter de compromettre les serveurs VPN sans 2FA (par exemple) est un TTP bien établi pour les acteurs basés en Iran."

6. Corrigez l'équipement faisant face à l'extérieur

"Les attaquants recherchent activement et exploitent les vulnérabilités, en particulier celles qui permettent l'exécution de code à distance ou les attaques par déni de service.

"Mettez en œuvre l'authentification multifacteur si nécessaire (ex : serveurs VPN)."

Atténuation future pour les petites et moyennes entreprises

La plupart des entreprises souhaitent d'une manière ou d'une autre protéger leur entreprise contre les cybermenaces.

Mais comment?

Eh bien, examinons les composants de base que vous devez avoir couverts afin d'avoir une politique de sécurité fonctionnelle.

Sécurisation du périmètre

Votre périmètre réseau est la frontière entre vous (intranet) et le monde extérieur (internet).

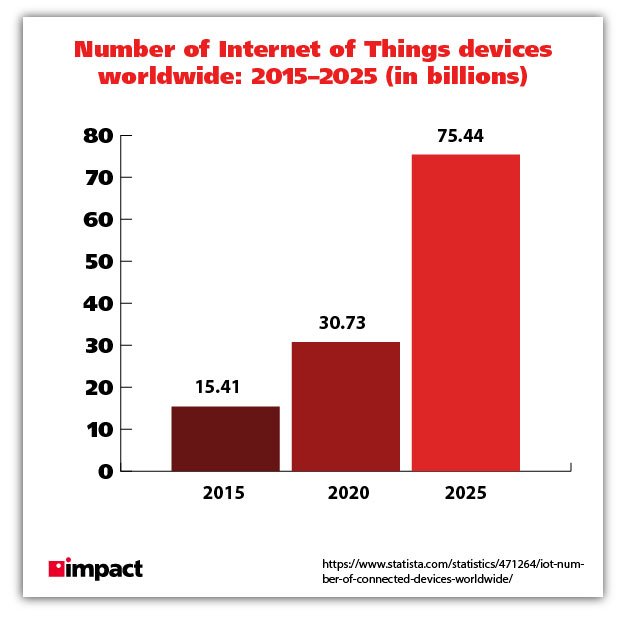

L'ère de l'Internet des objets dans laquelle nous nous trouvons a changé la donne.

Une pléthore de nouveaux appareils sont connectés à votre réseau à tout moment, ce qui signifie de nouveaux défis pour la sécurité.

Vous devez disposer d'une solution de gestion des menaces unifiée solide pour votre défense de périmètre.

De cette façon, votre réseau sera défendu contre toutes les menaces entrantes, bloquant les logiciels malveillants et autres acteurs malveillants en temps réel.

Vous devez également implémenter un pare-feu d'application Web (WAF) afin d'inspecter le trafic Web.

Cela vous donne une couverture complète, en examinant le trafic crypté et en sécurisant votre site contre les menaces telles que les attaques par déni de service (DDoS).

Protection des terminaux

Comme nous venons de le mentionner, la prévalence actuelle des appareils IoT signifie beaucoup plus de choses à protéger.

Ordinateurs portables, téléphones, tablettes, téléviseurs, imprimantes, tous sont probablement connectés au réseau dans n'importe quel bureau.

Cela crée un grand nombre de nouveaux points d'entrée pour les pirates potentiels.

En fait, l'imprimante, souvent oubliée par les travailleurs, est un appareil incroyablement vulnérable et fréquemment attaqué et utilisé pour infecter les réseaux.

Cela rend la sécurité des terminaux indispensable.

Les entreprises doivent faire tout leur possible pour s'assurer que tous les appareils fonctionnant sur le réseau sont correctement protégés par une solution antivirus de nouvelle génération.

Article connexe : Qu'est-ce qu'un antivirus de nouvelle génération ?

Authentification

La vérification avancée des utilisateurs qui se connectent à votre réseau est un moyen sûr d'améliorer considérablement votre sécurité.

Il est conseillé de disposer d'un système de gestion des informations d'identification qui protège vos mots de passe avec des méthodes de cryptage solides.

Article connexe : Qu'est-ce que la cyberhygiène ?

L'une des méthodes de vérification les plus rapidement répandues est l'utilisation de l'authentification multifacteur (MFA)

Bien que certains trouvent cela ennuyeux, les statistiques ne mentent pas.

Les services cloud de Microsoft voient 300 millions de tentatives de connexion frauduleuses chaque jour.

Ils estiment que MFA bloque 99,9 % des attaques automatisées.

En d'autres termes, cela fonctionne et la différence que fait MFA est substantielle.

Sauvegarde et restauration

Nous avons noté précédemment qu'un nombre écrasant de petites et moyennes entreprises victimes d'une cyberattaque finissent par échouer.

C'est souvent parce qu'ils n'ont pas de structure en place pour faire face rapidement à une attaque.

La reprise après sinistre est absolument cruciale et ne doit jamais être négligée.

Article connexe : Pourquoi un plan de reprise après sinistre est vital pour les PME

Avec seulement 27 % des entreprises préparées pour la continuité des activités et un tiers des entreprises ne testant pas du tout leurs plans de reprise après sinistre, il y a une tendance claire des PME à ne pas utiliser une stratégie solide pour contrer les cyberattaques

Les temps d'arrêt coûtent cher et doivent être atténués à tout prix.

Vous devriez avoir des images en double de tous les aspects de votre système d'exploitation, y compris les applications.

Ces images devraient pouvoir vous être livrées en temps opportun afin qu'un ingénieur puisse restaurer vos systèmes et vous remettre en marche dès que possible.

Comment les MSSP aident les PME

Avec de plus en plus de petites et moyennes entreprises menacées par des cyberattaques, il y a eu une demande croissante de partenaires de sécurité.

Les fournisseurs de services de sécurité gérés (MSSP) interviennent pour combler les lacunes, offrant aux entreprises un moyen simple de prendre soin de la protection de leurs données.

Un MSSP offrira une richesse d'expérience, d'expertise et de meilleures solutions pour un tarif fixe et abordable.

Article connexe : À quels services MSSP devez-vous vous attendre de la part de votre partenaire de sécurité ?

Ils procéderont à une évaluation, en prenant note de votre configuration actuelle et en vous fournissant une ventilation détaillée de l'état de votre sécurité et des points à améliorer.

Avec un partenaire de sécurité, les PME peuvent être tranquilles en sachant que les experts sont au travail.

Le marché des services de sécurité gérés valait 27,7 milliards de dollars l'an dernier ; il devrait atteindre 64,73 milliards de dollars d'ici 2025.

Alors que les cyberattaques continuent en volume et en portée, nous prévoyons que l'utilisation des services MSSP se développera tout au long de 2020 et au-delà.

Le programme de sécurité gérée d'Impact Networking offre une protection vitale en matière de cybersécurité aux clients, leur permettant de garder l'esprit tranquille en sachant que leur infrastructure informatique est surveillée et entretenue par nos experts en sécurité.

Nous avons examiné des centaines de fournisseurs pour nous assurer que notre programme utilise les meilleures solutions pour nos clients. Dans le paysage actuel, un programme complet de cybersécurité n'a jamais été aussi important.

En savoir plus sur l'offre d'Impact ici.