Les 10 principaux risques de sécurité du cloud en 2023 et comment les résoudre

Publié: 2022-12-13Des industries de tous types et de toutes tailles utilisent le cloud ces jours-ci pour une variété de services. Il peut être utilisé pour les sauvegardes de données, l'analyse de données, le développement de logiciels ou comme bureau virtuel. Mais avec une telle commodité vient toujours le risque de sécurité. Les données saisies dans le cloud sont-elles suffisamment sécurisées ? Qui y a accès et dans quelle mesure est-il protégé ?

Alors que les entreprises migrent leurs données vers le cloud, les problèmes de sécurité tels que l'exposition accidentelle des informations d'identification et la perte de données sont devenus plus courants que jamais. Au cours des dernières années, les cybermenaces se sont multipliées, rendant les solutions de sécurité cloud essentielles pour les entreprises.

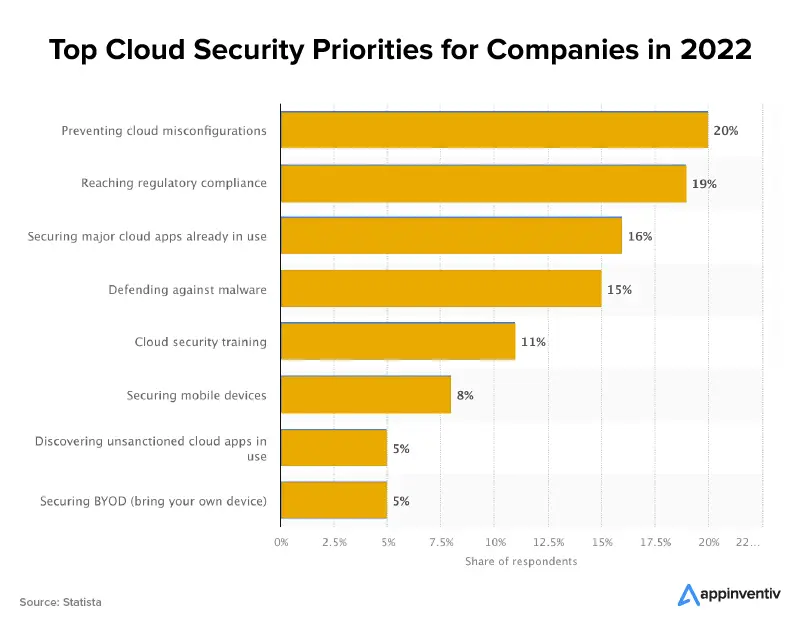

Comme indiqué par Statista, le marché mondial des logiciels de sécurité dans le cloud était évalué à 29,5 milliards de dollars en 2020 et devrait atteindre 37 milliards de dollars d'ici 2026.

Votre organisation doit donc disposer d'une stratégie solide pour se protéger contre les menaces de sécurité dans le cloud et assurer la continuité de ses activités. Mais pour avoir une stratégie de sécurité solide en place, vous devez d'abord être conscient des principaux problèmes de sécurité du cloud et de leurs solutions possibles en 2023.

Plongeons-nous !

Quels sont les 10 principaux risques de sécurité du cloud en 2023 et comment les atténuer ?

1. Violation des données

Lorsque les données confidentielles de votre organisation sont consultées et utilisées à votre insu ou sans votre consentement, nous appelons cela une violation de données. Il s'agit essentiellement d'un vol, qui se produit principalement en raison d'informations d'identification faibles ou de systèmes d'accessibilité très complexes, qui peuvent donner de mauvaises autorisations aux mauvaises personnes.

Cela peut également être dû à l'entrée de logiciels malveillants dans votre système. En cela, la plupart des attaques sont dirigées contre les systèmes de données, car c'est ce que les attaquants apprécient. Une configuration cloud inadéquate ou l'absence de protection lors de l'exécution peuvent rendre les données vulnérables au vol.

Différents types d'informations ont des conséquences différentes lorsqu'elles sont compromises. Les voleurs d'identité et les hameçonneurs achètent des données sensibles comme les numéros de sécurité sociale et les dossiers médicaux des criminels sur le dark web.

Les documents internes et les e-mails contiennent des informations sensibles qui pourraient être utilisées pour ruiner la bonne réputation d'une entreprise et faire baisser le cours de son action si elle tombait entre de mauvaises mains. Quelle que soit la motivation du vol, les violations présentent un risque sérieux pour les entreprises qui stockent des données dans le cloud.

Quelle est la solution?

Cryptage

Avec le cryptage à la périphérie du réseau, les informations sensibles peuvent être protégées avant même qu'elles ne quittent les locaux de votre entreprise et n'arrivent dans le cloud. Une fois vos données chiffrées, vous devez conserver les clés qui peuvent être utilisées pour chiffrer et déchiffrer les données.

Vous ne devez jamais conserver les clés de chiffrement dans le même programme que vos informations sensibles. En plus de s'assurer qu'ils possèdent des clés de cryptage, les services informatiques doivent régulièrement évaluer l'efficacité des protocoles de cryptage existants.

Authentification multifacteur

Non seulement l'identification et l'accès, les informations d'identification doivent également être fournies par l'utilisateur. Par exemple, entrer un mot de passe, puis recevoir une notification contenant une clé de chiffres à usage unique. De nos jours, c'est l'une des exigences standard pour atténuer les risques de sécurité du cloud. Découvrez comment implémenter un système d'authentification multifacteur dans votre application mobile.

Des études indiquent que 25 % des atteintes à la sécurité des données sont dues au phishing.

2. Violation de la conformité

Les entreprises courent un risque élevé de conséquences graves si elles tombent dans un état de non-conformité. Les réglementations telles que PCI DSS et HIPAA qui protègent les données sensibles doivent être respectées par toutes les organisations.

Le respect de ces réglementations peut vous obliger à créer une partie isolée du réseau accessible uniquement aux membres du personnel autorisés. De nombreuses organisations imposent des restrictions d'accès et ce que les individus peuvent faire lorsqu'ils y ont accès pour s'assurer que les normes de conformité sont respectées.

Si les réglementations de conformité ne sont pas respectées, l'entreprise pourrait devoir faire face à des pénalités et des amendes qui peuvent avoir un impact négatif sur l'entreprise. Malheureusement, tous les fournisseurs de services cloud ne respectent pas toutes les normes de sécurité établies par l'industrie. Un problème important survient lorsqu'un service basé sur le cloud est ajouté sans vérifier sa conformité à toutes les normes légales applicables.

Quelle est la solution?

Assurer une conformité efficace

La plupart des entreprises ont mis en place des politiques de confidentialité et de conformité pour protéger leurs ressources. De plus, un cadre de gouvernance doit définir les rôles et les responsabilités au sein de l'entreprise et garantir le respect de ces règles.

Notez les rôles et les responsabilités de chaque employé dans un ensemble de politiques. Il doit également préciser comment ils communiquent entre eux.

[Cela pourrait également vous intéresser de lire comment vous pouvez créer une application conforme aux normes PCI DSS et HIPAA.]

3. Perte de données

La perte de données est le plus grand risque qui est, la plupart du temps, irréversible. Les données peuvent être perdues pour diverses raisons - la vulnérabilité des bases de données, le stockage sur le fournisseur de services de stockage en nuage non fiable, la perte ou la suppression accidentelle des données ou la perte de vos informations d'identification pour accéder aux données.

Bien qu'un grand avantage et essentiel à la collaboration basée sur le cloud soit la simplicité avec laquelle vous pouvez partager des informations via le cloud. Cependant, cela pose d'importants problèmes de confidentialité et de sécurité, et c'est le principal problème que rencontrent les entreprises avec le cloud. Lorsque le partage d'informations via des liens publics ou un référentiel basé sur le cloud est défini sur public, toute personne disposant du lien peut y accéder, et il existe des outils conçus pour parcourir le Web à la recherche de tels déploiements cloud non sécurisés.

Quelle est la solution?

Appliquer les politiques de confidentialité

Le succès de toute entreprise dépend de sa capacité à protéger les données privées et sensibles. Le stockage d'informations personnellement identifiables d'une organisation est vulnérable au piratage et à d'autres formes de failles de sécurité. Lorsqu'un fournisseur de services cloud doit fournir des garanties de sécurité suffisantes, les entreprises doivent soit aller ailleurs, soit s'abstenir de stocker des données sensibles avec eux.

Sauvegardes

La meilleure approche pour prévenir la perte de données sous la plupart de ses formes consiste à effectuer des sauvegardes de données régulières. Vous avez besoin d'un calendrier de sauvegarde des données et d'une définition précise des données qui seront sauvegardées et de celles qui ne le seront pas. Pour l'automatisation, utilisez un logiciel de prévention des pertes de données.

[Lire aussi : Comment les entreprises peuvent-elles protéger leurs données dans les environnements cloud ?]

4. Surface d'attaque

Ce que nous appelons la vulnérabilité globale d'un environnement s'appelle sa surface d'attaque. La surface d'attaque s'agrandit à chaque nouvelle tâche. Dans certains cas, la quantité de charge de travail librement accessible peut augmenter après l'utilisation des microservices. Si vous ne la gardez pas bien gérée, votre infrastructure peut être vulnérable d'une manière dont vous n'êtes pas conscient une fois qu'elle est attaquée.

Un appel à cette heure est la dernière chose que quelqu'un veut.

Les fuites d'informations subtiles qui ouvrent la porte à une attaque font également partie de la surface d'attaque. En raison de la nature inhérente d'Internet et du cloud, vous vous exposez toujours aux attaques extérieures.

Cela pourrait être crucial pour le fonctionnement quotidien de votre entreprise, mais vous devez garder un œil dessus.

Quelle est la solution?

Segmentation et sécurité appropriées du réseau

Créez des zones de sécurité dans chacun de vos environnements et autorisez uniquement le trafic nécessaire et approprié à traverser le pare-feu. Si possible, fournissez à chaque environnement d'application (développement, préproduction et production) son propre compte cloud.

Tirez parti du principe du moindre privilège

Avec un objectif, fournir un accès et des ressources. Un développeur qui ne fait que déployer du code, par exemple, ne devrait pas avoir d'accès administratif à l'intégralité du compte cloud. Un développeur ne doit pas non plus avoir un accès constant à un environnement de travail. Fournissez-leur simplement ce dont ils ont besoin. Des outils sont disponibles pour vous aider à dimensionner correctement les comptes et les utilisateurs.

5. API non sécurisées

En plus de permettre aux entreprises de personnaliser leur service cloud, les interfaces de programmation d'applications ou API permettent également l'accès, l'authentification et le chiffrement. Au fur et à mesure que les API évoluent pour mieux servir les utilisateurs, elles présentent également un risque de sécurité plus important pour le magasin de données.

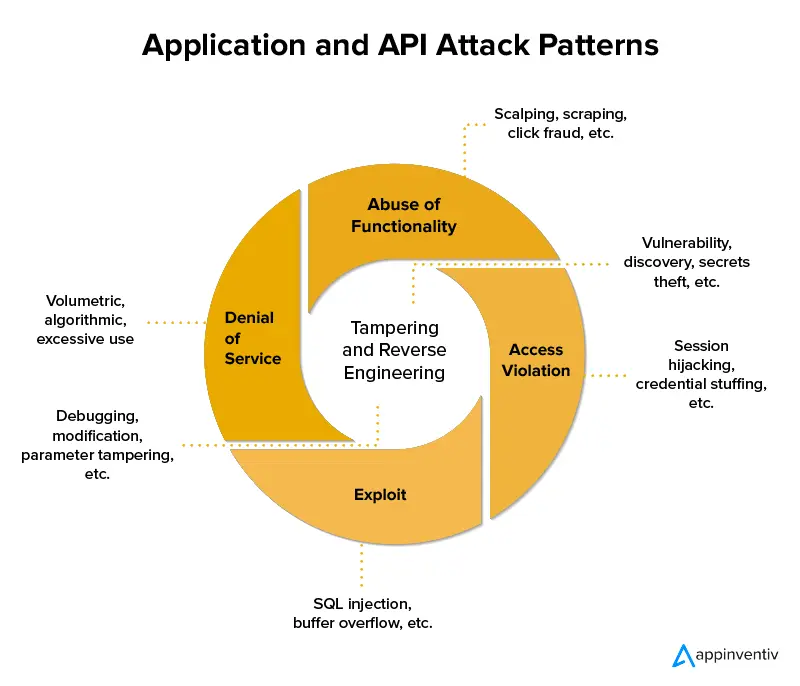

Vos données et vos systèmes pourraient être compromis si vous comptez sur des services cloud avec des API non sécurisées. Habituellement, ceux-ci sont bien documentés pour la facilité d'utilisation des clients, mais s'ils ne sont pas correctement sécurisés, ils peuvent entraîner des problèmes critiques. Pour pénétrer dans une API, les pirates utilisent généralement l'une des trois méthodes suivantes : la force brute, le déni de service ou l'homme au milieu. Vos solutions de sécurité cloud doivent être capables de s'attaquer à ces trois méthodes.

Quelle est la solution?

Fausse infraction

Les tests d'intrusion qui simulent une attaque externe sur un ensemble de points de terminaison d'API dans le but de violer la sécurité et d'accéder aux données confidentielles de l'organisation vous donneront une idée de la sécurité du système et des améliorations nécessaires.

Évaluation de la sécurité générale du système

Les audits réguliers que vous devez effectuer doivent inclure la vérification du système et de ses couches de sécurité pour vous assurer qu'il ne laissera personne pénétrer dans les API.

Si vous souhaitez en savoir plus sur la manière de lutter contre les risques de sécurité des API, rendez-vous sur notre blog, Les principaux risques de sécurité des API et comment les atténuer.

6. Mauvaise configuration

Au fil du temps, de plus en plus de services seront mis à disposition dans un environnement cloud. Aujourd'hui, il est courant pour les entreprises de travailler avec plusieurs fournisseurs.

Chaque service a une mise en œuvre unique et des subtilités qui peuvent varier considérablement d'un fournisseur à l'autre. Les acteurs de la menace continueront de profiter des failles de sécurité dans l'infrastructure cloud à moins que et jusqu'à ce que les entreprises améliorent leurs pratiques de sécurité cloud.

Quelle est la solution?

Vérifiez votre sécurité

Lors de la configuration d'un serveur cloud spécifique, revérifiez les paramètres de sécurité du cloud. Même s'il semble évident, il est ignoré au profit de questions plus urgentes comme le stockage de marchandises sans se soucier de la sécurité de leur contenu.

7. Visibilité limitée de l'utilisation du cloud

Lorsque des informations et des actifs sont transférés vers le cloud, une certaine visibilité et un certain contrôle sur ces actifs sont perdus. La visibilité limitée sur le cloud est un risque que la plupart des organisations craignent car il entraîne deux défis principaux :

- Cela provoque le « shadow IT » ou l'utilisation non autorisée du cloud par les employés.

- Cela conduit à une utilisation abusive du cloud par les utilisateurs autorisés à utiliser le cloud.

Une visibilité limitée peut être une cause de violation de données et de perte de données, car elle ouvre des risques liés à une mauvaise gouvernance et à un manque de sécurité. Le pire, c'est que ces angles morts ne permettent pas une alerte en temps opportun lorsque des problèmes de sécurité, des violations, des problèmes de performances ou de conformité surviennent.

Quelle est la solution?

Audit de la sécurité des données

Découvrez si votre fournisseur de services cloud audite régulièrement les contrôles de sécurité en place pour protéger les données personnelles et les fichiers sensibles stockés par les utilisateurs finaux sur leurs réseaux. S'ils ne le font pas, cherchez ailleurs un partenaire qui peut fournir une transparence totale concernant les mesures de sécurité mises en œuvre par leurs administrateurs système. Vous voulez à tout prix vous protéger des risques du cloud computing.

Évaluation et analyse des risques

Vous devez faire une évaluation des risques à intervalles réguliers pour garder un contrôle sur les risques potentiels. Assurez-vous également d'avoir un plan en place pour atténuer ces risques qui découlent d'une transparence partielle.

8. Violations de contrat avec des partenaires commerciaux

L'utilisation des données et les personnes autorisées à y accéder sont toutes deux limitées par les termes des contrats entre les entreprises et leurs clients. En stockant des informations sensibles dans un stockage cloud personnel sans autorisation appropriée, les employés mettent leur employeur et eux-mêmes en danger de poursuites judiciaires.

Les clauses de confidentialité dans les contrats commerciaux sont souvent rompues. Et cela est particulièrement vrai si le fournisseur de cloud se réserve le droit de divulguer toutes les données soumises à toute partie intéressée.

Quelle est la solution?

Interopérabilité

Assurez-vous que vos fournisseurs peuvent coopérer lorsque vous faites appel à plusieurs fournisseurs de cloud pour les mêmes services. N'oubliez pas d'inclure une couverture pour le transfert de données après la résiliation. L'absence de normes de données standardisées peut compliquer le déplacement des données entre les clouds. Il est crucial de garantir un accès rapide et fiable à vos données et de définir vos obligations par rapport à celles de votre fournisseur.

Sécurité des données

Les conditions fixées dans les contrats doivent tenir compte des attaques internes et externes ainsi que des erreurs humaines. Il faut parfois tenir compte du fait qu'un manquement causé par un employé mécontent peut être pire qu'un manquement causé par une attaque extérieure.

9. Piratage de comptes

La réutilisation des mots de passe et les mots de passe simples ne sont que deux exemples de mauvaise hygiène des mots de passe qui affligent de nombreuses personnes. Étant donné que vous pouvez utiliser un seul mot de passe volé sur plusieurs comptes, ce problème amplifie les dommages causés par les attaques de phishing et les violations de données.

Alors que les entreprises s'appuient davantage sur une infrastructure et des applications basées sur le cloud, le piratage de compte est devenu une menace majeure pour la sécurité du cloud. Supposons qu'un attaquant accède aux informations d'identification d'un employé. Dans ce cas, ils peuvent avoir accès à des informations ou fonctionnalités sensibles, et si les informations d'identification d'un client sont compromises, l'attaquant obtient un accès complet au compte en ligne du client. De plus, contrairement à l'infrastructure sur site, les environnements cloud offrent parfois une visibilité et un contrôle différents sur les problèmes de sécurité.

Quelle est la solution?

La planification d'urgence

En cas d'urgence majeure, telle qu'une catastrophe naturelle ou une attaque terroriste, vous avez besoin de votre gestion des risques de sécurité cloud pour jouer. Assurez-vous que votre fournisseur de stockage en ligne dispose d'un plan de continuité des activités qui décrit sa stratégie de protection des informations stockées sur ses serveurs. Demandez-leur à quelle fréquence ils testent cette stratégie de gestion des risques de sécurité dans le cloud pour s'assurer que tout fonctionne correctement.

Gestion des accès

Définissez une présentation distincte de la gestion des accès. La disposition de la gestion des accès définit l'accessibilité des informations pour les différents utilisateurs. Par exemple, les protocoles du service d'assurance qualité ne doivent pas être accessibles au service marketing et vice versa.

10. Attaque par déni de service (attaque DoS)

DoS est susceptible de se produire dans des systèmes obsolètes qui sont submergés de données et cessent de fonctionner correctement en raison de la surcharge. Ce n'est pas vraiment synonyme de piratage mais le résultat d'une telle attaque est qu'elle rend le système inutilisable ou inaccessible.

L'objectif de l'attaque par déni de service est d'empêcher les utilisateurs d'utiliser les programmes ou d'interférer avec leur flux de travail. Les deux principales catégories d'attaques DoS sont :

- Attaques violentes d'origines diverses

- Attaques compliquées visant à exploiter des processus système tels que la diffusion de contenu

Les ressources système sont gaspillées lors d'une attaque DoS, ce qui peut entraîner un certain nombre de problèmes de vitesse et de stabilité. Cela complique le chargement des applications ou rend difficile l'identification de la source de perturbation.

Vous faites probablement face à un DoS lorsque vous êtes :

- avoir des difficultés à charger un site Web spécifique

- faire face à une perte rapide de connectivité entre les appareils connectés au même réseau

Quelle est la solution?

Système de détection d'intrusion

Les entreprises utilisent des systèmes de détection d'intrusion pour se protéger contre les attaques DoS. Selon les informations d'identification de l'utilisateur et les variables comportementales, ce système aide à identifier le trafic inhabituel et fournit une alerte précoce. Il s'agit souvent d'une alerte d'effraction pour la gestion des risques de sécurité dans le cloud.

Inspection du trafic du pare-feu

L'examen du trafic entrant à travers un pare-feu pour déterminer son origine ou pour identifier le trafic bon ou nuisible afin d'aider au tri du trafic et à l'élimination du trafic indésirable peut aider à prévenir les DoS. Le blocage des adresses IP qui pourraient lancer un assaut aide également à prévenir une attaque DoS.

Tirez parti de l'expérience d'Appinventiv pour des services cloud sécurisés

Chez Appinventiv, nous comprenons le besoin de services de cloud computing sécurisés avec une architecture robuste qui ne tombe pas facilement en panne. Notre équipe interne d'ingénieurs et de concepteurs experts a acquis une immense expérience dans la livraison de plus de 200 livraisons d'applications basées sur le cloud, en gérant et en concevant des architectures cloud robustes pour plusieurs marques internationales.

Par exemple, nous avons développé une solution ERP sécurisée basée sur le cloud pour l'un des plus grands détaillants de meubles, IKEA. En travaillant sur une adresse IP privée, nous avons créé une solution permettant à chaque magasin de travailler de manière autonome tout en restant collaboratif.

De même, en fournissant une solution sécurisée de services d'analyse de données basée sur le cloud, nous avons offert au principal fournisseur de services de télécommunications une solution qui a réduit ses coûts de matériel et de maintenance de 26 %.

Avec une équipe de professionnels certifiés du cloud qui travaille avec une mission d'innovation constante fournissant des solutions matures, obtenez une solution cloud fiable et sécurisée pour éliminer tous les problèmes de sécurité du cloud. Nous fournissons un accès complet à toutes vos données cloud en temps réel et offrons une solution évolutive à votre cloud. Le cloud prendra également en charge toutes les intégrations majeures, ce qui peut vous aider à réduire une variété de risques de sécurité du cloud computing.

FAQ

Q. Le cloud est-il sûr pour mes données ?

R. Étant donné que des entreprises comme Amazon et Google peuvent embaucher des ingénieurs qualifiés et automatiser bon nombre de leurs procédures, les nuages sont généralement plus sécurisés que la plupart des centres de données privés. De plus, les fournisseurs d'infrastructure cloud fournissent des outils et des choix architecturaux pour l'isolation de la charge de travail, le chiffrement des données et la détection des menaces de sécurité cloud.

D'autre part, les clouds publics fonctionnent sur un modèle de responsabilité partagée, où l'utilisateur est responsable de la protection des données et des applications stockées sur le cloud. Selon le niveau de cloud computing, cette répartition des tâches de sécurité change.

Les équipes informatiques doivent passer par une courbe d'apprentissage pour mettre en œuvre le cloud computing car la méthode de sécurisation d'un environnement cloud diffère des procédures plus conventionnelles des centres de données. La vulnérabilité la plus fréquente à la sécurité du cloud est l'accès non autorisé aux ressources.

Q. Quelles questions essentielles dois-je poser à mon fournisseur de services cloud concernant les risques et les mesures de sécurité cloud ?

R. Bien que les questions puissent varier selon vos besoins, utilisez les questions suivantes comme guide :

- Quels cryptages de transmission de données spécifiques sont inclus dans le cloud ?

- Où se trouvent physiquement les serveurs ?

- Qui peut accéder aux données dans le cloud ?

- Quelles mesures seront prises en cas de violation de la sécurité ?

- Comment les interfaces graphiques et les API sont-elles protégées ?

- Quel niveau de support technique est disponible ?

- Quel est le rôle de mon entreprise dans la protection des données ?

Q. Quelle charge de travail dois-je transférer vers le cloud ?

R. Vous pouvez déplacer n'importe quelle charge de travail vers une architecture cloud. Pour répondre à toutes les conformités réglementaires nécessaires, vous devrez porter une attention particulière aux implications de la migration vers le cloud et à ce que son architecture assure la sécurité de vos données.