Comment l'automatisation peut-elle être utilisée pour assurer la sécurité et la conformité dans les entreprises ?

Publié: 2022-09-01Vous seriez surpris de savoir que le coût moyen d'une violation de données commence à partir de 3,92 millions de dollars principalement acquis par des petites et moyennes entreprises. En fait, les petites entreprises sont victimes de plus de 43 % des violations de données chaque année, principalement en raison de blocages de livraison de logiciels obsolètes.

Selon une étude récente de Gartner , l'automatisation de la sécurité et de la conformité dans le pipeline commercial est la principale étape de la modernisation des outils.

Par conséquent, si les entreprises cherchent à transformer et à moderniser numériquement leur livraison de logiciels , il est crucial de ne pas négliger la sécurité et la conformité. Les principaux moteurs de la sécurité des logiciels et des applications incluent le processus de développement logiciel agile , l'écosystème automatisé et les technologies modernes intégrées fonctionnant sur le flux de données stable.

Selon le rapport DevOps 2021 de Google , la technologie cloud automatisée est responsable des performances opérationnelles et technologiques évolutives de toute entreprise.

Il a également été mentionné que les entreprises qui intègrent des pratiques de sécurité automatisées tout au long de leur processus de développement sont 1,5 fois plus susceptibles d'atteindre leurs objectifs organisationnels. Cela détermine que tout ce qui concerne la sécurité et la conformité tourne autour de l'automatisation.

C'est ce dont parle cet article; ici, nous aborderons les préoccupations concernant l'automatisation de la sécurité des entreprises, les avantages et les applications de l'automatisation de la sécurité, et la manière dont les entreprises peuvent tirer parti des technologies automatisées pour sécuriser la preuve de leurs processus.

Alors commençons;

Qu'est-ce que l'automatisation de la sécurité ?

L'automatisation de la sécurité est le processus d'automatisation des tâches, y compris la détection et la réponse aux incidents et les tâches administratives. En termes simples, il s'agit d'une exécution basée sur la machine d'actions de sécurité qui peut détecter, enquêter et contrer les cybermenaces avec et sans intervention humaine.

L'automatisation pour la sécurité et la conformité profite aux industries de toutes tailles et de toutes tailles, en particulier les entreprises terrestres. La sécurité de l'automatisation est basée sur le concept de sécurité Zero Trust pour aider à gérer le cyber-risque de l'entreprise. Ici, au lieu de faire implicitement confiance aux systèmes internes et aux utilisateurs, la sécurité Zero Trust refuse ou approuve toute demande au cas par cas.

Si nous gardons de côté le facteur sécurité, le marché mondial de l'automatisation reste solide et devrait atteindre une valeur marchande de 265 milliards de dollars d'ici 2025.

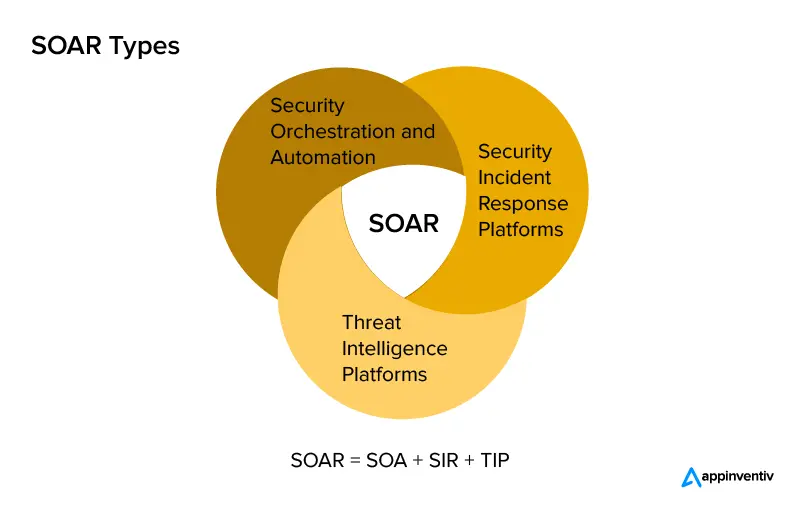

C'est pourquoi les entreprises améliorent l'automatisation de la sécurité des processus informatiques pour moderniser et valider la conformité. Si vous mettez la demande des entreprises d'automatisation en termes de sécurité et de conformité, la taille du marché SOAR (Security Orchestration, Automation and Response) devrait passer d'une valeur estimée de 1,1 milliard de dollars en 2022 à 2,3 milliards de dollars en 2027 à un TCAC de 15,8 % sur une période de six ans.

Maintenant, qu'est-ce qui relève de l'automatisation de la sécurité en plus de la protection ?

Activités impliquées dans l'automatisation de la sécurité

L'automatisation de la sécurité des entreprises a le potentiel d'identifier les futures menaces potentielles et de hiérarchiser et de trier les alertes à mesure qu'elles émergent. L'objectif principal de l'utilisation de l'automatisation dans la sécurité est d'améliorer l'agilité et d'augmenter la réponse aux incidents. Pour ce faire, à la suite des activités importantes réalisées dans le cadre du processus de sécurité de l'automatisation :

- Détecter les incidents et les menaces dans l'environnement informatique

- Suivre un flux de travail classifié pour l'analyse de la sécurité et enquêter sur des événements individuels

- Suivi de l'élément et de l'action les plus appropriés pour atténuer les risques

- Exécution d'une action d'atténuation sans aucun obstacle au flux de travail

Cet organigramme aide à la sécurité de l'automatisation des processus robotiques basée sur une stratégie de confiance zéro durable.

Voyons pourquoi votre entreprise a besoin d'une automatisation de la sécurité pour les alertes de cybersécurité.

Découvrez également comment les entreprises peuvent maintenir la cybersécurité à l'ère de l'IoT .

Pourquoi l'automatisation de la sécurité est-elle importante pour les entreprises

Dans l'écosystème numérique d'aujourd'hui, l'automatisation de la sécurité est le seul pare-feu qui élimine les risques de violation de données , renforce l'architecture de conformité globale et automatise les processus de sécurité standard. Sinon, pourquoi avez-vous besoin d'une automatisation de la sécurité ?

L'automatisation du flux de travail de sécurité élimine automatiquement les alertes de sécurité courantes afin que SecOps (Security Operations) puisse se concentrer sur le calendrier réel. De cette façon, les systèmes de conformité à la politique de sécurité n'ont pas à passer leur temps sur chaque alerte. Voici comment les entreprises utilisent la sécurité de l'automatisation :

1. Pour réduire la charge de travail SecOps et DevOps

Souvent, les développeurs ont du mal à se conformer à un système de sécurité difficile à exécuter et à authentifier. Il devient également difficile pour les autres professionnels de l'informatique de comprendre chaque alerte de sécurité entrante qui nécessite une réponse rapide.

L'automatisation de la sécurité peut aider en arrêtant automatiquement la variance entre les systèmes et les équipes. Il transforme et construit chaque alerte de sécurité en fonction des différentes priorités de l'équipe. Les professionnels n'ont qu'à suivre les instructions pour conduire l'opération en douceur.

2. Pour fonctionner efficacement

L'automatisation de la sécurité du réseau rend les opérations commerciales plus efficaces en hiérarchisant les actions des menaces entrantes et en gérant automatiquement les cyberattaques courantes dans un délai défini.

Beaucoup de ces tâches sont organisées automatiquement par des systèmes logiciels d'automatisation de la sécurité d'entreprise qui ne nécessitent aucune intervention humaine, voire moins. Avec le temps, ces systèmes deviennent intelligents et identifient rapidement les menaces.

3. Pour une détection rapide et en temps réel des menaces

L'automatisation utilisée dans la sécurité analyse le nombre n de risques entrants qui peuvent être éliminés automatiquement avec un plan d'action défini. Le processus de sécurité automatisé détecte plus rapidement les menaces telles que les attaques de phishing et les logiciels malveillants et alerte son opération de sécurité en temps réel sans aucune interférence manuelle.

4. Pour arrêter la fatigue d'alerte

La fatigue liée aux alertes de sécurité est connue pour être une menace dangereuse et puissante pour les entreprises en matière de cybersécurité. Cela se produit lorsque le système de sécurité reçoit des notifications massives, ce qui rend difficile la détection du danger réel. Il engourdit le processus de cyber-alerte, c'est-à-dire le moment où la sécurité de l'automatisation entre en jeu.

L'automatisation de la sécurité élimine les notifications et les attaques les plus courantes tout en alertant les systèmes uniquement en cas d'erreurs critiques.

5. Pour sécuriser l'installation du logiciel

Les entreprises déploient fréquemment des applications logicielles pour rendre le processus plus efficace. Ici, l'automatisation de la sécurité offre une sécurité haut de gamme tout au long du processus de développement. Il détermine les menaces de sécurité potentielles qui peuvent être traitées et corrigées au cours du processus.

En parlant de développement de logiciels et d'applications, vous voudriez également lire : Android vs. iOS : quelle plateforme est la plus sécurisée en 2022 .

Les avantages de l'automatisation de la sécurité de l'entreprise incluent également la gestion centralisée de la sécurité et l'enrichissement des tickets. Le processus consiste en divers algorithmes et pratiques pour incorporer la correction, assurer la sécurité et la conformité à l'aide de systèmes, d'outils et de logiciels automatisés.

En parlant d'outils d'automatisation, voici les exemples des outils de sécurité et de conformité d'automatisation les plus couramment utilisés par les entreprises

Types d'outils d'automatisation de la sécurité dont vous avez besoin

Grâce à l'utilisation d' API et d'outils d'automatisation, votre entreprise peut lier des solutions de sécurité autonomes, permettant une surveillance et une gestion centralisées et améliorant le partage des menaces de données sur l'ensemble de votre infrastructure de sécurité. Pour vous aider dans le processus, voici les trois catégories d'outils d'automatisation de la sécurité qui automatisent votre architecture et votre stratégie de sécurité.

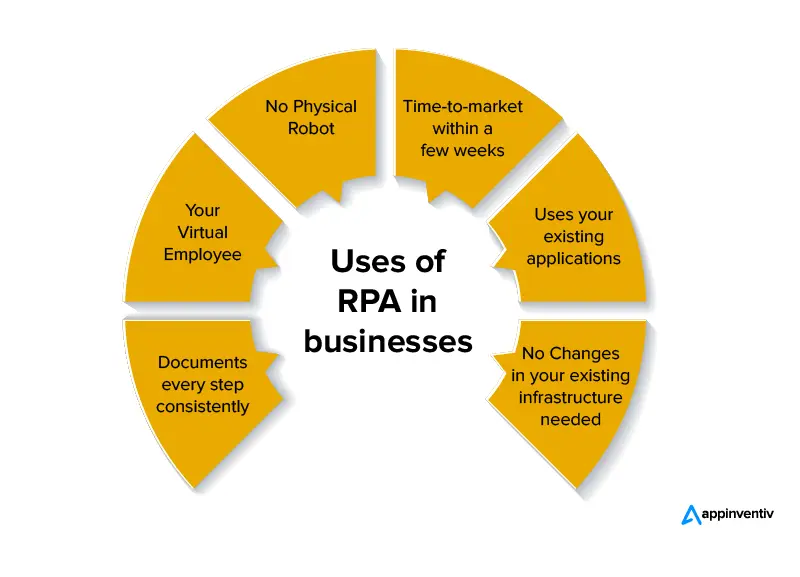

1. Automatisation des processus robotiques (RPA)

La technologie RPA est connue pour automatiser les processus de bas niveau qui ne nécessitent pas d'analyse intelligente. Les solutions RPA sont généralement basées sur le concept de « robots » logiciels qui utilisent des commandes clavier et souris pour automatiser les opérations sur les systèmes et périphériques informatiques virtualisés.

Voici quelques exemples de tâches de sécurité automatisées que les entreprises peuvent effectuer à l'aide de RPA :

- Exécution d'outils de surveillance et enregistrement des résultats

- Recherche de vulnérabilités

- Atténuation des menaces de base - par exemple, injecter une règle de pare-feu pour bloquer une adresse IP malveillante

Le seul inconvénient de l'utilisation de RPA est qu'il n'effectue que des tâches rudimentaires. Il ne collabore pas avec des outils de sécurité et ne peut pas impliquer de raisonnement ou d'analyse complexe pour guider ses actions.

Vous pouvez également consulter les applications et les avantages de la RPA dans le secteur des assurances , le secteur de la santé et le secteur financier .

2. Orchestration, automatisation et réponse de la sécurité (SOAR)

Les systèmes SOAR sont généralement une pile de solutions qui permettent aux entreprises de collecter des données sur les menaces de sécurité et de répondre aux incidents de sécurité en conséquence sans aucune interférence manuelle. Comme l' explique Gartner , cette catégorie SOAR peut être appliquée à tout outil qui définit, hiérarchise, standardise et automatise les fonctions de réponse aux incidents.

Les plates-formes SOAR permettent des opérations d'orchestration sur plusieurs processus et outils de sécurité. Ces plates-formes prennent également en charge les flux de travail de sécurité automatisés, l'automatisation des rapports et l'exécution des politiques et peuvent être facilement utilisées par n'importe quelle organisation pour automatiser la gestion et la correction des vulnérabilités.

3. Détection et réponse étendues (XDR)

Les solutions de détection et de réponse étendues (XDR) sont connues comme l'évolution de la détection et de la réponse des terminaux (EDR) et de la détection et de la réponse du réseau (NDR). L'objectif de XDR est de consolider les données de l'ensemble de l'environnement de sécurité composé de terminaux, de systèmes cloud, de réseaux, etc. De cette façon, les systèmes peuvent identifier les attaques invasives qui se cachent entre les silos de données et les couches de sécurité.

XDR peut également compiler automatiquement les données de télémétrie dans une histoire d'attaque, ce qui aide les analystes à obtenir des informations sur tout ce dont ils ont besoin pour enquêter et réagir. Ce système d'outils automatisés peut également collaborer directement avec des outils de sécurité pour exécuter des réponses automatisées, ce qui en fait une plate-forme d'automatisation complète pour les réponses et les enquêtes sur les incidents.

Les fonctionnalités d'automatisation XDR incluent :

- Corrélation des alertes et des données associées - XDR suit automatiquement les chaînes d'événements pour déterminer les causes profondes, regroupe fréquemment les alertes associées et crée des chronologies d'attaque

- Orchestration de la réponse - XDR permet une réponse automatisée via l'intégration de l'API riche, ainsi que des réponses manuelles via l'interface utilisateur de l'analyste avec plusieurs outils de sécurité.

- Détection basée sur l'apprentissage automatique - Ici, XDR inclut des méthodes semi-supervisées et supervisées pour déterminer les menaces zero-day et non traditionnelles. Ces menaces sont basées sur des lignes de base comportementales et d'autres attaques qui ont déjà franchi le périmètre de sécurité

- Interface utilisateur centralisée (UI) - XDR comporte une interface pour examiner les alertes, mener des enquêtes médico-légales approfondies et gérer les actions automatisées pour remédier aux menaces

Amélioration au fil du temps - Les algorithmes d'apprentissage automatique X DR deviennent progressivement plus efficaces pour détecter un plus large éventail d'attaques au fil du temps.

Les entreprises de processus génériques d'automatisation de la sécurité suivent

Chaque outil d'automatisation de la sécurité fonctionne différemment, c'est probablement pourquoi vous auriez besoin de services de conseil DevOps pour vous guider. Cependant, pour vous donner une idée de base, vous trouverez ci-dessous un processus générique suivi par un système de sécurité automatisé pour maintenir la sécurité et la conformité.

Dans de nombreux cas, un système de sécurité automatisé n'effectuera qu'une ou plusieurs de ces étapes, et le reste nécessitera un analyste humain :

1. Émuler les étapes d'enquête des analystes de la sécurité humaine

Cela comprend la réception d'alertes d'outils de sécurité, leur intégration à d'autres données ou informations sur les menaces, et l'analyse si une alerte est un incident de sécurité réel ou non.

2. Déterminer une action réactive

Cela comprend la détermination de l'incident de sécurité qui se produit et le choix du manuel de sécurité ou du processus automatisé le plus approprié.

3. Confinement et éradication

Ici, les systèmes de sécurité automatisés effectuent des activités automatisées à l'aide d'outils de sécurité ou d'autres systèmes informatiques pour s'assurer que la menace ne se propage pas ou ne cause pas plus de dégâts. De plus, pour éradiquer les menaces des systèmes affectés. Par exemple, dans la première étape de l'automatisation, les systèmes peuvent isoler un système infecté du réseau de serveurs et l'atténuer dans la deuxième étape.

4. Fermez le ticket ou escaladez

Ici, les systèmes automatisés utilisent des protocoles pour comprendre si les actions automatisées réussissent à atténuer la menace ou si d'autres actions sont nécessaires. Si c'est le cas, les systèmes collaborent avec des systèmes de planification d'astreinte ou de radiomessagerie pour alerter les analystes humains. Ces alertes contiennent des informations spécifiques sur l'incident en cours.

L'automatisation peut fermer le ticket si aucune action supplémentaire n'est nécessaire, fournissant un rapport complet des menaces découvertes et des activités réalisées.

Problèmes de sécurité à prendre en compte lors de l'automatisation de votre entreprise

Les préoccupations et les risques en matière de sécurité varient d'une entreprise à l'autre. Cependant, il existe diverses préoccupations communes significativement associées à l'automatisation de la sécurité. Découvrons-les en détail :

- Les robots d'automatisation sont privilégiés avec un accès authentifié aux informations d'identification sensibles requises pour accéder aux bases de données et aux applications internes. La principale préoccupation est d'exposer ces informations d'identification qui peuvent mettre en danger les informations confidentielles de votre entreprise.

- Les systèmes automatisés sont autorisés à accéder aux données utilisateur sensibles pour déplacer ces données à travers un processus métier spécifique, une étape à la fois. Cependant, ces données peuvent être exposées via des journaux, des rapports ou des tableaux de bord, ce qui compromet l'intégrité de la sécurité.

- Une autre préoccupation majeure est l'accès non autorisé aux processus métier où ils peuvent être consultés ou utilisés par des employés qui n'ont pas l'autorisation de le faire. Cela peut également conduire à une soi-disant violation de la sécurité interne.

La résolution de ces problèmes de sécurité potentiels aidera votre entreprise à assurer la sécurité de ses processus automatisés. Pendant ce temps, vous pouvez également éliminer les menaces de sécurité existantes.

Pratiques incontournables en matière de sécurité et de conformité en matière d'automatisation

Afin de lutter avec succès contre les menaces malveillantes, vous devez également connaître les pratiques de sécurité et d'automatisation pour une infrastructure conforme. Voici les quatre principales pratiques d'automatisation de la sécurité que vous pouvez suivre en tant que débutant pour commencer :

1. Faites attention à l'accès aux documents

Il est extrêmement important de contrôler qui peut afficher, modifier et partager des informations au sein de vos systèmes et appareils d'entreprise. Vous pouvez le faire en établissant des droits d'administrateur et d'utilisateur.

Vous pouvez également préciser qui a autorisé les données : un individu, plusieurs personnes ou tous les destinataires de votre formulaire. Par exemple, si vous disposez d'un rapport détaillé accessible à un responsable de votre entreprise, personne d'autre ne pourra y accéder.

2. Chiffrez vos données

Le cryptage des données sert de couche de protection supplémentaire pour toute autorisation de paiement, les données privées des clients ou les données confidentielles des utilisateurs requises dans les processus commerciaux automatisés. Il va sans dire que ces données ne doivent être transférées qu'à l'aide de canaux sécurisés.

Vous pouvez suivre la méthode de chiffrement TLS, utilisée pour transmettre les informations d'identification de l'utilisateur, l'authentification et les données d'autorisation pour toute application Web hébergée ou déploiement de services Web.

3. Empêchez la perte de données avec les pistes d'audit

Une piste d'audit est un enregistrement chronologique de toutes les modifications apportées à une base de données ou à un fichier. Ces pistes d'audit sont utiles pour identifier les modifications apportées à un document.

Toute activité effectuée au sein d'un système peut passer inaperçue sans piste d'audit. Par conséquent, la mise en œuvre de la pratique de piste d'audit est précieuse pour analyser et détecter les activités inhabituelles et les erreurs système.

4. Faites attention à la conformité spécifique à l'industrie

Les secteurs juridiques, bancaires, fintech et de la santé ont des protocoles réglementaires stricts . Le non-respect entraîne des amendes. Par exemple, l'incompatibilité avec la loi HIPAA dans le secteur de la santé peut vous coûter de 100 $ à 50 000 $, ainsi que certaines infractions passibles d'une peine pouvant aller jusqu'à 10 ans de prison.

Le monde des affaires moderne exige une entreprise qui respecte les normes strictes de sécurité et de conformité pour réglementer de manière sûre et durable à long terme. Heureusement, choisir le bon processus de développement de produit , les bons outils d'automatisation et les bons services DevOps peut vous aider à atteindre vos objectifs de sécurité.

Comment Appinventiv peut-il vous aider avec l'automatisation et la conformité de la sécurité ?

Appinventiv propose des services de conseil DevOps complets qui peuvent être utilisés pour n'importe quelle application, des systèmes destinés aux consommateurs aux produits à l'échelle de l'entreprise. Pour démarrer votre transition vers DevOps, nos consultants DevOps effectuent une analyse complète de vos besoins et vous aident à visualiser les résultats.

Nos consultants vous guident également tout au long du processus DevOps grâce à une excellente collaboration, aux meilleures pratiques et à des outils de pointe, aidant ainsi votre organisation à augmenter la fréquence et la fiabilité des versions de logiciels. Parlez à nos experts pour commencer.