Comment se conformer à HIPAA dans les tests de logiciels ?

Publié: 2022-12-19Avis de non-responsabilité - L'article ne couvre que les principaux domaines de test de logiciels de conformité HIPAA et non des éléments tels que les protections physiques telles que le non-déploiement de logiciels sur un poste de travail avec des écrans ouverts. Notez également que la stratégie dépendra des exigences de l'application, ce qui signifie qu'elle ne sera pas applicable à toutes les applications.

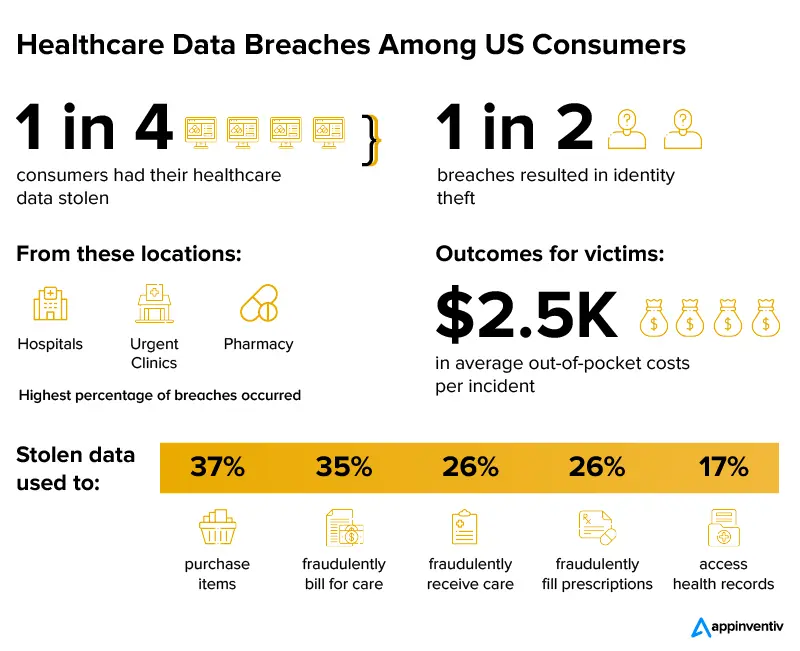

Les organisations de santé sont victimes d'incidents de violation de données à grande échelle à un rythme alarmant. Un exemple notable de cela peut être vu dans l'instance d'attaque de ransomware du Yuma Regional Medical Center qui a exposé les données de plus de 700 000 personnes en avril 2022. Le nombre croissant de cas de violation de données est également évident dans le graphique ci-dessous.

Les chiffres devenant de plus en plus inquiétants d'une année sur l'autre, les organisations médicales se tournent vers des logiciels conçus avec des mesures de protection des données inviolables pour stocker et transmettre leurs données médicales. Les organisations adhèrent à toutes les exigences de conformité HIPAA et consacrent beaucoup de temps à assurer la solidité et la sécurité du logiciel de santé intégré .

Cela met l'accent sur les tests de logiciels conformes à la HIPAA. Que se passerait-il si vous ne testiez pas les logiciels de santé en mettant l'accent sur la conformité HIPAA ? Une non-conformité aux tests logiciels HIPAA ouvrira l'application à des fuites de données et à son utilisation illégale. En plus de cela, cela entraînera des sanctions sévères de la part du département américain de la Santé et des Services sociaux.

C'est la raison pour laquelle il est nécessaire que votre équipe de développement de logiciels de santé consacre du temps à la création d'une application conforme à la HIPAA en mettant davantage l'accent sur les tests de logiciels.

Chez Appinventiv, dans notre rôle de société de développement de logiciels de santé , nous avons développé, testé et déployé avec succès des applications de santé touchant plusieurs parties prenantes, sans une seule instance de violation.

Dans cet article, nous discuterons des différentes façons de vérifier la conformité HIPAA dans votre application grâce à des tests. Mais voyons d'abord pourquoi la création d'un logiciel conforme à la HIPAA devient de plus en plus difficile.

Pourquoi est-il difficile de créer un logiciel conforme à la HIPAA ?

Alors que chaque fournisseur de services de santé met l'accent sur la sécurité pour assurer la conformité HIPAA, la complexité du secteur est telle qu'il y a des moments où certains éléments restent sans réponse. Voici ce qui se passe généralement en l'absence d'une liste de contrôle du logiciel de conformité HIPAA.

Beaucoup de données à protéger

Avant de créer une structure autour de la protection des données, les développeurs doivent avoir une compréhension complète de ce qui constitue des informations sensibles. Dans le système de santé, l'évaluation peut être difficile car les données sont stockées dans différents formats sur plusieurs sites, tels que des emplacements de stockage physiques, des systèmes EHR, des centres de données, des appareils mobiles, des bureaux de fournisseurs, etc.

Manque de ressources autour de la conformité HIPAA

La création d'un logiciel véritablement conforme à la HIPAA nécessite l'ajout d'avocats, d'architectes système, d'experts en cybersécurité et d'experts médicaux dans l'équipe. Ils contribuent tous au projet en termes de connaissances et de temps, ce qui n'est pas toujours possible en raison des coûts et des délais fixes de développement des applications de santé .

Plusieurs plateformes d'accès aux données

Toutes les plateformes du système de santé doivent être protégées par une mesure de sécurité unifiée. Cependant, une infrastructure hospitalière se compose de terminaux utilisateurs réels et numériques, de centres de données, de serveurs, de ressources cloud, etc. Pour créer une infrastructure de sécurité unifiée, il est nécessaire de se pencher sur le développement de MDM pour sécuriser les données sensibles.

Flexibilité réduite

Les logiciels conçus avec de multiples exigences de sécurité à l'esprit peuvent devenir rigides, mais les organisations de soins de santé ont besoin de flexibilité pour pouvoir gérer les expériences des patients et des médecins. Cela conduit à une situation où les développeurs doivent gérer la flexibilité et la conformité HIPAA sans compromettre l'expérience de soins de santé.

Nécessité de réévaluer la mise en œuvre de la loi HIPAA

Les tests de conformité HIPAA ne s'arrêtent pas au déploiement de l'application. Plusieurs éléments tels que les menaces de cybersécurité, les exigences HIPAA et les besoins informatiques de l'organisation de soins de santé changent constamment et pour garantir que votre logiciel reste conforme, vous devrez effectuer des audits réguliers et des mises à jour de documents.

Maintenant que nous avons examiné les éléments qui rendent difficile la création d'une application conforme à la HIPAA, il est temps d'examiner également les solutions en examinant les domaines des tests de logiciels de conformité à la HIPAA, puis les moyens de répondre, quel est le processus de Test de conformité HIPAA ?

Stratégies et domaines pour les tests de logiciels HIPAA

Pour une meilleure compréhension, nous divisons généralement les tests de logiciels de conformité HIPAA en 5 domaines clés. Il est important de savoir quels sont ces domaines. Comment vous assurez-vous que le logiciel est conforme à la loi HIPAA ?

Authentification d'utilisateur

En règle générale, l'authentification de l'utilisateur peut être l'une de ces options : basée sur la propriété, comme les cartes d'identité, basée sur les connaissances, comme l'identifiant/le mot de passe de l'utilisateur, et basée sur la biométrie, comme les empreintes digitales ou le scan du visage. Les tests logiciels sur ce front vont au-delà de la garantie d'un chemin de connexion réussi pour chaque rôle et examinent -

- Échec de connexion dû à -

- ID utilisateur et mot de passe vides

- Identifiant et mot de passe invalides

- Compte expiré ou bloqué

- Compte verrouillé

- Connexion réussie après le changement de mot de passe

- Délai d'inactivité de la connexion

- Les données de connexion ne sont pas stockées dans la mémoire de l'application

En plus de cela, il est utile de créer une structure standard des données de test, par exemple, <PatientFirstName><PatientLastName><TestName><Date><Time>. Cela aidera à identifier les utilisateurs de manière transparente.

Divulgation d'information

La divulgation d'informations fonctionne généralement avec deux catégories - l'accès basé sur les rôles et l'attribution des patients. Dans le premier cas, les utilisateurs sont regroupés en classes logiques avec des niveaux d'accès spécifiques et dans le dernier cas, le superviseur affecte les patients à un prestataire de santé pour une durée déterminée.

Il sera utile de concevoir des cas de test qui spécifient qui peut voir/modifier/ajouter/supprimer des informations auxquelles ils n'ont pas eu accès. De plus, vous devez créer une pratique où, une fois l'application désinstallée, toutes les informations EPHI doivent être supprimées et supprimées du système. La divulgation d'informations appropriées devrait être un élément clé de la liste de contrôle du logiciel de conformité HIPAA.

Des pistes de vérification

Lorsque vous examinez les pistes d'audit faisant partie des tests de logiciels HIPAA, voici les facteurs à prendre en compte.

- Chaque entrée de piste d'audit doit contenir les informations suivantes :

- Date et heure de l'action

- Identifiant ou nom de l'utilisateur effectuant l'action

- Niveau d'accès utilisateur

- L'identifiant du dossier patient sur lequel l'action s'est produite

- L'action qui a été effectuée ou tentée

- L'événement spécifique à partir duquel il a été effectué (par exemple, paiement ou dossier du patient)

- L'emplacement ou l'identifiant du système par lequel l'action s'est produite

- Les entrées doivent être conformes aux exigences de sécurité du logiciel et la piste d'audit doit être conçue pour être facilement suivie en vue d'une enquête future.

- Les entrées ne doivent pas être supprimées de la piste d'audit.

- La piste d'audit doit être conçue pour être visualisée par des comptes d'utilisateurs spécifiques.

- Toutes les tentatives de violation de la sécurité doivent être surveillées dans la piste d'audit.

- La piste d'audit doit être cryptée.

Transferts de données

Le transfert de données est un autre domaine clé des tests de conformité HIPAA où la sécurité doit être assurée pendant -

- Accès aux données entre les appareils physiques et mobiles sur lesquels l'application est installée

- Transfert de données vers un appareil externe et un emplacement

- Déplacement des données vers un emplacement de stockage hors ligne.

Lors des transferts de données, il est également important de noter que les données seront généralement cryptées (qui ne seront décryptées que par les utilisateurs autorisés). Voici les meilleures pratiques de chiffrement des données qui devraient faire partie des exigences de conformité HIPAA.

- Sécurisez les clés de cryptage pour empêcher les utilisateurs non autorisés d'utiliser les données du système.

- Chiffrez les données sensibles, quel que soit l'endroit où elles ont été stockées dans le système.

- Analysez régulièrement les performances de l'algorithme pendant le chiffrement des données.

Informations sur l'utilisation correcte des données

Enfin, l'application doit fournir des détails sur l'utilisation des données avant d'y accéder. Basé sur l'application, cela pourrait prendre la forme d'une page d'aide pour chaque opération qui inclut EPHI ou la création d'une version de formation de l'application qui permet aux utilisateurs de voir comment fonctionne le logiciel avant de donner accès à l'EPHI d'accumulation.

Voici donc les 5 domaines critiques des tests de logiciels de conformité HIPAA, mais comment s'assurer qu'ils sont appliqués dans le processus de développement d'applications de santé ?

Quelles sont les étapes pour atteindre et maintenir la conformité HIPAA dans les tests de logiciels ?

Découvrons-le dans notre prochaine section.

Étapes pour atteindre et maintenir la conformité HIPAA dans les tests de logiciels

Chez Appinventiv, lorsque nous créons une application de soins de santé, nous intégrons les exigences logicielles HIPAA dans le cycle de développement de bout en bout, en particulier les tests. Voici quelques façons d'assurer la même chose.

1. Contrôle d'accès

Conformément aux exigences de conformité HIPAA, tout utilisateur ne doit être autorisé à accéder qu'aux informations dont il a besoin pour effectuer une tâche spécifique. La réalisation de ce niveau strict de contrôle d'accès peut être obtenue grâce aux sept modes suivants :

- Une liste de contrôle d'accès qui permet à l'utilisateur d'accéder à des modules/applications/zones spécifiques.

- Un nom et un numéro distinctifs pour identifier et suivre l'identité de chaque utilisateur à l'intérieur du système.

- Accès piloté par l'utilisateur qui nécessite une authentification à deux facteurs pour entrer dans le système.

- Accès piloté par les rôles qui dépend du rôle des utilisateurs pour trouver et décider des droits d'accès.

- Accès contextuel qui limite l'accès à des heures ou des dates spécifiques dans un réseau ou un système d'information spécifique.

- Processus dédié à une situation d'urgence pour recueillir les ePHI critiques.

- Processus électroniques qui imposent une déconnexion automatique de la session électronique après un temps d'inactivité prédéterminé.

- Crypter et décrypter l'ePHI.

2. Tests de santé mentale

La première partie du protocole de test logiciel HIPAA que nous suivons consiste à exécuter un test de santé mentale dans lequel nous recherchons des défauts dans les normes de conformité HIPAA de l'application. Cela implique d'examiner des domaines tels que -

- Pour chaque rôle ou relation à haut risque, nous vérifions si l'utilisateur d'un rôle spécifique est capable de s'authentifier facilement, dispose d'un accès en vue, modification et suppression, ou d'un accès nul à une opération de composant d'application spécifique. Une fois toutes les actions effectuées, elles sont enregistrées dans la piste d'audit.

- Les cryptages sont vérifiés pour des domaines tels que les entrées de piste d'audit et EPHI dans la base de données.

3. Matrice des rôles

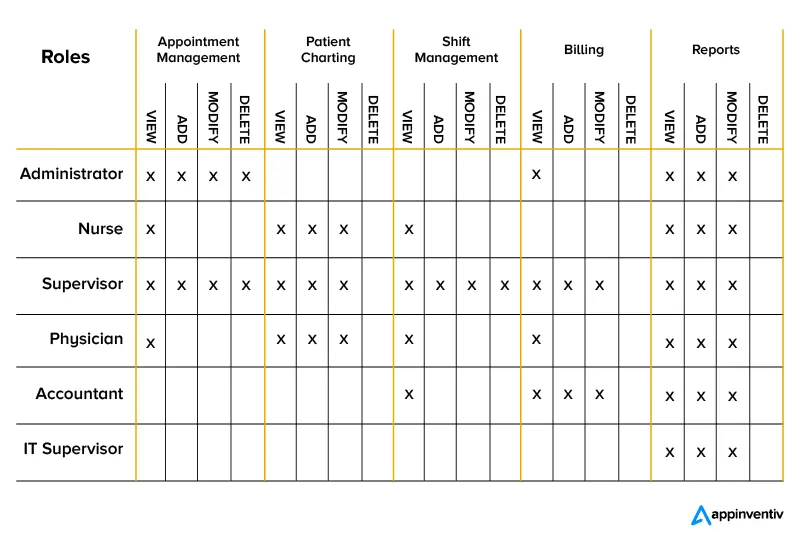

En supposant que l'application utilise un accès basé sur les rôles, il devient important d'identifier les rôles dans le système et le niveau d'accès qu'ils peuvent avoir dans l'application. Cette étape est généralement effectuée en discutant avec les clients qui nous indiquent le niveau de risque en fonction de la divulgation d'informations, la fréquence d'utilisation, le risque d'erreur et l'impact de l'erreur.

Lorsque nous effectuons des tests de santé mentale, un tableau comme celui-ci aide à identifier les niveaux de risque associés à chaque relation et à garantir que les problèmes sont détectés et résolus de manière proactive.

4. Cas de test

La troisième étape que nous suivons dans les tests de logiciels de conformité HIPAA consiste à créer des cas de test détaillés dans lesquels les mouvements des utilisateurs sont décomposés en niveaux d'action et de résultats. Détaillons-le avec un exemple d'application de rendez-vous chez le médecin.

| Cas de test | Événement |

|---|---|

| S'identifier | L'écran de connexion propose plusieurs options d'authentification. |

| Écran d'accueil | Les médecins obtiennent une vue du tableau de bord de leurs rendez-vous. |

| Gérer les créneaux de disponibilité | Le médecin dispose d'une vue calendrier modifiable pour ajouter un créneau de disponibilité. |

| Voir le rendez-vous programmé | Un écran est livré avec une liste de rendez-vous planifiés. |

| Accepter/rejeter/modifier un rendez-vous | À côté du rendez-vous prévu, le médecin a la possibilité d'accepter, de rejeter ou de reporter le rendez-vous. |

| Rejoignez la session de consultation virtuelle | Le médecin peut rejoindre une séance de consultation virtuelle par chat/appel/vidéo. |

| Télécharger l'ordonnance | Le médecin peut télécharger la capture d'écran en cliquant sur une photo de son carnet d'ordonnances. |

| Gérer le profil | L'écran s'ouvre où les médecins peuvent voir les rendez-vous, le résumé des paiements et modifier leurs détails. |

| Fermer l'application | Lorsque le médecin ferme l'application, la séance se termine. |

5. Équilibrage de charge

Les plans de basculement ou d'équilibrage de charge sont un élément essentiel de toute organisation de soins de santé, car la perte des données d'un patient peut mettre sa vie en attente.

Ils sont nécessaires pour vérifier la capacité du logiciel à poursuivre les opérations quotidiennes tout en effectuant simultanément des sauvegardes pour un flux de travail fluide. Ils aident également à déterminer si le logiciel sera en mesure d'allouer des ressources en cas de besoin et s'il sera en mesure d'identifier une situation de besoin/d'urgence. Un plan de basculement solide, lorsqu'il est correctement mis en œuvre et testé à l'envers, doit offrir une protection des données quasi complète, une perte de données faible ou nulle et une récupération instantanée en cas d'erreur.

Processus que nous suivons pour les tests de conformité HIPAA

Le processus de test d'une application de santé pour la conformité HIPAA est différent des approches de test d'application habituelles. Voici l'approche que nous suivons pour nous assurer que votre application est bien testée.

1. Analyse documentaire

Nos spécialistes de l'assurance qualité examinent la documentation du logiciel contenant ses exigences fonctionnelles et non fonctionnelles, pour créer une liste de contrôle des garanties techniques qui seront nécessaires dans votre logiciel et nous suivons cela avec un plan de test de conformité HIPAA.

2. Création de la matrice des rôles

Nous construisons un tableau matriciel des rôles qui aide à identifier les rôles d'utilisateur actuels et le niveau de risque lié à l'exécution de plusieurs opérations telles que l'affichage, l'ajout, la suppression et la modification d'ePHI.

3. Planification et conception des tests

- Le processus commence par définir les événements de test nécessaires pour vérifier la conformité du logiciel avec les garanties techniques HIPAA telles que l'évaluation des vulnérabilités, les tests fonctionnels et les tests de pénétration.

- Ensuite, nous définissons la composition de l'équipe du groupe de test - le nombre d'ingénieurs de test, d'experts en automatisation, de testeurs de sécurité, etc.

- Suite à cela, des scénarios de test et des cas de test pertinents sont construits.

- Ensuite, nous décidons de la part de l'automatisation des tests.

- Ensuite, nous écrivons des scripts autour de l'automatisation des tests, sélectionnons et configurons les outils d'automatisation des tests pertinents.

- Enfin, nous préparons l'environnement de test obligatoire et les données de test.

4. Exécution et rapport du test

- Nous exécutons des tests manuels et automatisés conformément aux scénarios de test prédéfinis.

- Signalez les écarts de conformité HIPAA identifiés.

- Enfin, nous suggérons les mesures correctives nécessaires.

Avec cela, nous avons examiné plusieurs aspects du test d'une application qui remplit toutes les exigences HIPAA en plus du processus que nous suivons pour tester l'application. Alors que nous fermons l'article, regardons comment tout cela se traduit en coût.

Le coût des tests de conformité HIPAA

Le coût des tests HIPAA lorsqu'ils sont choisis au niveau individuel dépend des éléments suivants -

- Le type et la complexité du logiciel de santé

- Le nombre de rôles utilisateur différents.

- Les garanties de test technique HIPAA applicables.

- Les types de tests nécessaires.

- La quantité d'efforts requis pour l'automatisation des tests.

- La complexité et le nombre de cas de test.

- Le modèle d'approvisionnement de test logiciel choisi (interne ou externalisé).

- Les coûts des outils de test de sécurité

Avec ces cinq pratiques de test de logiciels HIPAA et le processus que nous suivons pour les tests de conformité HIPAA, nous nous assurons que nous construisons une application prête pour la conformité qui est prête à changer le monde numérique tout en restant à tout moment à l'épreuve des violations. Pour ce faire, nous conservons la liste de contrôle du logiciel de conformité HIPAA comme base des efforts de conception, de développement et de maintenance.

Si vous recherchez de l'aide pour créer ou tester une application prête pour HIPAA déjà développée, contactez -nous dès aujourd'hui.