Réglementations de conformité informatique pour les industries aux États-Unis – Garantir que votre entreprise est conforme aux technologies informatiques

Publié: 2024-02-01La sécurité des données est universellement acceptée comme l’un des éléments fondamentaux de la réussite d’une entreprise. Sous l'influence de la numérisation et de la connectivité mondiale qui atteignent leur apogée, il est devenu essentiel pour les entreprises de garantir une sécurité extrême à leurs données et à celles de leurs utilisateurs. Pour garantir que les entreprises n'échouent pas dans le processus, plusieurs organismes de réglementation sont passés à l'avant-garde en matière de conformité à l'échelle de l'industrie.

Ces conformités, autrefois limitées aux secteurs à forte densité de données comme la Fintech, la santé, le commerce électronique, etc., ont lentement commencé à faire leur apparition dans l'adoption technologique. À la lumière de cela, la préparation à la conformité est devenue obligatoire pour toute entreprise opérant en mettant l’accent sur des offres numériques basées sur la technologie – un mandat qui comporte ses avantages et ses implications en termes de coûts. À titre de référence, le coût moyen du maintien de la conformité pour les organisations de tous les secteurs dans le monde est de 5,47 millions de dollars, tandis que la non-conformité peut leur coûter en moyenne 4 005 116 $ de pertes de revenus.

Dans cet article, nous allons plonger dans le domaine des réglementations en matière de conformité informatique en examinant les raisons pour lesquelles la conformité est nécessaire, les conformités réglementaires au niveau du secteur et, en fin de compte, les effets secondaires du non-respect des normes de conformité.

Pourquoi la conformité dans le secteur informatique est-elle si importante ?

La conformité et la sécurité informatiques sont nécessaires pour protéger la vie privée des clients, des employés et des entreprises et pour accroître la confiance que les clients ont dans une entreprise. Lorsque les entreprises respectent des normes élevées de confidentialité et de sécurité numérique via des normes de conformité, leurs clients finissent par se sentir en sécurité lorsqu'ils utilisent leurs services.

Même si vous laissez les clients de côté, l'importance des réglementations de conformité informatique aux États-Unis peut toujours être considérée comme ayant un impact durable sur la réputation et les revenus de votre entreprise. Par exemple, le coût de la non-conformité peut se traduire par une perte moyenne de 5 107 206 $ pour les entreprises, de lourdes sanctions juridiques et une perte d’opportunités commerciales associées à l’incapacité de s’associer avec une entreprise qui opère dans une zone géographique à forte conformité.

Alors que la conformité et les réglementations de l’industrie deviennent si répandues dans l’espace numérique, pourquoi les entreprises ont-elles encore du mal à s’y conformer ? Voici quelques raisons que nous avons identifiées après avoir participé au parcours numérique de plus de 300 entreprises.

- BYOD : permettre aux employés d'utiliser leurs appareils pour le travail permet d'économiser énormément d'argent. Mais en l’absence d’une politique BYOD appropriée, les entreprises perdent également la concentration nécessaire pour rester en conformité.

- Gestion des fournisseurs tiers : les fournisseurs sont extrêmement importants lorsqu'il s'agit d'aider les entreprises à fonctionner. Cependant, en transférant des données vers un fournisseur tiers, vous vous exposez à des vulnérabilités et à des violations de données.

- Mises à jour logicielles : l'espace technologique moderne est en constante évolution. Pour suivre le rythme, les éditeurs de logiciels publient fréquemment de nouvelles mises à jour. Cependant, les contraintes de temps empêchent les entreprises de mettre à jour leurs logiciels en temps réel, ce qui les rend incapables de rester en sécurité et à jour en matière de conformité.

- IoT : L'Internet des objets connecte les appareils intelligents. Mais la sécurité des réseaux IoT est encore médiocre, vous devez donc vous assurer que les appareils sont fréquemment testés pour détecter les violations ou qu'ils sont connectés à un réseau qui ne peut pas accéder aux données sensibles.

Maintenant que nous avons examiné les raisons pour lesquelles il est essentiel de respecter les normes de conformité de l'industrie, passons aux réglementations sectorielles et aux moyens par lesquels vous pouvez garantir que vos produits/entreprises y sont alignés.

Liste sectorielle des exigences de conformité informatique

Même si chaque secteur est différent, l'essentiel de la conformité réglementaire informatique dans tous les différents secteurs est plus ou moins le même : la protection des données des utilisateurs et des informations commerciales contre les parties malveillantes.

Soins de santé

Bien qu'il existe une multitude de conformités informatiques dans le domaine de la santé à l'échelle mondiale, HIPAA et HITECH sont deux des conformités les plus importantes généralement suivies par les entreprises dans ce domaine. Chez Appinventiv, nous suivons ces deux conformités ainsi que d'autres dans nos efforts de développement de produits logiciels. Résultat? Nos clients – LIVIA, Diabetic U et Shoona étaient prêts à être conformes le jour où ils ont quitté notre usine.

HIPAA

La loi HIPAA (Healthcare Insurance Portability and Accountability Act) met en évidence l’utilisation et la divulgation des informations de santé pour préserver la vie privée des patients. La règle de conformité en matière de sécurité informatique des soins de santé est conçue pour garantir que les informations de santé des individus sont protégées tout en permettant le flux d'informations nécessaire à la promotion de soins de santé de haute qualité.

Pour s'aligner sur la conformité HIPAA dans le secteur de la santé, toutes les entités doivent :

- Assurez-vous que l'intégrité, la confidentialité et la disponibilité des informations électroniques de santé protégées (e-PHI) sont conformes à la loi HIPAA.

- Identifier et protéger contre les menaces attendues pour la sécurité des informations

- Protéger contre l’utilisation ou la divulgation non autorisée de données non autorisées par la conformité

HITECH

La prochaine conformité informatique en matière de soins de santé est la loi HITECH (Health Information Technology for Economic and Clinical Health). Il a été créé pour promouvoir l’utilisation et l’adoption significatives de l’information et de la technologie en matière de santé. Il examine les problèmes de sécurité et de confidentialité liés au transfert électronique d’informations sur la santé.

Pour se conformer à la conformité HITECH dans le secteur de la santé, les organisations doivent :

- Protéger les e-PHI des patients

- Générez toutes les ordonnances électroniquement

- Mettre en place un système d'aide à la décision clinique

- Utiliser la saisie informatisée des commandes des fournisseurs (CPOE) pour les commandes de laboratoire, de médicaments et d'imagerie diagnostique

- Offrir aux patients un accès rapide aux dossiers électroniques

- Participer à l’échange d’informations sur la santé

- Participez aux rapports de santé publique

- Informer toutes les personnes concernées dans les 60 jours suivant la découverte d'une violation d'informations de santé protégées et non sécurisées.

Éducation

Les établissements d'enseignement travaillent avec des informations sensibles sur les employés et les étudiants, des données de recherche et des informations provenant d'organismes gouvernementaux. Pour protéger cet ensemble de données, les organisations doivent maintenir le respect de la conformité FERPA.

La Family Educational Rights and Privacy Act (FERPA) est une loi fédérale de gouvernance informatique aux États-Unis qui protège les données et la confidentialité des dossiers scolaires des étudiants. Il leur donne, ainsi qu'aux parents, le contrôle des dossiers scolaires et empêche les établissements d'enseignement de révéler des informations personnellement identifiables dans les dossiers scolaires.

Voici les principales exigences réglementaires de conformité informatique de la FERPA :

- Effectuer une formation FERPA obligatoire pour les administrateurs, les enseignants ou autres responsables de l'école

- Rappelez chaque année aux élèves leurs droits

- Donner un consentement permettant aux parents ou aux élèves éligibles de consulter les dossiers à tout moment

- Protéger les données personnelles identifiables des étudiants

Fintech et banque

Étant l’un des secteurs les plus ciblés par les pirates informatiques, le domaine des logiciels financiers appelle à des restrictions de conformité réglementaire plus strictes que celles imposées à d’autres secteurs. Voici la liste des conformités dans le secteur financier qui devraient être suivies par les entreprises de ce secteur.

PCI DSS

La norme de sécurité des données de l'industrie des cartes de paiement (PCI DSS) est une combinaison de normes de sécurité conçues pour garantir que chaque entreprise qui accepte, traite, stocke et transmet les informations de carte des utilisateurs doit maintenir un environnement sûr. Nos développeurs fintech maîtrisent parfaitement les détails de la conformité – une expertise reflétée dans le projet USA MedPremium qui a atteint la conformité PCI DSS le jour de son déploiement.

Voici ce qu’implique la conformité informatique pour les institutions financières :

- La conformité PCI nécessite l'installation et la maintenance d'une configuration de pare-feu qui protégerait les informations des titulaires de carte.

- N'utilisez pas les valeurs par défaut fournies par le fournisseur pour les mots de passe système

- Protéger les données stockées localement

- Crypter la transmission des données des titulaires de carte sur tous les réseaux publics ouverts

- Utiliser et mettre régulièrement à niveau un logiciel antivirus

- Créer et maintenir des applications et des systèmes sécurisés

- Restreindre l’accès aux données des titulaires de carte à ce que les entreprises doivent strictement savoir

- Suivez et analysez chaque accès aux données du titulaire de la carte et aux ressources réseau

- Tester régulièrement les processus et les systèmes de sécurité

- Maintenir une politique axée sur la sécurité de l’information

GLBA

La loi Gramm-Leach-Bliley (GLBA) s'applique à toute institution financière qui propose des conseils financiers ou d'investissement, des assurances ou des prêts à ses clients. Cette conformité dans le secteur de l'assurance oblige les institutions à révéler comment elles protègent les informations des clients et quelles politiques de partage d'informations elles ont mises en place.

Voici les règles à suivre pour la conformité informatique GLBA pour les institutions financières :

- Confidentialité financière : la règle de confidentialité financière met en évidence la manière dont les institutions financières collectent et diffusent des informations financières privées. Ils devraient offrir aux clients la possibilité de se retirer de la politique de partage d'informations chaque année.

- Sauvegarde : les règles basées sur les sauvegardes déterminent la manière dont les institutions doivent utiliser des mesures de sécurité pour protéger les données de leurs clients contre les cybermenaces. Ces mesures consistent à utiliser des logiciels appropriés, à former les employés et à tester les vulnérabilités des logiciels.

- Prétexte : la partie prétexte de la conformité dans le secteur financier empêche les entreprises de collecter des informations sous prétexte.

Loi Sarbanes-Oxley

La loi Sarbanes-Oxley (SOX) est une autre conformité obligatoire dans le secteur financier du secteur bancaire. Elle appelle à une divulgation transparente et complète des données financières de l'entreprise. Chaque société cotée en bourse, une entreprise lançant son introduction en bourse doit répondre à cette norme. La norme oblige les entreprises à divulguer des informations financières précises et complètes afin que les parties prenantes puissent prendre des décisions d'investissement éclairées.

Voici les exigences de conformité et les réglementations populaires de l’industrie fintech aux États-Unis

- Fournir des états financiers qui ont été audités par un tiers à la SEC

- Signaler les changements importants au public

- Concevoir, mettre en œuvre et tester les contrôles internes

- Rédiger une déclaration annuelle sur les contrôles internes et leur étendue, signée par la direction et auditée par un auditeur tiers

Alors que PCI DSS, GLBA et SOX constituent trois des conformités fintech les plus importantes aux États-Unis, d'autres réglementations dont les entreprises doivent se méfier incluent Dodd-Frank, EFTA et la réglementation E, CFPB, SOC 2 et ECOA.

Fabrication

Comme d’autres secteurs, les entreprises manufacturières sont également responsables de la protection des données des employés, des clients, de l’organisation et du gouvernement. Voici les différentes conformités auxquelles ils doivent se conformer.

NERC-CIP

La conformité à la protection des infrastructures critiques de la North American Electric Reliability Corporation (NERC CIP) dans l'industrie manufacturière vise à protéger l'intégrité de toutes les infrastructures de services publics en Amérique du Nord. Chaque propriétaire, opérateur et utilisateur de système électrique en vrac doit adhérer aux normes de fiabilité approuvées par la NERC.

Les conditions préalables pour satisfaire à la conformité NERC CIP dans l’industrie manufacturière comprennent :

- Identifier et classer tous les actifs

- Affecter un fonctionnaire aux questions liées à la sécurité

- Créer et gérer des politiques de protection des actifs

- Proposer une formation de sensibilisation à la sécurité aux employés

- Effectuer des vérifications approfondies des antécédents des employés

- Créez des contrôles de gestion des accès en fonction des besoins

- Développer des périmètres de sécurité électronique – physiques ou virtuels

- Gérer tous les points d'accès distants sécurisés

- Créer et suivre des plans et périmètres de sécurité physique

- Maintenir les contrôles de sécurité du système avec la gestion des ports et des services, la gestion des correctifs, la journalisation des événements de sécurité, la prévention des logiciels malveillants, la gestion des comptes partagés et la gestion des informations d'identification

- Créer une stratégie de réponse aux incidents de cybersécurité qui comprendrait également la continuité des opérations, les plans de récupération, la sauvegarde et la restauration

- Maintenir la gestion des vulnérabilités et le changement, y compris la gestion des cyberactifs transitoires

- Protéger les informations du cybersystème BES via la catégorisation et la protection des informations et l'élimination des médias

- Établissez des communications sécurisées avec le centre de contrôle

- Mettre en place des politiques de sécurité de la chaîne d’approvisionnement

ITAR

Le Règlement sur le trafic international des armes (ITAR) examine le développement, l'exportation et l'importation de tous les articles de défense, la fourniture de tous les services de défense et le courtage d'articles de défense. Son objectif principal est d’empêcher que des éléments et des données liés à la défense ne tombent entre de mauvaises mains.

Les exigences de conformité ITAR dans l’industrie sont les suivantes :

- Inscrivez-vous auprès du Département d'État

- Intégrer un programme de conformité ITAR documenté qui comprendrait le suivi et l'audit de toutes les données techniques

- Prendre des mesures pour protéger les données spécifiques aux éléments figurant sur la liste des munitions des États-Unis

OREILLE

Les Règlements sur l'administration des exportations (EAR) réglementent l'exportation, la réexportation et le transfert d'articles militaires moins sensibles, d'articles commerciaux ayant des applications militaires et d'articles purement commerciaux sans usage militaire évident.

Voici ce que comprend la sécurité des informations de conformité EAR :

- Classez votre article à l'aide de la liste de contrôle du commerce

- Établir des normes écrites de conformité à l’exportation

- Développer une évaluation continue des risques du programme d’exportation

- Créer un manuel de politiques et de procédures

- Fournir une formation et une sensibilisation continues à la conformité

- Effectuer une vérification continue des sous-traitants, des clients, des produits et des transactions

- Respecter les exigences réglementaires en matière de tenue de dossiers

- Surveillance et audits de conformité

- Créer un programme interne pour gérer les problèmes de conformité

- Prendre les mesures correctives appropriées en réponse aux violations des exportations

Conformités supplémentaires suivies par toutes les industries

Bien que celles énumérées ci-dessus soient des listes de normes de conformité informatique par secteur, il existe également des réglementations complémentaires qui sont suivies par les entreprises en plus de celles-ci. Examinons-les également.

RGPD

Le Règlement Général sur la Protection des Données (RGPD) est la loi sur la confidentialité et la sécurité la plus stricte au monde. Le règlement est entré en vigueur en 2018 pour protéger la vie privée et la sécurité des citoyens de l'UE. Le RGPD s'applique à toute organisation qui traite les données personnelles ou fournit des biens et services aux citoyens ou résidents de l'UE.

Lorsque nous travaillions sur Slice, dès que nous avons entendu l’idée, nous savions que nous devions le préparer au RGPD – ce que nous avons réalisé en suivant les exigences à la lettre.

Voici en quoi consiste la conformité réglementaire informatique au RGPD :

- Réaliser un audit des informations sur les données personnelles de l’UE

- Informez les clients pourquoi vous utilisez et traitez leurs données

- Évaluez les activités de traitement des données et améliorez la protection des données grâce à des stratégies telles que les mesures de protection organisationnelles et le cryptage de bout en bout.

- Construire des accords de traitement de données avec les fournisseurs

- Nommer un délégué à la protection des données (si nécessaire)

- Désigner un représentant dans la région UE

- Savoir quoi faire en cas de violation de données

- Se conformer à toutes les lois nécessaires sur les transferts transfrontaliers

CCPA

Le California Consumer Privacy Act (CCPA) donne aux clients californiens le contrôle des informations que les entreprises génèrent à partir d'eux. Les règles du CCPA s'appliquent à toutes les entreprises à but lucratif qui opèrent en Californie et effectuent les tâches suivantes :

- Avoir un revenu annuel brut de plus de 25 millions de dollars

- Acheter, vendre ou distribuer des informations personnelles sur 100 000 consommateurs, appareils ou foyers californiens ou plus.

- Générer 50 % ou plus de leurs revenus annuels grâce à la vente d'informations sur les résidents californiens

Les exigences pour satisfaire à la conformité CCPA dans l’industrie comprennent :

- Informer les consommateurs de l'intention de collecter leurs données

- Fournir aux utilisateurs un accès direct et facile à la politique de confidentialité

- Donner aux consommateurs leurs informations dans les 45 jours suivant la demande

- Supprimer les données personnelles des consommateurs en fonction de leur demande

- Permettre aux consommateurs d'annuler les campagnes de vente et de marketing qui collectent leurs informations personnelles

- Mettre à jour la politique de confidentialité chaque année

NIST

Le cadre volontaire de cybersécurité du National Institute of Standards and Technology (NIST) permet aux entreprises de toutes tailles de comprendre, gérer et réduire leurs risques de cybersécurité.

Voici les conditions requises pour la conformité de la sécurité informatique du NIST :

- Identifier et catégoriser toutes les données qui doivent être sauvegardées

- Effectuer des évaluations des risques en temps opportun pour établir des contrôles de base

- Établir la base de référence pour des contrôles minimaux pour protéger les informations

- Enregistrez les contrôles de base par écrit

- Établissez des contrôles de sécurité autour de tous les systèmes en ligne et informatiques

- Suivre en permanence les performances pour évaluer l’efficacité

- Surveillez en permanence tous vos contrôles de sécurité

AML-KYC

Un sous-ensemble de l'AML, le processus Know Your Customer (KYC) est mené pour vérifier et vérifier l'identité de chaque client et empêcher que des activités illégales ne se produisent dans le logiciel, telles que le blanchiment d'argent ou la fraude. Nous avons aidé un certain nombre de nos clients, notamment Slice, Exchange, Asian Bank, etc., à adhérer à la conformité KYC-AML dans le secteur informatique. Comment? En suivant les bases de la conformité dans leur intégralité.

- Effectuer un programme d'identification des clients - Recueillir des données sur le nom, l'adresse, le numéro de contact, la nationalité, la date de naissance, le lieu de naissance, la profession, le nom de l'employeur, le but de la transaction, le propriétaire véritable et le numéro d'identification.

- Due diligence client à trois niveaux : simplifié, de base et amélioré

- Surveillez en permanence les transactions de vos clients par rapport aux seuils intégrés à vos profils de risque

Lisez aussi : Technologie Blockchain pour KYC : la solution au processus KYC inefficace

WCAG

Les lignes directrices pour l'accessibilité du contenu Web sont un ensemble de multiples critères et lignes directrices de réussite selon lesquels les applications et les sites Web Web sont considérés comme accessibles aux personnes handicapées et handicapées. En tenant compte des exigences de conformité et des réglementations de ce secteur, nous avons créé Avatus, une plate-forme qui est aujourd'hui utilisée confortablement par les personnes ayant des besoins particuliers.

- Niveau A : Il s'agit du niveau de base des WCAG, qui garantit que toutes les fonctionnalités d'accessibilité de base sont en place.

- Niveau AA : Le niveau AA aborde un plus large éventail de problèmes d’accessibilité. Cette étape comprend les éléments de niveau A ainsi que d'autres normes rigoureuses, visant à améliorer l'accessibilité pour un large éventail de handicaps, comprenant l'identification des erreurs et le contraste des couleurs.

- Niveau AAA : Le niveau le plus exhaustif, le niveau AAA comprend tous les critères des niveaux A et AA, avec des exigences supplémentaires plus rigoureuses. Tout en visant le niveau AAA, un site Web doit être rendu hautement accessible, ce que les entreprises ne doivent pas nécessairement viser.

Comment les organismes de réglementation abordent les intégrations technologiques

Jusqu’à présent, nous avons examiné les nombreuses normes de conformité et de sécurité informatiques au niveau du secteur. Il ne reste plus qu'à examiner la manière dont les organismes de réglementation abordent les intégrations technologiques dans les produits numériques. Les deux technologies sur lesquelles nous nous concentrons ici sont l’IA et la Blockchain.

À l’échelle mondiale, un thème commun parmi les réglementations basées sur l’IA est l’accent mis sur la responsabilité et la transparence. Les gouvernements plaident pour la mise en place de mécanismes de responsabilisation luttant contre les préjugés, protégeant la discrimination et tenant les développeurs responsables du modèle d’IA qu’ils construisent.

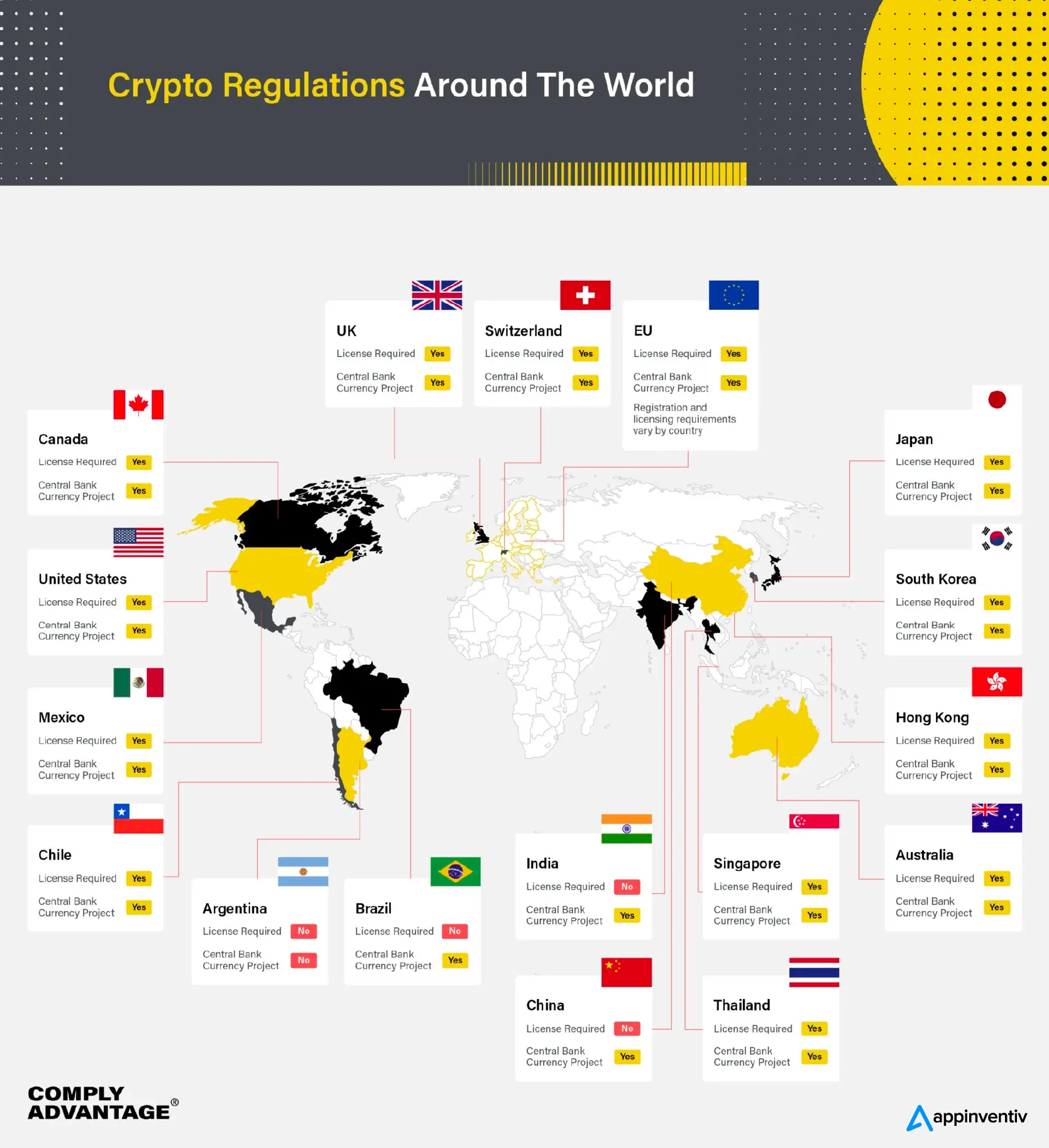

La blockchain a une histoire similaire à partager avec les pays qui continuent d’élargir leurs réglementations pour s’aligner sur les innovations qui se produisent dans l’espace décentralisé. Voici un aperçu des réglementations cryptographiques nationales en vigueur dans le monde entier.

Comment garantir la conformité dans le développement de produits ?

Après avoir examiné en profondeur la liste des conformités dans le secteur informatique, dans différents secteurs, je suis sûr que vous devez vous demander par où commencer dans le parcours de préparation à la conformité. La réponse courte et pratique serait de trouver les bons partenaires, en fonction de l'étape à laquelle vous vous trouvez dans le cycle de vie du produit.

Cela signifie que si vous créez un produit qui sera opérationnel dans un secteur fortement en conformité, vous devriez vous associer à un fournisseur de services de conseil informatique comme nous. Nous ne consultons pas seulement les entreprises sur les moyens de se conformer, mais disposons également d'une expertise dédiée dans la création de produits numériques qui respectent les normes de conformité logicielle aux États-Unis et dans le monde.

En revanche, si vous êtes à un stade où votre produit est opérationnel mais n'est pas conforme, vous aurez deux options : soit vous associer à un expert en conformité, soit encore une agence de développement de logiciels comme nous qui a travaillé avec plusieurs entreprises orientées vers la conformité. .

Quoi qu’il en soit, nous espérons que l’article vous donnera toutes les informations dont vous auriez besoin sur les réglementations de conformité informatique et que vous arriverez désormais confortablement à un stade où vous saurez quelle réglementation vous convient et ce dont vous auriez besoin pour être prêt à y adhérer.

Prêt à vous conformer aux principales normes réglementaires de votre secteur ? Entrer en contact.

FAQ

Q. Qu'est-ce que la conformité en informatique ?

A. La conformité dans les secteurs, y compris l'informatique, est l'état d'adhésion aux politiques élaborées par les organismes de réglementation locaux et mondiaux. Pour le domaine informatique, les politiques tournent généralement autour de la sécurité des données en transit et au repos.

Q. Pourquoi chaque entreprise doit-elle prêter attention à la conformité informatique ?

A. La conformité dans le secteur informatique est cruciale pour protéger la vie privée des clients, des employés et des entreprises et pour accroître la confiance que les clients ont dans une entreprise. De plus, assurer la gouvernance informatique aux États-Unis peut être considéré comme ayant un impact durable sur la réputation et les revenus de votre entreprise.

Q. Comment savoir à quelle réglementation mon entreprise doit-elle se conformer ?

R. Vous trouverez la réponse pour respecter les bonnes réglementations en matière de conformité informatique en examinant vos concurrents ou en consultant une équipe de développement de produits logiciels comme la nôtre, qui possède l'expertise nécessaire pour travailler avec des industries exigeantes en matière de conformité.