Démystifier le Mobile Edge Computing : comment il révolutionne les réseaux mobiles

Publié: 2024-05-15Les réseaux mobiles sont sur le point de connaître une transformation majeure, largement motivée par l’avènement de l’informatique mobile de pointe. Cette technologie, qui rapproche les capacités de traitement des sources de données, améliore considérablement les performances du réseau. En conséquence, les entreprises et les consommateurs commencent à percevoir des avantages tangibles.

Pour les entrepreneurs qui cherchent à innover dans le domaine des technologies mobiles, il est crucial de comprendre l’impact et le potentiel de l’informatique mobile de pointe. En permettant un traitement des données plus rapide et en réduisant la latence, cette technologie permet aux entreprises de développer de nouvelles applications et services capables de répondre en temps réel aux besoins des utilisateurs. Cela ouvre également des opportunités pour des fonctionnalités de sécurité améliorées, car les données peuvent être analysées et protégées plus près de leur source.

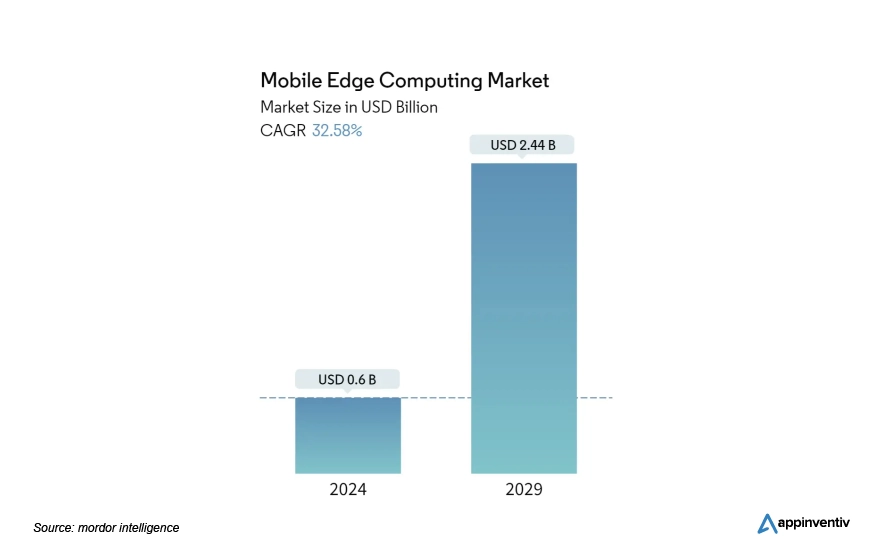

Selon les rapports, la valeur marchande de l'informatique mobile de pointe devrait atteindre 2,44 milliards de dollars d'ici 2029, signalant une solide trajectoire de croissance de 32,58 % de 2024 à 2029. Cette part de marché croissante souligne l'importance croissante de l'informatique mobile de pointe dans le paysage technologique. .

Avec des secteurs allant des soins de santé à l’industrie manufacturière et à la vente au détail, les implications de l’informatique mobile de pointe sont vastes et variées. À mesure que la technologie évolue, son intégration dans les systèmes existants et le développement de nouvelles applications deviennent essentiels pour les entreprises qui cherchent à rester en tête dans leurs secteurs respectifs.

Si vous êtes une entreprise prête à vous lancer sur ce marché prometteur, le moment est venu d’explorer comment l’informatique mobile de pointe peut servir de pierre angulaire à de nouvelles entreprises commerciales disruptives. Ce blog explorera le potentiel de transformation de l'informatique mobile de pointe, offrant des informations aux entrepreneurs désireux de capitaliser sur ces développements.

Comment fonctionne l'informatique de périphérie mobile ?

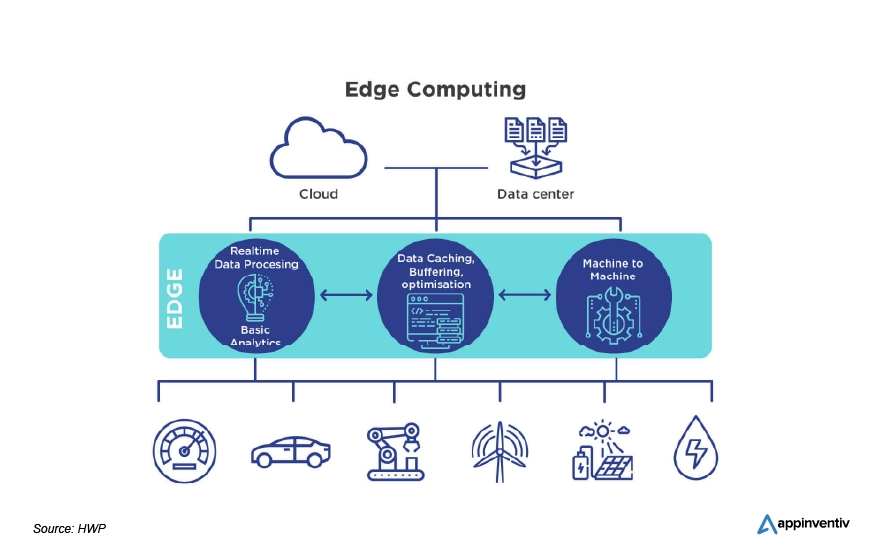

Le Mobile Edge Computing (MEC) révolutionne la façon dont les données sont traitées au sein des réseaux mobiles, faisant passer la dynamique d'un traitement centralisé à une approche plus localisée. En situant les ressources informatiques plus près de l'origine des données, juste à la limite du réseau mobile, MEC minimise la latence et améliore l'efficacité du traitement des données. Ce positionnement est crucial pour les applications nécessitant un traitement en temps réel et une action immédiate.

MEC fonctionne en déployant des serveurs petits mais puissants à proximité des utilisateurs mobiles. Ces serveurs, souvent situés dans des tours de téléphonie cellulaire ou dans des sous-réseaux, gèrent directement les données générées par les appareils mobiles. Cette configuration accélère non seulement les vitesses de traitement des données, mais réduit également considérablement la distance que les données doivent parcourir par rapport aux systèmes cloud traditionnels.

L'un des avantages les plus significatifs de MEC est l'amélioration de la sécurité des réseaux mobiles. En traitant les données localement, les informations sensibles sont moins exposées aux vastes étendues d’Internet, où elles sont plus susceptibles aux violations. Ce traitement local signifie que les données peuvent être analysées et traitées dans les limites sécurisées du réseau périphérique, améliorant ainsi la protection des données.

De plus, MEC prend en charge un large éventail d'applications, depuis les solutions IoT dans les villes intelligentes jusqu'aux analyses en temps réel dans les soins de santé et la fabrication. La flexibilité de cette technologie permet une approche sur mesure, répondant plus efficacement aux exigences spécifiques des différents secteurs.

En intégrant MEC dans les réseaux mobiles, les fournisseurs peuvent offrir à leurs clients non seulement des services plus rapides et plus fiables, mais également une sécurité et une efficacité opérationnelle accrues. Ce changement marque une évolution significative dans l’architecture des réseaux mobiles, soulignant le rôle de l’edge computing dans l’avenir de la technologie.

Avantages du Mobile Edge Computing pour les entreprises

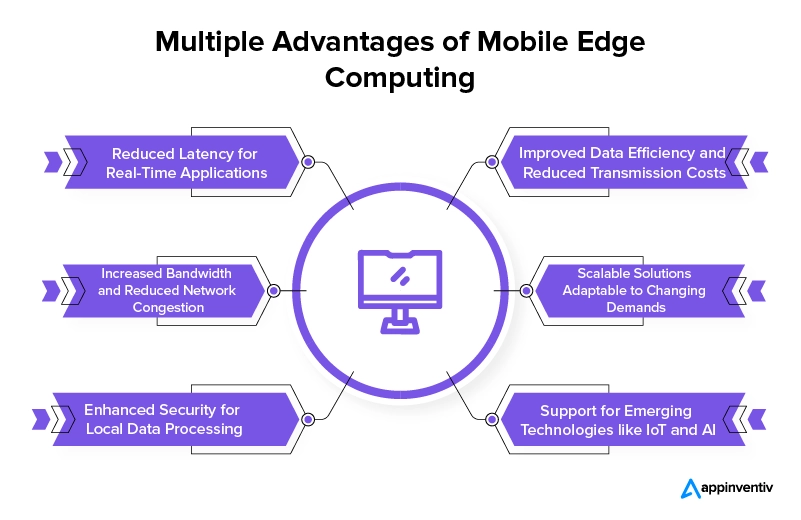

Mobile Edge Computing (MEC) offre des capacités de transformation pour les réseaux mobiles. Il optimise les performances et améliore considérablement l'expérience utilisateur. Voici les avantages de l’informatique mobile de pointe que les entreprises doivent comprendre :

Latence réduite pour les applications en temps réel

Le Mobile Edge Computing améliore considérablement les temps de réponse pour de nombreuses applications, notamment celles nécessitant de l’immédiateté. Un exemple clé est l’informatique mobile de pointe 5G, qui prospère en minimisant les retards dans les communications réseau. Cette réduction de la latence est cruciale pour les applications en temps réel telles que le streaming vidéo, les jeux en ligne et l'analyse de données en direct.

En traitant les données plus près de la source, ces applications fonctionnent de manière plus fluide et plus efficace, offrant une expérience utilisateur fluide. La capacité de gérer les données localement sans les renvoyer vers des centres de données centralisés marque une amélioration substantielle des performances du réseau.

Augmentation de la bande passante et réduction de la congestion du réseau

Le Mobile Edge Computing (MEC) offre une amélioration significative de l’efficacité du réseau en augmentant la bande passante disponible. Cette technologie réduit la pression sur les ressources du réseau central en gérant le traitement des données à la périphérie du réseau. Ce traitement local réduit les échanges de données, atténuant ainsi la congestion du réseau.

En répartissant les tâches de traitement des données, MEC permet un trafic réseau plus fluide et une qualité de service améliorée. Cette configuration est particulièrement avantageuse dans les zones densément peuplées où une augmentation de la bande passante et une réduction de la congestion du réseau sont essentielles. Il garantit des connexions stables et rapides, ce qui est crucial pour les entreprises et les consommateurs qui dépendent fortement des services cloud et des applications de streaming.

Sécurité améliorée pour le traitement des données locales

Le Mobile Edge Computing (MEC) renforce considérablement la sécurité des données en les traitant localement plutôt que de les transmettre sur de plus longues distances vers des centres de données centralisés. Cette approche minimise l'exposition aux menaces de sécurité potentielles lors de la transmission de données, améliorant ainsi la protection globale des informations sensibles.

Le traitement des données locales inhérent aux architectures MEC joue un rôle central dans le renforcement de la sécurité des réseaux mobiles. En gardant les données proches de leur source, MEC réduit les vulnérabilités et augmente le contrôle sur l'intégrité et la confidentialité des données. Cette stratégie de sécurité localisée est essentielle pour les secteurs traitant des données critiques, tels que les soins de santé, la finance et les services gouvernementaux.

Efficacité des données améliorée et coûts de transmission réduits

Le Mobile Edge Computing (MEC) optimise la façon dont les données sont traitées dans les environnements réseau, conduisant à des opérations plus efficaces et à une réduction des frais généraux. En traitant les données localement à la périphérie du réseau, il réduit considérablement la quantité de données devant être envoyées à des serveurs distants, ce qui entraîne une baisse des coûts de transmission et des temps de réponse plus rapides.

L’intégration de la technologie informatique mobile 5G améliore encore cette efficacité. Grâce aux capacités de la 5G, telles que des débits de données plus élevés et une fiabilité du réseau, MEC peut fournir des services de traitement de données encore plus robustes. Cette synergie réduit la latence et les coûts tout en améliorant les performances globales des réseaux mobiles.

Solutions évolutives et adaptables aux demandes changeantes

Mobile Edge Computing (MEC) fournit un cadre flexible qui peut évoluer efficacement pour répondre aux demandes fluctuantes. Cette évolutivité garantit que les ressources réseau sont optimisées, s'adaptant dynamiquement aux changements du trafic utilisateur et de la charge de données sans dégrader les performances. En permettant une gestion des ressources plus réactive, MEC prend en charge un fonctionnement du réseau plus efficace.

L’évolutivité de MEC est l’un des avantages essentiels de l’informatique mobile de pointe. Il permet aux réseaux d'étendre ou de réduire leur capacité selon les besoins, ce qui le rend idéal pour des conditions variables, telles que des pics provoqués par des événements ou des fluctuations régulières de la demande. Cette adaptabilité garantit que les réseaux restent robustes et que la qualité du service est maintenue de manière constante.

Prise en charge des technologies émergentes telles que l'IoT et l'IA

Le Mobile Edge Computing (MEC) est particulièrement bien adapté pour prendre en charge les technologies émergentes telles que l'Internet des objets (IoT) et l'intelligence artificielle (IA). En traitant les données à proximité de leur source, MEC réduit la latence et améliore la réactivité nécessaire au fonctionnement efficace de ces technologies. Cette capacité de traitement local permet une analyse des données en temps réel et une prise de décision essentielle pour les appareils IoT et les applications d'IA.

La gestion locale des données et la puissance de traitement font partie des principaux avantages de l’informatique mobile de pointe. Ces fonctionnalités permettent aux systèmes IoT et IA de fonctionner de manière plus efficace et fiable, favorisant l’innovation et élargissant les applications potentielles de ces technologies de pointe dans divers secteurs.

Les avantages de l’informatique mobile de pointe incluent une efficacité et une sécurité améliorées, révolutionnant ainsi le fonctionnement des réseaux. Cette technologie établit de nouvelles normes en matière de connectivité mobile.

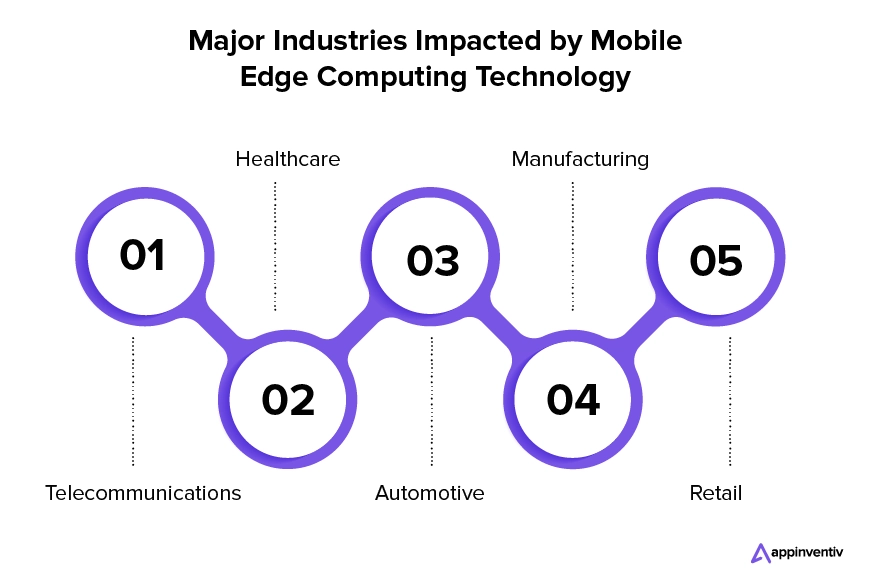

Impact du Mobile Edge Computing sur diverses industries

Le Mobile Edge Computing (MEC) remodèle les industries grâce à ses capacités innovantes. Sa polyvalence s'étend à de nombreux secteurs, améliorant ainsi l'efficacité et les performances. Voici les impacts des applications mobiles Edge Computing sur diverses industries.

Télécommunications

Le Mobile Edge Computing (MEC) a considérablement transformé le secteur des télécommunications en rapprochant les ressources informatiques de l'utilisateur, améliorant ainsi la vitesse et la fiabilité des services mobiles. Cette avancée permet aux réseaux de télécommunications de gérer plus efficacement des volumes de données élevés, soutenant ainsi l’augmentation de l’utilisation des données mobiles.

Un aspect important de cette transformation est le renforcement de la cybersécurité. En traitant les données localement, MEC minimise le risque de violation de données lors de la transmission. Ce traitement local sécurise non seulement les données des utilisateurs, mais renforce également le cadre de sécurité global des réseaux de télécommunications, les rendant plus robustes face aux cybermenaces.

Soins de santé

Le Mobile Edge Computing (MEC) offre des possibilités de transformation pour le secteur de la santé en permettant une gestion plus efficace des données de santé en temps réel. Il peut potentiellement révolutionner les systèmes de surveillance des patients et les capacités d’intervention d’urgence en réduisant considérablement la latence. MEC pourrait permettre une analyse instantanée des données directement à la périphérie, là où fonctionnent les dispositifs de surveillance de la santé, facilitant ainsi les décisions et interventions médicales immédiates.

Bien que l'objectif principal de MEC dans le domaine des soins de santé soit d'améliorer l'efficacité opérationnelle et les résultats pour les patients, il contribue également à la cybersécurité de l'informatique de pointe. Cette intégration garantit que les données sensibles des patients restent sécurisées, ajoutant une couche cruciale de protection des données au sein de ces solutions de soins de santé innovantes.

Automobile

Le Mobile Edge Computing (MEC) pourrait améliorer considérablement les capacités des véhicules connectés et autonomes dans l’industrie automobile. En permettant le traitement des données en temps réel à proximité des véhicules, MEC ouvre la possibilité d'une prise de décision plus intelligente et plus rapide, ce qui est crucial pour la conduite autonome. Cela pourrait conduire à de meilleures réponses aux conditions de circulation, à la sécurité routière et à la dynamique de conduite globale, remodelant ainsi la façon dont les véhicules interagissent avec leur environnement.

MEC contribue à renforcer la sécurité des réseaux mobiles dans les communications véhicule-vers-tout (V2X). Cela garantit que les données échangées entre les véhicules et les infrastructures routières restent sécurisées, améliorant à la fois la connectivité et la protection.

Fabrication

Le Mobile Edge Computing (MEC) pourrait transformer considérablement le secteur manufacturier en optimisant les processus de production et en améliorant le contrôle opérationnel en temps réel. En traitant les données sur site, MEC permet aux fabricants de surveiller et d'ajuster instantanément leurs opérations, améliorant ainsi l'efficacité et réduisant les temps d'arrêt. Ce potentiel s'étend à la maintenance prédictive avancée, où l'analyse immédiate des données permet de prévenir les pannes d'équipement avant qu'elles ne surviennent.

L'intégration de l'informatique mobile de pointe 5G peut accélérer ces avantages, en offrant un traitement des données encore plus rapide et une meilleure connectivité entre les installations de production. Ces applications informatiques mobiles de pointe promettent de rendre les usines plus intelligentes, plus sûres et plus réactives aux changements dans les demandes de production et la dynamique de la chaîne d'approvisionnement.

Vente au détail

Le Mobile Edge Computing (MEC) pourrait considérablement améliorer le secteur de la vente au détail en permettant un engagement client et une efficacité opérationnelle améliorés. Par exemple, MEC permet le traitement en temps réel des données client, prenant en charge un marketing personnalisé et des offres promotionnelles instantanées directement sur les appareils mobiles des clients. Cette réactivité peut améliorer considérablement l’expérience d’achat et augmenter la satisfaction des clients.

Les applications informatiques mobiles de pointe dans le commerce de détail s'étendent à la gestion des stocks. En traitant les informations localement, MEC garantit que les niveaux de stock sont mis à jour en temps réel, facilitant ainsi un suivi des stocks plus précis et un réapprovisionnement plus rapide. Cela conduit à un fonctionnement plus fluide et à un meilleur alignement de l’offre sur la demande des consommateurs.

En termes simples, l’influence de MEC est profonde et transformatrice et continue de générer des progrès significatifs dans tous les secteurs.

A lire aussi : – Un guide complet sur l’impact de la Deep Tech sur les industries

Défis et considérations de sécurité dans le Mobile Edge Computing

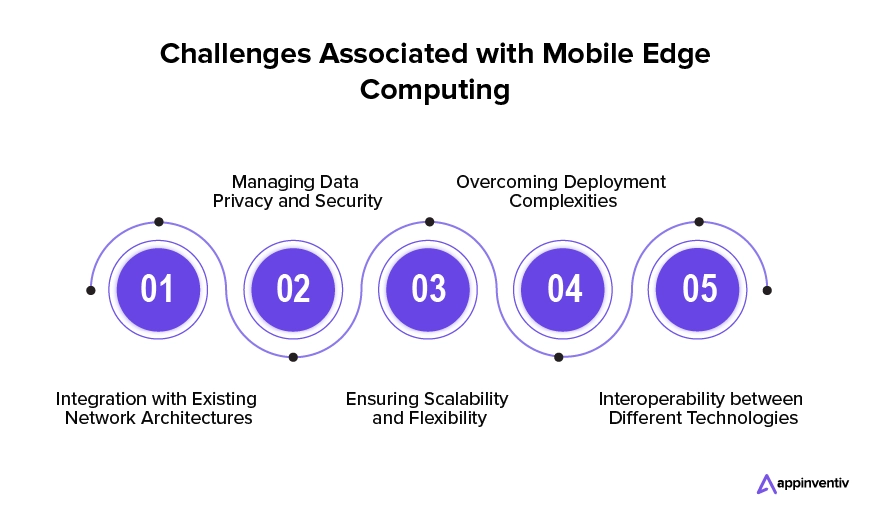

Le Mobile Edge Computing (MEC) présente des défis et des problèmes de sécurité uniques. Malgré ses nombreux avantages, les complexités du déploiement ne peuvent être négligées. Voici les principaux défis et considérations de sécurité.

Intégration avec les architectures réseau existantes

L’intégration du Mobile Edge Computing (MEC) aux architectures réseau existantes pose des défis importants. Comme MEC nécessite le déploiement de nombreux nœuds périphériques à proximité des utilisateurs, cela nécessite des modifications substantielles de l'infrastructure réseau actuelle. Cette intégration doit garantir une communication et une interopérabilité transparentes entre les nœuds périphériques et les centres de données centraux, ce qui n'est pas toujours simple.

Ces changements doivent être mis en œuvre sans perturber les services en cours, ce qui exige une planification et une exécution méticuleuses. Le processus implique des obstacles à la fois techniques et logistiques, obligeant les opérateurs de réseaux à mettre à niveau leurs systèmes tout en maintenant des normes élevées de performance et de fiabilité. Cette complexité met en évidence la nécessité de solutions expertes en matière de conception et de gestion des réseaux.

Gestion de la confidentialité et de la sécurité des données

La gestion de la confidentialité et de la sécurité des données au sein des systèmes Mobile Edge Computing (MEC) présente un défi considérable. À mesure que les données sont traitées plus près de la périphérie du réseau, garantir leur protection nécessite des mesures de sécurité locales robustes. Ces mesures sont essentielles pour protéger les informations sensibles contre tout accès non autorisé et toute violation potentielle.

Outre les protocoles de sécurité locaux, l'accent doit être mis sur la sécurité des réseaux mobiles de périphérie, en s'attaquant aux vulnérabilités inhérentes au traitement décentralisé des données. En outre, le renforcement de la cybersécurité dans l’informatique de pointe est également crucial. En employant des méthodes de cryptage avancées et une surveillance continue de la sécurité, MEC peut améliorer la posture de sécurité globale, contribuant ainsi à atténuer les risques et à protéger l'intégrité des données sur l'ensemble du réseau.

Garantir l’évolutivité et la flexibilité

Garantir l’évolutivité et la flexibilité des systèmes Mobile Edge Computing (MEC) est un défi en raison de la complexité du réseau. Une évolutivité efficace permet aux réseaux de gérer une demande croissante sans affecter les performances ou la fiabilité. À mesure que le trafic de données augmente, MEC doit fournir des solutions flexibles qui s'adaptent parfaitement aux différentes charges de travail.

Le rôle de l’informatique mobile de pointe 5G est crucial pour fournir des réseaux MEC évolutifs et flexibles. La 5G permet des vitesses de données ultra-rapides et des connexions fiables pour prendre en charge le débit de données élevé de MEC. En intégrant ces capacités réseau avancées, les systèmes MEC peuvent évoluer pour s'adapter à l'évolution des demandes de données tout en conservant des performances optimales.

Surmonter les complexités du déploiement

Surmonter les complexités liées au déploiement de systèmes Mobile Edge Computing (MEC) constitue un défi de taille. Ces complexités proviennent souvent de la nécessité d’intégrer les nouvelles technologies aux infrastructures existantes. Un déploiement efficace nécessite une planification et une coordination méticuleuses, garantissant que tous les composants du réseau fonctionnent harmonieusement.

L’intégration de l’informatique mobile 5G est essentielle pour faciliter des déploiements plus fluides et des performances améliorées. Cette technologie prend en charge une connectivité plus rapide et une meilleure gestion des données, ce qui est crucial pour la nature expansive de MEC.

L'IA dans la sécurité mobile joue un rôle central dans l'automatisation et l'optimisation des protocoles de sécurité, ce qui est crucial pour la protection des données. Cette automatisation aide à gérer efficacement les défis de sécurité des réseaux mobiles de pointe. Assurant ainsi une protection robuste tout au long du déploiement et de l’exploitation du réseau.

Interopérabilité entre différentes technologies

Aborder l’interopérabilité entre les différentes technologies au sein des systèmes Mobile Edge Computing (MEC) est une entreprise complexe. Ce défi découle de la nature diversifiée des appareils et des protocoles utilisés dans divers secteurs. Assurer une communication et une fonctionnalité transparentes entre ces composants est essentiel pour le déploiement efficace de MEC.

L'interopérabilité est cruciale non seulement pour la fonctionnalité mais également pour maintenir la sécurité du réseau mobile. Une communication efficace entre les appareils et les réseaux doit être sécurisée pour empêcher les violations de données et les accès non autorisés. À mesure que MEC est de plus en plus utilisé, il devient essentiel d’établir des protocoles de sécurité robustes qui fonctionnent sur toutes les plateformes. Ces protocoles garantissent que les données restent sécurisées, quelle que soit la pile technologique impliquée dans l'infrastructure MEC.

Relever ces défis est crucial pour la mise en œuvre réussie du MEC. Des mesures de sécurité renforcées garantiront des réseaux robustes et sécurisés.

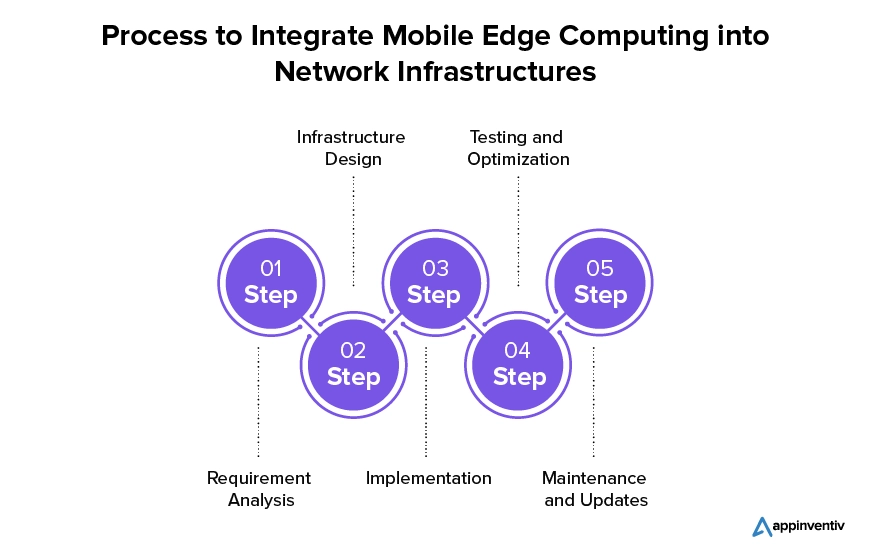

Comment intégrer le Mobile Edge Computing dans les infrastructures réseau ?

L'intégration de l'informatique de pointe mobile est une approche stratégique pour mettre en œuvre la technologie de pointe au sein des infrastructures réseau. Ce processus implique plusieurs étapes clés, chacune conçue pour optimiser les performances et les fonctionnalités du système informatique de pointe.

Étape 1 : Analyse des exigences – Dans un premier temps, une analyse approfondie des exigences commerciales et techniques est effectuée. Cette étape garantit que la solution Edge s’aligne sur les besoins et objectifs spécifiques de l’organisation.

Étape 2 : Conception de l'infrastructure – Ensuite, la phase de conception consiste à planifier l'architecture du système MEC. Cela inclut la sélection du matériel et des logiciels appropriés qui prennent en charge les fonctionnalités de pointe et répondent aux exigences d'évolutivité.

Étape 3 : Mise en œuvre – Lors de la mise en œuvre, les composants physiques et logiciels sont déployés à la périphérie du réseau. Cette étape est essentielle pour intégrer MEC aux infrastructures réseau existantes, garantissant ainsi le bon fonctionnement.

Étape 4 : Tests et optimisation – Après le déploiement, des tests rigoureux sont effectués pour identifier tout problème. Cette phase permet d'optimiser le système pour de meilleures performances et fiabilité. C’est essentiel pour valider l’efficacité de la configuration MEC.

Étape 5 : Maintenance et mises à jour – Enfin, une maintenance continue et des mises à jour régulières sont nécessaires pour garantir que le système MEC reste efficace au fil du temps. Cela inclut la surveillance des performances du système, l'application de correctifs de sécurité et la mise à niveau des logiciels pour gérer les nouvelles avancées technologiques.

Ces étapes constituent l’épine dorsale du développement d’un système informatique de pointe mobile robuste, permettant aux entreprises d’exploiter tout le potentiel des technologies informatiques de pointe.

Durabilité et tendances futures de l'informatique mobile de pointe

La durabilité technologique est de plus en plus vitale et l’impact de l’informatique mobile de pointe sur la réduction de l’utilisation des ressources et l’amélioration de la durabilité est plutôt visible. En traitant les données localement, MEC réduit l'énergie consommée par les centres de données et diminue l'empreinte carbone en limitant les données transmises sur de longues distances. Cette efficacité permet non seulement d'économiser de l'énergie, mais réduit également les coûts opérationnels, ce qui en fait un choix durable pour les entreprises.

Plusieurs applications informatiques mobiles de pointe démontrent comment MEC contribue à la durabilité. Par exemple, dans les villes intelligentes, MEC peut optimiser les flux de circulation en temps réel, réduisant ainsi les embouteillages et les émissions. Dans le secteur manufacturier, il permet une surveillance et un contrôle précis de la consommation d’énergie, minimisant les déchets et améliorant l’efficacité de la production. Ces applications montrent comment MEC peut jouer un rôle déterminant dans la promotion de la durabilité environnementale tout en maintenant des performances élevées.

L’avenir du Mobile Edge Computing (MEC) recèle des avancées technologiques prometteuses qui révolutionneront encore davantage les réseaux mobiles. À mesure que la demande de traitement instantané des données et de connectivité augmente, MEC devrait s'intégrer plus profondément aux réseaux 5G, améliorant ainsi la vitesse et l'efficacité de nombreuses applications. Ces avancées incluront probablement une sécurité améliorée dans l’informatique mobile de pointe, garantissant qu’à mesure que les réseaux se développent, les données restent protégées contre les cybermenaces émergentes.

L’intégration de l’IA dans la sécurité mobile deviendra de plus en plus répandue, en utilisant l’intelligence artificielle pour automatiser et améliorer les protocoles de sécurité. Cela sera crucial pour maintenir la sécurité du réseau mobile Edge alors que le volume de données traitées en périphérie continue de croître. La sécurité basée sur l'IA aidera à détecter et à répondre aux menaces en temps réel, faisant de MEC une plateforme plus sûre pour tous les utilisateurs.

À l’heure où nous nous tournons vers l’avenir, l’avenir de l’informatique mobile de pointe semble brillant et prometteur. Cette technologie continuera de stimuler l’innovation et l’efficacité dans tous les secteurs.

Explorez le potentiel du Mobile Edge Computing avec Appinventiv

Chez Appinventiv, nous nous engageons à exploiter le pouvoir transformateur du Mobile Edge Computing (MEC) pour faire progresser votre entreprise. Nos solutions innovantes sont conçues pour optimiser vos opérations, réduire la latence et améliorer les capacités de traitement des données à la périphérie du réseau. En tirant parti de nos services de transformation numérique, vous pouvez adapter une stratégie MEC adaptée à vos besoins et objectifs spécifiques.

Avec une expérience éprouvée dans la fourniture de solutions innovantes dans divers secteurs, notamment la santé, la finance, la vente au détail et les télécommunications, Appinventiv est votre partenaire de confiance pour naviguer dans les complexités de la mise en œuvre du MEC. Notre équipe d’experts apporte une richesse d’expérience et d’expertise, garantissant une intégration transparente et un retour sur investissement maximal pour votre entreprise. Certains de nos clients notables à qui nous avons proposé une transformation numérique incluent Adidas, KFC, Domino's, etc.

Nous comprenons également l’importance de la cybersécurité de l’informatique de pointe dans le paysage numérique actuel. Nos solutions MEC sécurisées protègent vos données dès leur source, minimisant les vulnérabilités et garantissant la mise en place de mesures de sécurité robustes. L’impact de l’informatique mobile de pointe est profond, offrant des améliorations significatives en matière de prestation de services et d’efficacité opérationnelle.

Contactez nos experts pour doter votre organisation de technologies MEC de pointe qui ouvrent la voie à un avenir plus intelligent et plus connecté.

FAQ

Q. Quels sont les avantages de l’intégration de MEC dans les infrastructures réseau ?

R. Le Mobile Edge Computing (MEC) offre plusieurs avantages clés, notamment une latence réduite pour les applications en temps réel, une efficacité réseau accrue et une sécurité des données améliorée. En traitant les données plus près de la source, MEC permet des réponses plus rapides et une expérience utilisateur améliorée dans des applications telles que les jeux, le streaming et la réalité augmentée.

Q. Quels sont les défis de la mise en œuvre du MEC ?

R. Les principaux défis associés à MEC comprennent l'intégration avec les architectures réseau existantes, la gestion de la confidentialité et de la sécurité des données, la garantie de l'évolutivité et de la flexibilité et la résolution des complexités de déploiement. Chacun de ces problèmes nécessite une planification minutieuse et des solutions techniques robustes pour garantir la réussite et la sécurité des déploiements MEC.

Q. Comment l’informatique mobile de pointe peut-elle être utilisée pour améliorer la durabilité ?

A. L'informatique mobile de pointe contribue à la durabilité en réduisant le besoin de données de parcourir de longues distances, réduisant ainsi la consommation d'énergie et les émissions de carbone. En localisant le traitement des données, MEC réduit les demandes opérationnelles des centres de données centraux et optimise la consommation d'énergie, ce qui en fait une option respectueuse de l'environnement pour les besoins informatiques modernes.