Authentification sans mot de passe : résolvez les problèmes CX, augmentez vos revenus

Publié: 2022-05-10Alors que les attaques de prise de contrôle de compte montent en flèche et que la frustration des clients face aux expériences numériques augmente, l'authentification sans mot de passe est devenue un sujet brûlant. Une enquête récente d'Enterprise Strategy Group a révélé que 85 % des professionnels de l'informatique et de la cybersécurité ont convenu que l'adoption de technologies sans mot de passe est une initiative stratégique de premier plan.

Mais est-ce bon pour votre entreprise ? Explorons ce que cette approche d'authentification implique, ses avantages et comment l'implémenter efficacement.

Qu'est-ce que la gestion des identités et des accès des clients ? En quoi est-ce important?

La gestion des identités et des accès des clients devient incontournable pour les marques à l'ère numérique. Familiarisez-vous avec cette technologie émergente.

La gestion des identités et des accès des clients devient incontournable pour les marques à l'ère numérique. Familiarisez-vous avec cette technologie émergente.

L'impact commercial de l'enfer des mots de passe

L'authentification sans mot de passe gagne du terrain alors que les entreprises sont aux prises avec de multiples risques associés aux mots de passe de compte traditionnels.

- Attrition de la clientèle : dans une étude récente, près de 20 % des clients qui ont oublié leur mot de passe ont abandonné leur compte plutôt que de subir le processus de réinitialisation du mot de passe.

- Abandon de panier : Une enquête auprès de 1 000 consommateurs a révélé qu'un acheteur en ligne sur quatre était prêt à abandonner un panier de 100 $ ou plus s'il devait réinitialiser son mot de passe pour payer.

- Pression sur les ressources du service d'assistance informatique : selon une estimation du Forum économique mondial, les grandes entreprises allouent près de 50 % des coûts du service d'assistance informatique aux réinitialisations de mot de passe.

- Cybersécurité : les attaques de bourrage d'informations d'identification pilotées par des bots se multiplient. Aberdeen Strategy & Research a constaté que 84 % des répondants à l'enquête auprès des entreprises ont déclaré que leurs utilisateurs en ligne avaient connu une prise de contrôle de compte (ATO) réussie au cours des 12 derniers mois.

Avec des fuites de données partout, la gestion des données clients devient cruciale

Les meilleures pratiques de gestion des données clients permettent aux entreprises de renforcer leur engagement envers des relations positives. Le potentiel de croissance, dans le commerce et la confiance, est énorme.

Les meilleures pratiques de gestion des données clients permettent aux entreprises de renforcer leur engagement envers des relations positives. Le potentiel de croissance, dans le commerce et la confiance, est énorme.

L'authentification à deux facteurs vient à la rescousse, mais il y a un hic

Pour lutter contre ces risques, de nombreuses marques sont passées à une stratégie d'authentification à deux facteurs (TFA), dans laquelle les utilisateurs créent un mot de passe et choisissent une autre méthode pour vérifier leurs informations d'identification.

Bien que la TFA soit efficace contre les menaces de cybersécurité, l'étape de vérification supplémentaire ajoute un niveau de friction et de rigidité à l'expérience. Les utilisateurs peuvent être réticents à l'adopter.

En novembre dernier, Twitter a révélé que seuls 2,3 % de ses comptes actifs avaient opté pour TFA. Meta a déclaré que son inscription à la TFA était également faible.

Adieu les mots de passe : la promesse d'une authentification sans mot de passe

Les marques se tournent vers des stratégies sans mot de passe pour remédier à la faiblesse de l'authentification par mot de passe traditionnel et éviter la rigidité de la TFA. En fait, Apple, Google et Microsoft ont récemment annoncé leur intention d'étendre la prise en charge d'une norme commune de connexion sans mot de passe créée par l'Alliance FIDO et le World Wide Web Consortium.

En termes simples, l'authentification sans mot de passe est le processus permettant à un utilisateur d'accéder à une propriété numérique à l'aide d'informations d'identification qui n'impliquent pas la définition d'un mot de passe. Voici des exemples de certains des types les plus populaires :

Connexion par téléphone (SMS mobile) – Les clients reçoivent un code SMS à usage unique qui leur permet d'accéder à une propriété numérique.

Mot de passe à usage unique (OTP) ou lien magique par e-mail - Une marque envoie aux clients un code à usage unique ou un lien HTML à l'adresse e-mail enregistrée, ce qui permet d'accéder à une propriété numérique.

Fast Identity Online (FIDO) – Cette méthode transforme l'appareil d'un client (mobile ou de bureau) en clé d'authentification. Mise en place après la connexion initiale, l'authentification FIDO utilise la sécurité des appareils actuels, tels que la biométrie, pour valider l'identité du client et offrir une expérience de connexion fluide.

Authentification push – Les clients s'authentifient sur leur téléphone portable en confirmant une notification push, au lieu d'utiliser leur mot de passe.

Bien que chaque méthode s'exécute différemment, elles réduisent toutes les risques de sécurité associés au mot de passe traditionnel, facilitent et accélèrent l'accès aux propriétés numériques et soulagent les représentants des centres de contact.

Pourquoi la sécurité des données est essentielle pour l'avenir de CX

Aucune technologie ne peut surmonter le fait que l'expérience client est une entreprise humaine. Découvrez pourquoi la sécurité des données est essentielle pour l'avenir de CX.

Aucune technologie ne peut surmonter le fait que l'expérience client est une entreprise humaine. Découvrez pourquoi la sécurité des données est essentielle pour l'avenir de CX.

Authentification : une taille unique ne convient pas à tous

Aucune méthode sans mot de passe n'a dépassé les autres. En fait, la clé pourrait être d'offrir un choix aux clients, selon McKinsey & Company : "Pour réduire les frictions liées aux exigences rigides d'autorisation multifactorielle, par exemple, les clients pourraient être autorisés à choisir leur méthode multifactorielle préférée dans une liste d'options".

Cette notion de choix démontre la nécessité d'une stratégie d'authentification pour considérer l'équilibre entre la sécurité et l'expérience.

Si la méthode favorise trop une expérience sans friction, il peut y avoir des implications en matière de sécurité. À l'inverse, une approche multifactorielle rigide peut être sûre, mais elle peut aussi faire fuir les clients.

Le bon équilibre, cependant, peut améliorer la fidélisation des clients, augmenter les revenus, réduire les coûts informatiques et renforcer la sécurité.

Est-il facile pour les consommateurs d'acheter chez vous ? Comment la gestion de l'identité client peut vous aider

La gestion de l'identité des clients est importante, car obliger les clients à se connecter chaque fois qu'ils visitent un site de commerce électronique ou interagissent avec votre marque peut éroder l'expérience client, réduire les conversions et pousser les clients vers des concurrents avec des processus d'authentification plus simples.

La gestion de l'identité des clients est importante, car obliger les clients à se connecter chaque fois qu'ils visitent un site de commerce électronique ou interagissent avec votre marque peut éroder l'expérience client, réduire les conversions et pousser les clients vers des concurrents avec des processus d'authentification plus simples.

Prenez une longueur d'avance avec CIAM

L'abandon des mots de passe en est encore à ses débuts. Un nouveau rapport de Microsoft a révélé que seulement 22 % des entreprises d'Azure Active Directory utilisaient une authentification forte.

Ainsi, la fenêtre d'opportunité est maintenant ouverte pour obtenir un avantage concurrentiel en battant les concurrents sur le marché avec une authentification sans mot de passe. C'est là que le logiciel de gestion des identités et des accès client (CIAM) peut vous aider.

Avec pour tâche de créer la porte d'entrée vers les propriétés numériques d'une marque, le logiciel CIAM d'aujourd'hui offre une gamme d'options d'authentification, y compris sans mot de passe, et permet à une marque d'appliquer efficacement la méthode choisie.

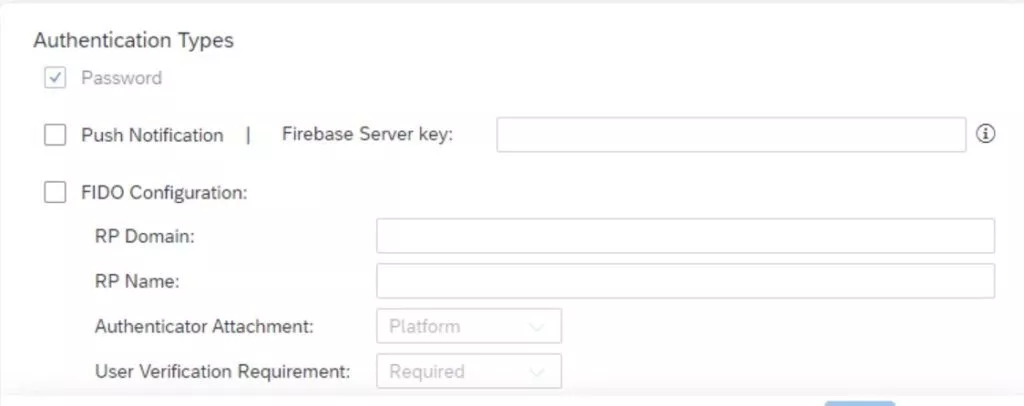

Comme le montre cet exemple, les marques peuvent choisir un type d'authentification en quelques clics.

Solution CIAM : Faut-il construire, adapter ou acheter ?

Lorsqu'elles recherchent une solution de gestion des identités et des accès des clients, les entreprises ont trois options. Découvrez comment choisir ce qui convient le mieux à votre marque.

Lorsqu'elles recherchent une solution de gestion des identités et des accès des clients, les entreprises ont trois options. Découvrez comment choisir ce qui convient le mieux à votre marque.

Authentification intelligente basée sur les risques

Entrevoyant dans un avenir pas trop lointain, la prochaine évolution de la stratégie d'authentification introduit l'intelligence artificielle dans la conversation.

Au lieu de baser l'accès sur un flux d'authentification prédéfini, les entreprises innovantes utilisent l'IA pour évaluer le risque de la tentative de connexion. L'évaluation comprend plusieurs facteurs, notamment :

- Quelle heure est-il pour l'utilisateur ?

- À partir de quelle adresse IP l'utilisateur se connecte-t-il ?

- Combien de tentatives l'utilisateur a-t-il faites pour se connecter ?

- L'utilisateur a-t-il déjà subi une attaque ATO ?

Le score détermine le parcours d'authentification de l'utilisateur. S'ils présentent un faible risque, une méthode sans friction est servie. S'ils présentent un risque élevé, la marque peut automatiquement ajouter des étapes d'authentification - comme le redoutable défi CAPTCHA - pour assurer la sécurité.

Avantages de CIAM : meilleure sécurité, CX fluide et plus de revenus

Découvrez les avantages des logiciels de gestion des identités et des accès clients (CIAM) et comment ils peuvent aider votre entreprise à augmenter ses revenus.

Découvrez les avantages des logiciels de gestion des identités et des accès clients (CIAM) et comment ils peuvent aider votre entreprise à augmenter ses revenus.

Conclusion : simplicité, sécurité et clients satisfaits

L'authentification est un point critique de l'expérience numérique et les approches sans mot de passe gagnent du terrain.

Les suites C doivent donner la priorité à l'exécution de la stratégie qui répond le mieux aux besoins de leurs clients et trouver les bonnes technologies de support, comme CIAM. Ce faisant, ils peuvent stimuler la fidélisation des clients, réduire les risques de sécurité et, en fin de compte, générer des revenus.

Comme le montre l'histoire, l'authentification évolue constamment. Les nouvelles méthodes, normes et innovations sont la règle et non l'exception. En s'associant à un fournisseur CIAM qui s'efforce de mettre à jour son logiciel avec les dernières innovations, les entreprises peuvent bénéficier de nouvelles méthodes au fur et à mesure de leur apparition tout en restant concentrées sur la croissance.