Combien coûte le développement d’un outil de test d’intrusion comme Kali Linux ?

Publié: 2024-01-16Les tests d'intrusion font partie intégrante de la cybersécurité et constituent la première ligne de défense pour identifier et atténuer les vulnérabilités. Il s'agit d'une approche stratégique qui permet aux organisations de renforcer leurs défenses contre les cybermenaces potentielles. L’efficacité de cette pratique réside dans son caractère proactif, détectant les points faibles et renforçant la sécurité avant que les violations ne surviennent. Face à l’escalade des menaces numériques, le rôle de ces tests devient encore plus primordial.

Les entrepreneurs qui se lancent dans la cybersécurité doivent être bien informés du coût de développement d’un outil de test d’intrusion. Ces connaissances sont cruciales pour une planification et une allocation efficaces des ressources.

Le développement d'un outil complet comme Kali Linux implique un investissement important dans la recherche, le personnel qualifié et la technologie de pointe. La trajectoire de croissance du marché souligne encore la pertinence et la rentabilité potentielle de telles entreprises.

Pour vous donner une idée générale, le coût de développement d'une application de test d'intrusion comme Kali Linux peut varier de 40 000 $ à 300 000 $. Plusieurs facteurs peuvent avoir un impact sur le budget global de développement, tels que la complexité de l'application, les fonctionnalités à intégrer, le délai de livraison de l'application, etc.

Les tendances actuelles suggèrent que le marché mondial des tests d'intrusion devrait atteindre 4,1 milliards de dollars d'ici 2030, mettant en évidence la portée et la demande croissantes de ce secteur. Dans ce blog, nous explorons en détail les implications financières de la création d’un outil de test d’intrusion de pointe. Mais avant cela, examinons rapidement les principales raisons de mettre en place un outil de test d’intrusion.

Comprendre les avantages des outils de tests d'intrusion

Kali Linux est une plate-forme de test d'intrusion open source très appréciée pour sa vaste gamme d'outils de cybersécurité et son intégration transparente à des fins de piratage éthique. Il a gagné en popularité parmi les professionnels de la cybersécurité, les testeurs d'intrusion et les passionnés en raison de son ensemble complet d'outils spécialement conçus pour les évaluations de sécurité, l'analyse médico-légale et les tests de vulnérabilité.

La popularité de Kali Linux vient de son interface conviviale, de sa documentation complète et de ses mises à jour régulières. L'application propose un vaste référentiel de logiciels préinstallés, qui rationalise le processus de test et de sécurisation des réseaux. Cela en fait un outil indispensable pour les individus et les organisations déterminés à renforcer leurs défenses numériques.

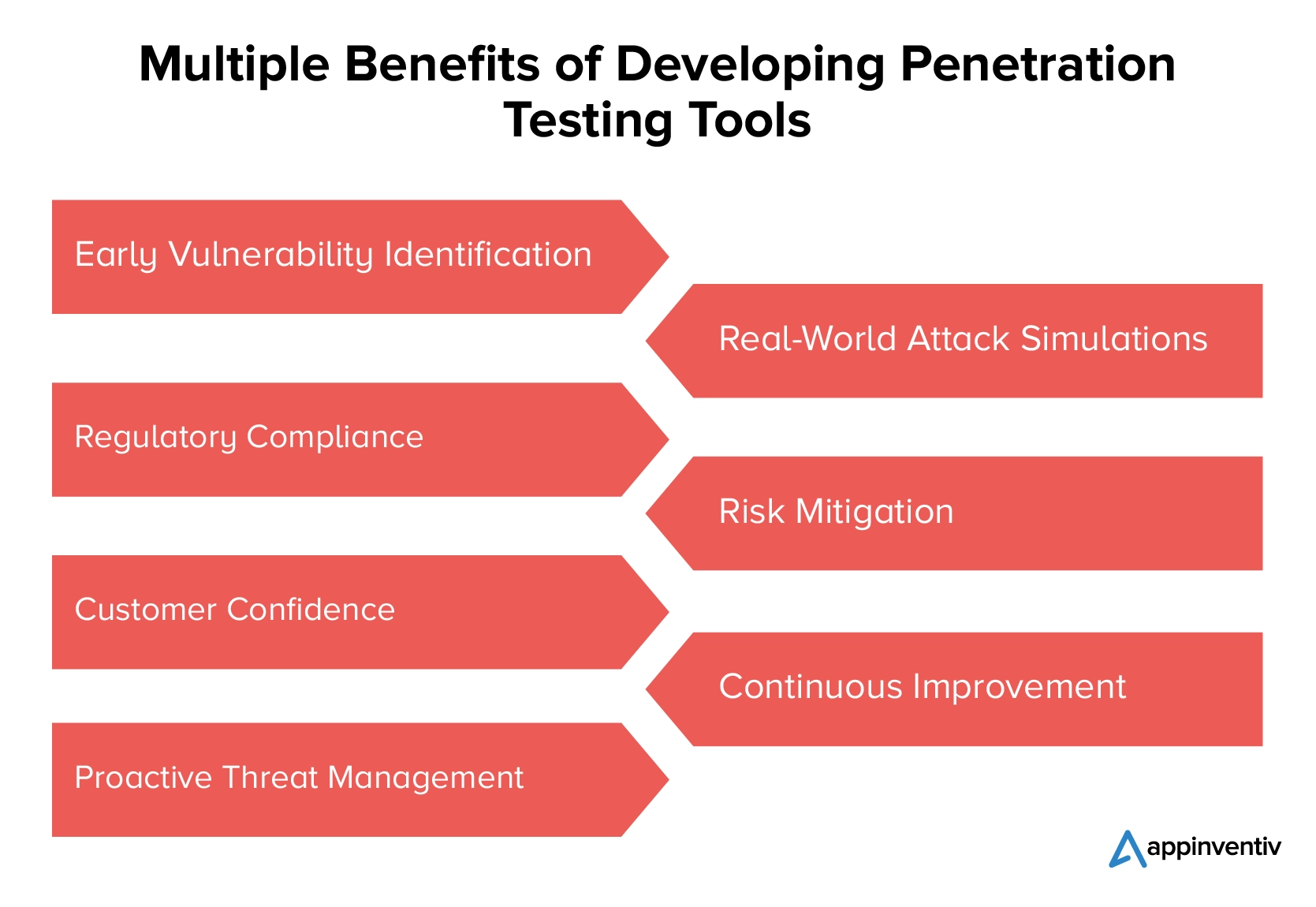

Les outils de tests d’intrusion sont essentiels dans le paysage moderne de la cybersécurité. Leur rôle dans la protection des actifs numériques est sans précédent et offre de nombreux avantages. Examinons en détail ci-dessous les principaux avantages des outils de test d’intrusion.

1. Identification précoce des vulnérabilités

Le développement d’outils de tests d’intrusion est essentiel pour que les organisations puissent identifier de manière proactive les vulnérabilités de leurs réseaux et systèmes. La détection précoce permet une intervention rapide, empêchant ainsi toute exploitation potentielle par des acteurs malveillants.

[Lire aussi : Système immunitaire numérique – Comment il protège votre entreprise contre les cyberattaques]

2. Simulations d'attaques réelles

Ces outils permettent aux organisations de simuler des cyberattaques réelles, offrant ainsi une exploration pratique des menaces potentielles. En reproduisant des scénarios d'attaque authentiques, les entreprises peuvent renforcer leurs mesures de sécurité, en tirant parti des informations pratiques tirées de ces simulations pour améliorer leur résilience globale en matière de cybersécurité.

3. Conformité réglementaire

Les outils de tests d’intrusion font partie intégrante du processus aidant les entreprises à adhérer aux diverses normes et réglementations en matière de cybersécurité. Ils contribuent en garantissant que les pratiques de cybersécurité d'une organisation s'alignent parfaitement sur les exigences légales, minimisant ainsi le risque de non-conformité.

4. Atténuation des risques

L’un des principaux avantages des outils de tests d’intrusion réside dans leur capacité à atténuer les risques liés aux violations de données coûteuses et aux temps d’arrêt du système. En identifiant et en traitant les vulnérabilités dès le début, ces outils contribuent de manière significative à la réduction globale des risques.

5. Confiance des clients

Le développement et la mise en œuvre d'outils de tests d'intrusion inspirent confiance aux clients, démontrant un engagement ferme en faveur de la protection des données. Les entreprises qui testent et sécurisent leurs systèmes de manière proactive démontrent un effort dédié pour protéger les informations sensibles. Cela peut renforcer la confiance des clients et favoriser leur fidélité à long terme.

6. Amélioration continue

Les outils de tests d'intrusion jouent un rôle crucial dans l'amélioration continue des stratégies et des protocoles de sécurité. Grâce à des évaluations régulières et à une résolution proactive des vulnérabilités, les organisations peuvent adapter et faire évoluer leurs mesures de sécurité.

7. Gestion proactive des menaces

Les outils de tests d’intrusion fournissent des informations précieuses pour une gestion proactive des menaces et une planification des réponses. L'identification à l'avance des risques potentiels permet aux organisations de développer des stratégies efficaces pour les atténuer. Cette approche proactive réduit considérablement la probabilité d’incidents de sécurité, améliorant ainsi la cybersécurité globale.

Les avantages de l’outil de test d’intrusion vont au-delà des simples évaluations de sécurité. Ils font partie intégrante de l’élaboration de la posture globale de cybersécurité d’une organisation. En découvrant et en traitant les vulnérabilités, ces outils jouent un rôle crucial dans le renforcement des défenses contre l'évolution des cybermenaces.

Facteurs affectant le coût de développement d'un outil de test d'intrusion comme Kali Linux

Développer un outil de test d'intrusion similaire à Kali Linux nécessite des ressources et une expertise importantes. Voici les composants clés qui influencent le coût de développement de l’outil de test d’intrusion de type Kali Linux.

Complexité et personnalisation des fonctionnalités de sécurité

La complexité et la personnalisation des fonctionnalités de sécurité influencent considérablement le coût de développement d'un outil de test d'intrusion. Les fonctionnalités de sécurité avancées, telles que les systèmes de communication cryptés et de détection d'intrusion, nécessitent des connaissances spécialisées et un temps de développement accru. Ces fonctionnalités sont particulièrement pertinentes pour des secteurs tels que la santé et la technologie financière. La personnalisation, adaptée aux besoins spécifiques des utilisateurs, ajoute un autre niveau de complexité et de coût.

Pour un outil comparable à Kali Linux, l'intégration d'un large éventail de capacités de test, de l'analyse du réseau à la sécurité des applications, est cruciale. Cette diversité de fonctionnalités garantit la polyvalence de l'outil mais augmente également les efforts et les coûts de développement. Il est essentiel de trouver un équilibre judicieux entre la richesse des fonctionnalités et la rentabilité pour développer un outil compétitif et efficace.

Conception d’interface utilisateur et d’expérience pour les outils de sécurité

Dans le développement d'un outil de test d'intrusion, la conception de l'interface utilisateur (UI) et de l'expérience (UX) est essentielle. Une interface utilisateur intuitive améliore l'engagement des utilisateurs, rendant l'outil accessible à un large éventail d'utilisateurs. Le coût de développement d'un outil de test d'intrusion augmente souvent avec la conception UI/UX avancée en raison du besoin de concepteurs qualifiés et de tests utilisateur approfondis.

L'intégration de fonctionnalités telles que des tableaux de bord personnalisables et une navigation facile peut améliorer considérablement la satisfaction des utilisateurs. Cependant, parvenir au juste équilibre entre fonctionnalité et attrait esthétique nécessite une planification minutieuse. Cet équilibre garantit que l’outil est non seulement puissant dans ses capacités, mais également convivial et efficace dans son fonctionnement.

Stockage des données et mesures de sécurité dans les outils de tests d'intrusion

Le stockage des données et les mesures de sécurité sont des éléments essentiels dans le développement d’outils de tests d’intrusion. Le choix entre un stockage de données basé sur le cloud ou sur site peut avoir un impact significatif sur le coût global. Le stockage cloud offre évolutivité et accessibilité, mais peut entraîner des frais d'abonnement continus. Le stockage sur site nécessite un investissement matériel initial et des coûts de maintenance.

Les mesures de sécurité, notamment le cryptage et les protocoles d'accès sécurisés, sont essentielles pour protéger les données de test sensibles. La mise en œuvre de fonctionnalités de sécurité robustes augmente le coût de développement mais est essentielle pour maintenir l'intégrité et la fiabilité de l'outil. Équilibrer ces coûts avec la nécessité d’un stockage de données sécurisé et efficace est une considération clé dans le processus de développement.

A lire également : - Sécurité des applications cloud : protéger vos données dans le cloud

Intégration avec les cadres et plates-formes de cybersécurité

L'intégration avec les cadres et plates-formes de cybersécurité existants est essentielle au développement d'un outil de test d'intrusion. Ce processus, crucial pour garantir la compatibilité et améliorer les fonctionnalités, a un impact direct sur le coût de développement de l’outil de test d’intrusion de type Kali Linux. Un développement spécialisé est nécessaire pour s’intégrer à divers cadres et systèmes de sécurité standard de l’industrie.

Une telle intégration nécessite non seulement une expertise technique, mais également du temps et des ressources, ce qui influence considérablement le budget global. Des mises à jour continues et des contrôles de compatibilité sont nécessaires pour que l'outil reste pertinent dans le paysage en évolution de la cybersécurité. Ces efforts sont essentiels pour créer un outil à la fois efficace et adaptable à l’évolution des protocoles et des normes de sécurité.

Conformité aux normes réglementaires de cybersécurité

Garantir le respect des normes réglementaires en matière de cybersécurité est un aspect crucial du développement d’outils de tests d’intrusion. Le respect de ces normes implique souvent l’intégration de protocoles de sécurité et de pratiques de traitement des données spécifiques, qui peuvent être complexes et gourmands en ressources. Le processus comprend l'alignement de l'outil sur des réglementations telles que le RGPD, la HIPAA ou les normes ISO, ce qui nécessite des couches supplémentaires de fonctionnalités de sécurité et de confidentialité.

Cette adhésion garantit non seulement la conformité légale, mais améliore également la confiance des utilisateurs et la commercialisation. Cependant, il contribue de manière significative au coût global de développement, car il nécessite des connaissances spécialisées, des tests rigoureux et des mises à jour continues pour rester en phase avec l'évolution des paysages réglementaires.

Expertise de l’équipe de développement et considérations liées à l’emplacement

La sélection d’une équipe de développement est cruciale, l’expertise et l’emplacement influençant directement le coût global. Des développeurs qualifiés sont essentiels, en particulier lors de la création d'un outil de test d'intrusion sophistiqué comme Kali Linux. Ils apportent des connaissances vitales en matière de cybersécurité et des compétences en codage. L'emplacement joue un rôle clé ; les équipes situées dans des régions où le coût de la vie est plus élevé peuvent augmenter le budget global.

L'externalisation vers des régions plus économiques peut sembler intéressante pour réduire les coûts, mais il est essentiel de maintenir un niveau de qualité élevé. Il est essentiel d’équilibrer ces facteurs pour développer un outil de test d’intrusion robuste et efficace sans compromettre la sécurité et les fonctionnalités.

Support continu, maintenance et mises à jour de sécurité

Le support continu, la maintenance et les mises à jour de sécurité représentent une part importante des coûts du cycle de vie d'un outil de test d'intrusion. Ces aspects sont essentiels pour garantir que l’outil reste efficace contre les cybermenaces émergentes. Les mises à jour et la maintenance régulières améliorent non seulement les capacités de l'outil, mais corrigent également les vulnérabilités pouvant survenir au fil du temps.

Le coût de développement de l'outil de test d'intrusion de type Kali Linux comprend ces dépenses permanentes, qui sont cruciales pour maintenir la pertinence et l'efficacité de l'outil dans le paysage dynamique de la cybersécurité. La budgétisation du support et des mises à jour continus fait donc partie intégrante de l'investissement total dans le développement d'un outil de test d'intrusion robuste et fiable.

Sur la base des facteurs ci-dessus, le coût de développement d'un outil de test d'intrusion comme Kali Linux peut varier de 40 000 $ à 300 000 $, voire plus.

Un examen attentif de ces facteurs de coûts garantit une approche équilibrée pour développer un outil robuste. Cette planification stratégique est essentielle pour lancer un outil de test d’intrusion performant et efficace sur le marché concurrentiel de la cybersécurité.

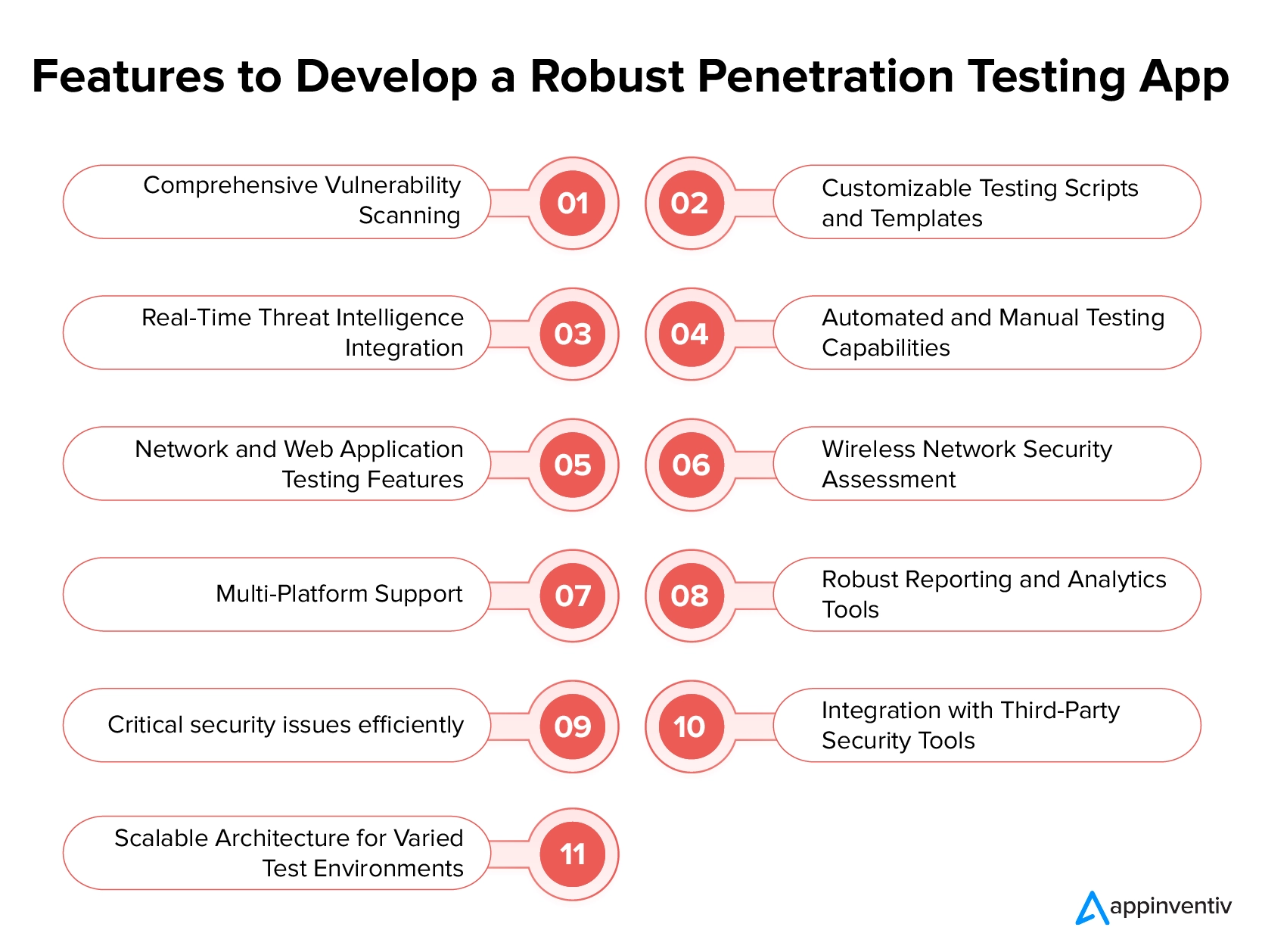

Principales fonctionnalités d'un logiciel de test d'intrusion comme Kali Linux

En cybersécurité, la fonctionnalité et l’efficacité des logiciels de tests d’intrusion sont primordiales. Identifier les fonctionnalités clés qui définissent un tel logiciel est essentiel pour comprendre ses complexités et ses coûts de développement. Voici les attributs essentiels qui distinguent les outils de tests d’intrusion efficaces dans l’industrie.

Analyse complète des vulnérabilités

L’analyse complète des vulnérabilités est une fonctionnalité fondamentale dans le développement de logiciels de tests d’intrusion. Cette capacité permet un examen approfondi des systèmes pour identifier les faiblesses de sécurité et les menaces potentielles. En analysant une large gamme de périphériques réseau, de serveurs et d'applications, l'outil garantit qu'aucune vulnérabilité ne passe inaperçue.

Il englobe différents types d'analyses, notamment des vérifications du réseau, des applications et du système, pour fournir une évaluation complète de la sécurité. Cette fonctionnalité est essentielle pour la détection préventive et l'atténuation des vulnérabilités, améliorant ainsi la sécurité globale de l'infrastructure numérique de l'organisation.

Scripts et modèles de tests personnalisables

Des scripts et des modèles de test personnalisables sont essentiels pour adapter les évaluations de sécurité à des environnements spécifiques. Cette flexibilité permet aux utilisateurs de modifier et de créer des scripts ciblant des vulnérabilités uniques du système. Dans le développement d’un outil de test d’intrusion de type Kali Linux, cette adaptabilité est cruciale pour une analyse de sécurité efficace et approfondie. Il permet aux testeurs de simuler une variété de scénarios d’attaque, garantissant ainsi une couverture complète.

Les modèles personnalisés rationalisent le processus de test, le rendant plus efficace et plus adapté aux besoins de sécurité spécifiques de l'organisation. Cette personnalisation est une fonctionnalité clé qui améliore la fonctionnalité globale et l’efficacité du logiciel de test d’intrusion.

Intégration des renseignements sur les menaces en temps réel

L’intégration des renseignements sur les menaces en temps réel est cruciale dans un logiciel de test d’intrusion efficace, garantissant des mécanismes de défense à jour. Cette fonctionnalité permet à l'outil d'utiliser les données actuelles sur les menaces, améliorant ainsi sa capacité à détecter et à répondre aux risques émergents. L'intégration de ces informations a un impact sur le coût de développement d'un outil de test d'intrusion, car elle nécessite un accès à des bases de données sur les menaces continuellement mises à jour.

Il permet à l’outil de mener des évaluations de sécurité plus éclairées et proactives, essentielles dans le paysage des cybermenaces en évolution rapide. L'intelligence en temps réel renforce ainsi considérablement l'efficacité de l'outil pour identifier les vulnérabilités et protéger les actifs numériques contre les nouvelles menaces.

Capacités de tests automatisés et manuels

Les capacités de tests automatisés et manuels sont toutes deux essentielles dans un logiciel de test d'intrusion. L'automatisation accélère le processus de test, permettant une identification rapide des vulnérabilités sur un vaste réseau. Il garantit une couverture cohérente et complète sans nécessiter une surveillance humaine constante. Avec l’avènement de la technologie de l’IA, on peut également penser à utiliser l’IA dans les tests.

Les tests manuels, en revanche, sont cruciaux pour approfondir des systèmes complexes où l’expertise humaine et l’intuition sont irremplaçables. La combinaison des deux méthodes offre une approche globale des tests de sécurité, garantissant que les vulnérabilités évidentes et subtiles sont identifiées et corrigées. Cette double capacité est essentielle à une stratégie de défense en matière de cybersécurité robuste.

Fonctionnalités de test de réseau et d'applications Web

Les fonctionnalités de test de réseau et d’applications Web sont essentielles au développement de tout outil de test d’intrusion. Ces fonctionnalités permettent une évaluation complète des vulnérabilités du réseau interne et externe. Les tests réseau se concentrent sur l’identification des failles de sécurité potentielles dans l’infrastructure, telles que les points faibles des pare-feu et des routeurs. Les tests d'applications Web sont tout aussi cruciaux, ciblant les vulnérabilités des applications Web telles que l'injection SQL et les scripts intersites.

Ensemble, ces fonctionnalités offrent une vue globale de la posture de cybersécurité d'une organisation. Ils sont essentiels pour garantir que les couches réseau et les applications Web sont protégées contre les cyberattaques potentielles.

A lire également : - Comment assurer la cybersécurité à l'ère de l'IoT

Évaluation de la sécurité des réseaux sans fil

L'évaluation de la sécurité des réseaux sans fil est une fonctionnalité essentielle d'un logiciel de test d'intrusion. Il s’agit d’évaluer la sécurité des réseaux Wi-Fi contre les accès non autorisés et les vulnérabilités. Cette fonctionnalité teste les faiblesses des protocoles sans fil, des méthodes de cryptage et des processus d'authentification. Il permet d'identifier les risques potentiels tels que les mots de passe faibles, les points d'accès non sécurisés et la vulnérabilité aux attaques telles que les écoutes clandestines.

Il est crucial de mener des évaluations approfondies des réseaux sans fil, car ils présentent souvent des défis et des vulnérabilités différents de ceux des réseaux filaires. Assurer une sécurité sans fil robuste est essentiel pour sauvegarder l’intégrité globale du réseau d’une organisation et protéger les données sensibles.

Prise en charge multiplateforme

La prise en charge multiplateforme est une caractéristique déterminante dans le développement d’outils de test d’intrusion de type Kali Linux. Cette fonctionnalité garantit la compatibilité entre différents systèmes d'exploitation tels que Windows, Linux, Android, iOS, etc. Elle permet aux professionnels de la sécurité d'effectuer des tests d'intrusion approfondis quelle que soit la plate-forme sur laquelle leurs systèmes cibles s'exécutent.

La prise en charge multiplateforme augmente la polyvalence et l'efficacité de l'outil, car il peut s'adapter à divers environnements informatiques. Cette adaptabilité est particulièrement importante dans les infrastructures à environnement mixte, courantes dans de nombreuses organisations. Garantir un fonctionnement transparent sur différentes plates-formes est essentiel pour un outil de test d’intrusion complet et efficace.

Outils de reporting et d'analyse robustes

Des outils de reporting et d’analyse robustes sont indispensables dans un logiciel de test d’intrusion efficace. Ces outils fournissent des informations détaillées sur les évaluations de sécurité effectuées, mettant en évidence les vulnérabilités et les violations potentielles. Ils permettent aux utilisateurs de générer des rapports complets offrant des informations claires et exploitables pour améliorer les mesures de sécurité. De bonnes analyses aident également à suivre la progression des améliorations de sécurité au fil du temps.

De telles fonctionnalités sont essentielles pour que les organisations puissent comprendre leur posture de sécurité et prendre des décisions éclairées. Ils transforment les données brutes en informations de sécurité significatives, permettant ainsi aux équipes de prioriser et de résoudre efficacement les problèmes de sécurité critiques.

Intégration avec des outils de sécurité tiers

L'intégration avec des outils de sécurité tiers est une fonctionnalité clé d'un logiciel de test d'intrusion. Cette intégration améliore les capacités de l'outil en lui permettant de fonctionner en tandem avec d'autres solutions de sécurité. Il facilite des tests complets en combinant les atouts de différents outils, fournissant ainsi une analyse de sécurité plus complète. De telles intégrations peuvent inclure des scanners de vulnérabilités, des systèmes de détection d'intrusion et des outils de surveillance réseau.

Cette fonctionnalité est cruciale pour créer un environnement de sécurité cohérent, permettant au logiciel de test d'intrusion d'exploiter des ressources externes pour des informations plus approfondies et une détection plus efficace des menaces et vulnérabilités potentielles.

Architecture évolutive pour des environnements de test variés

Une architecture évolutive est essentielle pour s'adapter aux différents environnements de test des logiciels de tests d'intrusion. Cette flexibilité permet à l'outil de gérer efficacement différentes tailles et complexités de réseaux. Le coût de développement d’un outil de test d’intrusion est considérablement influencé par le besoin d’évolutivité.

Il permet à l'outil de fonctionner aussi bien dans les réseaux de petites entreprises que dans les environnements de grandes entreprises. Une telle évolutivité garantit que l'outil peut croître et s'adapter aux besoins changeants de l'organisation, ce qui en fait un investissement à long terme dans la cybersécurité. Cette adaptabilité est essentielle pour apporter de la valeur dans une gamme de scénarios de test et d'exigences des clients.

Ces fonctionnalités définissent non seulement les capacités du logiciel mais influencent également son coût de développement. Les comprendre est crucial pour quiconque cherche à développer un outil comparable à Kali Linux en termes d'efficacité et de portée.

[Lire aussi : Sans serveur ou microservices – Quelle architecture les entreprises doivent-elles choisir ?]

Étapes pour développer un outil de test d'intrusion comme Kali Linux

Créer un outil de test d'intrusion similaire à Kali Linux est un processus complexe mais gratifiant. Cela implique une série d’étapes stratégiques et techniques, chacune cruciale pour l’efficacité de l’outil. Voici les étapes détaillées de développement de l’outil de test d’intrusion, vous guidant du concept initial à la mise en œuvre finale.

Étape 1 : Définir les exigences et la portée de l'outil de test de sécurité

Commencez par identifier les besoins et les objectifs spécifiques en matière de sécurité. Une analyse détaillée est essentielle pour établir la portée et les objectifs, formant ainsi un plan pour le processus de développement. Cette phase initiale jette les bases d’un outil ciblé et efficace.

Étape 2 : Choisir la bonne pile technologique pour la cybersécurité

La sélection de la pile technologique appropriée est cruciale. Il doit correspondre aux exigences de fonctionnalité et d’évolutivité de votre outil. Cette décision a un impact significatif sur les performances et les capacités de sécurité, influençant l’efficacité globale de l’outil.

Étape 3 : Développement de fonctionnalités de base pour les tests d’intrusion

Concentrez-vous sur la création des fonctionnalités principales, en donnant la priorité aux fonctionnalités telles que l'analyse des vulnérabilités et l'analyse du réseau. Assurez-vous que les fonctionnalités de base correspondent à votre portée et à vos exigences définies, ouvrant ainsi la voie à un outil robuste.

Étape 4 : tester et itérer les fonctionnalités de sécurité

Des tests et des itérations approfondis sont essentiels pour affiner les fonctionnalités de l'outil. Des tests rigoureux identifient et corrigent toutes les failles de sécurité, garantissant ainsi la fiabilité et l'efficacité de l'outil.

Étape 5 : Déploiement et intégration dans des environnements de cybersécurité

Déployez avec succès l’outil dans divers environnements de cybersécurité. Cette étape est essentielle pour garantir une intégration transparente avec les systèmes existants et une applicabilité dans le monde réel.

Étape 6 : Fournir une assistance continue et des mises à jour de sécurité

La dernière étape d'un support continu et de mises à jour de sécurité régulières est cruciale pour maintenir la pertinence et l'efficacité de l'outil dans un cyber-paysage en évolution, en complétant les étapes de développement de l'outil de test d'intrusion.

Ces étapes constituent l’épine dorsale d’un projet réussi de développement d’un outil de test d’intrusion. Leur adhésion garantit la création d’un outil puissant et fiable, capable de répondre aux enjeux dynamiques de la cybersécurité.

Appinventiv est votre partenaire fiable dans le développement d'outils de tests d'intrusion

Appinventiv est une société de développement de logiciels spécialisée dans la création de solutions technologiques avancées, notamment des outils comparables à Kali Linux. Notre expertise dans le développement d’outils de cybersécurité est soutenue par une équipe de professionnels chevronnés dédiés à fournir des solutions de sécurité de premier ordre. Nous comprenons que le coût de développement d’un outil de test d’intrusion de type Kali Linux peut être un facteur important pour nos clients. C'est pourquoi nous nous concentrons sur la fourniture d'outils rentables mais puissants, adaptés pour répondre aux divers besoins de sécurité.

Notre approche combine une technologie innovante avec une planification stratégique, garantissant à nos clients la meilleure valeur sans compromettre la qualité. Nous priorisons vos problèmes de sécurité, en proposant des solutions personnalisées qui correspondent à vos besoins spécifiques. Avec Appinventiv, vous gagnez un partenaire engagé à améliorer votre posture de cybersécurité.

Nous avons eu le plaisir de fournir des solutions logicielles de premier ordre à des clients comme IKEA, Adidas, KFC et Domino's, pour n'en nommer que quelques-uns. Faites-nous confiance pour vous guider à chaque étape, du concept initial au déploiement et au-delà, afin de garantir que votre investissement dans la cybersécurité produise un retour sur investissement maximal.

Connectez-vous avec nous maintenant.

FAQ

Q. Combien coûte le développement d’un outil de test d’intrusion ?

R. Le coût de développement d'un outil de test d'intrusion varie considérablement en fonction de facteurs tels que la complexité des fonctionnalités, les protocoles de sécurité et les exigences d'intégration. La fourchette se situe généralement entre 40 000 et 300 000 dollars. Les outils de base dotés de fonctionnalités standard sont plus rentables, tandis que les outils avancés dotés de fonctionnalités sophistiquées peuvent être beaucoup plus chers.

Q. Comment peut-on atteindre l'évolutivité des outils de tests d'intrusion pour différentes tailles d'organisation ?

A. L'évolutivité des outils de test d'intrusion est obtenue en concevant une architecture flexible qui peut s'adapter à différentes tailles et complexités de réseau. Cela implique l'utilisation de conceptions modulaires et de solutions basées sur le cloud pour répondre aux besoins changeants des petites et grandes entreprises.

Q. Quels sont les défis courants rencontrés lors du développement d’un outil de test d’intrusion ?

R. Les défis courants consistent à assurer une couverture de sécurité complète, à s'intégrer à divers cadres de cybersécurité, à maintenir la convivialité tout en fournissant des fonctionnalités avancées et à respecter la conformité réglementaire. Trouver un équilibre entre innovation, praticité et rentabilité constitue également un défi majeur.

Q. Combien de temps faut-il pour développer un outil de test d'intrusion comme Kali Linux ?

R. Le temps de développement d'un outil de test d'intrusion sophistiqué comme Kali Linux prend généralement plusieurs mois, voire plusieurs années, selon la portée, les fonctionnalités souhaitées et le niveau de personnalisation. Le processus implique des recherches, des développements, des tests et des perfectionnements approfondis pour garantir un outil robuste et efficace.