10 Risiko Keamanan Cloud Teratas di Tahun 2023 & Cara Mengatasinya

Diterbitkan: 2022-12-13Industri dari semua jenis dan ukuran menggunakan cloud saat ini untuk berbagai layanan. Ini dapat digunakan untuk pencadangan data, analitik data, pengembangan perangkat lunak, atau sebagai meja virtual. Tetapi dengan kenyamanan seperti itu selalu ada risiko keamanan. Apakah data yang dimasukkan ke cloud cukup aman? Siapa yang memiliki akses ke sana, dan seberapa terlindungikah itu?

Saat perusahaan memigrasikan data mereka ke cloud, masalah keamanan seperti paparan kredensial yang tidak disengaja dan kehilangan data menjadi lebih umum dari sebelumnya. Selama beberapa tahun terakhir, ancaman dunia maya telah meningkat jumlahnya membuat solusi keamanan cloud penting untuk bisnis.

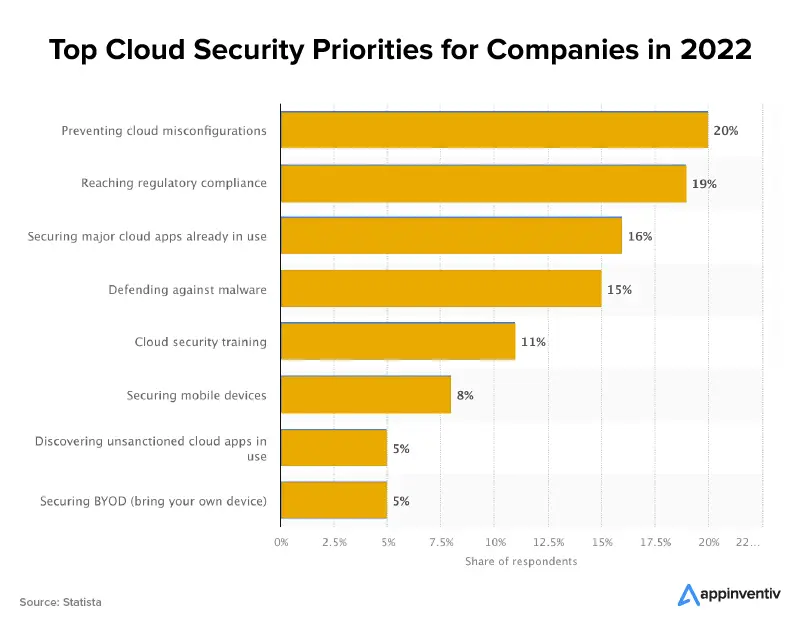

Seperti dilansir Statista, pasar perangkat lunak keamanan cloud global bernilai $29,5 miliar pada tahun 2020 dan siap mencapai $37 miliar pada tahun 2026.

Jadi, organisasi Anda harus memiliki strategi yang kuat untuk melindungi diri dari ancaman keamanan cloud dan memastikan kelangsungan bisnis. Tetapi untuk memiliki strategi keamanan yang kuat, pertama-tama Anda harus mengetahui tentang masalah keamanan cloud teratas dan kemungkinan solusinya di tahun 2023.

Ayo selami!

Apa saja 10 risiko keamanan cloud teratas di tahun 2023 dan bagaimana cara memitigasinya?

1. Pelanggaran Data

Saat data rahasia organisasi Anda diakses dan digunakan tanpa sepengetahuan atau persetujuan Anda, kami menyebutnya sebagai pelanggaran data. Ini pada dasarnya adalah pencurian, yang sebagian besar terjadi karena kredensial yang lemah atau sistem aksesibilitas yang sangat rumit, yang dapat memberikan izin yang salah kepada orang yang salah.

Bisa juga karena masuknya malware ke sistem Anda. Dalam hal ini, sebagian besar serangan diarahkan pada sistem data, karena inilah yang dihargai penyerang. Konfigurasi cloud yang tidak memadai atau tidak adanya perlindungan saat runtime dapat membuat data rentan terhadap pencurian.

Berbagai jenis informasi memiliki konsekuensi yang berbeda ketika dikompromikan. Pencuri identitas dan phisher membeli data sensitif seperti nomor Jaminan Sosial dan rekam medis dari penjahat di web gelap.

Dokumen internal dan email berisi informasi sensitif yang dapat digunakan untuk merusak nama baik perusahaan dan menurunkan harga sahamnya jika jatuh ke tangan yang salah. Terlepas dari motivasi pencurian, pelanggaran menimbulkan risiko serius bagi bisnis yang menyimpan data di cloud.

Apa solusinya?

Enkripsi

Dengan enkripsi di tepi jaringan, informasi sensitif dapat dilindungi bahkan sebelum meninggalkan lokasi perusahaan Anda dan menuju cloud. Setelah data Anda dienkripsi, Anda harus memegang kunci yang dapat digunakan untuk mengenkripsi dan mendekripsi data.

Anda tidak boleh menyimpan kunci enkripsi dalam program yang sama dengan informasi sensitif Anda. Selain memastikan mereka memiliki kunci enkripsi, departemen TI harus secara teratur menilai keefektifan protokol enkripsi yang ada.

Otentikasi multi-faktor

Bukan hanya identifikasi dan akses, kredensial juga harus disediakan oleh pengguna. Misalnya, memasukkan kata sandi dan kemudian mendapatkan notifikasi yang berisi kunci angka sekali pakai. Saat ini, ini adalah salah satu persyaratan standar untuk memitigasi risiko keamanan cloud. Ketahui cara menerapkan sistem autentikasi multifaktor di aplikasi seluler Anda.

Studi menunjukkan bahwa 25% pelanggaran keamanan data melalui phishing.

2. Pelanggaran Kepatuhan

Perusahaan menghadapi risiko tinggi konsekuensi parah jika mereka jatuh ke dalam keadaan ketidakpatuhan. Peraturan seperti PCI DSS dan HIPAA yang melindungi data sensitif harus diikuti oleh semua organisasi.

Kepatuhan terhadap peraturan ini mungkin mengharuskan Anda untuk membuat bagian jaringan yang terisolasi yang hanya dapat diakses oleh anggota staf yang berwenang. Banyak organisasi membatasi akses dan apa yang dapat dilakukan individu ketika diberi akses untuk memastikan standar kepatuhan dipatuhi.

Jika peraturan kepatuhan tidak diikuti, bisnis mungkin harus menghadapi hukuman dan denda yang dapat berdampak buruk pada bisnis. Sayangnya, tidak semua penyedia layanan cloud mematuhi semua standar keamanan yang ditetapkan oleh industri. Masalah signifikan muncul saat layanan berbasis cloud ditambahkan tanpa memeriksa kepatuhannya terhadap semua standar hukum yang berlaku.

Apa solusinya?

Pastikan kepatuhan yang efektif

Sebagian besar bisnis telah menerapkan kebijakan privasi dan kepatuhan untuk melindungi sumber daya mereka. Selain itu, kerangka tata kelola harus menetapkan peran dan tanggung jawab di dalam bisnis dan memastikan bahwa aturan ini dipatuhi.

Catat peran dan tanggung jawab setiap karyawan dalam serangkaian kebijakan. Itu juga harus menentukan bagaimana mereka berkomunikasi satu sama lain.

[Mungkin juga menarik bagi Anda untuk membaca bagaimana Anda dapat membuat aplikasi yang sesuai dengan PCI DSS dan sesuai dengan HIPAA.]

3. Kehilangan Data

Kehilangan data adalah risiko terbesar yang, paling sering, tidak dapat diubah. Data dapat hilang karena berbagai alasan – kerentanan database, penyimpanan pada penyedia layanan penyimpanan cloud yang tidak dapat diandalkan, kehilangan atau menghapus data secara tidak sengaja, atau kehilangan kredensial Anda untuk mengakses data.

Meskipun manfaat besar dan penting untuk kolaborasi berbasis cloud adalah kesederhanaan yang dapat Anda gunakan untuk berbagi informasi melalui cloud. Namun, ini menimbulkan masalah privasi dan keamanan yang signifikan, dan ini adalah masalah utama bisnis dengan cloud. Saat berbagi informasi melalui tautan publik atau penyimpanan berbasis cloud diatur ke publik, siapa pun yang memiliki tautan dapat mengaksesnya, dan ada alat yang dirancang untuk menjelajahi web untuk penerapan cloud yang tidak aman tersebut.

Apa solusinya?

Menegakkan Kebijakan Privasi

Keberhasilan bisnis apa pun bergantung pada kemampuannya untuk menjaga keamanan data pribadi dan sensitif. Penyimpanan informasi identitas pribadi organisasi rentan terhadap peretasan dan bentuk pelanggaran keamanan lainnya. Ketika penyedia layanan cloud perlu memberikan perlindungan keamanan yang memadai, bisnis harus pergi ke tempat lain atau menahan diri untuk tidak menyimpan data sensitif apa pun bersama mereka.

Cadangan

Pendekatan terbaik untuk mencegah kehilangan data dalam sebagian besar bentuknya adalah melalui pencadangan data secara teratur. Anda memerlukan jadwal untuk mencadangkan data dan definisi yang tepat tentang data apa yang akan dicadangkan dan mana yang tidak. Untuk otomatisasi, gunakan perangkat lunak pencegahan kehilangan data.

[Baca Juga: Bagaimana perusahaan dapat melindungi data mereka di lingkungan cloud?]

4. Serang Permukaan

Apa yang kami sebut kerentanan keseluruhan lingkungan disebut permukaan serangannya. Permukaan serangan tumbuh dengan setiap tugas baru. Dalam beberapa kasus, jumlah beban kerja yang dapat diakses secara terbuka dapat meningkat setelah layanan mikro digunakan. Jika Anda tidak mengelolanya dengan baik, infrastruktur Anda mungkin rentan dengan cara yang tidak Anda sadari setelah diserang.

Panggilan pada jam ini adalah hal terakhir yang diinginkan siapa pun.

Kebocoran informasi halus yang membuka pintu serangan juga merupakan bagian dari permukaan serangan. Karena sifat internet dan cloud yang melekat, Anda selalu membuat diri Anda rentan terhadap serangan dari luar.

Ini bisa sangat penting untuk fungsi sehari-hari perusahaan Anda, tetapi Anda harus tetap mengawasinya.

Apa solusinya?

Segmentasi dan Keamanan Jaringan yang Tepat

Buat zona keamanan di setiap lingkungan Anda dan hanya izinkan lalu lintas yang diperlukan dan sesuai untuk melewati firewall. Jika memungkinkan, berikan setiap lingkungan aplikasi (pengembangan, pementasan, dan produksi) akun cloudnya sendiri.

Manfaatkan Prinsip Keistimewaan Terkecil

Dengan tujuan, sediakan akses dan sumber daya. Pengembang yang hanya menerapkan kode, misalnya, tidak boleh memiliki akses administratif ke seluruh akun cloud. Pengembang juga tidak boleh memiliki akses konstan ke lingkungan kerja. Berikan saja apa yang mereka butuhkan. Alat tersedia untuk membantu mengukur akun dan pengguna dengan benar.

5. API tidak aman

Selain memungkinkan bisnis untuk menyesuaikan layanan cloud mereka, antarmuka pemrograman aplikasi atau API juga memungkinkan akses, autentikasi, dan enkripsi. Saat API maju untuk melayani pengguna dengan lebih baik, mereka juga menimbulkan risiko keamanan yang lebih besar pada penyimpanan data.

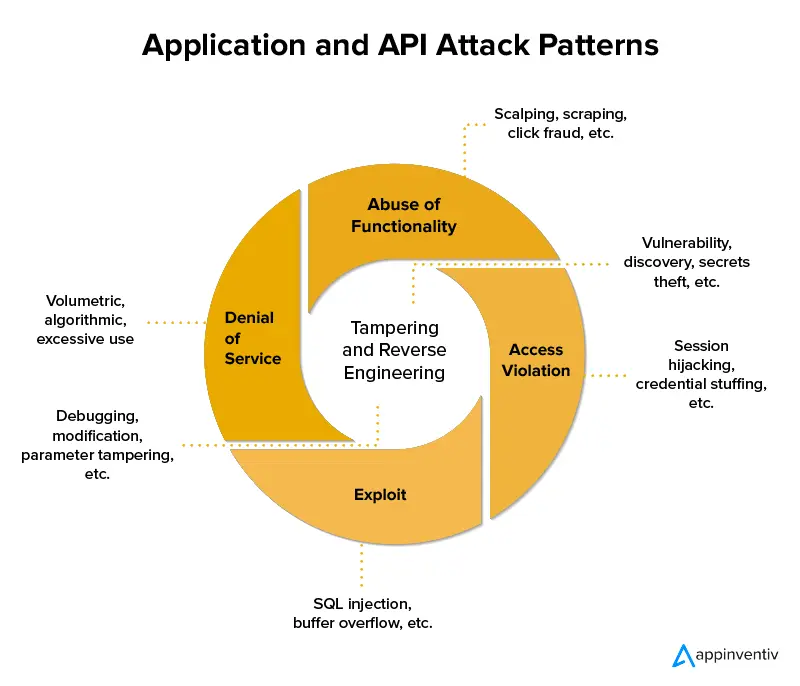

Data dan sistem Anda dapat disusupi jika Anda mengandalkan layanan cloud dengan API yang tidak aman. Biasanya, ini didokumentasikan dengan baik untuk kemudahan penggunaan pelanggan tetapi jika tidak diamankan dengan tepat, dapat menyebabkan masalah kritis. Untuk membobol API, peretas biasanya menggunakan salah satu dari tiga metode: brute force, denial of service, atau man in the middle. Solusi keamanan cloud Anda harus dapat mengatasi ketiga metode ini.

Apa solusinya?

Pelanggaran Palsu

Pengujian penetrasi yang mensimulasikan serangan eksternal pada serangkaian titik akhir API dengan tujuan untuk menembus keamanan dan mendapatkan akses ke data rahasia organisasi akan memberi Anda gambaran tentang seberapa aman sistem itu dan perbaikan apa yang diperlukan.

Penilaian Keamanan Sistem Umum

Audit reguler yang harus Anda lakukan harus mencakup pemeriksaan sistem dan lapisan keamanannya untuk memastikan tidak ada orang yang dapat masuk ke API.

Jika Anda ingin mendapatkan wawasan lebih lanjut tentang cara mengatasi risiko keamanan API, kunjungi blog kami, Risiko keamanan API teratas dan cara memitigasinya.

6. Salah konfigurasi

Seiring berjalannya waktu, semakin banyak layanan akan tersedia di lingkungan cloud. Saat ini, sudah umum bagi bisnis untuk bekerja dengan banyak vendor.

Setiap layanan memiliki penerapan dan kehalusan unik yang dapat sangat bervariasi dari satu penyedia ke penyedia berikutnya. Pelaku ancaman akan terus memanfaatkan kelemahan keamanan dalam infrastruktur cloud kecuali dan sampai bisnis meningkatkan praktik keamanan cloud mereka.

Apa solusinya?

Periksa kembali Keamanan Anda

Saat menyiapkan server cloud tertentu, periksa kembali pengaturan untuk keamanan cloud. Meskipun tampak jelas, hal itu diabaikan demi hal-hal yang lebih mendesak seperti menyimpan barang di gudang tanpa memikirkan keamanan isinya.

7. Visibilitas Terbatas Penggunaan Cloud

Saat informasi dan aset ditransfer ke cloud, beberapa visibilitas dan kontrol atas aset ini hilang. Visibilitas Cloud yang terbatas adalah risiko yang ditakuti sebagian besar organisasi karena mengarah ke dua tantangan utama:

- Ini menyebabkan 'bayangan IT' atau penggunaan cloud yang tidak disetujui oleh karyawan.

- Ini mengarah pada penyalahgunaan cloud oleh pengguna yang berwenang untuk menggunakan cloud.

Visibilitas yang terbatas dapat menjadi penyebab pelanggaran data dan kehilangan data karena membuka risiko yang terkait dengan tata kelola yang buruk dan kurangnya keamanan. Bagian terburuknya adalah titik buta ini tidak memungkinkan peringatan tepat waktu saat terjadi masalah keamanan, pelanggaran, kinerja, atau kepatuhan.

Apa solusinya?

Audit Keamanan Data

Cari tahu apakah penyedia layanan cloud Anda secara rutin mengaudit kontrol keamanan yang ada untuk melindungi data pribadi dan file sensitif yang disimpan oleh pengguna akhir di seluruh jaringan mereka. Jika tidak, cari mitra di tempat lain yang dapat memberikan transparansi penuh mengenai langkah-langkah keamanan yang diterapkan oleh administrator sistem mereka. Anda ingin melindungi diri dari risiko komputasi awan dengan segala cara.

Penilaian dan Analisis Risiko

Anda harus melakukan penilaian risiko secara berkala untuk memeriksa potensi risiko. Pastikan Anda juga memiliki rencana untuk mengurangi risiko yang timbul dari transparansi parsial.

8. Pelanggaran Kontrak dengan Mitra Bisnis

Penggunaan data dan individu yang diizinkan mengaksesnya dibatasi oleh ketentuan kontrak antara bisnis dan pelanggan mereka. Dengan menyimpan informasi sensitif di penyimpanan cloud pribadi tanpa otorisasi yang tepat, karyawan menempatkan majikan mereka dan diri mereka sendiri dalam bahaya tindakan hukum.

Klausul kerahasiaan dalam kontrak komersial sering kali dilanggar. Dan ini terutama berlaku jika penyedia cloud berhak untuk mengungkapkan setiap dan semua data yang dikirimkan kepada pihak yang berkepentingan.

Apa solusinya?

Interoperabilitas

Pastikan vendor Anda dapat bekerja sama saat Anda mencari beberapa penyedia cloud untuk layanan yang sama. Jangan lupa sertakan cakupan untuk transfer data setelah penghentian. Kurangnya standar data standar dapat membuat pergerakan data antar awan menjadi sulit. Sangat penting untuk memastikan akses yang tepat waktu dan andal ke data Anda dan untuk menentukan kewajiban Anda sehubungan dengan kewajiban penyedia Anda.

Keamanan data

Persyaratan yang ditetapkan dalam kontrak harus mempertimbangkan serangan internal dan eksternal serta kesalahan manusia. Terkadang perlu diperhatikan bahwa pelanggaran yang disebabkan oleh karyawan yang tidak puas mungkin lebih buruk daripada pelanggaran yang disebabkan oleh serangan dari luar.

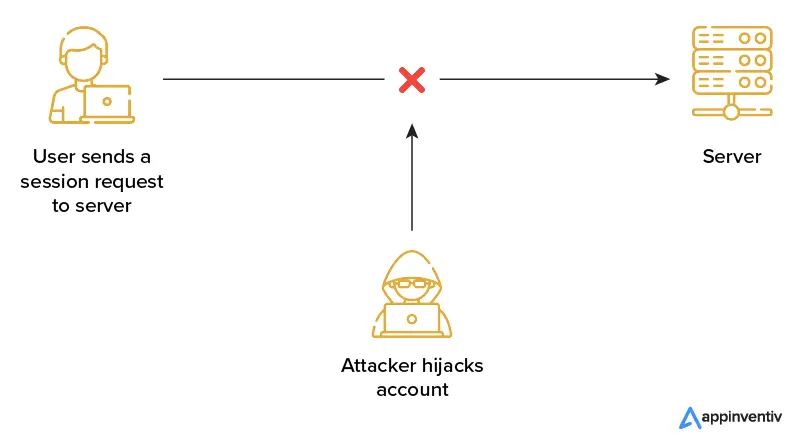

9. Pembajakan Akun

Penggunaan ulang kata sandi dan kata sandi sederhana hanyalah dua contoh kebersihan kata sandi yang buruk yang menjangkiti banyak orang. Karena Anda dapat menggunakan satu kata sandi yang dicuri di beberapa akun, masalah ini memperbesar kerusakan yang diakibatkan oleh serangan phishing dan pelanggaran data.

Karena bisnis lebih mengandalkan infrastruktur dan aplikasi berbasis cloud, pembajakan akun telah menjadi ancaman utama bagi keamanan cloud. Misalkan penyerang mendapatkan akses ke kredensial karyawan. Dalam hal ini, mereka mungkin memiliki akses ke informasi atau kemampuan sensitif, dan jika kredensial pelanggan disusupi, penyerang mendapatkan akses penuh ke akun online pelanggan. Selain itu, tidak seperti infrastruktur di tempat, lingkungan cloud terkadang memberikan visibilitas dan kontrol yang berbeda atas masalah keamanan.

Apa solusinya?

Perencanaan kontingensi

Jika terjadi keadaan darurat besar, seperti bencana alam atau serangan teroris, Anda memerlukan manajemen risiko keamanan cloud untuk bermain. Pastikan penyedia penyimpanan online Anda memiliki rencana kesinambungan bisnis yang menguraikan strateginya untuk melindungi informasi yang disimpan di dalam servernya. Tanyakan kepada mereka seberapa sering mereka menguji strategi manajemen risiko keamanan cloud ini untuk memastikan semuanya berfungsi dengan baik.

manajemen akses

Tetapkan tata letak manajemen akses yang berbeda. Tata letak manajemen akses menentukan aksesibilitas informasi untuk berbagai pengguna. Misalnya, protokol departemen jaminan kualitas tidak boleh diakses oleh departemen pemasaran dan sebaliknya.

10. Serangan Denial of Service (Serangan DoS)

DoS kemungkinan besar terjadi pada sistem usang yang kewalahan dengan data dan berhenti berfungsi dengan baik karena kelebihan beban. Ini tidak benar-benar identik dengan peretasan tetapi hasil dari serangan semacam itu adalah membuat sistem tidak dapat digunakan atau tidak dapat diakses.

Tujuan serangan denial-of-service adalah untuk mencegah pengguna menggunakan program atau mengganggu alur kerja mereka. Dua kategori utama serangan DoS adalah:

- Serangan kuat dari berbagai asal

- Serangan rumit yang ditujukan untuk mengeksploitasi proses sistem seperti pengiriman konten

Sumber daya sistem terbuang sia-sia selama serangan DoS, yang dapat mengakibatkan sejumlah masalah kecepatan dan stabilitas. Itu mempersulit memuat aplikasi atau mempersulit untuk menentukan sumber gangguan.

Anda mungkin menghadapi DoS saat Anda:

- mengalami masalah saat memuat situs web tertentu

- menghadapi kehilangan konektivitas yang cepat di antara perangkat yang terhubung ke jaringan yang sama

Apa solusinya?

Sistem pendeteksi intrusi

Bisnis menggunakan sistem deteksi intrusi untuk melindungi dari serangan DoS. Menurut kredensial pengguna dan variabel perilaku, sistem ini membantu mengidentifikasi lalu lintas yang tidak biasa dan memberikan peringatan dini. Ini sering disebut sebagai peringatan pembobolan untuk manajemen risiko keamanan cloud.

Inspeksi Lalu Lintas Firewall

Memeriksa lalu lintas yang masuk melalui firewall untuk menentukan asalnya atau untuk mengidentifikasi lalu lintas yang baik atau berbahaya untuk membantu penyortiran lalu lintas dan penghapusan lalu lintas yang tidak diinginkan dapat membantu mencegah DoS. Memblokir alamat IP yang dapat melancarkan serangan juga membantu mencegah serangan DoS.

Manfaatkan pengalaman Appinventiv untuk layanan cloud yang aman

Di Appinventiv, kami memahami kebutuhan akan layanan cloud computing yang aman dengan arsitektur kokoh yang tidak mudah rusak. Tim insinyur dan desainer ahli kami telah memperoleh pengalaman luar biasa dalam menghadirkan 200+ pengiriman aplikasi berbasis cloud yang mengelola dan merancang arsitektur cloud yang kokoh untuk berbagai merek internasional.

Misalnya, kami mengembangkan solusi ERP berbasis cloud yang aman untuk salah satu peritel furnitur terbesar, IKEA. Saat mengerjakan alamat IP pribadi, kami membuat solusi yang memungkinkan setiap toko bekerja secara mandiri sambil tetap kolaboratif.

Demikian pula, dengan menyediakan solusi layanan analitik data berbasis cloud yang aman, kami memungkinkan penyedia layanan telekomunikasi terkemuka dengan solusi yang mengurangi biaya perangkat keras dan pemeliharaan sebesar 26%.

Dengan tim profesional cloud bersertifikat yang bekerja dengan misi inovasi konstan memberikan solusi yang matang, dapatkan solusi cloud yang andal dan aman untuk menghilangkan semua masalah keamanan cloud. Kami menyediakan akses lengkap ke semua data cloud Anda secara real time dan menawarkan solusi yang dapat diskalakan ke cloud Anda. Cloud juga akan mendukung semua integrasi utama, yang dapat membantu Anda mengurangi berbagai risiko keamanan komputasi cloud.

FAQ

T. Apakah cloud aman untuk data saya?

J. Karena perusahaan seperti Amazon dan Google dapat mempekerjakan insinyur terampil dan mengotomatiskan banyak prosedur mereka, cloud biasanya lebih aman daripada kebanyakan pusat data pribadi. Selain itu, penyedia infrastruktur cloud menyediakan alat dan pilihan arsitektural untuk isolasi beban kerja, enkripsi data, dan deteksi ancaman keamanan cloud.

Di sisi lain, cloud publik bekerja dengan model tanggung jawab bersama, di mana pengguna bertanggung jawab untuk melindungi data dan aplikasi yang disimpan di cloud. Bergantung pada tingkat komputasi awan, pembagian tugas keamanan ini berubah.

Tim TI harus melewati kurva pembelajaran untuk mengimplementasikan komputasi awan karena metode untuk mengamankan lingkungan awan berbeda dari prosedur pusat data yang lebih konvensional. Kerentanan paling sering terhadap keamanan cloud adalah akses tidak sah ke sumber daya.

T. Pertanyaan penting apa yang harus saya tanyakan kepada penyedia layanan cloud saya terkait risiko dan tindakan keamanan cloud?

J. Meskipun pertanyaan dapat bervariasi sesuai kebutuhan Anda, gunakan pertanyaan berikut sebagai panduan:

- Enkripsi transmisi data spesifik apa yang termasuk dalam cloud?

- Di mana server secara fisik berada?

- Siapa yang dapat mengakses data di cloud?

- Tindakan apa yang akan diambil jika terjadi pelanggaran keamanan?

- Bagaimana GUI dan API dilindungi?

- Tingkat dukungan teknis apa yang tersedia?

- Apa peran perusahaan saya dalam perlindungan data?

T. Beban kerja apa yang harus saya alihkan ke cloud?

J. Anda dapat memindahkan beban kerja apa pun ke arsitektur cloud. Untuk memenuhi semua kepatuhan peraturan yang diperlukan, Anda perlu memberikan perhatian khusus pada implikasi migrasi cloud, dan bahwa arsitekturnya menjaga keamanan data Anda.