Cara Menghindari Dicap sebagai 'Situs Web Berbahaya' oleh Google

Diterbitkan: 2012-03-15 Baru-baru ini saya memiliki blog saya yang lebih kecil di server bersama yang diretas dan disuntik dengan kode mailicious. Saya belum memperbarui skrip apa pun di salah satu situs ini karena saya tidak memposting banyak konten di sana.

Baru-baru ini saya memiliki blog saya yang lebih kecil di server bersama yang diretas dan disuntik dengan kode mailicious. Saya belum memperbarui skrip apa pun di salah satu situs ini karena saya tidak memposting banyak konten di sana.

File Tim Thumb Dieksploitasi

Di bawah ini adalah salinan email yang saya terima dari Bluehost yang telah mengambil kebebasan untuk memperbaiki masalah dan menyarankan saya untuk memperbarui semua skrip sekarang.

Pelanggan yang terhormat,

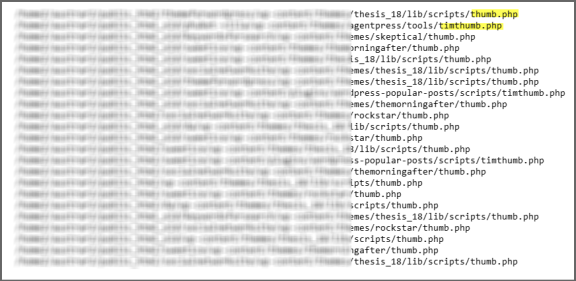

Ini adalah pemberitahuan kehormatan bahwa kami telah menemukan dan memperbaiki file timthumb.php yang dapat dieksploitasi di akun australia-wine.com Anda, yang tercantum di bawah ini.

Meskipun kami telah memperbaiki file-file ini, kami menyarankan Anda untuk memastikan semua potensi eksploitasi diperbaiki di akun Anda. Ini paling baik dilakukan dengan memperbarui semua skrip, plugin, modul, dan tema di akun Anda ke versi terbaru.

Sebagai pemilik akun, Anda bertanggung jawab untuk menjaga konten yang dihosting bebas dari perangkat lunak berbahaya. Untuk bantuan teknis, Anda juga dapat menghubungi tim obrolan kami dari Bluehost.com atau langsung ke:

http://www.bluehost.com/chat

File timthumb.php adalah skrip yang biasa digunakan dalam tema dan plugin WordPress (dan perangkat lunak lainnya) untuk mengubah ukuran gambar.

Eksploitasi memungkinkan penyerang untuk secara sewenang-wenang mengunggah dan membuat file dan/atau folder di akun Anda, yang kemudian dapat digunakan untuk sejumlah tugas berbahaya, termasuk namun tidak terbatas pada perusakan wajah, pembajakan dan infeksi browser yang tinggi, pengambilan data, dan banyak lagi.

Setelah situs dieksploitasi, itu dapat menyebabkan diberi label "Situs Web Berbahaya" oleh Google atau otoritas keamanan lainnya.

Setiap file timthumb.php di bawah versi 1.35, tetapi di atas versi 1.09 dianggap rentan, kecuali ditambal. Untuk mencegah penyusupan, kami menyarankan Anda memperbarui semua instance timthumb.php ke versi 2.0, atau menambal file rentan yang ada.

Perhatikan bahwa menambal file memerlukan pengetahuan yang lebih mendalam tentang bahasa skrip PHP.

Versi terbaru dari timthumb.php dapat ditemukan di sini:

http://timthumb.googlecode.com/svn/trunk/timthumb.php

Kami telah secara otomatis menambal file berikut untuk Anda:

Informasi tambahan mengenai kompromi dapat ditemukan di dua situs web berikut, serta yang lain; perhatikan bahwa semua situs web eksternal dalam email ini tidak berafiliasi dengan Bluehost.com dalam kapasitas apa pun, dan hanya untuk referensi Anda.

http://markmaunder.com/2011/08/01/zero-day-vulnerability-in-many-wordpress-themes/

http://redleg-redleg.blogspot.com/2011/08/malware-hosted-newportalsecom.html

Anda dapat dengan jelas melihat dari tangkapan layar di atas bahwa ada beberapa file yang terpengaruh termasuk tema dan plugin yang tidak aktif.

Keamanan File .htaccess WordPress

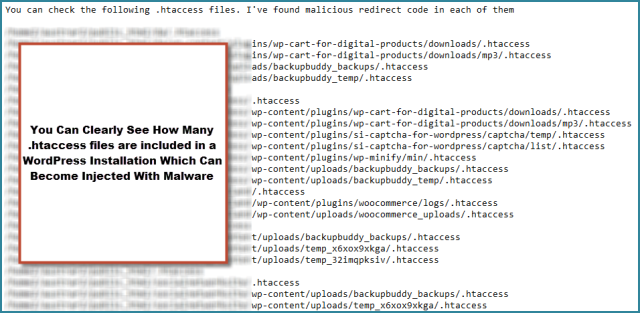

Peretasan ini mencakup file .htaccess yang terinfeksi yang disuntikkan dengan pengalihan berbahaya ke situs yang mendistribusikan malware. Google kemudian membuat daftar hitam blog-blog ini yang mengakibatkan peringatan ditampilkan di SERP Google serta di setiap situs itu sendiri.

Saya telah menulis tentang satu solusi untuk mengamankan dan mencadangkan file .htaccess Anda, namun ada solusi lain yang tersedia melalui plugin keamanan dan solusi manual.

Berikut adalah tangkapan layar dari file .htaccess yang terinfeksi

Saya beruntung saya mengambil cadangan penuh dari semua situs ini dan menyimpannya jauh dari server atau cadangan bisa disuntikkan juga. Akun Bluehost yang saya gunakan untuk meng-host situs-situs ini juga merupakan akun Pro yang berarti saya memiliki akses ke pencadangan harian, mingguan, dan bulanan.

Cadangan bulanan di mana Tidak terinfeksi yang berarti saya dapat dengan mudah memulihkan ini setelah menghapus file yang terinfeksi dan kemudian memperbarui semua skrip segera setelah itu untuk menghindari injeksi lain.

Jika saya hanya menggunakan akun hosting bersama standar dan tidak menyimpan cadangan penuh di luar lokasi, solusinya bisa sangat mahal.

Saya telah menulis tentang mengapa penting untuk memperbarui skrip WordPress dan mengamankan situs WordPress Anda sebelumnya dan injeksi malware terbaru ini hanya memperkuat masalah keamanan ini lebih lanjut.

Ada beberapa cara untuk memindai instalasi WordPress Anda untuk mengamankan situs WordPress Anda, salah satunya dapat diselesaikan dengan menggunakan plugin bernama website defender.

Saya sedikit terkejut Bluehost membantu saya memperbaiki masalah ini setelah menerima email ini sebelumnya.

Meskipun kami meng-host situs web Anda, kami tidak dapat mengelola keamanan konten Anda. Kami memiliki beberapa perlindungan untuk mencegah server kami diretas, termasuk pencegahan terhadap serangan brute force dan keamanan yang ketat pada akun pengguna.

Kerentanan sebenarnya yang digunakan peretas untuk mendapatkan akses ke direktori home atau folder public_html Anda sering kali terletak di skrip itu sendiri.

Untuk alasan ini, kami menyediakan pembaruan melalui SimpleScripts saat tersedia, dan juga menawarkan cadangan server gratis dan utilitas pencadangan di cPanel, yang dapat Anda gunakan untuk mengambil sebagian atau seluruh snapshot akun Anda kapan pun Anda merasa perlu.

Mengenai skrip mana yang dieksploitasi untuk memungkinkan akses ke akun Anda, kami tidak yakin apa yang digunakan, karena sebagian besar eksploit menggunakan halaman standar di akun Anda dengan permintaan yang dibentuk secara tidak biasa untuk menyuntikkan konten mereka sendiri ke situs Anda.

Ada banyak sumber daya online untuk membantu Anda mengidentifikasi penyebabnya, dan kami sarankan untuk memulai dengan pembuat perangkat lunak yang Anda jalankan, untuk melihat apakah ada eksploitasi atau pembaruan yang diketahui yang diketahui oleh vendor.

Berikut adalah daftar periksa keamanan yang dapat Anda tinjau yang dapat sangat membantu mengamankan situs akun Anda:

- Ubah Email Admin di akun Anda.

- Ubah Kata Sandi di akun Anda.

- Ubah Kartu Kredit yang tercatat di akun Anda.

- Perbarui dan terapkan tambalan, peningkatan, atau pembaruan apa pun yang mungkin tersedia oleh vendor pihak ketiga atau pengembang web skrip Anda.

- Perbaiki semua izin file yang longgar (ini mungkin kerentanan eksploitasi yang paling umum) 6. Hapus semua Akun FTP non-sistem yang dibuat, atau paling tidak, ubah kata sandi ke Akun FTP.

- Hapus Host Akses apa pun dengan mengklik ikon "Remote Mysql" dan mengklik Hapus X Merah di setiap entri jika ada entri.

- Periksa skrip Anda untuk serangan Injeksi Header, serangan Injeksi Sql, serangan Cross-Site Scripting, dll., serta pengaturan file php.ini Anda.

- Periksa komputer rumah/kantor Anda dari virus, trojan, atau keylogger.

Jika skrip Anda terinfeksi, Anda mungkin ingin mengembalikan cadangan snapshot terakhir yang bagus dari akun Anda. Jika cadangan Anda juga terinfeksi, Anda mungkin ingin mempertimbangkan agar kami menyetel ulang akun Anda untuk memulai dari awal.

Mengamankan skrip Anda dan mengamankan PC Anda adalah tanggung jawab Anda.

Program yang mengoperasikan situs berbasis basis data rentan terhadap peretas, yang dapat (dan memang) mengeksploitasi bug dalam program tersebut untuk mendapatkan akses tidak sah ke situs Anda. Meskipun server kami sangat aman, skrip Anda mungkin tidak.

Tindakan terbaik adalah selalu memperbarui skrip Anda, kode Anda bersih, dan kata sandi Anda aman. Berikut adalah beberapa langkah yang dapat membantu Anda mengamankan situs Anda.

Hanya ada dua cara agar akun dapat terinfeksi:

- Anda menjalankan skrip tidak aman di akun Anda yang digunakan untuk masuk.

- Komputer Anda terinfeksi dan mereka telah meretas akun Anda melalui komputer Anda sendiri, atau dengan mengambil kata sandi Anda.

Mengamankan skrip Anda dan mengamankan PC Anda adalah tanggung jawab Anda.

Kami memang menawarkan pembaruan melalui alat Skrip Sederhana kami di cpanel jika ini yang Anda gunakan untuk menginstal skrip Anda untuk membantu menjaganya tetap aman. Berikut adalah beberapa langkah yang dapat membantu Anda mengamankan situs Anda.

Berikut adalah daftar periksa keamanan situs kami untuk membantu mengamankan akun:

- https://my.bluehost.com/cgi/help/511

- Kiat untuk Membersihkan & Mengamankan Situs Web Anda – StopBadware.org http://www.stopbadware.org/home/security

Cara menghapus "Situs ini dapat membahayakan komputer Anda "

- http://25yearsofprogramming.com/blog/20071223.htm

Bagaimana mencegah situs Anda diretas. Cara memperbaiki situs yang rusak.

Tindakan pencegahan keamanan situs web

- http://25yearsofprogramming.com/blog/20070705.htm

Pencegahan

- Peretasan berbahaya dan suntikan malware ini dapat dihindari dengan memperbarui semua plugin, tema, dan skrip.

- Selalu buat dan simpan cadangan lengkap reguler dari semua instalasi WordPress Anda di luar situs di lokasi yang aman.

- Instal dan jalankan perangkat lunak anti virus di komputer lokal Anda

- Secara pribadi saya menemukan Google Chrome lebih tidak aman daripada IE atau Firefox