6 lezioni apprese dalle recenti violazioni dei dati

Pubblicato: 2020-09-30Ci sono state una serie di recenti violazioni dei dati nel 2020 che dovrebbero essere di enorme preoccupazione per le aziende.

Proprio quest'anno abbiamo assistito a un drammatico aumento degli attacchi, per lo più guidati da hacker che cercano di sfruttare le misure di sicurezza indebolite a causa del lavoro a distanza.

Articolo correlato: Truffe del coronavirus: domande e risposte con il direttore dei servizi di sicurezza del MIT di Impact

A parte la crescente familiarità delle violazioni dei dati che hanno colpito alcune delle più grandi società in circolazione, c'è una crescente ansia tra i proprietari di piccole imprese su come potrebbero cadere vittime nel prossimo futuro.

Mentre alcuni degli attacchi più grandi sono più accattivanti, la realtà è che quasi la metà di tutti gli attacchi in realtà prendono di mira le piccole imprese.

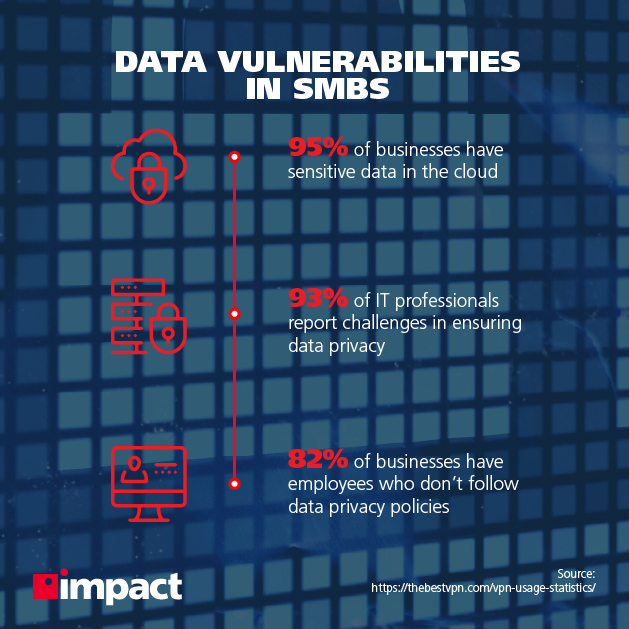

Sfortunatamente, nel mercato odierno della sicurezza informatica, molte PMI non sono attrezzate per affrontare le minacce informatiche e si trovano a rischio di essere violate.

I responsabili delle decisioni IT sono praticamente unanimi nel ritenere che le loro organizzazioni siano suscettibili agli attacchi esterni e il 71% di questi responsabili delle decisioni afferma di non disporre dell'infrastruttura di sicurezza informatica per prepararsi a un attacco

Con i costi combinati dell'inosservanza delle normative, della perdita della fiducia dei clienti e (soprattutto) della perdita di dati sensibili, le PMI semplicemente non possono permettersi costosi attacchi informatici alla propria attività.

Ecco sei lezioni che abbiamo imparato dalle recenti violazioni dei dati che puoi utilizzare per proteggere la tua azienda:

1. Prendi il comando dall'alto

Alcune delle violazioni di più alto profilo degli ultimi anni hanno contribuito a portare alla luce la questione della sicurezza informatica per i dirigenti.

La violazione di Equifax verso la fine del 2017, ad esempio, è stata responsabile della compromissione delle informazioni personali di quasi 150 milioni di persone e da allora ha fatto notizia.

Il 2018 ha visto un numero record di dati personali esposti in violazioni dei dati: gli incidenti sono aumentati del 126%

Man mano che la minaccia degli attacchi informatici cresce e gli eventi aumentano, i principali responsabili delle decisioni devono, e più comunemente lo sono, essere maggiormente coinvolti nella sicurezza informatica, implementando pratiche dall'alto verso il basso.

Questa è una tendenza che è progredita nel 2019, con il 54% dei dirigenti e il 39% dei direttori informati e impegnati nella pianificazione delle risposte alle violazioni dei dati.

Questa è una tendenza che dovrebbe continuare; avere il coinvolgimento dei dirigenti della C-suite è fondamentale. Come per molte implementazioni tecnologiche, deve avere un consenso dall'alto verso il basso per dimostrare che l'organizzazione prende sul serio la protezione dei dati.

2. Forma la tua forza lavoro

Gli errori accadono, è inevitabile e non può essere evitato. Tuttavia, mitigare la probabilità dell'errore umano è una necessità assoluta e la pietra angolare di qualsiasi piano di sicurezza informatica completo.

È uno dei motivi per cui noi di Impact Networking forniamo formazione sulla sensibilizzazione alla sicurezza come parte fondamentale della nostra protezione della sicurezza informatica per garantire che i lavoratori siano più consapevoli e più informati su come gestire importanti set di dati.

Il 47% delle violazioni dei dati è causato dalla negligenza dei dipendenti, come la perdita accidentale di un dispositivo o lo smarrimento di un documento online. Con attacchi informatici che costano alle aziende in media 5 milioni di dollari, questa è un'area in cui tutte le PMI dovrebbero cercare di migliorare

Migliorare la consapevolezza della sicurezza informatica significherà affrontare le cattive abitudini comuni relative all'uso della tecnologia, garantire che il lavoro a distanza sia svolto in sicurezza e migliorare la cultura del posto di lavoro per abbracciare "l'igiene digitale".

Delle organizzazioni che hanno implementato metodi di cyber training, il 79% di esse ha evitato una violazione; rispetto al 69% di quelli che non lo facevano

3. Gestisci i tuoi dispositivi IoT

Il mercato dell'Internet delle cose ha visto una crescita esplosiva negli ultimi due anni. Il mercato valeva 235 miliardi di dollari nel 2017 e si prevede che varrà 520 miliardi di dollari entro il 2021.

Come praticamente con qualsiasi forma di nuova tecnologia, la sicurezza informatica deve recuperare il ritardo e l'uso crescente di dispositivi connessi sul posto di lavoro non è diverso.

Quasi la metà di tutte le PMI ha subito almeno una violazione dei dati IoT

Ciò è dovuto principalmente a una netta mancanza di piani di sicurezza che coprano in modo completo tutti i dispositivi in una rete. Con 9 dipendenti su 10 che portano la propria tecnologia sul posto di lavoro, questa responsabilità è una considerazione importante da affrontare.

Per questo motivo, è fondamentale garantire che la sicurezza della tua azienda sia applicata a livello di rete. L'enorme quantità di dispositivi IoT che esistono in un ambiente di lavoro rende impossibile implementare la sicurezza a livello di dispositivo.

I vantaggi della sicurezza cloud diventano più chiari qui. Con così tanti nuovi dispositivi che accedono e raccolgono le enormi quantità di dati ora archiviate nei sistemi cloud, disporre di un programma completo per la sicurezza del cloud è essenziale per proteggere i dati dei clienti e dell'organizzazione.

In pratica, ciò significherà disporre di una piattaforma che consente la gestione dei dispositivi di rete tramite un unico dispositivo, il provisioning dei dispositivi, il push degli aggiornamenti software e persino la cancellazione degli stessi in caso di smarrimento.

Post correlato: cosa rende un buon sistema di gestione dei dispositivi mobili

4. Avere un piano di ripristino di emergenza

Questo è un must assoluto per qualsiasi piccola impresa. Più lungo è il ciclo di vita di una violazione, più costa e più danni provoca all'organizzazione.

Il tempo medio impiegato da un'azienda per identificare e contenere una violazione dei dati nel proprio sistema è di 279 giorni, ovvero oltre nove mesi

Avere un piano di ripristino di emergenza e continuità aziendale in atto per affrontare gli attacchi in modo rapido ed efficace dovrebbe essere in cima alla tua agenda di sicurezza informatica.

Ciò significa avere accesso a una fonte sicura di tutti i dati interessati. Le soluzioni dovrebbero includere:

- Backup di immagini dell'intero sistema operativo; comprese tutte le applicazioni, configurazioni e dati

- La possibilità di ripristinare completamente tutto esattamente come era prima della violazione

- Server ripristinati e funzionanti in un periodo di tempo predeterminato dopo una violazione

Tutto questo può essere fatto nel 2020 utilizzando il cloud. I data center sono diventati molto più sicuri di quanto non fossero una volta e un backup cloud di qualità può garantire praticamente nessun tempo di inattività per un'azienda.

Per ulteriori informazioni, leggi il nostro post sul blog sui livelli di data center per proteggere i tuoi dati.

5. Comprendi che la sicurezza informatica è un processo in corso

Un piano di ripristino di emergenza e continuità aziendale che monitori la tua organizzazione su base continua è uno dei migliori passi proattivi che puoi intraprendere per mantenere la tua integrità informatica.

Un altro è garantire che la tua azienda venga regolarmente valutata per testare le sue capacità contro gli attacchi. Questo può essere fatto con i test di penetrazione, in cui vengono utilizzati strumenti specializzati per simulare attacchi nel mondo reale per violare attivamente e in sicurezza i sistemi e riconoscere i punti deboli.

È quindi possibile effettuare una valutazione sulla vulnerabilità di una rete aziendale e determinare come migliorare le funzioni esistenti e implementarne di nuove.

In Impact, raccomandiamo test di penetrazione semi-regolari, oltre a criteri di sicurezza aggiornati e controlli di conformità, spesso su base trimestrale.

Il panorama della sicurezza informatica cambia costantemente. Ogni giorno vengono rilevate nuove vulnerabilità tecniche e di sistema.

Ciò è particolarmente pertinente per il gran numero di PMI che stanno subendo una sorta di trasformazione digitale: le implementazioni e le modifiche ai processi aziendali e ai sistemi di flusso di lavoro sono un ambiente maturo per gli attacchi informatici.

Per questi motivi, consigliamo ai responsabili delle decisioni di considerare la sicurezza informatica come un processo continuo per il futuro e non come un processo di installazione unico.

6. Investi nella tua sicurezza informatica

Ci sono più investimenti nella sicurezza informatica che mai.

Il mercato della sicurezza informatica valeva 3,5 miliardi di dollari nel 2004. Quest'anno il mercato valeva circa 124 miliardi di dollari

La ragione di questa enorme crescita è che i responsabili delle decisioni delle PMI stanno diventando più consapevoli della necessità di investire in una strategia di sicurezza informatica che protegga la propria organizzazione.

Sebbene ci siano casi in cui le PMI non investono nelle soluzioni IT di cui hanno bisogno, la maggior parte comprende che l'investimento è una necessità per un'azienda moderna e lungimirante.

Quando i decisori trovano che i risultati dei loro investimenti non sono soddisfacenti, è spesso il risultato dell'acquisizione di soluzioni o servizi sbagliati.

È qui che un MSSP può intervenire e fornire una valutazione approfondita che analizza i processi, scopre i punti deboli e determina le soluzioni necessarie per un'implementazione completa della sicurezza informatica.

Per i leader aziendali, la sicurezza informatica è uno dei problemi più urgenti che le loro aziende devono affrontare oggi. Il programma di Impact fornisce ai clienti una protezione vitale della sicurezza informatica, mantenendo la loro mente a proprio agio sapendo che la loro infrastruttura IT è monitorata e mantenuta dai nostri esperti di sicurezza informatica. Scopri di più sulle offerte di Impact qui.