SentinelOne: Raccomandazioni sulla sicurezza informatica per le aziende

Pubblicato: 2020-02-11SentinelOne, partner tecnologico di Impact Networking, ha offerto diversi consigli sulla sicurezza informatica per le aziende alla luce delle recenti tensioni tra Stati Uniti e Iran.

Mentre la minaccia del conflitto fisico si è attenuata, la minaccia del conflitto informatico ha e rimarrà una delle principali preoccupazioni per le organizzazioni statunitensi di tutte le dimensioni.

Man mano che ci avviciniamo al nuovo decennio, il numero di attacchi aumenterà.

Alla luce di questa recente tensione, c'è una fondata preoccupazione che l'Iran possa cercare di devastare usando la guerra informatica.

La sicurezza informatica è una delle questioni più urgenti per le aziende moderne e seguire le raccomandazioni sulla sicurezza informatica di aziende come SentinelOne di investire nella protezione dell'infrastruttura di rete è fondamentale.

Grande preoccupazione tra i decisori

I leader aziendali lo riconoscono più che mai.

Il 93% dei dirigenti delle PMI ritiene che mentre gli avversari stranieri tentano di violare la sicurezza nazionale degli attacchi informatici salariali, le piccole imprese come la loro verranno utilizzate come punti di ingresso

Basta dare una rapida occhiata a questo elenco di attacchi informatici significativi e scoprirai che gli attacchi informatici sono in corso in gran numero da anni.

Per le piccole e medie imprese che utilizzano solo la protezione di sicurezza di base, i rischi sono maggiori rispetto a obiettivi più tipici come banche e agenzie governative.

Articolo correlato: Cybersecurity avanzata: perché un firewall non sarà sufficiente nel 2020

Spesso mancano di forme sostanziali di protezione, il che significa che le PMI sono più vulnerabili rispetto alle organizzazioni più grandi.

Anche la posta in gioco è più alta, con il 93% delle aziende che non hanno un piano di ripristino di emergenza che cessano l'attività entro un solo anno

Il messaggio da trarre da questo è chiaro.

Gli attacchi informatici continueranno a essere una minaccia e le PMI devono essere in grado di affrontarli in modo efficace.

SentinelOne offre 6 consigli sulla sicurezza informatica

1. Disabilita porte e protocolli non necessari

"Una revisione dei registri del dispositivo di sicurezza della rete dovrebbe aiutarti a determinare quali porte e protocolli sono esposti ma non necessari.

"Per quelli che lo sono, monitorarli per attività sospette, simili a 'comando e controllo'."

2. Registra e limita l'uso di PowerShell

"Se un utente o un account non ha bisogno di PowerShell, disabilitalo tramite l'Editor criteri di gruppo.

"Per quelli che lo fanno, abilita la firma del codice degli script di PowerShell, registra tutti i comandi di PowerShell e attiva 'Registrazione blocco script'."

3. Impostare le politiche per avvisare quando nuovi host si uniscono alla rete

"Per ridurre la possibilità di dispositivi "non autorizzati" sulla tua rete, aumenta la visibilità e fai in modo che il personale di sicurezza chiave venga informato quando nuovi host tentano di collegarsi alla rete".

4. Esegui subito il backup e verifica la continuità aziendale del processo di ripristino

“È facile lasciare scorrere le politiche di backup o non dimostrare che è possibile eseguire il ripristino nella pratica.

"Inoltre, assicurati di disporre di backup ridondanti, utilizzando idealmente una combinazione di siti caldi, caldi e freddi".

5. Intensificare il monitoraggio della rete e del traffico e-mail

“I vettori più comuni per gli intrusi sono i dispositivi non protetti sulla rete e le e-mail di phishing mirate.

“Segui le migliori pratiche per limitare gli allegati tramite e-mail e altri meccanismi e rivedere le firme di rete.

"Particolare attenzione dovrebbe essere posta sugli host rivolti all'esterno che vengono presi di mira da tentativi di accesso a spruzzo di password e forza bruta.

“I sistemi esposti all'esterno, in cui non è possibile implementare l'autenticazione a più fattori, dovrebbero essere monitorati attentamente.

"Il tentativo di compromettere i server VPN senza 2FA (ad esempio) è un TTP consolidato per gli attori con sede in Iran".

6. Riparare l'attrezzatura rivolta verso l'esterno

“Gli aggressori scansionano attivamente e sfrutteranno le vulnerabilità, in particolare quelle che consentono l'esecuzione di codice in modalità remota o gli attacchi denial of service.

"Implementare l'autenticazione a più fattori ove necessario (es: server VPN)."

Mitigazione futura per le piccole e medie imprese

La maggior parte delle aziende desidera in un modo o nell'altro proteggere la propria attività dalle minacce informatiche.

Ma come?

Bene, diamo un'occhiata ai componenti principali che devi avere coperto per avere una politica di sicurezza funzionante.

Salvaguardia perimetrale

Il perimetro della tua rete è il confine tra te (intranet) e il mondo esterno (internet).

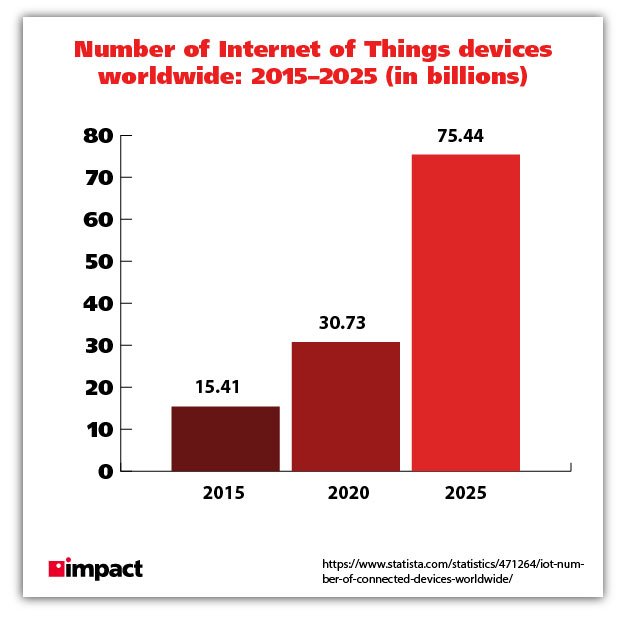

L'era di Internet of Things in cui ci troviamo ora ha cambiato il gioco.

Una pletora di nuovi dispositivi è connessa alla tua rete in qualsiasi momento, il che significa nuove sfide per la sicurezza.

Dovresti disporre di una solida soluzione di gestione delle minacce unificata per la tua difesa perimetrale.

In questo modo, la tua rete sarà difesa da qualsiasi minaccia in arrivo, bloccando malware e altri malintenzionati in tempo reale.

Dovresti anche implementare un web application firewall (WAF) per ispezionare il traffico web.

Ciò ti offre una copertura completa, la revisione del traffico crittografato e la protezione del tuo sito da minacce come gli attacchi DDoS (Denial of Service).

Protezione degli endpoint

Come abbiamo appena accennato, l'attuale prevalenza di dispositivi IoT significa molte più cose da proteggere.

Laptop, telefoni, tablet, TV, stampanti: tutti probabilmente sono connessi alla rete in un determinato ufficio.

Questo crea un gran numero di nuovi punti di ingresso per potenziali hacker.

In effetti, la stampante, spesso dimenticata dai lavoratori, è un dispositivo incredibilmente vulnerabile e frequentemente attaccato e utilizzato per infettare le reti.

Questo rende la sicurezza degli endpoint un must.

Le aziende dovrebbero fare tutto il possibile per garantire che tutti i dispositivi che operano in rete siano adeguatamente protetti con una soluzione antivirus di nuova generazione.

Post correlato: Che cos'è l'antivirus di nuova generazione?

Autenticazione

La verifica avanzata per gli utenti che accedono alla tua rete è un modo sicuro per migliorare significativamente la tua sicurezza.

È consigliabile disporre di un sistema di gestione delle credenziali che protegga le password con solidi metodi di crittografia.

Post correlato: Che cos'è l'igiene informatica?

Uno dei metodi di verifica più rapidamente pervasivi è l'uso dell'autenticazione a più fattori (MFA)

Anche se alcuni lo trovano fastidioso, le statistiche non mentono.

I servizi cloud Microsoft registrano 300 milioni di tentativi di accesso fraudolenti ogni giorno.

Stimano che l'AMF blocchi il 99,9% degli attacchi automatizzati.

In altre parole, funziona e la differenza che fa l'AMF è sostanziale.

Backup e ripristino

Abbiamo già notato che un numero schiacciante di piccole e medie imprese vittime di un attacco informatico finisce per fallire.

Questo è spesso perché non hanno una struttura in atto per affrontare rapidamente un attacco.

Il ripristino di emergenza è assolutamente cruciale e non dovrebbe mai essere trascurato.

Articolo correlato: Perché un piano di ripristino di emergenza è fondamentale per le PMI

Con solo il 27% delle aziende preparate per la continuità aziendale e un terzo delle aziende che non testa affatto i propri piani di ripristino di emergenza, c'è una chiara tendenza delle PMI a non adottare una strategia forte per contrastare gli attacchi informatici

I tempi di inattività sono costosi e dovrebbero essere mitigati a tutti i costi.

Dovresti avere immagini duplicate di tutti gli aspetti del tuo sistema operativo, comprese le applicazioni.

Queste immagini dovrebbero poterti essere consegnate in modo tempestivo in modo che un tecnico possa ripristinare i tuoi sistemi e farti tornare operativo il prima possibile.

In che modo gli MSSP stanno aiutando le PMI

Con un numero sempre maggiore di piccole e medie imprese minacciate da attacchi informatici, c'è stata una crescente domanda di partner per la sicurezza.

I fornitori di servizi di sicurezza gestiti (MSSP) stanno intervenendo per colmare le lacune, offrendo alle aziende un modo semplice per prendersi cura della protezione dei propri dati.

Un MSSP offrirà una vasta gamma di esperienza, competenza e soluzioni migliori a un costo fisso conveniente.

Articolo correlato: Quali servizi MSSP dovresti aspettarti dal tuo partner di sicurezza?

Condurranno una valutazione, prendendo nota della tua configurazione attuale e fornendoti un'analisi dettagliata di dove la tua sicurezza è all'altezza e dove potrebbe essere necessario migliorarla.

Con un partner per la sicurezza, le PMI possono stare tranquilli sapendo che gli esperti sono al lavoro.

L'anno scorso il mercato dei servizi di sicurezza gestiti valeva 27,7 miliardi di dollari; dovrebbe crescere fino a $ 64,73 miliardi entro il 2025.

Poiché gli attacchi informatici continuano in volume e portata, prevediamo che l'uso dei servizi MSSP aumenterà nel corso del 2020 e oltre.

Il programma Managed Security di Impact Networking fornisce ai clienti una protezione vitale della sicurezza informatica, mantenendo la loro mente a proprio agio sapendo che la loro infrastruttura IT è monitorata e mantenuta dai nostri esperti di sicurezza.

Abbiamo controllato centinaia di fornitori per garantire che il nostro programma utilizzi le migliori soluzioni per i nostri clienti. Nel panorama odierno, un programma di sicurezza informatica completo non è mai stato così importante.

Scopri di più sull'offerta di Impact qui.