Cos'è l'igiene informatica?

Pubblicato: 2020-05-20Aggiornamento, maggio 2020: l'igiene informatica non è mai stata così importante. Con aziende in tutto il mondo e nel paese alle prese con la pandemia, le preoccupazioni per la sicurezza informatica sono aumentate con una proliferazione di attacchi rivolti agli utenti finali ovunque.

È importante che le aziende rimangano vigili in questi periodi : l'ultima cosa che una PMI vuole affrontare ora è una violazione dei dati.

Per saperne di più sulla natura di questi attacchi, leggi le nostre domande e risposte sulle truffe legate al coronavirus e su come gestirle.

L'igiene informatica è la chiave del posto di lavoro moderno

L'igiene informatica, le pratiche per garantire la gestione sicura dei dati, è essenziale ora che i luoghi di lavoro moderni sono focolai di soluzioni digitali e set di big data .

Abbiamo deciso di dare un'occhiata più da vicino a ciò che le piccole e medie imprese dovrebbero fare per prendersi cura dei propri dati ed evitare di essere vittime di un hack.

Praticamente ogni PMI ha implementato una strategia per digitalizzare almeno un aspetto della propria organizzazione.

Che si tratti di un'ampia tabella di marcia per anni o di una semplice migrazione di un server di posta elettronica per avviare il gioco , le piccole e medie imprese si stanno impegnando in massa nella trasformazione digitale in un modo o nell'altro .

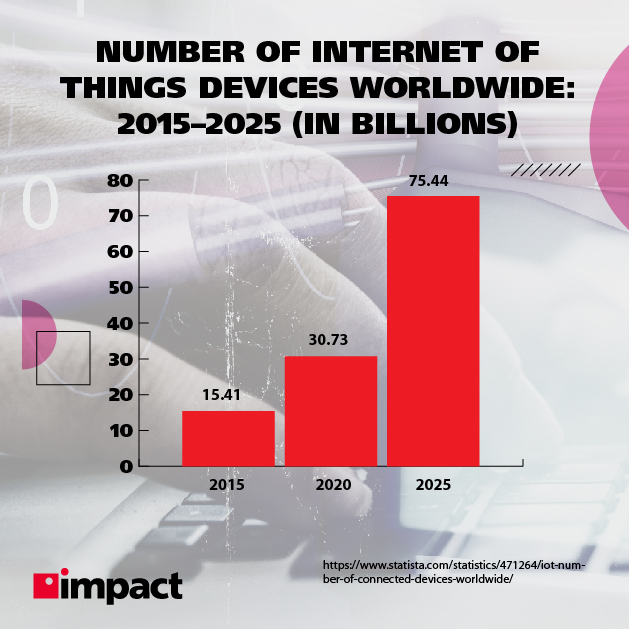

Ciò ha portato a un forte aumento della quantità di tecnologia digitale che deve essere salvaguardata negli ambienti di ufficio , in particolare con l'ascesa della tecnologia Internet of Things (IoT) .

I dati aziendali sono accessibili e condivisi attraverso un gran numero di dispositivi e le PMI stanno lottando per mettersi al passo con i loro standard di sicurezza informatica.

Il 96% dei decisori IT ritiene che le proprie organizzazioni siano suscettibili di attacchi informatici esterni. Se aggiungi al mix che le PMI sono prese di mira dai criminali informatici più che mai , quasi la metà di tutti gli attacchi si concentra sulle piccole e medie imprese , allora hai una ricetta per il disastro

Che cos'è esattamente l'igiene informatica?

L'igiene informatica è il processo di osservanza di routine corrette per garantire l'integrità dei dati all'interno di una rete.

Per un'azienda, questo significa stabilire pratiche che mantengano i dati dei clienti e dei dipendenti il più sicuri possibile.

L'anello debole

I criminali informatici, per la maggior parte, dipendono in gran parte dall'errore umano e dalla scarsa igiene informatica per il loro successo.

Il 52% delle aziende ammette che i dipendenti sono la loro più grande debolezza nella sicurezza IT, con le loro azioni negligenti che mettono a rischio la strategia di sicurezza IT aziendale

Un ovvio esempio di ciò è il phishing , in cui i truffatori tentano di convincere le vittime a fornire informazioni fingendosi un'entità affidabile, prima di chiedere dettagli sensibili.

Questo di solito assume la forma di un'e-mail. Spesso vengono individuate truffe di phishing meno sofisticate, ma i tentativi più convincenti richiedono un occhio attento ai dettagli da rilevare.

Le truffe informatiche come il phishing sono giochi di legge ; prima o poi qualcuno ci casca.

Questo è uno dei tanti motivi per cui porre una forte enfasi sull'igiene informatica è così importante per le PMI.

Ecco otto cose che puoi fare per rafforzare l'igiene informatica della tua azienda.

1. Installare un firewall di rete

Un firewall per la tua rete è la prima linea di difesa nella tua strategia di sicurezza informatica.

I robusti firewall impediscono agli utenti non autorizzati di accedere a dati, e-mail e applicazioni . In breve, mantiene gli utenti verificati dentro e gli utenti non verificati fuori.

Per gli amministratori di sistema, ciò significa inserire nella whitelist gli utenti approvati, inserire nella blacklist gli utenti sconosciuti e garantire che tutte le comunicazioni tramite connessioni wireless utilizzino la crittografia WPA.

2. Utilizzare un antivirus di qualità

Il software antivirus è da anni una misura di sicurezza informatica fondamentale. Tuttavia, mentre la stragrande maggioranza delle PMI utilizza una sorta di antivirus, la disparità tra le offerte può essere ampia.

Studi recenti suggeriscono che, nonostante il numero di soluzioni di cui i dipartimenti IT sono in grado di trarre vantaggio, la fiducia complessiva nelle soluzioni di sicurezza rimane bassa , con solo una piccola e media impresa su cinque che ha piena fiducia nelle proprie soluzioni IT.

Sebbene le opzioni gratuite per l'antivirus possano essere adeguate per le piccole imprese, le PMI devono assicurarsi che il loro antivirus sia di uno standard accettabile per salvaguardare la propria rete . Come minimo, il tuo antivirus dovrebbe:

- Elimina codici e software dannosi

- Pianifica scansioni automatiche

- Analizza lo stato di salute di PC e altri dispositivi

- Scegli come target file specifici per il rilevamento di malware

Post correlato: Che cos'è l'antivirus di nuova generazione?

3. Cripta i tuoi dispositivi

Le soluzioni offrono tranquillità crittografando dispositivi, e-mail e dati.

I luoghi di lavoro moderni sono spesso fortemente decentralizzati , in genere a causa del numero di dispositivi che operano nelle reti.

La tecnologia IoT e le politiche BYOD hanno portato a nuove sfide di sicurezza per le PMI .

Per le piccole imprese, la crescente dipendenza dall'Internet delle cose rappresenta un tipo di rivoluzione industriale, con oltre il 50% delle nuove imprese che si prevede si immergerà nella tecnologia IoT già quest'anno

La quantità di dispositivi, che si tratti di telefoni cellulari, laptop, stampanti o persino smart TV , è aumentata , il che significa che ci sono molti più punti di ingresso di cui i criminali informatici possono trarre vantaggio.

L'uso della crittografia su tutti i dispositivi che accedono alla rete è un aspetto critico per garantire la prevenzione della perdita di dati.

4. Eseguire il backup regolarmente

È di fondamentale importanza eseguire costantemente il backup dei dati dell'organizzazione.

Le PMI possiedono più dati che mai e la quantità di informazioni create ed elaborate dalle aziende aumenta ogni anno.

Il 90% di tutti i dati nel mondo è stato generato solo negli ultimi due anni

Ciò ha esercitato una maggiore pressione sulle organizzazioni di piccole e medie dimensioni affinché si occupino in modo efficace dei dati che raccolgono .

Inoltre, le nuove leggi sui dati introdotte per proteggere i consumatori , come GDPR e CCPA , impongono alle aziende di assumersi maggiori responsabilità per la conservazione dei dati.

I backup possono essere archiviati su server fisici on- premise o tramite il cloud . Entrambe le opzioni offrono la possibilità di proteggere i dati con backup basati su immagini.

È possibile eseguire il backup di queste immagini ogni 15 minuti se si utilizza l'archiviazione basata su cloud , riducendo al minimo la perdita di dati in caso di ripristino di emergenza.

Articolo correlato: Livelli di data center: cosa sono e perché sono importanti?

5. Usa password sicure

Può sembrare ovvio, ma le password deboli sono ancora un enorme punto cieco per molte organizzazioni.

Delle violazioni dei dati confermate che colpiscono le PMI, quasi i due terzi si verificano a causa di password deboli, predefinite o rubate.

Ciò è dovuto a tecniche di hacking come gli attacchi di forza bruta , che utilizzano algoritmi per inserire milioni di tentativi di password per ottenere l'accesso a un sistema.

Questi tipi di attacchi hanno visto un'impennata recente , rendendolo ancora più vitale per aziende per implementare strategie per password complesse sul posto di lavoro.

In un momento in cui le PMI si stanno rivolgendo a tecnologie avanzate per migliorare le proprie operazioni, sembra incurante non adottare un protocollo di password, un modo semplice per evitare danni inutili.

Rendi le password complesse una politica, i protocolli delle password deboli richiedono guai.

6. Adottare l'autenticazione a più fattori

L'autenticazione a più fattori (MFA) è, per molti versi, un'estensione naturale dell'avere un solido protocollo di password.

Come suggerisce il nome, per l'accesso sono necessari più processi di autenticazione . Questo può assumere la forma di qualsiasi combinazione di password, impronta digitale, codice PIN, testo di verifica o e- mail e altro ancora.

I servizi cloud Microsoft registrano 300 milioni di tentativi di accesso fraudolenti ogni giorno. Stimano che l'AMF blocchi il 99,9% degli attacchi automatizzati

L'AMF si è rivelata un enorme successo nell'impedire gli attacchi, in particolare quelli di forza bruta.

Ove possibile, utilizza l'autenticazione a più fattori sui dispositivi che operano all'interno della tua organizzazione per una maggiore sicurezza .

7. Aggiorna regolarmente il software del dispositivo

Molte PMI sono vittime della mentalità di essere semplicemente troppo piccole per essere prese di mira dai criminali informatici.

Questo è un modo di pensare molto pericoloso per le piccole e medie imprese. Se possiedi dati, allora sei un bersaglio.

Una percentuale preoccupantemente ampia (40%) di PMI non aggiorna regolarmente il proprio software e, con il numero di attacchi alle PMI in rapido aumento e la probabilità che le organizzazioni falliscano dopo un attacco, c'è una tempesta perfetta per i guai.

Uno dei metodi principali per ottenere l'accesso a una rete è sfruttare gli exploit nel software .

È assolutamente essenziale mantenere aggiornati le applicazioni software ei sistemi operativi . Consigliamo sempre di abilitare gli aggiornamenti automatici per colmare le lacune non appena si verificano e, preferibilmente, utilizzare una soluzione di monitoraggio remoto per inviare questi aggiornamenti a tutti i dispositivi tramite un unico professionista IT.

Articolo correlato: Controllo della rete di impatto: monitoraggio e gestione remota (RMM)

8. Educa i tuoi dipendenti

Ultimo ma non meno importante è l'istruzione.

Come accennato in precedenza, si verifica una quantità significativa di violazioni dei dati per errore umano .

52% degli attacchi informatici direttamente imputabili all'errore umano; è chiaro che molti lavoratori non hanno le conoscenze corrette per affrontare adeguatamente gli attacchi

Dipendenti che non sanno cosa cercare e la conoscenza delle migliori pratiche per l'igiene informatica non è un incidente in attesa di accadere.

I programmi di formazione sulla sensibilizzazione alla sicurezza , come KnowBe4 , sono ottimi esempi di strumenti che le PMI utilizzano per aumentare l'attitudine dei dipendenti a contrastare le minacce informatiche come le truffe di phishing .

Infografica correlata: 7 consigli per l'igiene informatica per il lavoro a distanza

Perché le PMI utilizzano un provider di servizi di sicurezza gestiti

I fornitori di servizi di sicurezza gestiti (MSSP ) sono partner che forniscono una strategia per le tue esigenze di sicurezza informatica.

In Impact Networking, ad esempio, abbiamo esaminato letteralmente centinaia di soluzioni per assicurarci che i nostri clienti ottengano una buona soluzione a più livelli per le loro organizzazioni.

Un MSSP di qualità fa il lavoro pesante in modo che tu possa concentrare il tuo personale IT sugli obiettivi aziendali. È uno dei motivi per cui le PMI collaborano più frequentemente con i provider al fine di soddisfare le proprie esigenze informatiche.

Un MSSP ti offre tutto ciò che abbiamo affrontato oggi, oltre a un elenco di esperti di sicurezza informatica per combattere le minacce per te.

Se sei diffidente nell'assumere un team di sicurezza informatica completo per la tua azienda , prendi in considerazione l' utilizzo di un MSSP per la sua esperienza, soluzioni e personale di supporto certificato per aiutarti .

Alla luce dei recenti eventi, molte organizzazioni si sono trovate a giocare al passo con la loro sicurezza informatica, cercando di implementare soluzioni improvvisate per recuperare il terreno perduto mentre la loro forza lavoro lavora in remoto per l'immediato futuro.

Per saperne di più su come garantire che la sicurezza informatica della tua azienda sia in buone condizioni per ora e per il futuro, scarica il nostro eBook "Cosa rende una buona difesa della sicurezza informatica per una PMI moderna?".