Quali servizi MSSP dovresti aspettarti dal tuo partner per la sicurezza?

Pubblicato: 2020-01-22Assicurati che il tuo MSSP offra i servizi che meriti

I servizi MSSP stanno diventando sempre più importanti, poiché la sicurezza informatica è sempre più uno dei problemi più urgenti per le piccole e medie imprese.

La sicurezza dei dati e delle informazioni è la terza priorità di budget per le PMI, non sorprende se si considera che quasi la metà di tutti gli attacchi informatici li prende di mira.

I fornitori di servizi di sicurezza gestiti (MSSP) si stanno adoperando per soddisfare la domanda, con le PMI che si rivolgono sempre più spesso a loro per soddisfare le proprie esigenze di sicurezza della rete.

Il mercato globale dei servizi di sicurezza gestiti l'anno scorso è stato di 24 miliardi di dollari: entro il 2023 si prevede che sarà quasi raddoppiato raggiungendo quasi i 48 miliardi di dollari

Dirigenti e decisori si rivolgono agli MSSP perché possono fornire una vasta gamma di esperienza, competenza e soluzioni a un costo fisso conveniente.

Detto questo, non tutti gli MSSP sono nati uguali.

Daremo un'occhiata a cosa dovresti aspettarti quando prendi a bordo un partner e alla qualità del servizio che un fornitore eccezionale sarà in grado di offrire alla tua organizzazione.

I componenti principali di un'offerta di sicurezza informatica di qualità

Audit e valutazione delle vulnerabilità

Uno dei passaggi immediati più cruciali della tua partnership sarà una valutazione della vulnerabilità condotta per scansionare la rete della tua organizzazione alla ricerca di eventuali punti deboli che devono essere affrontati.

Con strumenti di scansione e interviste, i servizi MSSP possono determinare dove si trovano le vulnerabilità nelle reti interne e rivolte ai clienti e consigliare modifiche e progetti per aiutare la tua azienda a mitigare potenziali danni e offrirti la protezione di cui hai bisogno.

Dopo che queste modifiche sono state risolte, è possibile eseguire ulteriori scansioni di vulnerabilità per garantire che le nuove modifiche abbiano ottenuto i risultati desiderati.

Scansioni regolari e pianificate sono una parte importante di un piano di sicurezza completo.

Per molte organizzazioni, le difficoltà risiedono nel non essere in grado di comprendere appieno quali minacce devono affrontare e come contrastarle.

Peggio ancora, un'azienda potrebbe aver implementato uno strumento di sicurezza, ma semplicemente ignora i problemi perché non sa come agire su di essi o non è sicura del loro significato.

Il 40% dei professionisti interni della sicurezza IT ignora gli avvisi che ricevono perché le informazioni fornite non sono utilizzabili, mentre il 32% ignora gli avvisi a causa della cosiddetta "stanchezza degli avvisi", inondazioni di segnali di allarme che non sanno come affrontare

Ciò può portare a un approccio disordinato alla sicurezza informatica, in cui le PMI stanno effettivamente indovinando cosa è meglio per le loro operazioni di sicurezza.

I servizi MSSP di qualità saranno in grado di aiutare in questi scenari fornendo consigli attuabili tenendosi al passo con ogni minaccia e vulnerabilità nella rete con un piano d'azione chiaro.

Salvaguardia perimetrale

Il perimetro di rete è il confine tra la rete privata (solitamente intranet ) e la rete pubblica (solitamente Internet ).

I perimetri sono cambiati molto negli ultimi anni; per la maggior parte delle aziende moderne il concetto di perimetro è molto più astratto di quanto molti siano generalmente familiari.

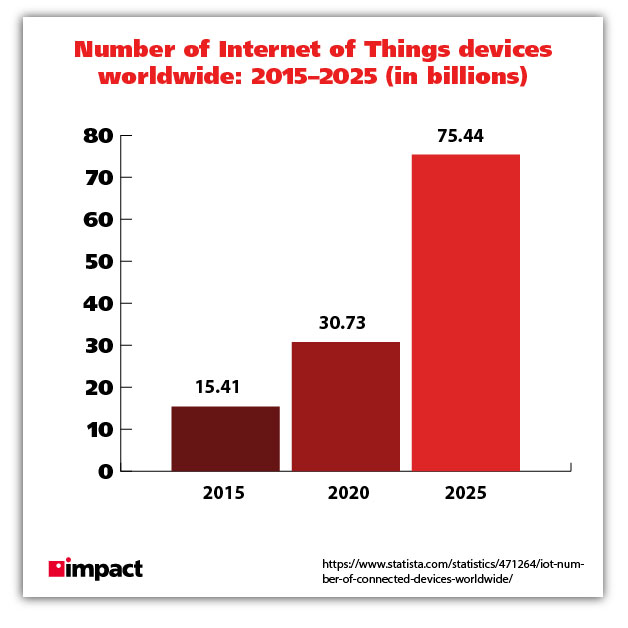

La tecnologia Internet of Things significa che gli utenti si connettono alle reti attraverso un'ampia gamma di dispositivi che devono essere contabilizzati e la tecnologia cloud ha ridotto drasticamente la quantità di server in loco che le aziende devono mantenere.

Questi presentano sfide di sicurezza completamente nuove per le PMI.

I servizi MSSP dovrebbero essere in grado di offrire un potente pacchetto unificato di gestione delle minacce per la difesa del perimetro.

Ciò proteggerà la tua rete da eventuali minacce in arrivo e bloccherà il malware in tempo reale.

Oltre alla protezione con la gestione delle minacce, puoi anche utilizzare un WAF (Web Application Firewall) per ispezionare il traffico web.

Un WAF ti offre una copertura completa incentrata sul Web, esaminando il traffico crittografato e proteggendo il tuo sito da attacchi dannosi come gli attacchi DDoS (Distributed Denial of Service).

Protezione degli endpoint

La sicurezza degli endpoint significa proteggere i dispositivi che si connettono alla rete in qualsiasi capacità, che si tratti di workstation, dispositivi mobili o stampanti.

L'ascesa e la prevalenza dei dispositivi IoT ha aumentato notevolmente la quantità di endpoint che operano nelle reti delle aziende moderne.

Molti di questi endpoint sono semplicemente trascurati dalle PMI nelle loro strategie di sicurezza.

Le stampanti, ad esempio, possono rappresentare una grave minaccia alla sicurezza informatica se non sono adeguatamente protette, cosa che spesso non lo sono.

I tuoi endpoint dovrebbero essere protetti da una soluzione antivirus di nuova generazione; prevenire gli eseguibili dannosi e gli attacchi e gli exploit fileless nei tuoi sistemi.

Post correlato: Che cos'è l'antivirus di nuova generazione?

Inoltre, il tuo provider di sicurezza dovrebbe fornire una soluzione con protezione della persistenza.

Gli hacker hanno utilizzato tecniche di persistenza per prendere piede nelle infrastrutture di rete delle aziende sin dagli anni '90.

Lo stack di sicurezza degli endpoint MSSP dovrebbe includere una soluzione che protegga dalla persistenza del malware analizzando rigorosamente i metadati delle applicazioni che si avviano all'avvio o all'accesso dell'utente.

Flusso di dati

La protezione dei dati che entrano ed escono dalla tua organizzazione è una delle considerazioni più importanti della tua strategia di sicurezza.

Ciò include i dati che invii e i dati ricevuti da tutti i membri della tua forza lavoro.

Come già saprai, può essere difficile mantenere un controllo sull'enorme quantità di flusso di dati in un'azienda.

Ecco perché hai bisogno di un modulo di protezione di qualità per tutte le tue informazioni sensibili.

Azure Information Protection è un buon esempio di questo tipo di soluzione.

Il 90% di tutti i dati nel mondo è stato generato negli ultimi due anni. Le PMI hanno più flusso di dati nelle loro organizzazioni che mai

I dati possono essere classificati ed etichettati in base alla sensibilità in un sistema completamente automatizzato, garantendo una protezione continua per il flusso di dati, indipendentemente da dove si trovino o da chi ne sia il proprietario.

Ciò garantisce una gestione sicura dei dati nell'intera organizzazione, riducendo drasticamente la possibilità che dati non protetti si insinuino nel luogo.

Dovresti anche aspettarti che i servizi MSSP utilizzino una soluzione avanzata in grado di proteggere dalle informazioni di spam in arrivo.

I criminali informatici sono sempre più sofisticati nei loro attacchi spam e le statistiche fanno luce sul pericolo rappresentato per le PMI da attacchi di phishing mirati.

Autenticazione

Verificare che gli utenti giusti accedano alla tua rete è un aspetto cruciale della tua strategia di sicurezza informatica.

È consigliabile disporre di un sistema di gestione delle credenziali sicuro che protegga le password con solidi metodi di crittografia.

Un buon sistema di gestione sarà spesso archiviato centralmente in un server cloud, consentendo di archiviare e recuperare facilmente le password ma fornendo un solido meccanismo di protezione.

Post correlato: Che cos'è l'igiene informatica?

Una soluzione di autenticazione di qualità può dare al tuo provider la possibilità di monitorare e segnalare l'integrità del tuo accesso alla rete.

Chi sta accedendo al tuo sistema; la complessità (e sicurezza) delle credenziali dell'utente; e approfondimenti sull'utilizzo, consentendoti di prendere le decisioni appropriate sulla sicurezza del tuo account utente.

Se vuoi essere ancora più sicuro, puoi aspettarti che i tuoi servizi MSSP offrano soluzioni con autenticazione a più fattori (MFA) per una maggiore sicurezza, comune nel mondo della sicurezza di oggi.

L'autenticazione a più fattori è un modo sicuro per proteggere la tua organizzazione da metodi di attacco come phishing e attacchi di forza bruta.

Rafforza la tua sicurezza aggiungendo un livello di protezione completamente nuovo agli account utente.

Backup e ripristino

Essere vittima di un attacco informatico può essere potenzialmente fatale per una PMI.

Sono molto costosi, non solo in termini di denaro, ma anche di reputazione e sono un incubo per le aziende.

Il 93% delle aziende che subiscono una grave violazione dei dati cessa l'attività entro un anno.

I tempi di inattività sono costosi e dovrebbero essere mitigati a tutti i costi.

Avere un solido piano di ripristino di emergenza per i dati aziendali è di vitale importanza per un'organizzazione moderna.

Con solo il 27% delle aziende preparate per la continuità aziendale e un terzo delle aziende che non testano affatto i propri piani di ripristino di emergenza, c'è una chiara tendenza delle PMI a non adottare una strategia forte per contrastare gli attacchi informatici.

I servizi MSSP dovrebbero essere in grado di offrirti un piano di backup completo e sicuro per tutti i tuoi dati.

Ciò significa immagini duplicate di tutti gli aspetti del tuo sistema operativo, comprese tutte le applicazioni, in grado di essere consegnate a te in modo tempestivo in modo che un tecnico possa ripristinare i tuoi sistemi e rimetterti in funzione.

Queste soluzioni possono essere offerte fisicamente e virtualmente nel cloud.

Se viene eseguito il backup dei dati con una soluzione cloud, le operazioni possono essere ripristinate istantaneamente.

Articolo correlato: Perché un piano di ripristino di emergenza è fondamentale per le PMI

È possibile eseguire il backup delle opzioni cloud regolarmente ogni 15 minuti, anche al di fuori dell'orario lavorativo.

I backup del server locale possono essere eseguiti ogni ora durante l'orario lavorativo.

Monitoraggio

Questo è uno dei componenti più critici che i buoni servizi MSSP possono offrirti.

Il tuo partner dovrebbe avere piena visibilità sui tuoi sistemi e utenti per avere una piena comprensione delle tue funzioni di sicurezza e dello stato della tua rete su base costante.

Ciò significa che dovrebbero utilizzare soluzioni che supportino il monitoraggio continuo, avvisando in modo proattivo il tuo vCIO dedicato sulle potenziali minacce in modo che possano essere affrontate prima che si trasformino in un problema grave.

Le minacce vengono spesso gestite dall'MSSP prima che qualcosa venga notato dal client.

Puoi anche aspettarti che il tuo MSSP utilizzi una soluzione di analisi che aggrega, indicizza e analizza i dati di sicurezza al fine di rilevare le incoerenze comportamentali nella rete di un'organizzazione.

Il tuo partner dovrebbe attuare una strategia di rilevamento e risposta.

Ciò significa che se viene rilevata un'anomalia o un problema, indagheranno e determineranno la causa principale della minaccia.

Quindi risponderanno e aiuteranno a mitigare queste minacce in futuro.

Servizi

Infine, il tuo partner MSSP dovrebbe essere proprio questo : un partner.

Ciò significa che dovrebbero svolgere un ruolo attivo nel garantire che lo stack tecnologico di sicurezza venga utilizzato al massimo delle sue capacità.

Di volta in volta, i dipendenti si dimostrano l'anello debole nella sicurezza della rete.

Sia malevolo che accidentale, il personale è spesso poco attrezzato per sapere come vengono intraprese le migliori pratiche in materia di sicurezza informatica

Un MSSP dovrebbe essere in grado di offrire formazione e consulenza alla tua forza lavoro per garantire che le precauzioni necessarie siano prese da ogni utente che opera nella tua rete.

Il programma Managed Security di Impact Networking fornisce ai clienti una protezione vitale della sicurezza informatica, mantenendo la loro mente a proprio agio sapendo che la loro infrastruttura IT è monitorata e mantenuta dai nostri esperti di sicurezza.

Abbiamo controllato centinaia di fornitori per garantire che il nostro programma utilizzi le migliori soluzioni per i nostri clienti. Nel panorama odierno, un programma di sicurezza informatica completo non è mai stato così importante. Scopri di più sull'offerta di Impact qui.