I 10 principali rischi per la sicurezza del cloud nel 2023 e come affrontarli

Pubblicato: 2022-12-13Settori di tutti i tipi e dimensioni stanno utilizzando il cloud in questi giorni per una varietà di servizi. Potrebbe essere utilizzato per il backup dei dati, l'analisi dei dati, lo sviluppo di software o come scrivania virtuale. Ma con tale convenienza arriva sempre il rischio per la sicurezza. I dati inseriti nel cloud sono sufficientemente sicuri? Chi vi ha accesso e quanto è protetto?

Man mano che le aziende migrano i propri dati nel cloud, i problemi di sicurezza come l'esposizione accidentale delle credenziali e la perdita di dati sono diventati più comuni che mai. Negli ultimi anni, le minacce informatiche sono aumentate di numero rendendo le soluzioni di sicurezza cloud essenziali per le aziende.

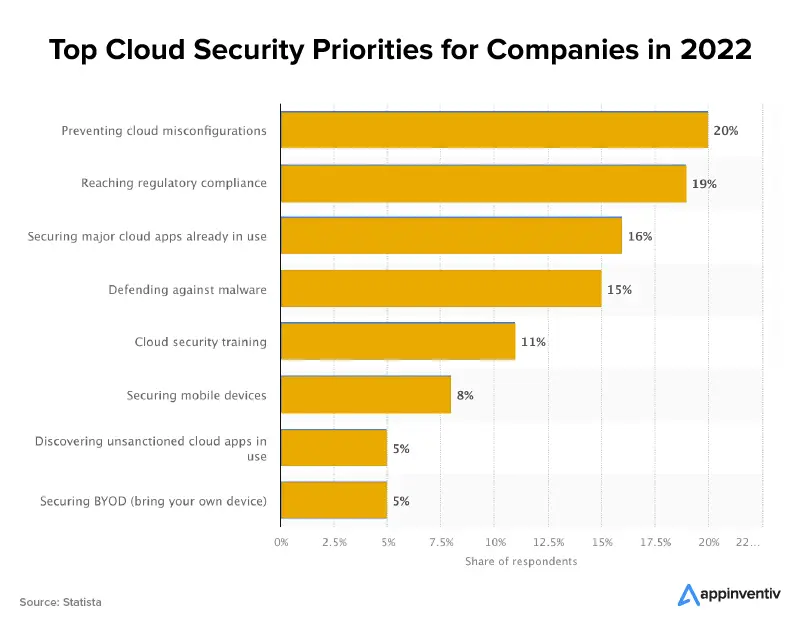

Come riportato da Statista, il mercato globale del software di sicurezza cloud è stato valutato a 29,5 miliardi di dollari nel 2020 ed è pronto a raggiungere i 37 miliardi di dollari entro il 2026.

Pertanto, la tua organizzazione deve disporre di una solida strategia per proteggersi dalle minacce alla sicurezza del cloud e garantire la continuità aziendale. Ma per disporre di una solida strategia di sicurezza, devi prima essere consapevole dei principali problemi di sicurezza del cloud e delle loro possibili soluzioni nel 2023.

Immergiamoci!

Quali sono i 10 principali rischi per la sicurezza del cloud nel 2023 e come mitigarli?

1. Violazione dei dati

Quando si accede ai dati riservati della tua organizzazione e li utilizzi a tua insaputa o senza il tuo consenso, si parla di violazione dei dati. Si tratta sostanzialmente di un furto, che avviene per lo più a causa di credenziali deboli o sistemi di accessibilità molto complessi, che possono dare permessi sbagliati alle persone sbagliate.

Può anche essere dovuto all'ingresso di malware nel tuo sistema. In questo, la maggior parte degli attacchi è diretta ai sistemi di dati, poiché questo è ciò che gli aggressori apprezzano. Una configurazione cloud inadeguata o nessuna protezione in fase di esecuzione può lasciare i dati vulnerabili al furto.

Diversi tipi di informazioni hanno conseguenze diverse se compromessi. Ladri di identità e phisher acquistano dati sensibili come numeri di previdenza sociale e cartelle cliniche da criminali sul dark web.

I documenti interni e le e-mail contengono informazioni sensibili che potrebbero essere utilizzate per rovinare il buon nome di un'azienda e far scendere il prezzo delle sue azioni se cadessero nelle mani sbagliate. Indipendentemente dal motivo del furto, le violazioni rappresentano un serio rischio per le aziende che archiviano i dati nel cloud.

Qual'è la soluzione?

Crittografie

Con la crittografia ai margini della rete, le informazioni sensibili possono essere salvaguardate ancor prima che lascino la sede dell'azienda e raggiungano il cloud. Una volta che i tuoi dati sono crittografati, dovresti conservare le chiavi che possono essere utilizzate per crittografare e decrittografare i dati.

Non dovresti mai tenere le chiavi di crittografia nello stesso programma delle tue informazioni sensibili. Oltre a garantire il possesso delle chiavi di crittografia, i reparti IT dovrebbero valutare regolarmente l'efficacia dei protocolli di crittografia esistenti.

Autenticazione a più fattori

Non solo identificazione e accesso, le credenziali devono essere fornite anche dall'utente. Ad esempio, inserendo una password e quindi ricevendo una notifica contenente una chiave numerica monouso. Al giorno d'oggi, questo è uno dei requisiti standard per mitigare i rischi per la sicurezza del cloud. Scopri come implementare un sistema di autenticazione a più fattori nella tua app mobile.

Gli studi indicano che il 25% delle violazioni della sicurezza dei dati avviene attraverso il phishing.

2. Violazione della conformità

Le aziende corrono un alto rischio di gravi conseguenze se cadono in uno stato di non conformità. Normative come PCI DSS e HIPAA che proteggono i dati sensibili devono essere seguite da tutte le organizzazioni.

La conformità a queste normative potrebbe richiedere la creazione di una parte isolata della rete accessibile solo ai membri del personale autorizzati. Molte organizzazioni impongono restrizioni sull'accesso e su ciò che le persone possono fare quando gli viene concesso l'accesso per garantire il rispetto degli standard di conformità.

Se le norme di conformità non vengono seguite, l'azienda potrebbe dover affrontare sanzioni e multe che possono avere un impatto negativo sull'attività. Sfortunatamente, non tutti i provider di servizi cloud aderiscono a tutti gli standard di sicurezza stabiliti dal settore. Un problema significativo sorge quando un servizio basato su cloud viene aggiunto senza verificarne la conformità a tutti gli standard legali applicabili.

Qual'è la soluzione?

Garantire una conformità effettiva

La maggior parte delle aziende ha implementato politiche sulla privacy e sulla conformità per salvaguardare le proprie risorse. Inoltre, un quadro di governance dovrebbe definire ruoli e responsabilità all'interno dell'azienda e garantire il rispetto di tali regole.

Prendere nota dei ruoli e delle responsabilità di ogni dipendente in una serie di criteri. Deve anche specificare come comunicano tra loro.

[Potrebbe anche interessarti leggere come creare un'applicazione compatibile con PCI DSS e HIPAA.]

3. Perdita di dati

La perdita di dati è il rischio più grande che è, nella maggior parte dei casi, irreversibile. I dati possono andare persi a causa di vari motivi: la vulnerabilità dei database, l'archiviazione sul fornitore di servizi di archiviazione cloud non affidabile, la perdita o l'eliminazione accidentale dei dati o la perdita delle credenziali per accedere ai dati.

Sebbene un grande vantaggio ed essenziale per la collaborazione basata su cloud sia la semplicità con cui è possibile condividere le informazioni tramite il cloud. Tuttavia, dà origine a significativi problemi di privacy e sicurezza, e questo è il problema principale che le aziende hanno con il cloud. Quando la condivisione di informazioni tramite collegamenti pubblici o un repository basato su cloud è impostato su pubblico, chiunque abbia il collegamento può accedervi e ci sono strumenti progettati per setacciare il Web alla ricerca di tali implementazioni cloud non sicure.

Qual'è la soluzione?

Applicare le politiche sulla privacy

Il successo di qualsiasi azienda dipende dalla sua capacità di proteggere i dati privati e sensibili. L'archiviazione di informazioni di identificazione personale da parte di un'organizzazione è vulnerabile all'hacking e ad altre forme di violazione della sicurezza. Quando un provider di servizi cloud deve fornire sufficienti garanzie di sicurezza, le aziende dovrebbero rivolgersi altrove o astenersi dall'archiviare dati sensibili presso di loro.

Backup

L'approccio migliore per prevenire la perdita di dati nella maggior parte delle sue forme è attraverso regolari backup dei dati. È necessaria una pianificazione per il backup dei dati e una definizione precisa di quali dati verranno sottoposti a backup e quali no. Per l'automazione, utilizzare il software di prevenzione della perdita di dati.

[Leggi anche: In che modo le aziende possono proteggere i propri dati negli ambienti cloud?]

4. Superficie di attacco

Quella che chiamiamo vulnerabilità complessiva di un ambiente è chiamata la sua superficie di attacco. La superficie di attacco cresce con ogni nuova attività. In alcuni casi, la quantità di carico di lavoro apertamente accessibile può aumentare dopo l'utilizzo dei microservizi. Se non la mantieni ben gestita, la tua infrastruttura potrebbe essere vulnerabile in modi di cui non sei a conoscenza una volta che viene attaccata.

Una telefonata a quest'ora è l'ultima cosa che qualcuno vuole.

Anche sottili fughe di informazioni che aprono la porta a un attacco costituiscono parte della superficie di attacco. A causa della natura intrinseca di Internet e del cloud, ti lasci sempre vulnerabile agli attacchi esterni.

Potrebbe essere cruciale per il funzionamento quotidiano della tua azienda, ma dovresti tenerlo d'occhio.

Qual'è la soluzione?

Segmentazione e sicurezza della rete adeguate

Crea zone di sicurezza in ciascuno dei tuoi ambienti e consenti solo al traffico necessario e appropriato di oltrepassare il firewall. Se possibile, fornisci a ogni ambiente applicativo (sviluppo, gestione temporanea e produzione) il proprio account cloud.

Sfrutta il principio del privilegio minimo

Con uno scopo, fornire accesso e risorse. Uno sviluppatore che si limita a distribuire il codice, ad esempio, non dovrebbe avere accesso amministrativo all'intero account cloud. Uno sviluppatore non dovrebbe inoltre avere accesso costante a un ambiente di lavoro. Basta fornire loro ciò di cui hanno bisogno. Sono disponibili strumenti per aiutare a dimensionare correttamente account e utenti.

5. API non sicure

Oltre a consentire alle aziende di personalizzare il proprio servizio cloud, le interfacce di programmazione delle applicazioni o le API consentono anche l'accesso, l'autenticazione e la crittografia. Man mano che le API avanzano per servire meglio gli utenti, rappresentano anche un rischio maggiore per la sicurezza dell'archivio dati.

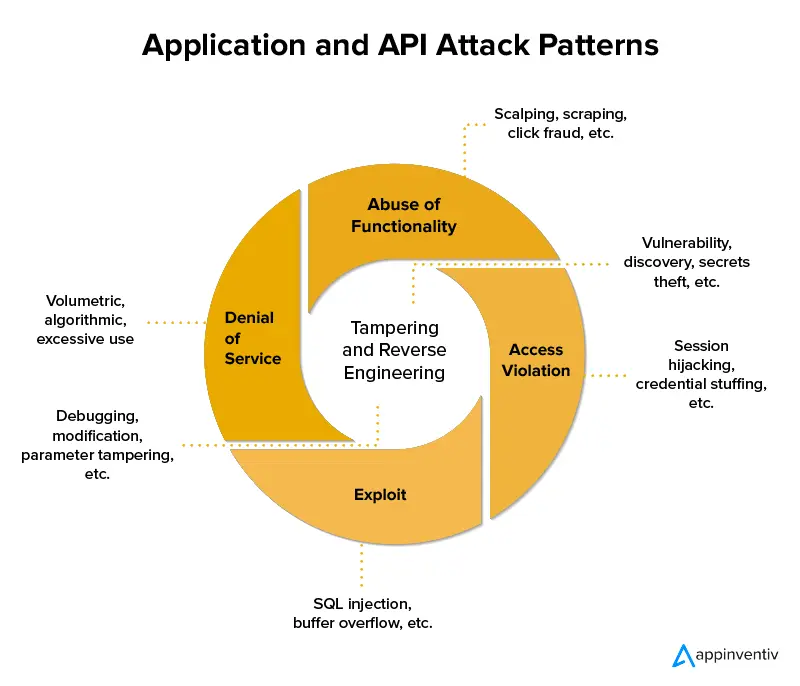

I tuoi dati e i tuoi sistemi potrebbero essere compromessi se ti affidi a servizi cloud con API non protette. Di solito, questi sono ben documentati per la facilità d'uso da parte dei clienti, ma se non adeguatamente protetti possono causare problemi critici. Per entrare in un'API, gli hacker utilizzano in genere uno dei tre metodi: forza bruta, denial of service o man in the middle. Le tue soluzioni di sicurezza cloud devono essere in grado di affrontare questi tre metodi.

Qual'è la soluzione?

Violazione falsa

I test di penetrazione che simulano un attacco esterno a una serie di endpoint API con l'obiettivo di violare la sicurezza e ottenere l'accesso ai dati riservati dell'organizzazione ti daranno un'idea di quanto sia sicuro il sistema e di quale miglioramento sia necessario.

Valutazione della sicurezza generale del sistema

I controlli regolari che dovresti fare devono includere il controllo del sistema e dei suoi livelli di sicurezza per assicurarti che non permetta a nessuno di entrare nelle API.

Se desideri ottenere ulteriori informazioni su come affrontare i rischi per la sicurezza delle API, visita il nostro blog, I principali rischi per la sicurezza delle API e come mitigarli.

6. Errata configurazione

Col passare del tempo, sempre più servizi saranno resi disponibili in un ambiente cloud. Oggi è normale che le aziende lavorino con più fornitori.

Ogni servizio ha un'implementazione unica e sottigliezze che possono variare notevolmente da un provider all'altro. Gli attori delle minacce continueranno a trarre vantaggio dalle falle di sicurezza nell'infrastruttura cloud a meno che e fino a quando le aziende non miglioreranno le loro pratiche di sicurezza cloud.

Qual'è la soluzione?

Ricontrolla la tua sicurezza

Quando si configura un server cloud specifico, ricontrollare le impostazioni per la sicurezza del cloud. Anche se sembra evidente, viene ignorato a favore di questioni più urgenti come mettere le merci in deposito senza ripensarci sulla sicurezza del loro contenuto.

7. Visibilità limitata dell'utilizzo del cloud

Quando le informazioni e le risorse vengono trasferite nel cloud, si perdono visibilità e controllo su tali risorse. La visibilità limitata del cloud è un rischio che la maggior parte delle organizzazioni teme perché porta a due sfide principali:

- Provoca "shadow IT" o l'uso non autorizzato del cloud da parte dei dipendenti.

- Porta a un uso improprio del cloud da parte degli utenti autorizzati a utilizzare il cloud.

La visibilità limitata può essere causa di violazioni e perdite di dati perché apre rischi legati a scarsa governance e mancanza di sicurezza. La parte peggiore è che questi punti ciechi non consentono un avviso tempestivo quando si verificano problemi di sicurezza, violazioni, prestazioni o problemi di conformità.

Qual'è la soluzione?

Verifica della sicurezza dei dati

Scopri se il tuo fornitore di servizi cloud controlla regolarmente i controlli di sicurezza in atto per salvaguardare i dati personali e i file sensibili archiviati dagli utenti finali attraverso le loro reti. In caso contrario, cerca altrove un partner in grado di fornire piena trasparenza in merito alle misure di sicurezza implementate dai propri amministratori di sistema. Vuoi proteggerti dai rischi del cloud computing a tutti i costi.

Valutazione e analisi del rischio

È necessario eseguire una valutazione del rischio a intervalli regolari per tenere sotto controllo i potenziali rischi. Assicurati anche di avere un piano in atto per mitigare questi rischi che derivano dalla trasparenza parziale.

8. Violazioni contrattuali con partner commerciali

L'uso dei dati e le persone a cui è consentito l'accesso sono entrambi limitati dai termini dei contratti tra le imprese ei loro clienti. Memorizzando informazioni sensibili nel personal cloud storage senza un'adeguata autorizzazione, i dipendenti mettono il loro datore di lavoro e se stessi in pericolo di azioni legali.

Le clausole di riservatezza nei contratti commerciali spesso falliscono. E questo è particolarmente vero se il fornitore di servizi cloud si riserva il diritto di divulgare tutti i dati inviati a qualsiasi parte interessata.

Qual'è la soluzione?

Interoperabilità

Assicurati che i tuoi fornitori possano cooperare quando ti rivolgi a diversi fornitori di servizi cloud per gli stessi servizi. Non dimenticare di includere la copertura per il trasferimento dei dati dopo la risoluzione. La mancanza di standard di dati standardizzati può rendere laborioso il trasferimento dei dati tra i cloud. È fondamentale garantire un accesso tempestivo e affidabile ai tuoi dati e definire i tuoi obblighi in relazione a quelli del tuo fornitore.

La sicurezza dei dati

I termini stabiliti nei contratti dovrebbero tenere conto degli attacchi interni ed esterni, nonché degli errori umani. A volte è necessario tenere conto del fatto che una violazione causata da un dipendente scontento può essere peggiore di una causata da un attacco esterno.

9. Violazione degli account

Il riutilizzo delle password e le password semplici sono solo due esempi di scarsa igiene delle password che affliggono molte persone. Poiché è possibile utilizzare un'unica password rubata su più account, questo problema amplifica i danni causati da attacchi di phishing e violazioni dei dati.

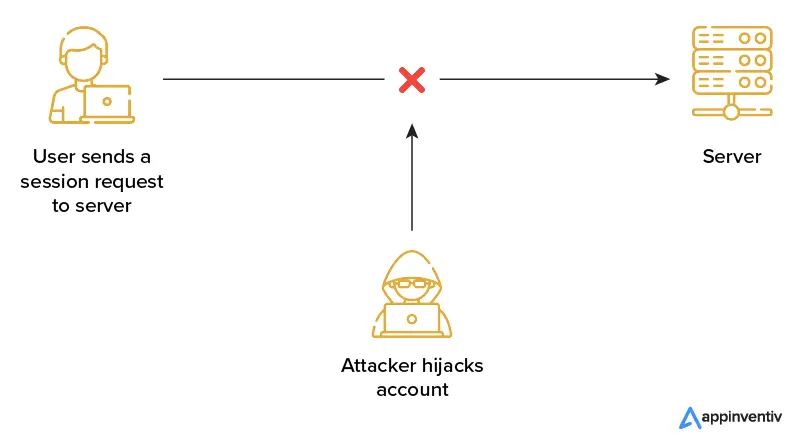

Poiché le aziende fanno sempre più affidamento su infrastrutture e app basate su cloud, il dirottamento degli account è diventato una delle principali minacce alla sicurezza del cloud. Supponiamo che un utente malintenzionato ottenga l'accesso alle credenziali di un dipendente. In tal caso, potrebbero avere accesso a informazioni o funzionalità riservate e, se le credenziali di un cliente vengono compromesse, l'aggressore ottiene l'accesso completo all'account online del cliente. Inoltre, a differenza dell'infrastruttura locale, gli ambienti cloud a volte forniscono visibilità e controllo diversi sui problemi di sicurezza.

Qual'è la soluzione?

Pianificazione di emergenza

In caso di gravi emergenze, come disastri naturali o attacchi terroristici, è necessaria la gestione dei rischi per la sicurezza del cloud. Assicurati che il tuo provider di archiviazione online disponga di un piano di continuità aziendale che delinei la sua strategia per proteggere le informazioni archiviate all'interno dei suoi server. Chiedi loro con quale frequenza testano questa strategia di gestione dei rischi per la sicurezza del cloud per assicurarsi che tutto funzioni correttamente.

gestione degli accessi

Imposta un layout distinto per la gestione degli accessi. Il layout della gestione degli accessi definisce l'accessibilità delle informazioni per i vari utenti. Ad esempio, i protocolli del reparto assicurazione qualità non dovrebbero essere accessibili al reparto marketing e viceversa.

10. Attacco Denial of Service (attacco DoS)

È probabile che il DoS si verifichi in sistemi obsoleti che vengono sopraffatti dai dati e smettono di funzionare correttamente a causa del sovraccarico. Non è proprio sinonimo di hacking, ma il risultato di un tale attacco è che rende il sistema inutilizzabile o inaccessibile.

L'obiettivo dell'attacco denial-of-service è impedire agli utenti di utilizzare i programmi o di interferire con il loro flusso di lavoro. Le due principali categorie di attacchi DoS sono:

- Attacchi potenti da varie origini

- Attacchi complicati volti a sfruttare i processi di sistema come la consegna dei contenuti

Le risorse di sistema vengono sprecate durante un attacco DoS, il che può causare una serie di problemi di velocità e stabilità. Rende difficile caricare le applicazioni o rende difficile individuare la fonte dell'interruzione.

Probabilmente stai affrontando un DoS quando sei:

- avere problemi a caricare un sito Web specifico

- di fronte a una rapida perdita di connettività tra i dispositivi collegati alla stessa rete

Qual'è la soluzione?

Sistema di rilevamento delle intrusioni

Le aziende utilizzano sistemi di rilevamento delle intrusioni per proteggersi dagli attacchi DoS. In base alle credenziali dell'utente e alle variabili comportamentali, questo sistema aiuta a identificare il traffico insolito e fornisce un avviso tempestivo. Viene spesso definito un avviso di intrusione per la gestione dei rischi per la sicurezza del cloud.

Ispezione del traffico del firewall

L'esame del traffico in entrata attraverso un firewall per determinarne l'origine o per identificare il traffico buono o dannoso al fine di facilitare l'ordinamento del traffico e l'eliminazione del traffico indesiderato può aiutare a prevenire il DoS. Il blocco degli indirizzi IP che potrebbero lanciare un attacco aiuta anche a prevenire un attacco DoS.

Sfrutta l'esperienza di Appinventiv per servizi cloud sicuri

In Appinventiv, comprendiamo la necessità di servizi di cloud computing sicuri con un'architettura robusta che non si rompa facilmente. Il nostro team interno di ingegneri e progettisti esperti ha acquisito un'immensa esperienza nella fornitura di oltre 200 consegne di applicazioni basate su cloud, gestendo e progettando robuste architetture cloud per più marchi internazionali.

Ad esempio, abbiamo sviluppato una soluzione ERP sicura basata su cloud per uno dei più grandi rivenditori di mobili, IKEA. Mentre lavoravamo su un indirizzo IP privato, abbiamo creato una soluzione che consentisse a ogni negozio di lavorare in modo indipendente pur rimanendo collaborativo.

Allo stesso modo, fornendo una soluzione sicura di servizi di analisi dei dati basata su cloud, abbiamo consentito al principale fornitore di servizi di telecomunicazione una soluzione che ha ridotto i costi di hardware e manutenzione del 26%.

Con un team di professionisti del cloud certificati che lavora con una missione di costante innovazione fornendo soluzioni mature, ottieni una soluzione cloud affidabile e sicura per eliminare tutti i problemi di sicurezza del cloud. Forniamo accesso completo a tutti i tuoi dati cloud in tempo reale e offriamo una soluzione scalabile per il tuo cloud. Il cloud supporterà anche tutte le principali integrazioni, che possono aiutarti a ridurre una varietà di rischi per la sicurezza del cloud computing.

Domande frequenti

D. Il cloud è sicuro per i miei dati?

R. Poiché aziende come Amazon e Google possono assumere ingegneri qualificati e automatizzare molte delle loro procedure, i cloud sono in genere più sicuri della maggior parte dei data center privati. Inoltre, i fornitori di infrastrutture cloud forniscono strumenti e scelte architetturali per l'isolamento del carico di lavoro, la crittografia dei dati e il rilevamento delle minacce alla sicurezza del cloud.

D'altra parte, i cloud pubblici funzionano su un modello di responsabilità condivisa, in cui l'utente è responsabile della protezione dei dati e delle applicazioni archiviate nel cloud. A seconda del livello di cloud computing, questa suddivisione dei compiti di sicurezza cambia.

I team IT devono affrontare una curva di apprendimento per implementare il cloud computing perché il metodo per proteggere un ambiente cloud differisce dalle procedure più convenzionali del data center. La vulnerabilità più frequente alla sicurezza del cloud è l'accesso non autorizzato alle risorse.

D. Quali domande essenziali devo porre al mio fornitore di servizi cloud in merito ai rischi e alle misure di sicurezza del cloud?

R. Sebbene le domande possano variare in base alle tue esigenze, utilizza le seguenti domande come guida:

- Quali crittografie specifiche per la trasmissione dei dati sono incluse nel cloud?

- Dove si trovano fisicamente i server?

- Chi può accedere ai dati nel cloud?

- Quale azione verrà intrapresa in caso di violazione della sicurezza?

- Come vengono protette le GUI e le API?

- Quale livello di supporto tecnico è disponibile?

- Qual è il ruolo della mia azienda nella protezione dei dati?

D. Quale carico di lavoro devo trasferire sul cloud?

R. Puoi spostare qualsiasi carico di lavoro su un'architettura cloud. Per soddisfare tutti gli adempimenti normativi necessari, dovrai prestare particolare attenzione alle implicazioni della migrazione al cloud e al fatto che la sua architettura mantenga i tuoi dati al sicuro.